Configuración de Azure Active Directory B2C con Bluink eID-Me para la verificación de identidad

Antes de empezar

Azure Active Directory B2C (Azure AD B2C) tiene dos métodos para definir la interacción de los usuarios con las aplicaciones: los flujos de usuario predefinidos o las directivas personalizadas configurables. Las directivas personalizadas abordan escenarios complejos. Para la mayoría de los escenarios, se recomiendan los flujos de usuario. Consulte, Información general sobre los flujos de usuario y las directivas personalizadas

Integración de la autenticación de Azure AD B2C con eID-Me

Aprenda a integrar la autenticación de Azure AD B2C con Bluink eID-Me, una solución de verificación de identidad e identidad digital descentralizada para ciudadanos canadienses. Con eID-Me, los inquilinos de Azure AD B2C pueden verificar la identidad del usuario y obtener notificaciones de identidad de registro e inicio de sesión verificadas. La integración admite la autenticación multifactor y el inicio de sesión sin contraseña con una identidad digital segura. Las organizaciones pueden cumplir los requisitos de los procesos de Nivel de control de identidad (IAL) 2 y Conozca a su cliente (KYC).

Para más información, vaya a bluink.ca: Bluink Ltd

Prerrequisitos

Para empezar, necesitará lo siguiente:

- Una cuenta de usuario de confianza con eID-Me

- Vaya a bluink.ca para obtener más información y solicitar una demostración

- Una suscripción de Azure

- Si no tiene una, obtenga una cuenta gratuita de Azure.

- Un inquilino de Azure AD B2C vinculado a la suscripción de Azure

- Una versión de prueba o producción de la aplicación de id. digital eID-Me

- Vaya a bluink.ca para descargar la aplicación de id. digital eID-Me

Consulte también, Tutorial: creación de flujos de usuario y directivas personalizadas en Azure AD B2C.

Descripción del escenario

eID-Me se integra con Azure AD B2C como proveedor de identidades de OpenID Connect (OIDC). Los siguientes componentes componen la solución eID-Me con Azure AD B2C:

- Inquilino de Azure AD B2C: configurado como usuario de confianza en eID-Me permitirá que eID-Me confíe en un inquilino de Azure AD B2C para el registro y el inicio de sesión

-

Aplicación de inquilino de Azure AD B2C: la suposición es que los inquilinos necesitan una aplicación de inquilino de Azure AD B2C

- La aplicación recibirá las notificaciones de identidad recibidas por Azure AD B2C durante las transacciones

- Aplicaciones para teléfonos inteligentes eID-Me: los usuarios de inquilinos de Azure AD B2C necesitan la aplicación para iOS o Android

-

Identidades digitales de eID-Me emitidas: a partir de la revisión de identidades de eID-Me

- Se les emite una identidad digital a los usuarios para la cartera digital de la aplicación. Se requieren documentos de identidad válidos.

Las aplicaciones eID-Me autentican a los usuarios durante las transacciones. La autenticación de clave pública X509 proporciona MFA sin contraseña mediante una clave de firma privada en la identidad digital eID-Me.

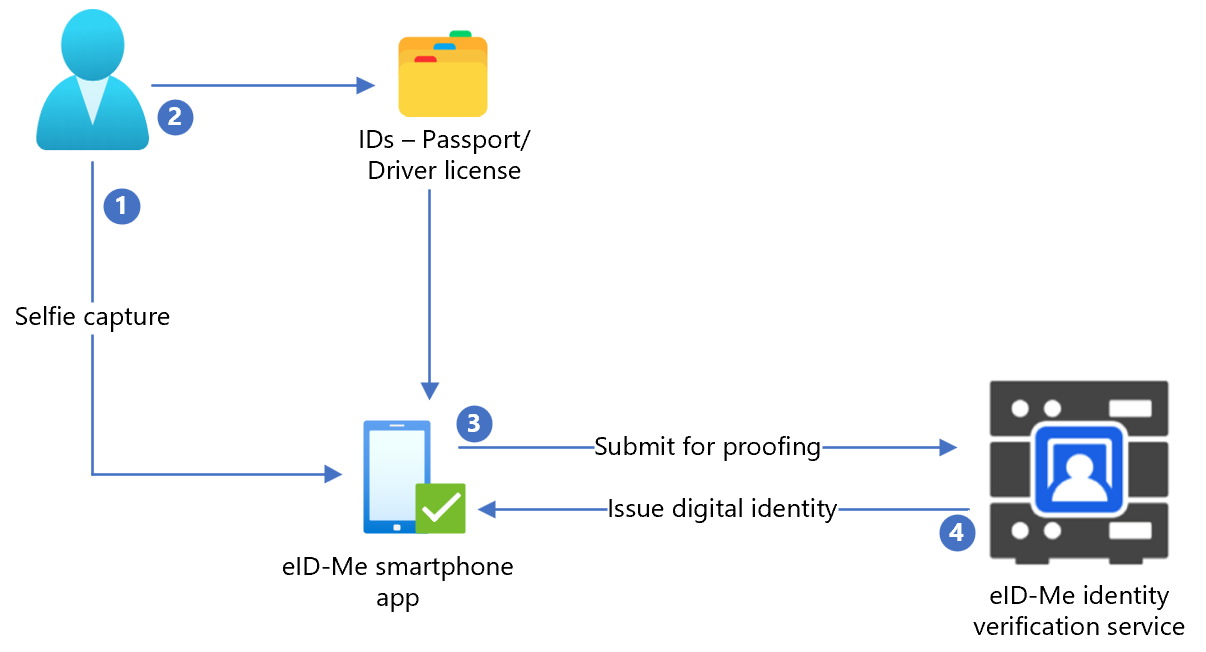

El diagrama siguiente ilustra la comprobación de identidad eID-Me, que se produce fuera de los flujos de Azure AD B2C.

- El usuario carga un selfie en la aplicación móvil de eID-Me.

- El usuario escanea y carga un documento de identidad emitido por el gobierno, como un pasaporte o permiso de conducir, en la aplicación de smartphone eID-Me.

- Se enviarán los datos por eID-Me al servicio de identidad para su verificación.

- Se le emite una identidad digital al usuario, que se guardará en la aplicación.

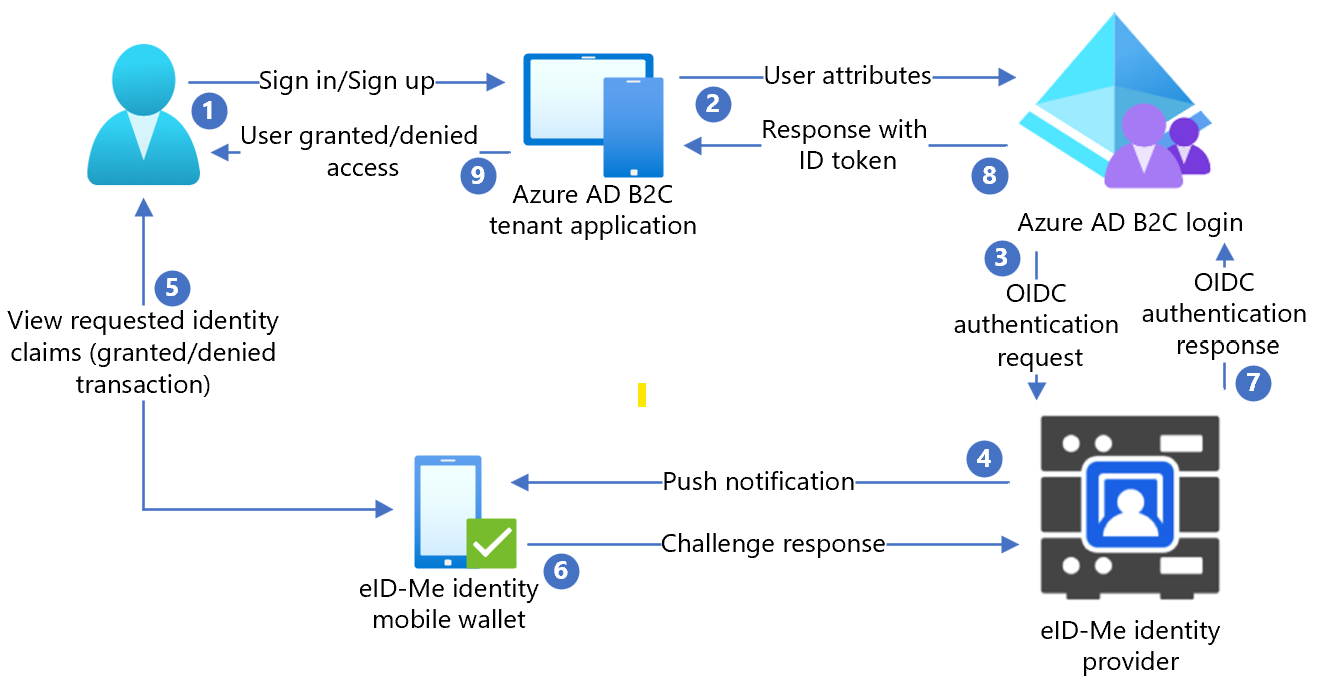

En el diagrama siguiente, se muestra la integración de Azure AD B2C con eID-Me.

- El usuario abre la página de inicio de sesión de Azure AD B2C e inicia sesión o se registra con un nombre de usuario.

- Usuario redirigido a la directiva de inicio de sesión y registro de Azure AD B2C.

- Azure AD B2C redirige al usuario al enrutador de identidad de eID-Me mediante el flujo de código de autorización de OIDC.

- El enrutador envía una notificación push a la aplicación móvil del usuario con detalles de solicitud de autenticación y autorización.

- Aparece el desafío de autenticación de usuario y, a continuación, aparece una solicitud de notificaciones de identidad.

- La respuesta del desafío va al enrutador.

- El enrutador responde a Azure AD B2C con un resultado de autenticación.

- La respuesta del token de id. de Azure AD B2C va a la aplicación.

- Se concede o se deniega el acceso al usuario.

Introducción a eID-Me

Vaya a la página bluink.ca Póngase en contacto con nosotros para solicitar una demostración con el objetivo de configurar un entorno de prueba o producción para configurar inquilinos de Azure AD B2C como usuario de confianza. Los inquilinos determinan las notificaciones de identidad necesarias para los consumidores que se registren con eID-Me.

Configurar una aplicación en eID-Me

Para configurar la aplicación de inquilino como usuario de confianza de eID-ME en eID-Me, proporcione la siguiente información:

| Propiedad | Descripción |

|---|---|

| Nombre | Azure AD B2C u otro nombre de aplicación |

| Dominio | name.onmicrosoft.com |

| URI de redirección | https://jwt.ms |

| URL de redireccionamiento | https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/oauth2/authrespPor ejemplo: https://fabrikam.b2clogin.com/fabrikam.onmicrosoft.com/oauth2/authrespPara un dominio personalizado, escriba https://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authresp. |

| Dirección URL de la página principal de la aplicación | Aparece al usuario final |

| Dirección URL de la directiva de privacidad de la aplicación | Aparece al usuario final |

Nota

Cuando se configura el usuario de confianza, ID-Me proporciona un identificador de cliente y un secreto de cliente. Tenga en cuenta el identificador de cliente y el secreto de cliente para configurar el proveedor de identidades (IdP) en Azure AD B2C.

Añadir un nuevo proveedor de identidades en Azure AD B2C

Para obtener las instrucciones siguientes, use el directorio con el inquilino de Azure AD B2C.

- Inicie sesión en Azure Portal como administrador global del inquilino de Azure AD B2C.

- En el menú superior, seleccione Directorio y suscripción.

- Seleccione el directorio con el inquilino.

- En la esquina superior izquierda de Azure Portal, seleccione Todos los servicios.

- Busque y seleccione Azure AD B2C.

- Vaya a Panel>Azure Active Directory B2C>Proveedores de identidad.

- Seleccione Nuevo proveedor de OpenID Connect.

- Seleccione Agregar.

Configuración de un proveedor de identidades

Para configurar un proveedor de identidades:

- Seleccione Tipo de proveedor de identidades>OpenID Connect.

- En el formulario del proveedor de identidades, en Nombre, escriba eID-Me sin contraseña u otro nombre.

- En Id. de cliente, escriba el id. de cliente de eID-Me.

- En Secreto de cliente, escriba el secreto de cliente de eID-Me.

- En Ámbito, seleccione el perfil de correo electrónico de openid.

- En Tipo de respuesta, seleccione código.

- En Modo de respuesta, seleccione la publicación del formulario.

- Seleccione Aceptar.

- Seleccione Asignar las notificaciones de este proveedor de identidades.

- En Id. de usuario, use sub.

- En Nombre para mostrar, use el nombre.

- En Nombre dado, use given_name.

- En Apellidos, use family_name.

- En Correo electrónico, use el correo electrónico.

- Seleccione Guardar.

Configuración de Multi-Factor Authentication

El eID-Me es un autenticador multifactor, por lo que no se necesita la configuración de autenticación multifactor de flujo de usuario.

Creación de una directiva de flujo de usuario

Para las instrucciones siguientes, eID-Me aparece como un nuevo proveedor de identidades OIDC en proveedores de identidades B2C.

- En el inquilino de Azure AD B2C, en Directivas, seleccione Flujos de usuario.

- Seleccione Nuevo flujo de usuario.

- Seleccione Inscribirse e iniciar sesión en>Versión>Crear.

- Escriba un Nombre de directiva.

- En Proveedores de identidades, seleccione el proveedor de identidades eID-Me creado.

- En Cuentas locales, seleccione Ninguno. La selección deshabilita la autenticación de contraseña y correo electrónico.

- Seleccione Ejecutar flujo de usuario.

- Escriba una dirección URL de respuesta, como

https://jwt.ms. - El explorador redirigirá a la página de inicio de sesión de eID-Me.

- Escriba el nombre de cuenta del registro de usuario.

- El usuario recibirá una notificación push en el dispositivo móvil con eID-Me.

- Aparece un desafío de autenticación.

- El desafío se acepta y el explorador redirigirá a la dirección URL de respuesta.

Nota

Azure Active Directory B2C (Azure AD B2C) tiene dos métodos para definir la interacción de los usuarios con las aplicaciones: los flujos de usuario predefinidos o las directivas personalizadas configurables. Las directivas personalizadas abordan escenarios complejos. Para la mayoría de los escenarios, se recomiendan los flujos de usuario. Consulte, Información general sobre los flujos de usuario y las directivas personalizadas

Creación de una clave de directiva

Almacene el secreto de cliente que registró en el inquilino de Azure AD B2C. Para obtener las instrucciones siguientes, use el directorio con el inquilino de Azure AD B2C.

- Inicie sesión en Azure Portal.

- En la barra de herramientas del portal, seleccione Directorios y suscripciones.

- En la página Configuración del portal, directorios y suscripciones, en la lista Nombre del directorio, localice su directorio de Azure AD B2C.

- Seleccione Cambiar.

- En la esquina superior izquierda de Azure Portal, seleccione Todos los servicios.

- Busque y seleccione Azure AD B2C.

- En la página de introducción, seleccione Identity Experience Framework.

- Seleccione Claves de directiva.

- Seleccione Agregar.

- En Opciones, elija Manual.

- Escriba un nombre para la clave de directiva. Por ejemplo,

eIDMeClientSecret. El prefijoB2C_1A_se agrega al nombre de la clave. - En Secreto, escriba el secreto de cliente que anotó.

- En Uso de claves, seleccione Firma.

- Seleccione Crear.

Configurar eID-Me como proveedor de identidades

Defina eID-Me como proveedor de notificaciones para permitir que los usuarios inicien sesión con eID-Me. Azure AD B2C se comunica con él a través de un punto de conexión. El punto de conexión proporciona notificaciones usadas por Azure AD B2C para comprobar la autenticación de usuario con un identificador digital en su dispositivo.

Para definir eID-Me como un proveedor de notificaciones, agréguelo al elemento ClaimsProvider en el archivo de extensión de la directiva.

Abra

TrustFrameworkExtensions.xml.Busque el elemento ClaimsProviders. Si no apareciera, agréguelo debajo del elemento raíz.

Agregue un nuevo ClaimsProvider:

<ClaimsProvider> <Domain>eID-Me</Domain> <DisplayName>eID-Me</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="eID-Me-OIDC"> <!-- The text in the following DisplayName element is shown to the user on the claims provider selection screen. --> <DisplayName>eID-Me for Sign In</DisplayName> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="ProviderName">https://eid-me.bluink.ca</Item> <Item Key="METADATA">https://demoeid.bluink.ca/.well-known/openid-configuration</Item> <Item Key="response_types">code</Item> <Item Key="scope">openid email profile</Item> <Item Key="response_mode">form_post</Item> <Item Key="HttpBinding">POST</Item> <Item Key="token_endpoint_auth_method">client_secret_post</Item> <Item Key="client_id">eid_me_rp_client_id</Item> <Item Key="UsePolicyInRedirectUri">false</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_eIDMeClientSecret" /> </CryptographicKeys> <InputClaims /> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="tenantId" PartnerClaimType="tid" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="name" /> <OutputClaim ClaimTypeReferenceId="email" PartnerClaimType="email" /> <OutputClaim ClaimTypeReferenceId="IAL" PartnerClaimType="identity_assurance_level_achieved" DefaultValue="unknown IAL" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> <OutputClaim ClaimTypeReferenceId="locality" PartnerClaimType="locality" DefaultValue="unknown locality" /> <OutputClaim ClaimTypeReferenceId="region" PartnerClaimType="region" DefaultValue="unknown region" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> <OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Para eid_me_rp_client_id escriba el id. de cliente de entidad de confianza de eID-Me.

Seleccione Guardar.

Notificaciones de identidad admitidas

Puede agregar más notificaciones de identidad que admita eID-Me.

- Abra

TrustFrameworksExtension.xml. - Busque el elemento

BuildingBlocks.

Nota

Busque listas de notificaciones de identidad de eID-Me admitidas en el repositorio de OID con identificadores OIDC en well-known/openid-configuration.

<BuildingBlocks>

<ClaimsSchema>

<ClaimType Id="IAL">

<DisplayName>Identity Assurance Level</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="identity_assurance_level_achieved" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The Identity Assurance Level Achieved during proofing of the digital identity.</AdminHelpText>

<UserHelpText>The Identity Assurance Level Achieved during proofing of the digital identity.</UserHelpText>

<UserInputType>Readonly</UserInputType>

</ClaimType>

<ClaimType Id="picture">

<DisplayName>Portrait Photo</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="thumbnail_portrait" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The portrait photo of the user.</AdminHelpText>

<UserHelpText>Your portrait photo.</UserHelpText>

<UserInputType>Readonly</UserInputType>

</ClaimType>

<ClaimType Id="middle_name">

<DisplayName>Portrait Photo</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="middle_name" />

</DefaultPartnerClaimTypes>

<UserHelpText>Your middle name.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="birthdate">

<DisplayName>Date of Birth</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="birthdate" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's date of birth.</AdminHelpText>

<UserHelpText>Your date of birth.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="gender">

<DisplayName>Gender</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="gender" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's gender.</AdminHelpText>

<UserHelpText>Your gender.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="street_address">

<DisplayName>Locality/City</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="street_address" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's full street address, which MAY include house number, street name, post office box.</AdminHelpText>

<UserHelpText>Your street address of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="locality">

<DisplayName>Locality/City</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="locality" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current city or locality of residence.</AdminHelpText>

<UserHelpText>Your current city or locality of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="region">

<DisplayName>Province or Territory</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="region" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current province or territory of residence.</AdminHelpText>

<UserHelpText>Your current province or territory of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="country">

<DisplayName>Country</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="country" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current country of residence.</AdminHelpText>

<UserHelpText>Your current country of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="dl_number">

<DisplayName>Driver's Licence Number</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="dl_number" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's driver's licence number.</AdminHelpText>

<UserHelpText>Your driver's licence number.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="dl_class">

<DisplayName>Driver's Licence Class</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="dl_class" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's driver's licence class.</AdminHelpText>

<UserHelpText>Your driver's licence class.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

</ClaimsSchema>

Adición de un recorrido del usuario

Para obtener las instrucciones siguientes, el proveedor de identidades está configurado, pero no en ninguna página de inicio de sesión. Si no tiene un recorrido del usuario personalizado, copie un recorrido del usuario de plantilla.

- Desde el paquete de inicio, abra el archivo

TrustFrameworkBase.xml. - Localice y copie el contenido del elemento UserJourneys que incluya id.=

SignUpOrSignIn. - Abra

TrustFrameworkExtensions.xml. - Localice el elemento UserJourneys. Si el elemento no apareciera, agregue uno.

- Pegue el contenido del elemento UserJourney como elemento secundario del elemento UserJourneys.

- Cambie el nombre del identificador del recorrido del usuario. Por ejemplo: id.=

CustomSignUpSignIn.

Adición del proveedor de identidades a un recorrido del usuario

Agregue el nuevo proveedor de identidades al recorrido del usuario.

- En el recorrido del usuario, localice el elemento del paso de orquestación con Tipo=

CombinedSignInAndSignUpo Tipo=ClaimsProviderSelection. Normalmente es el primer paso de orquestación. El elemento ClaimsProviderSelections tiene una lista de proveedores de identidades con los que los usuarios inician sesión. El orden de los elementos controla el orden de los botones de inicio de sesión que ve el usuario. - Agregue un elemento XML ClaimsProviderSelection.

- Establezca el valor de TargetClaimsExchangeId con un nombre descriptivo.

- En el paso de orquestación siguiente, agregue un elemento ClaimsExchange.

- Establezca el id. en el valor del id. de intercambio de notificaciones de destino.

- Actualice el valor TechnicalProfileReferenceId en el identificador de perfil técnico que haya creado.

El siguiente XML muestra siete pasos de orquestación del recorrido del usuario con el proveedor de identidades:

<UserJourney Id="eIDME-SignUpOrSignIn">

<OrchestrationSteps>

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

<ClaimsProviderSelection TargetClaimsExchangeId="eIDMeExchange" />

</ClaimsProviderSelections>

</OrchestrationStep>

<!-- Check if the user has selected to sign in using one of the social providers -->

<OrchestrationStep Order="2" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="eIDMeExchange" TechnicalProfileReferenceId="eID-Me-OIDC" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- For social IDP authentication, attempt to find the user account in the directory. -->

<OrchestrationStep Order="3" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimEquals" ExecuteActionsIf="true">

<Value>authenticationSource</Value>

<Value>localAccountAuthentication</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadUsingAlternativeSecurityId" TechnicalProfileReferenceId="AAD-UserReadUsingAlternativeSecurityId-NoError" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- Show self-asserted page only if the directory does not have the user account already (i.e. we do not have an objectId). -->

<OrchestrationStep Order="4" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="SelfAsserted-Social" TechnicalProfileReferenceId="SelfAsserted-Social" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- This step reads any user attributes that we may not have received when authenticating using ESTS so they can be sent in the token. -->

<OrchestrationStep Order="5" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimEquals" ExecuteActionsIf="true">

<Value>authenticationSource</Value>

<Value>socialIdpAuthentication</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadWithObjectId" TechnicalProfileReferenceId="AAD-UserReadUsingObjectId" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- The previous step (SelfAsserted-Social) could have been skipped if there were no attributes to collect

from the user. So, in that case, create the user in the directory if one does not already exist

(verified using objectId which would be set from the last step if account was created in the directory. -->

<OrchestrationStep Order="6" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserWrite" TechnicalProfileReferenceId="AAD-UserWriteUsingAlternativeSecurityId" />

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="7" Type="SendClaims" CpimIssuerTechnicalProfileReferenceId="JwtIssuer" />

</OrchestrationSteps>

<ClientDefinition ReferenceId="DefaultWeb" />

</UserJourney>

Configuración de la directiva de usuario de confianza.

La directiva de usuario de confianza especifica el recorrido del usuario que ejecute Azure AD B2C. Puede controlar las notificaciones que se pasan a la aplicación. Ajuste el elemento OutputClaims del elemento TechnicalProfile de eID-Me-OIDC-Signup. En el siguiente ejemplo, la aplicación recibirá el código postal, la localidad, la región, el IAL, la foto, el segundo nombre y la fecha de nacimiento del usuario. Recibe la notificación booleana signupConditionsSatisfied, que indica si se creó una cuenta o no.

<RelyingParty>

<DefaultUserJourney ReferenceId="eIDMe-SignUpOrSignIn" />

<TechnicalProfile Id="PolicyProfile">

<DisplayName>PolicyProfile</DisplayName>

<Protocol Name="OpenIdConnect" />

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="displayName" />

<OutputClaim ClaimTypeReferenceId="givenName" />

<OutputClaim ClaimTypeReferenceId="surname" />

<OutputClaim ClaimTypeReferenceId="email" />

<OutputClaim ClaimTypeReferenceId="objectId" PartnerClaimType="sub"/>

<OutputClaim ClaimTypeReferenceId="identityProvider" />

<OutputClaim ClaimTypeReferenceId="tenantId" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" />

<OutputClaim ClaimTypeReferenceId="postalCode" PartnerClaimType="postal_code" DefaultValue="unknown postal_code" />

<OutputClaim ClaimTypeReferenceId="locality" PartnerClaimType="locality" DefaultValue="unknown locality" />

<OutputClaim ClaimTypeReferenceId="region" PartnerClaimType="region" DefaultValue="unknown region" />

<OutputClaim ClaimTypeReferenceId="IAL" PartnerClaimType="identity_assurance_level_achieved" DefaultValue="unknown IAL" />

<OutputClaim ClaimTypeReferenceId="picture" PartnerClaimType="thumbnail_portrait" DefaultValue="unknown portrait" />

<OutputClaim ClaimTypeReferenceId="middle_name" PartnerClaimType="middle_name" DefaultValue="unknown middle name" />

<OutputClaim ClaimTypeReferenceId="birthdate" PartnerClaimType="birthdate" DefaultValue="unknown DOB" />

<OutputClaim ClaimTypeReferenceId="newUser" PartnerClaimType="signupConditionsSatisfied" DefaultValue="false" />

</OutputClaims>

<SubjectNamingInfo ClaimType="sub" />

</TechnicalProfile>

</RelyingParty>

Carga de la directiva personalizada

Para obtener las instrucciones siguientes, use el directorio con el inquilino de Azure AD B2C.

- Inicie sesión en Azure Portal.

- En la barra de herramientas del portal, seleccione Directorios y suscripciones.

- En la página Configuración del portal, directorios y suscripciones, en la lista Nombre del directorio, busque su directorio Azure AD B2C.

- Seleccione Cambiar.

- En Azure Portal, busque y seleccione Azure AD B2C.

- En Directivas, seleccione Identity Experience Framework.

- Seleccione Cargar directiva personalizada.

- En el orden siguiente, cargue los dos archivos de directivas que cambió:

- La directiva de extensión, por ejemplo

TrustFrameworkBase.xml - La directiva de usuario de confianza. Por ejemplo:

SignUp.xml

Prueba de la directiva personalizada

- Seleccione la directiva de usuario de confianza. Por ejemplo:

B2C_1A_signup. - En Aplicación, seleccione una aplicación web que registró.

- La dirección URL de respuesta es

https://jwt.ms. - Seleccione Ejecutar ahora.

- La directiva de registro invoca eID-Me.

- Para iniciar sesión, seleccione eID-Me.

- El explorador redirige a

https://jwt.ms. - Aparece el contenido del token devuelto por Azure AD B2C.

Más información: Tutorial: registro de una aplicación web en Azure AD B2C

Pasos siguientes

- Información general sobre las directivas personalizadas de Azure AD B2C

- Tutorial: Creación de flujos de usuario y directivas personalizadas en Azure Active Directory B2C

- Una plantilla de directiva personalizada y una aplicación web de ejemplo ASP.NET Core para integrar eID-Me con Azure AD B2C

- Vaya a bluink.ca de la Guía de integración de comprobación de identidades de Azure AD B2C | eID-Me