Adquirir e implementar certificados para redes EAP-TLS

Antes de que un dispositivo Azure Sphere pueda conectarse a una red EAP-TLS, debe tener un certificado de cliente que el servidor de RADIUS puede utilizar para autenticar el dispositivo. Si su red requiere autenticación mutua, cada dispositivo también debe tener un certificado de CA raíz para que pueda autenticar el servidor RADIUS.

La forma de adquirir e implementar estos certificados depende de los recursos de red disponibles para sus dispositivos.

- Si la red EAP-TLS es la única red disponible, tendrá que implementar los certificados manualmente.

- Si hay disponible otra forma de red, como una red abierta, puedes usar un enfoque de "arranque". En el enfoque de arranque, una aplicación de alto nivel de Azure Sphere adquiere los certificados de la red abierta y luego los usa para conectarse a la red EAP-TLS.

Precaución

Dado que los id. de certificado son de todo el sistema, un comando az sphere o una llamada de función que agrega un certificado nuevo puede sobrescribir un certificado agregado por una llamada de función o comando anterior, lo que puede provocar errores en la conexión de red. Le recomendamos encarecidamente que desarrolle procedimientos claros de actualización de certificados y elija cuidadosamente los identificadores de certificado. Consulte Identificadores de certificado para obtener más información.

Implementación manual

Si la red EAP-TLS es la única red disponible para sus dispositivos, tendrá que implementar los certificados manualmente. La implementación manual implica adquirir los certificados mediante un equipo de red o linux y, a continuación, cargar los certificados en cada dispositivo Azure Sphere mediante la CLI de Azure Sphere. Este método requiere una conexión física entre el equipo PC o Linux y el dispositivo Azure Sphere.

Adquirir los certificados manualmente

La CA raíz y los certificados de cliente deben estar en . PEM para cargar en el dispositivo Azure Sphere. Tendrá que adquirir el certificado de CA raíz del servidor apropiado, junto con el certificado de cliente y la clave privada (y, opcionalmente, una contraseña para su clave privada) para el dispositivo. Cada certificado debe ser generado y firmado por el servidor apropiado en su red EAP-TLS. El administrador de red o el equipo de seguridad pueden proporcionar los detalles que necesita para obtener los certificados.

Guarde los certificados en . PEM en su equipo PC o Linux y, a continuación, use la CLI de Azure Sphere para almacenarlos en el dispositivo Azure Sphere.

Almacenar los certificados con la CLI

Conecte el dispositivo Azure Sphere a su equipo de red o a su máquina Linux y use el comando az sphere para almacenar los certificados en el dispositivo.

Para almacenar el certificado de CA raíz en el dispositivo Azure Sphere:

az sphere device certificate add --certificate "server-key-xyz" --cert-type rootca --public-key-file <filepath_to_server_ca_public.pem>

Para almacenar el certificado de cliente en el dispositivo Azure Sphere:

az sphere device certificate add --certificate "client-key-abc" --cert-type client --public-key-file <filepath_to_client_public.pem> --private-key-file <filepath_to_client_private.pem> --private-key-password "_password_"

Implementación de arranque

Para conectar dispositivos Azure Sphere en números grandes o en muchas ubicaciones, considere la posibilidad de usar un enfoque "bootstrap". Para usar este método, los dispositivos deben poder conectarse a una red a través de la cual puedan acceder a un servidor que pueda proporcionar los certificados. Su aplicación Azure Sphere de alto nivel se conecta al servidor a través de la red disponible, solicita los certificados y los almacena en el dispositivo.

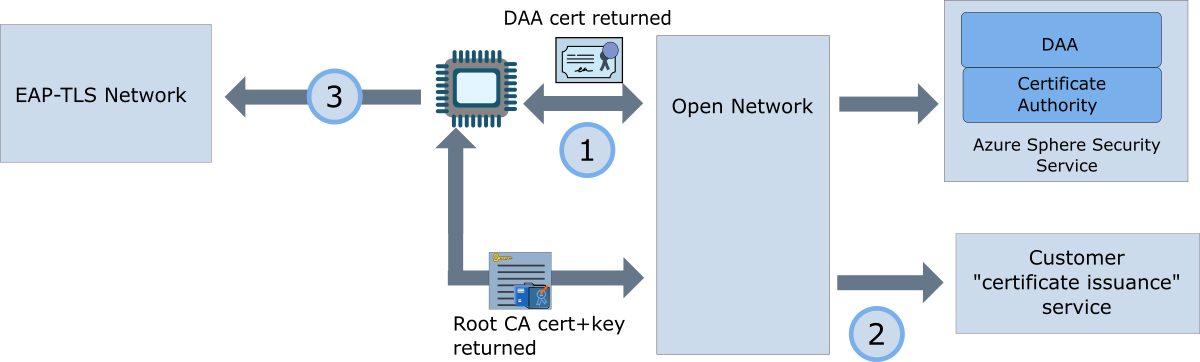

La figura siguiente resume este proceso.

La aplicación en el dispositivo Azure Sphere se conecta a la red abierta y se pone en contacto con el Servicio de Seguridad de Azure Sphere para obtener su certificado DAA. A continuación, instala el certificado DAA en el dispositivo. El dispositivo debe usar este certificado para autenticarse con el servicio emisor del certificado.

La aplicación siguiente se conecta al servicio de emisión de certificados que ha designado el administrador de red. Presenta su certificado DAA para validar su identidad con el servidor y pide el certificado de CA raíz para el servidor RADIUS en la red EAP-TLS, junto con el certificado del cliente y la clave privada. El servicio puede pasar otra información a la aplicación, como la identidad del cliente y la contraseña de clave privada si es necesario. A continuación, la aplicación instala el certificado de cliente, la clave privada del cliente y el certificado de CA raíz en el dispositivo. A continuación, se puede desconectar de la red abierta.

La aplicación configura y habilita la red EAP-TLS. Proporciona el certificado de cliente y la clave privada para demostrar la identidad del dispositivo. Si la red soporta la autenticación mutua, la aplicación también autentica el servidor RADIUS usando el certificado de CA raíz.

Autentique el dispositivo y obtenga el certificado de cliente durante el arranque

Un dispositivo Azure Sphere puede usar su certificado de autenticación y atestación de dispositivo (DAA) para autenticarse en un servicio que pueda proporcionar los demás certificados necesarios. El certificado DAA está disponible en el Servicio de seguridad Azure Sphere.

Para obtener el certificado daa:

- Especifique el id. de inquilino de Azure Sphere (heredado) en la sección DeviceAuthentication del manifiesto de la aplicación para la aplicación de alto nivel.

- Llama a DeviceAuth_CurlSslFunc desde la aplicación de alto nivel para obtener la cadena de certificados para el catálogo actual de Azure Sphere.

Si el manifiesto de aplicación incluye el id. de inquilino de Azure Sphere (heredado) para el dispositivo actual, la función DeviceAuth_CurlSslFunc usará la cadena de certificados de cliente DAA para autenticarse, si el servicio de destino requiere autenticación mutua TLS.

Obtener el certificado de CA raíz para el servidor RADIUS

Para obtener el certificado de CA raíz para el servidor RADIUS, la aplicación se conecta a un extremo del servidor de certificados que es accesible en su red y puede proporcionar el certificado. El administrador de red debería poder proporcionar información sobre cómo conectarse al punto de conexión y recuperar el certificado.

Instalar los certificados mediante la API CertStore

La aplicación usa la API CertStore para instalar los certificados en el dispositivo. La función CertStore_InstallClientCertificate instala el certificado de cliente y CertStore_InstallRootCACertificate instala el certificado de CA raíz para el servidor RADIUS. Administrar certificados en aplicaciones de alto nivel proporciona información adicional sobre el uso de la API CertStore para la administración de certificados.

La aplicación de ejemplo Certificados muestra cómo una aplicación puede usar estas funciones.