Configurar Analysis Services para la delegación restringida de Kerberos

Se aplica a:

SQL Server Analysis Services Azure Analysis Services Fabric/Power BI Premium

SQL Server Analysis Services Azure Analysis Services Fabric/Power BI Premium

Al configurar Analysis Services para la autenticación Kerberos, lo más probable es que le interese conseguir uno de los resultados siguientes o ambos: hacer que Analysis Services suplante una identidad de usuario al consultar datos o hacer que Analysis Services delegue una identidad de usuario a un servicio de nivel inferior. Cada escenario necesita requisitos de configuración ligeramente diferentes. En ambos escenarios es necesario asegurarse de que la configuración se ha realizado correctamente.

Sugerencia

Microsoft Administrador de configuración de Kerberos para SQL Server es una herramienta de diagnóstico que sirve para solucionar problemas de conectividad de Kerberos relacionados con SQL Server. Para obtener más información, vea Administrador de configuración de Microsoft Kerberos para SQL Server.

Este tema contiene las siguientes secciones:

Permitir que Analysis Services suplante una identidad de usuario

Configurar Analysis Services para la delegación de confianza

Nota:

La delegación no es necesaria si la conexión con Analysis Services es un solo salto, o si la solución usa credenciales almacenadas proporcionadas por el Servicio de almacenamiento seguro de SharePoint o por Reporting Services. Si todas las conexiones son conexiones directas desde Excel a una base de datos de Analysis Services, o se basan en credenciales almacenadas, puede utilizar Kerberos (o NTLM) sin tener que configurar la delegación restringida.

La delegación restringida de Kerberos es necesaria si la identidad del usuario tiene que fluir a través de varias conexiones de equipo (conocida como "salto doble"). Cuando el acceso de datos de Analysis Services depende de la identidad de usuario y la solicitud de conexión procede de un servicio de delegación, use la lista de comprobación de la sección siguiente para asegurarse de que Analysis Services puede suplantar al autor de la llamada original. Para obtener más información sobre los flujos de autenticación de Analysis Services, vea Autenticación y delegación de identidad de Microsoft BI.

Por seguridad, Microsoft siempre recomienda la delegación restringida más que la no restringida. La delegación no restringida supone un riesgo de seguridad mayor, porque permite que la identidad del servicio suplante a otros usuarios en cualquier equipo, servicio o aplicación de nivel inferior (en oposición a los servicios explícitamente definidos mediante delegación restringida).

Permitir que Analysis Services suplante una identidad de usuario

Para permitir que los servicios de nivel superior como Reporting Services, IIS o SharePoint suplanten una identidad de usuario en Analysis Services, debe configurar la delegación restringida de Kerberos para dichos servicios. En este escenario, Analysis Services suplanta al usuario actual usando la identidad que proporciona el servicio de delegación, devolviendo resultados según la pertenencia a roles de esa identidad de usuario.

| Tarea | Descripción |

|---|---|

| Paso 1: Comprobación de que las cuentas son adecuadas para la delegación | Asegúrese de que las cuentas empleadas para ejecutar los servicios tienen las propiedades correctas en Active Directory. Las cuentas de servicio de Active Directory no se deben marcar como cuentas confidenciales ni excluir específicamente de los escenarios de delegación. Para obtener más información, vea Información acerca de las cuentas de usuario. Nota: Por lo general, todas las cuentas y servidores deben pertenecer al mismo dominio de Active Directory o a dominios de confianza del mismo bosque. Sin embargo, dado que Windows Server 2012 admite la delegación entre límites de dominio, podrá configurar la delegación limitada de Kerberos en un límite de dominio si el nivel funcional de este dominio es Windows Server 2012. O bien, puede configurar Analysis Services para tener acceso HTTP y usar métodos de autenticación de IIS en la conexión de cliente. Para obtener más información, vea Configurar el acceso HTTP a Analysis Services en Internet Information Services (IIS) 8.0. |

| Paso 2: Registro del SPN | Antes de configurar la delegación restringida, debe registrar un nombre de entidad de seguridad de servicio (SPN) para la instancia de Analysis Services. Necesitará configurar el SPN de Analysis Services en el momento que configure la delegación restringida de Kerberos para servicios de nivel intermedio. Para obtener instrucciones, vea SPN registration for an Analysis Services instance . Un nombre de entidad de seguridad de servicio (SPN) especifica la identidad única de un servicio en un dominio configurado para la autenticación Kerberos. Las conexiones de cliente que usan seguridad integrada suelen solicitar un SPN como parte de la autenticación SSPI. La solicitud se reenvía a un controlador de dominio (DC) de Active Directory y el KDC concede un vale si el SPN presentado por el cliente tiene un registro SPN coincidente en Active Directory. |

| Paso 3: Configuración de la delegación restringida | Tras validar las cuentas que desea usar y registrar los SPN para esas cuentas, el siguiente paso es configurar los servicios de nivel superior, como IIS, Reporting Services o servicios Web de SharePoint para la delegación restringida, para lo cual, hay que especificar el SPN de Analysis Services como el servicio específico para el que se permite la delegación. Los servicios que se ejecutan en SharePoint, como Excel Services o Reporting Services en modo de SharePoint, suelen hospedar libros e informes que usan datos multidimensionales o tabulares de Analysis Services. La configuración de la delegación restringida para estos servicios es una tarea de configuración frecuente y es necesaria para admitir la actualización de datos desde Excel Services. Los vínculos siguientes proporcionan instrucciones para los servicios de SharePoint así como otros que es probable que presenten una conexión de flujo de datos de nivel inferior para los datos de Analysis Services: Delegación de identidad para Servicios de Excel (SharePoint Server 2010) o Cómo configurar Excel Services en SharePoint Server 2010 para la autenticación Kerberos Delegación de identidad para PerformancePoint Services (SharePoint Server 2010) Delegación de identidad de SQL Server Reporting Services (SharePoint Server 2010) Para IIS 7.0, vea Configurar la autenticación de Windows (IIS 7.0) o Cómo configurar SQL Server 2008 Analysis Services y SQL Server 2005 Analysis Services para utilizar autenticación Kerberos. |

| Paso 4: Prueba de conexiones | Cuando lo pruebe, conéctese desde equipos remotos, con distintas identidades y haga consultas a Analysis Services con las mismas aplicaciones como usuario empresarial. Puede servirse de SQL Server Profiler para supervisar la conexión. En la solicitud, se debe ver la identidad del usuario. Para obtener más información, vea Probar la identidad suplantada o delegada en esta sección. |

Configurar Analysis Services para la delegación de confianza

La configuración de Analysis Services para delegación restringida de Kerberos permite al servicio suplantar una identidad de cliente en un servicio de nivel inferior, como el motor de base de datos relacional, para poder consultar datos como si el cliente se conectara directamente.

Los escenarios de delegación para Analysis Services están limitados a los modelos tabulares configurados para el modo DirectQuery . Este es el único escenario en el que Analysis Services puede pasar credenciales delegadas a otro servicio. En el resto de situaciones, como en las situaciones de SharePoint mencionadas en la sección anterior, Analysis Services está en el lado receptor de la cadena de delegación. Para obtener más información sobre DirectQuery, vea Modo DirectQuery.

Nota:

Una idea equivocada habitual es que el almacenamiento ROLAP, las operaciones de procesamiento o el acceso a particiones remotas de alguna manera añaden requisitos para la delegación restringida. Esto no es así. Todas estas operaciones las ejecuta directamente la cuenta de servicio (también llamada cuenta de procesamiento) en su propio nombre. No se requiere delegación para estas operaciones en Analysis Services, ya que los permisos para estas operaciones se otorgan directamente a la cuenta de servicio (por ejemplo, otorgar permisos db_datareader en la base de datos relacional para que el servicio pueda procesar los datos). Para obtener más información sobre las operaciones y permisos del servidor, vea Configurar cuentas de servicio (Analysis Services) .

En esta sección se explica cómo configurar Analysis Services para la delegación de confianza. Después de completar esta tarea, Analysis Services podrá pasar credenciales delegadas a SQL Server, en apoyo al modo DirectQuery usado en las soluciones tabulares.

Antes de comenzar:

Compruebe que Analysis Services se ha iniciado.

Compruebe que el SPN para Analysis Services es válido. Para obtener instrucciones, vea SPN registration for an Analysis Services instance.

Cuando se cumplan ambos requisitos previos, continúe con los pasos siguientes. Tenga en cuenta que debe ser administrador de dominio para poder configurar la delegación restringida.

En Usuarios y equipos de Active Directory, busque la cuenta de servicio bajo la que se ejecuta Analysis Services. Haga clic con el botón derecho en la cuenta de servicio y elija Propiedades.

Con fines ilustrativos, las capturas de pantalla siguientes usan OlapSvc y SQLSvc para representar Analysis Services y SQL Server, respectivamente.

OlapSvc es la cuenta que se configurará para la delegación restringida en SQLSvc. Al completar esta tarea, OlapSvc tendrá permiso para pasar credenciales delegadas en un vale de servicio a SQLSvc, suplantando al autor de la llamada original cuando se soliciten datos.

En la pestaña Delegación, seleccione Confiar en este usuario para la delegación solo a los servicios especificadosy, después, seleccione Usar solamente Kerberos. Haga clic en Agregar para especificar el servicio para el que Analysis Services tiene permiso para delegar credenciales.

La pestaña Delegación solo aparece cuando la cuenta de usuario (OlapSvc) está asignada a un servicio (Analysis Services) y el servicio tiene un SPN registrado para él. El registro de SPN necesita que el servicio esté en ejecución.

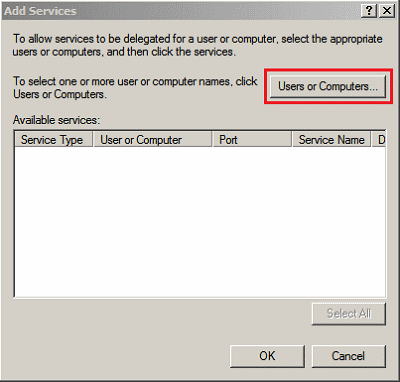

En la página Agregar servicios, haga clic en Usuarios o equipos.

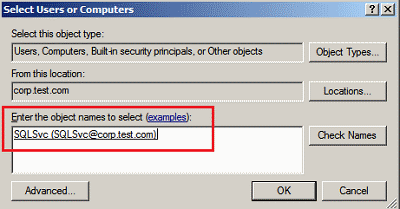

En la página Seleccionar usuarios o equipos, escriba la cuenta usada para ejecutar la instancia de SQL Server que proporciona datos a bases de datos de modelos tabulares de Analysis Services. Haga clic en Aceptar para aceptar la cuenta de servicio.

Si no puede seleccionar la cuenta que desea, compruebe que SQL Server está en ejecución y tiene un SPN registrado para esta cuenta. Para obtener más información acerca de los SPN para el motor de base de datos, vea Registrar un nombre principal de servicio para las conexiones con Kerberos.

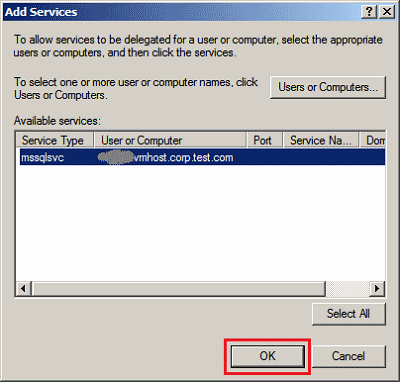

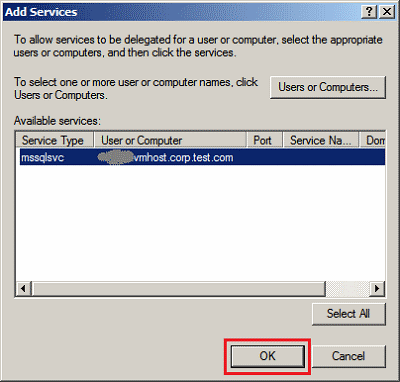

La instancia de SQL Server debe aparecer ahora en Agregar servicios. En la lista también aparecerán todos los servicios que usan también esa cuenta. Elija la instancia de SQL Server que desee usar. Haga clic en Aceptar para aceptar la instancia.

La página de propiedades del servicio Analysis Services debe ser similar ahora a la captura de pantalla siguiente. Haga clic en Aceptar para guardar los cambios.

Pruebe si la delegación se ha realizado correctamente conectándose desde un equipo cliente remoto, con una identidad diferente, y consulte el modelo tabular. Debe ver la identidad de usuario de la solicitud en SQL Server Profiler.

Probar la identidad suplantada o delegada

Use SQL Server Profiler para supervisar la identidad del usuario que está consultando datos.

Inicie SQL Server Profiler en la instancia de Analysis Services e inicie después un nuevo seguimiento.

En Selección de eventos, compruebe que Audit Login y Audit Logout están activadas en la sección Auditoría de seguridad.

Conéctese a Analysis Services a través de un servicio de aplicación (como SharePoint o Reporting Services) desde un equipo cliente remoto. El evento Audit Login mostrará la identidad del usuario que se conecta a Analysis Services.

Para realizar una prueba completa será necesario usar herramientas de supervisión de red que puedan capturar las solicitudes y respuestas de Kerberos en la red. Para esta tarea se puede emplear la utilidad Monitor de red (netmon.exe), filtrada para Kerberos. Para obtener más información sobre cómo usar Netmon 3.4 y otras herramientas para probar la autenticación de Kerberos, vea Configuración de la autenticación Kerberos: Configuración principal (SharePoint Server 2010).

Consulte también

Autenticación y delegación de identidades de Microsoft BI

Autenticación mutua con Kerberos

Registro de SPN para una instancia de Analysis Services

Propiedades de cadena de conexión (Analysis Services)