Investigación de rutas de desplazamiento lateral con ATA

Se aplica a: Advanced Threat Analytics versión 1.9

Incluso cuando se hace todo lo posible para proteger a los usuarios confidenciales y los administradores tienen contraseñas complejas que cambian con frecuencia, sus máquinas se protegen y sus datos se almacenan de forma segura, los atacantes pueden seguir usando rutas de desplazamiento lateral para acceder a cuentas confidenciales. En los ataques de movimiento lateral, el atacante aprovecha las instancias cuando los usuarios confidenciales inician sesión en una máquina donde un usuario no confidencial tiene derechos locales. A continuación, los atacantes pueden moverse lateralmente, acceder al usuario menos confidencial y, a continuación, moverse por el equipo para obtener credenciales para el usuario confidencial.

¿Qué es una ruta de movimiento lateral?

El movimiento lateral es cuando un atacante usa cuentas no confidenciales para obtener acceso a cuentas confidenciales. Esto se puede hacer con los métodos descritos en la guía de actividad sospechosa. Los atacantes usan el movimiento lateral para identificar a los administradores de la red y aprender a qué máquinas pueden acceder. Con esta información y otros movimientos, el atacante puede aprovechar los datos de los controladores de dominio.

ATA le permite realizar acciones preventivas en la red para evitar que los atacantes tengan éxito en el movimiento lateral.

Detección de cuentas confidenciales en riesgo

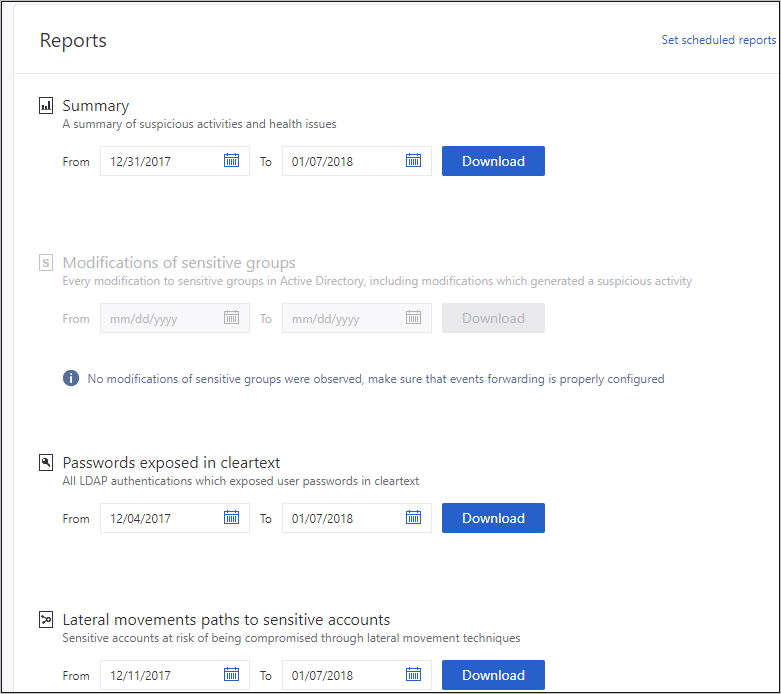

Para detectar qué cuentas confidenciales de la red son vulnerables debido a su conexión a cuentas o recursos no confidenciales, en un período de tiempo específico, siga estos pasos:

En el menú de la consola de ATA, seleccione el

.

.En Rutas de desplazamiento lateral a cuentas confidenciales, si no se encuentran rutas de desplazamiento lateral, el informe se atenua. Si hay rutas de desplazamiento lateral, las fechas del informe seleccionan automáticamente la primera fecha en la que hay datos pertinentes.

Seleccione Descargar.

El archivo de Excel que se crea proporciona detalles sobre las cuentas confidenciales en riesgo. La pestaña Resumen proporciona gráficos que detallan el número de cuentas confidenciales, equipos y promedios de recursos en riesgo. La pestaña Detalles proporciona una lista de las cuentas confidenciales de las que debería preocuparse. Tenga en cuenta que las rutas de acceso son rutas de acceso que existían anteriormente y es posible que no estén disponibles hoy en día.

Investigación

Ahora que sabe qué cuentas confidenciales están en riesgo, puede profundizar en ATA para obtener más información y tomar medidas preventivas.

En la consola de ATA, busque el distintivo de movimiento lateral que se agrega al perfil de entidad cuando la entidad se encuentra en un

de ruta de desplazamiento lateral o

de ruta de desplazamiento lateral o  . Esto está disponible si hubo una ruta de desplazamiento lateral en los últimos dos días.

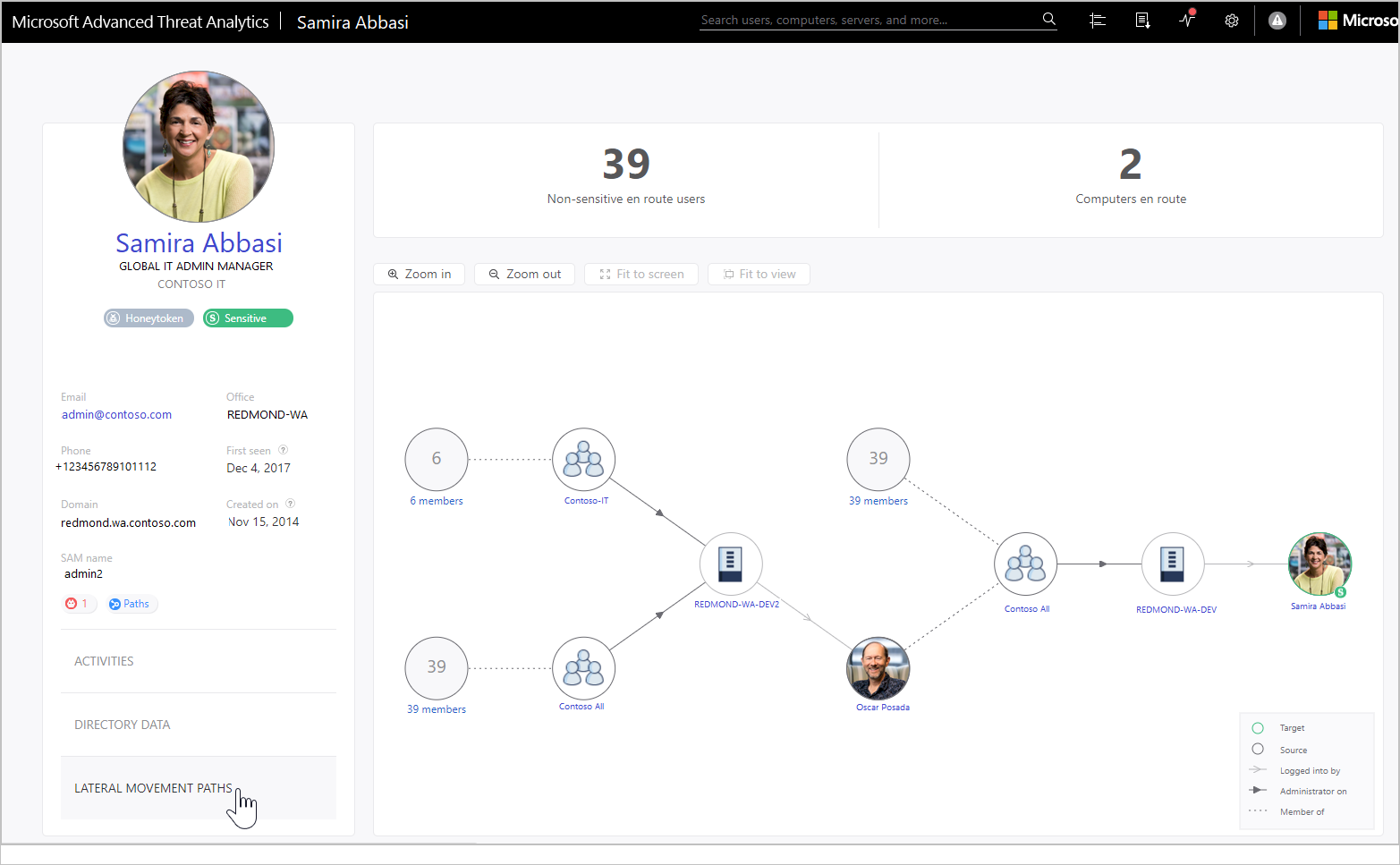

. Esto está disponible si hubo una ruta de desplazamiento lateral en los últimos dos días.En la página de perfil de usuario que se abre, seleccione la pestaña Rutas de desplazamiento lateral .

El gráfico que se muestra proporciona un mapa de las posibles rutas de acceso al usuario confidencial. El gráfico muestra las conexiones que se han realizado en los últimos dos días.

Revise el gráfico para ver lo que puede obtener información sobre la exposición de las credenciales del usuario confidencial. Por ejemplo, en este mapa, puede seguir las flechas grises Iniciadas por para ver dónde inició sesión Samira con sus credenciales con privilegios. En este caso, las credenciales confidenciales de Samira se guardaron en el equipo REDMOND-WA-DEV. A continuación, vea qué otros usuarios iniciaron sesión en los equipos que crearon la mayor exposición y vulnerabilidad. Para ver esto, consulte administrador en flechas negras para ver quién tiene privilegios de administrador en el recurso. En este ejemplo, todos los usuarios del grupo Contoso All tienen la capacidad de acceder a las credenciales de usuario desde ese recurso.

Procedimientos recomendados preventivos

La mejor manera de evitar el movimiento lateral es asegurarse de que los usuarios confidenciales usen sus credenciales de administrador solo cuando inicien sesión en equipos protegidos donde no haya ningún usuario no confidencial que tenga derechos de administrador en el mismo equipo. En el ejemplo, asegúrese de que si Samira necesita acceso a REDMOND-WA-DEV, inicie sesión con un nombre de usuario y una contraseña distintos de sus credenciales de administrador, o quite el grupo Contoso All del grupo de administradores locales en REDMOND-WA-DEV.

También se recomienda asegurarse de que nadie tenga permisos administrativos locales innecesarios. En el ejemplo, compruebe si todos los usuarios de Contoso All realmente necesitan derechos de administrador en REDMOND-WA-DEV.

Asegúrese de que las personas solo tengan acceso a los recursos necesarios. En el ejemplo, Oscar Posada amplía significativamente la exposición de Samira. ¿Es necesario que se incluyan en el grupo Contoso All? ¿Hay subgrupos que pueda crear para minimizar la exposición?

Sugerencia

Si no se detecta actividad durante los últimos dos días, el gráfico no aparece, pero el informe de rutas de desplazamiento lateral sigue estando disponible para proporcionar información sobre las rutas de desplazamiento lateral durante los últimos 60 días.

Sugerencia

Para obtener instrucciones sobre cómo establecer los servidores para permitir que ATA realice las operaciones SAM-R necesarias para la detección de rutas de desplazamiento lateral, configure SAM-R.