Solucionar problemas comunes de personalización avanzada de permisos para SharePoint Server

SE APLICA A: 2013

2013  2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint en Microsoft 365

SharePoint en Microsoft 365

Después de implementar la personalización avanzada de permisos, un entorno de SharePoint podría experimentar problemas de rendimiento o seguridad. Revise la siguiente información para ayudar a resolver problemas que pueden estar relacionados con la personalización avanzada de permisos.

Problemas y soluciones recomendadas para problemas comunes de rendimiento en la personalización avanzada de permisos

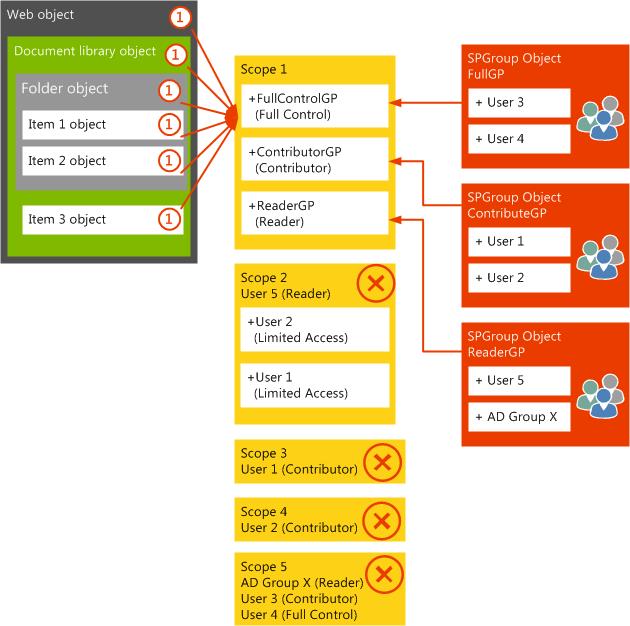

Los siguiente problemas pueden ayudar a reducir el efecto de los problemas de rendimiento relacionados con el uso generalizado de la personalización avanzada de permisos. Cada uno de los siguientes problemas trata sobre los cambios en la seguridad del entorno, la jerarquía de objetos o el código personalizado que está contribuyendo a los problemas de rendimiento relacionados con la personalización avanzada de permisos. Cada problema comienza con el siguiente entorno de ejemplo en el que una sola web contiene varias bibliotecas de documentos, cada una con muchos objetos secundarios con permisos únicos.

Problema 1: Quitar la personalización avanzada de permisos y usar el refuerzo de seguridad en el nivel de web

Para rediseñar el entorno para que ya no requiera permisos específicos, se puede implementar un proceso de limpieza del entorno y, a continuación, se puede ajustar el número de elementos con ámbito para mejorar la escalabilidad del entorno a largo plazo. Las siguientes recomendaciones describen la limpieza del entorno y los cambios de arquitectura de seguridad que son necesarios para lograr esta solución.

Limpieza de la seguridad del entorno

Cuando un usuario se quita del ámbito del nivel de web, el modelo de objetos interno debe quitar el usuario de cada ámbito por debajo del nivel de web. La eliminación de usuarios individuales para limpiar los permisos existentes es un proceso lento. En su lugar, quite primero cada ámbito de nivel de elemento único para que el elemento se establezca para heredar permisos de su objeto primario. Esto le llevará menos tiempo que primero intentar quitar usuarios, ya que tiene que actuar en un solo ámbito para el elemento.

Importante

Si el sitio web actual no está en la raíz de la colección de sitios y si el sitio web se establece para heredar permisos del sitio web primario, todos los ámbitos únicos debajo de él se quitarán y todas las pertenencias de acceso limitado se sobrescribirán al mismo tiempo en un solo recorrido de ida y vuelta de SQL Server.

Una vez que se eliminan todos los ámbitos de nivel de elemento, las pertenencias a un ámbito individual se pueden reemplazar en el ámbito de nivel web con una o más pertenencias a grupo para permitir el acceso.

Rediseño de la arquitectura de seguridad del entorno

Una vez que se quitan la personalización avanzada de permisos existente y los ámbitos, el plan de arquitectura a largo plazo debe ser el mantenimiento de un ámbito único solamente en el nivel de web. El siguiente diagrama muestra cómo se puede estructurar esto para que solo quede el ámbito de nivel de web. El requisito principal de la arquitectura no es tener demasiados elementos en el mismo nivel de jerarquía en las bibliotecas de documentos, ya que aumenta el tiempo necesario para procesar elementos en las vistas.

Resolución:

El número máximo de elementos o carpetas en cualquier nivel de la jerarquía debe ser de cerca de 2.000 elementos.

Si se necesitan más cambios en la arquitectura, considere la posibilidad de mover bibliotecas de documentos a diferentes webs o colecciones de sitios. El número de bibliotecas de documentos también puede cambiarse para satisfacer mejor las necesidades del negocio y las recomendaciones de escala que se basan en la taxonomía o la audiencia del contenido almacenado.

Problema 2: Usar personalización avanzada de permisos por cambios de estructura jerárquica

Para rediseñar el entorno de modo que siga usando permisos específicos, pero sin provocar demasiadas actualizaciones o cambiar el tamaño de un solo ámbito web, considere la posibilidad de mover bibliotecas de documentos protegidas de forma diferente a diferentes webs.

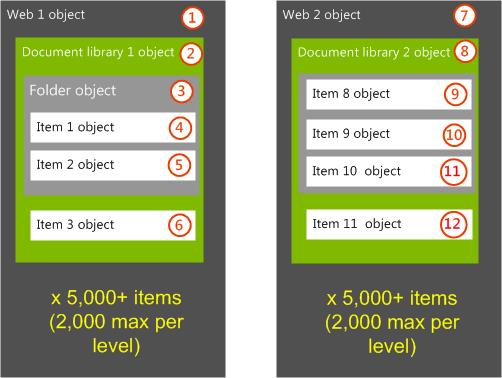

Rediseño de la jerarquía de entorno

En el diagrama siguiente, se cambió la arquitectura física para que cada biblioteca de documentos se encuentre en una web con permisos únicos. Además, cuando se deben conservar permisos específicos de nivel de elemento, como práctica recomendada, el número acumulado de entidades de seguridad a las que se concederá acceso debe limitarse a aproximadamente 2000, aunque no sea un límite fijo. Por lo tanto, la pertenencia efectiva de cada sitio web que incluye todos los usuarios miembros de acceso limitado, no debe ser más de aproximadamente 2.000 usuarios. Esto impide que el ámbito de cada nivel de web crezca demasiado.

El número de elementos secundarios de ámbito único no es un problema significativo y se puede escalar a grandes números. Sin embargo, el número de principios que se agregará como un acceso limitado a la cadena de ámbitos en el primer sitio web con permisos exclusivos será un factor limitante.

Por último, aunque no es específicamente un problema de personalización avanzada de permisos, la estructura de carpetas debe garantizar que ningún nivel jerárquico único de la biblioteca de documentos supere nunca 2.000 elementos. Este límite puede ayudar a garantizar el buen funcionamiento de las vistas solicitadas por los usuarios.

Problema 3: Usar personalización avanzada de permisos por cambios de estructura de ámbito

Para rediseñar el entorno de modo que siga usando permisos específicos, pero sin provocar demasiadas actualizaciones o dimensionamiento de un solo ámbito web, considere la posibilidad de usar un proceso diferente de protección de elementos. Esto es aplicable si la causa del gran número de ámbitos únicos era un proceso automatizado, como un controlador de eventos o un flujo de trabajo que cambiaba dinámicamente los permisos de objeto. En este caso la recomendación es hacer un cambio de código en los procesos que estén creando los ámbitos de seguridad únicos.

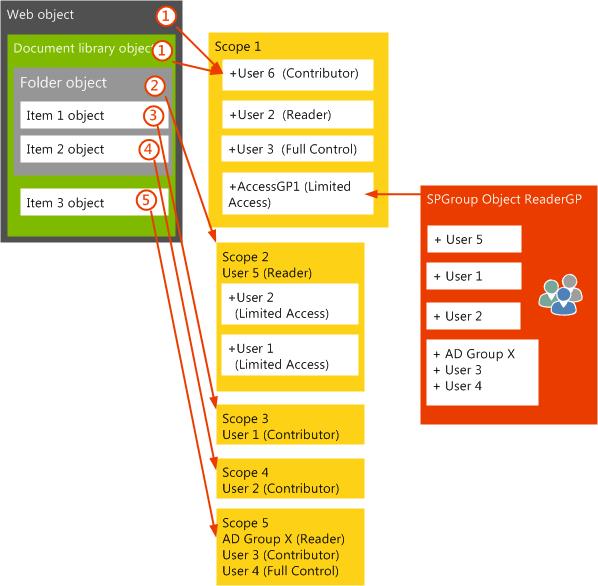

Rediseño del código para cambios de seguridad dinámica

En el diagrama siguiente, se cambió la arquitectura de ámbito para que la pertenencia al ámbito no provoque el recálculo de ACL en la biblioteca de documentos primaria y en la web. Como se mencionó anteriormente, la pertenencia efectiva del sitio web que incluye a todos los miembros de acceso limitado, no debe superar aproximadamente 2.000 elementos para impedir que el ámbito de nivel de web crezca demasiado. En este caso, al implementar un nuevo grupo de SharePoint para contener a todos los miembros que deben tener derechos de acceso limitado, el ámbito no crecerá demasiado. Cuando los usuarios se agregan a ámbitos individuales en el nivel web mediante el método SPRoleAssignmentCollection.AddToCurrentScopeOnly de SharePoint Server, también se pueden agregar, mediante código adicional, al nuevo grupo que se estableció como con derechos de acceso limitado en el nivel de biblioteca de documentos y web.

Resolución:

Cuando se deben conservar los permisos específicos de nivel de elemento, el número acumulado de entidades de seguridad a las que se concederá acceso debe limitarse a aproximadamente 2000, aunque esto no es un límite fijo. Cuando aumenta el número de entidades de seguridad, se tarda más tiempo en volver a calcular la ACL binaria. Si se cambia la pertenencia de un ámbito, la ACL binaria debe actualizarse. La adición de usuarios a un ámbito único del elemento secundario provocará que los ámbitos primarios se actualicen con los nuevos miembros de acceso limitado, incluso si finalmente esto no se traduce en ningún cambio en la pertenencia del ámbito primario. Cuando esto ocurre, la ACL binaria para los ámbitos primarios también debe actualizarse.

Como en la solución anterior, el número de elementos secundarios con ámbito único no es un problema significativo y puede escalar a grandes números. El número de principios que se agregarán como acceso limitado a la cadena de ámbitos a la primera web con permisos únicos será un factor limitante.

Vea también

Otros recursos

Procedimientos recomendados para usar la personalización avanzada de permisos en SharePoint Server