Configurar el proxy del dispositivo y la conexión a Internet para Information Protection

Las tecnologías de punto de conexión de Microsoft usan HTTP de Microsoft Windows (WinHTTP) para notificar datos y comunicarse con el servicio en la nube de puntos de conexión de Microsoft. El servicio incrustado se ejecuta en el contexto del sistema mediante la cuenta LocalSystem.

Sugerencia

Para las organizaciones que usan servidores proxy de reenvío como puerta de enlace a Internet, puede usar la protección de red para investigar lo que ocurre detrás de un servidor proxy. Para obtener más información, vea Investigar eventos de conexión que ocurren detrás de los servidores proxy de reenvío.

La configuración de WinHTTP es independiente de la configuración de proxy de exploración de Internet de Windows Internet (WinINet) y solo puede detectar un servidor proxy mediante los siguientes métodos de detección automática:

Proxy transparente

Protocolo de detección automática de proxy web (WPAD)

Nota:

Si usa un proxy transparente o WPAD en la topología de red, no necesitará una configuración especial. Para obtener más información sobre las exclusiones de URL de Defender para punto de conexión en el servidor proxy, vea Habilitar el acceso a las direcciones URL del servicio en la nube de DLP para punto de conexión el servidor proxy.

Configuración del proxy estático manual:

- Configuración basada en el registro

- WinHTTP se configuró con el comando netsh (adecuado solo para dispositivos de escritorio en una topología estable, por ejemplo, un escritorio en una red corporativa detrás del mismo proxy)

Sugerencia

Si no es cliente de E5, use la prueba de 90 días de soluciones de Microsoft Purview para explorar cómo las funcionalidades adicionales de Purview pueden ayudar a su organización a administrar las necesidades de cumplimiento y seguridad de los datos. Comience ahora en el centro de pruebas de Microsoft Purview. Obtenga más información sobre términos de suscripción y prueba.

Configurar manualmente el servidor proxy mediante un proxy estático basado en el registro

Para los dispositivos de punto de conexión a los que no se permite conectarse a Internet, debe configurar un proxy estático basado en el registro. Debe configurar esta opción para permitir que solo DLP de punto de conexión de Microsoft notifique datos de diagnóstico y se comunique con el servicio en la nube de punto de conexión de Microsoft.

El proxy estático se puede configurar mediante la directiva de grupo (GP). La directiva de grupo se puede encontrar aquí:

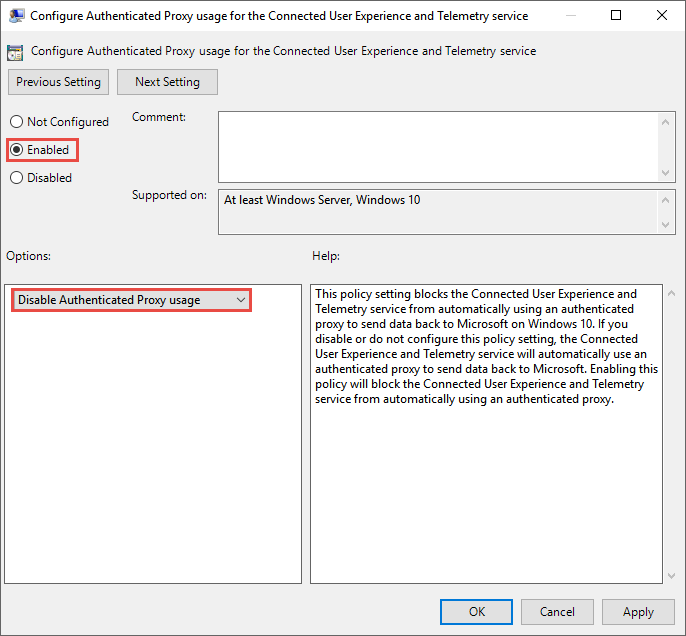

Abrir plantillas > administrativas Componentes > de Windows Recopilación de datos y compilaciones > en versión preliminar Configure Authenticated Proxy usage for the Connected User Experience and Telemetry Service

Establece la opción en Habilitado y seleccione Deshabilitar el uso de proxy autenticado:

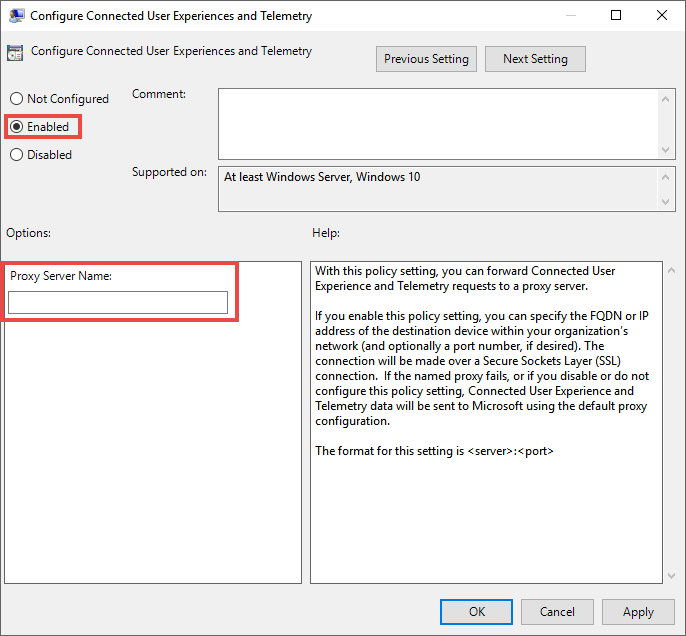

Abra Plantillas > administrativas Componentes > de Windows Recopilación de datos y compilaciones > en versión preliminar Configure connected user experiences and telemetry (Configurar experiencias de usuario conectadas y telemetría):

Configurar el servidor proxy

La directiva establece dos valores del registro

TelemetryProxyServercomo REG_SZ yDisableEnterpriseAuthProxycomo REG_DWORD en la clave del registroHKLM\Software\Policies\Microsoft\Windows\DataCollection.El valor del Registro TelemetryProxyServer tiene este formato <nombre de servidor o ip>:<port>. Por ejemplo, 10.0.0.6:8080

El valor del registro

DisableEnterpriseAuthProxydebe establecerse en 1.

Configure el servidor proxy manualmente con el comando "netsh".

Use netsh para configurar un proxy estático en todo el sistema.

Nota:

Esto afectará a todas las aplicaciones, incluidos los servicios de Windows que utilicen WinHTTP con el proxy predeterminado. - Los equipos portátiles que cambien de topología (por ejemplo: entre oficina a casa) no funcionarán correctamente con netsh. Use la configuración de proxy estático basada en el registro.

Abra un símbolo del sistema con privilegios elevados:

- Vaya a Inicio y escriba cmd.

- Haga clic derecho en Símbolo del sistema y seleccione Ejecutar como administrador.

Escriba el siguiente comando y presione Entrar:

netsh winhttp set proxy <proxy>:<port>Por ejemplo: netsh winhttp set proxy 10.0.0.6:8080

Para restablecer el servidor proxy winhttp, escriba el siguiente comando y presione Entrar:

netsh winhttp reset proxy

Para obtener más información, vea Sintaxis de comando Netsh, contextos y formatos.

Habilitar el acceso a las direcciones URL del servicio en la nube de DLP de punto de conexión en el servidor proxy

Si un servidor proxy o firewall bloquea todo el tráfico de forma predeterminada y permite únicamente el acceso a dominios específicos, agregue los dominios que aparecen en la hoja descargable a la lista de dominios permitidos.

Esta hoja de cálculo descargable muestra los servicios y sus direcciones URL asociadas a las que la red debe poder conectarse. Debe asegurarse de que no haya ninguna regla de filtrado de red o firewall que deniegue el acceso a estas direcciones URL o puede que necesite crear una regla de permiso específica para ellas.

Si un servidor proxy o firewall tiene habilitada la detección HTTPS (inspección SSL), excluya los dominios que aparecen en la tabla anterior de la detección HTTPS. Si un servidor proxy o firewall bloquea el tráfico anónimo, como la DLP de punto de conexión se conecta desde el contexto del sistema, asegúrese de que se permite el tráfico anónimo en las direcciones URL indicadas anteriormente.

Comprobar la conectividad del cliente con las direcciones URL del servicio en la nube de Microsoft

Compruebe que la configuración del proxy se ha completado correctamente, que WinHTTP puede detectar y comunicarse mediante el servidor proxy en su entorno y que el servidor proxy permite el tráfico a las direcciones URL del servicio de Defender para punto de conexión.

Descargue la herramienta MDATP Client Analyzer en el equipo en el que se ejecuta la DLP de punto de conexión.

Extraiga el contenido de MDATPClientAnalyzer.zip en el dispositivo.

Abra un símbolo del sistema con privilegios elevados:

- Vaya a Inicio y escriba cmd.

- Haga clic derecho en Símbolo del sistema y seleccione Ejecutar como administrador.

Escriba el siguiente comando y presione Entrar:

HardDrivePath\MDATPClientAnalyzer.cmdReemplace HardDrivePath por la ruta de acceso en la que se descargó la herramienta MDATPClientAnalyzer, por ejemplo:

C:\Work\tools\MDATPClientAnalyzer\MDATPClientAnalyzer.cmd

Extraiga el archivo MDATPClientAnalyzerResult.zip* creado por la herramienta en la carpeta usada en HardDrivePath.

Abra MDATPClientAnalyzerResult.txt y compruebe que ha realizado los pasos de configuración del proxy para habilitar la detección del servidor y tener acceso a las direcciones URL del servicio. La herramienta comprueba la conectividad de las direcciones URL del servicio de Defender para punto de conexión con las que el cliente está configurado para interactuar. Luego, imprime los resultados en el archivo MDATPClientAnalyzerResult.txt para cada URL que se puede usar potencialmente para comunicarse con los servicios de Defender para punto de conexión. Por ejemplo:

Testing URL: https://xxx.microsoft.com/xxx 1 - Default proxy: Succeeded (200) 2 - Proxy auto discovery (WPAD): Succeeded (200) 3 - Proxy disabled: Succeeded (200) 4 - Named proxy: Doesn't exist 5 - Command-line proxy: Doesn't exist

Si al menos una de las opciones de conectividad devuelve un estado (200), el cliente de Defender para punto de conexión puede comunicarse con la URL probada correctamente con este método de conectividad.

Pero si los resultados de la comprobación de conectividad indican un error, se mostrará un error HTTP (vea los códigos de estado HTTP). Luego, puede usar las direcciones URL de la tabla que se muestra en Habilitar el acceso a las direcciones URL del servicio en la nube de DLP de punto de conexión en el servidor proxy. Las direcciones URL que vaya a usar dependerán de la región seleccionada durante el procedimiento de incorporación.

Nota:

La herramienta Analizador de conectividad no es compatible con la regla de reducción de la superficie expuesta a ataques Bloquear las creaciones de procesos procedentes de comandos PSExec y WMI. Tendrá que deshabilitar temporalmente esta regla para ejecutar la herramienta de conectividad.

Cuando se establece TelemetryProxyServer, en el registro o a través de la directiva de grupo, Defender para punto de conexión se revertirá a directo si no puede obtener acceso al proxy definido. Temas relacionados:

- Incorporar dispositivos Windows 10

- Solución de problemas de incorporación de DLP de Microsoft Endpoint

Consulte también

- Obtenga más información sobre la prevención de pérdida de datos en punto de conexión

- Uso de la prevención de pérdida de datos en punto de conexión

- Obtenga más información acerca de la prevención contra la pérdida de datos

- Creación e implementación de directivas de prevención de pérdida de datos

- Introducción al explorador de actividad

- Microsoft Defender para punto de conexión

- Herramientas y métodos de incorporación para equipos con Windows 10.

- Suscripción a Microsoft 365

- Dispositivos unidos a Microsoft Entra

- Descargar el nuevo Microsoft Edge basado en Chromium