Configuración de la nube para su uso con el Administrador de cumplimiento

Sugerencia

Si no es cliente de E5, use la prueba de 90 días de soluciones de Microsoft Purview para explorar cómo las funcionalidades adicionales de Purview pueden ayudar a su organización a administrar las necesidades de cumplimiento y seguridad de los datos. Comience ahora en el centro de pruebas de Microsoft Purview. Obtenga más información sobre términos de suscripción y prueba.

Configuración de compatibilidad con varias nubes

Compliance Manager se integra con Microsoft Defender for Cloud para proporcionar soporte técnico multinube. Las organizaciones deben tener al menos una suscripción en Microsoft Azure y, a continuación, habilitar Defender for Cloud para que el Administrador de cumplimiento pueda recibir las señales necesarias para supervisar los servicios en la nube. Una vez que tenga Defender for Cloud, debe asignar los estándares normativos y del sector pertinentes a sus suscripciones.

En función de lo que su organización ya haya configurado, vaya a la sección siguiente que se alinea con su situación para empezar:

- No tiene Azure: activar Azure y crear una suscripción

- Tiene Azure, pero no tiene Defender for Cloud: Habilitar Defender for Cloud en su suscripción de Azure

- Tiene Defender for Cloud pero no ha asignado estándares: Asignar estándares a las suscripciones de servicio en la nube

Estándares compatibles con el Administrador de cumplimiento y Defender for Cloud

Los estándares o regulaciones que se enumeran a continuación se admiten en Defender for Cloud y el Administrador de cumplimiento. Cada estándar está disponible para admitir Microsoft 365, además de los demás servicios en la nube enumerados entre paréntesis.

Sugerencia

Defender for Cloud hace referencia a "estándares", mientras que el Administrador de cumplimiento usa "regulaciones" para hacer referencia a lo mismo.

- Procedimientos recomendados de seguridad fundamentales de AWS

- CIS 1.1.0 (GCP)

- CIS Microsoft Azure Foundations Benchmark v1.1.0 (Azure)

- CIS 1.2.0 (AWS, GCP)

- CIS Microsoft Azure Foundations Benchmark v1.3.0 (Azure)

- CIS Microsoft Azure Foundations Benchmark v1.4.0 (Azure)

- FedRAMP High (Azure)

- FedRAMP Moderate (Azure)

- ISO 27001 (Azure, GCP)

- NIST SP 800-171 Rev.2 (Azure)

- NIST SP 800-53 Rev.4 (Azure)

- NIST SP 800 53 Rev.5 (Azure, AWS, GCP)

- PCI DSS 3.2.1 (AWS, GCP)

- PCI DSS v4.0 (Azure)

- SOC 2 tipo 2 (Azure)

- SWIFT CSP-CDCF v2022 (Azure)

Activación de Azure y creación de una suscripción

La configuración de una suscripción en Microsoft Azure es un requisito previo para empezar a trabajar con Defender for Cloud. Si no tiene una suscripción, puede registrarse para obtener una cuenta gratuita.

Habilitación de Defender for Cloud

Visite Inicio rápido: Configuración de Microsoft Defender para la nube. Siga los pasos para habilitar Defender for Cloud en su suscripción de Azure y familiarizarse con la página De información general de Defender for Cloud. Una vez que haya habilitado Defender for Cloud, siga los pasos siguientes para asegurarse de que está configurado para la integración del Administrador de cumplimiento.

La mayoría de las funciones de configuración requieren que el usuario contenga el rol Propietario en Azure. Obtenga más detalles sobre los roles de usuario y los permisos de Defender for Cloud.

Confirmación del acceso al cumplimiento normativo de Defender for Cloud

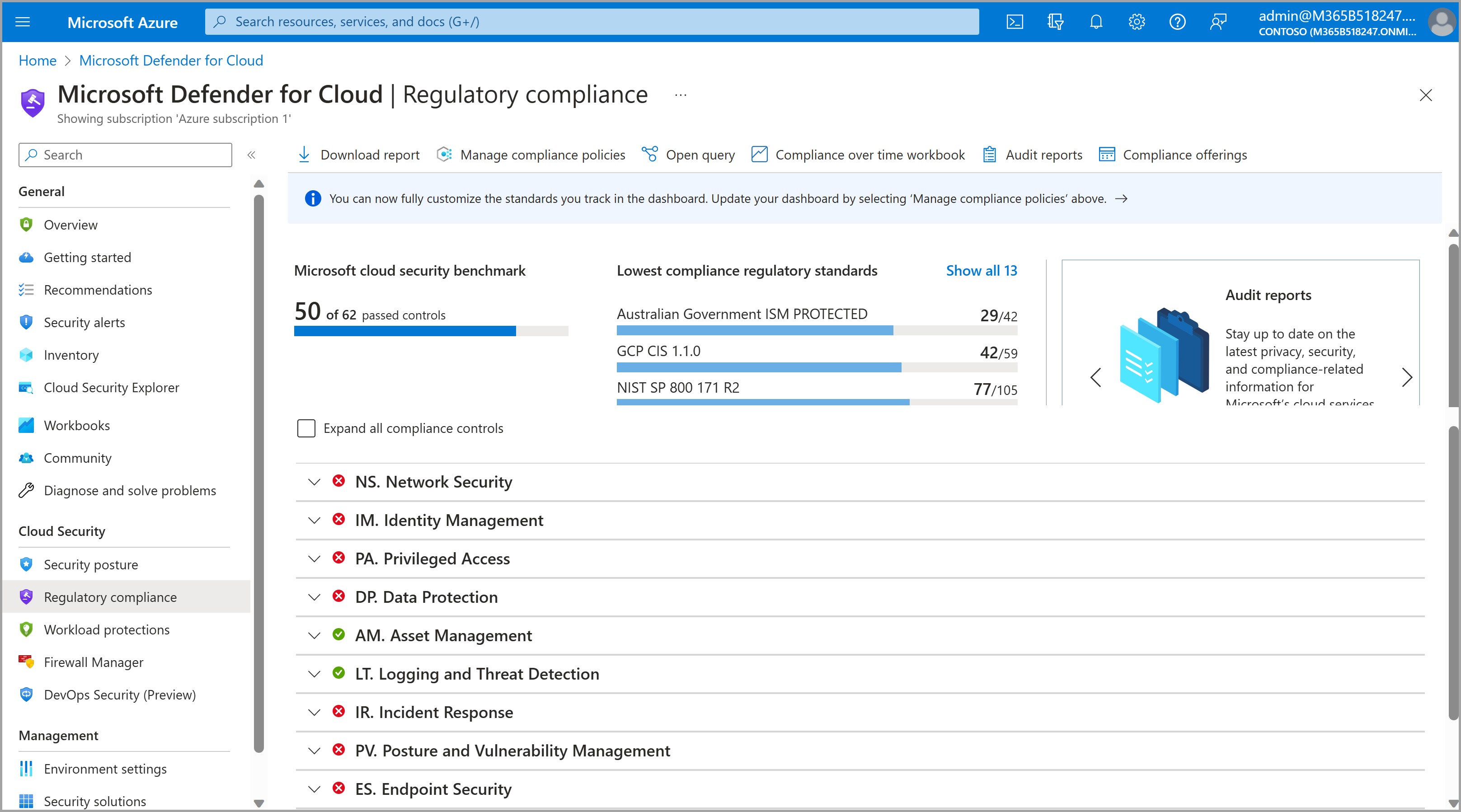

Vaya a Microsoft Defender for Cloud | Cumplimiento normativo.

Compruebe que ve un panel como este:

Si no ve el panel anterior y, en su lugar, ve un aviso sobre licencias insuficientes, siga las indicaciones para activar un plan de Defender for Cloud aplicable. Se recomienda habilitar uno de los dos planes: CSPM básico o Defender CSPM (obtenga más información sobre estos planes). Puede seleccionar manualmente los planes siguiendo estos pasos:

- En Defender for Cloud, seleccione Configuración del entorno en el panel de navegación izquierdo.

- Seleccione Azure en la lista de entornos. Expanda el elemento debajo de Azure para ver la suscripción y, a continuación, seleccione la suscripción. Llega a la página planes de Defender .

- En la columna Plan, busque las filas de CSPM básico y Defender CSPM. En la fila Estado , seleccione el botón Activado para ambos planes.

Visualización de los entornos disponibles

En Defender for Cloud, seleccione Configuración del entorno en el panel de navegación izquierdo.

Vea los entornos y suscripciones disponibles actualmente visibles para MDC para el inquilino. Es posible que tenga que expandir los grupos de administración para ver las suscripciones, lo que puede hacer seleccionando Expandir todo debajo de la barra de búsqueda. Además de las suscripciones de Azure, también verá cualquier proyecto de Google Cloud Platform (GCP) o cuentas de Amazon Web Services (AWS) conectadas a Defender for Cloud.

Si no ve una suscripción esperada y ya ha confirmado las licencias de Defender for Cloud en los pasos anteriores, compruebe el directorio actual y los filtros de suscripción en la configuración de Azure Portal. En esta vista, puede ajustar los filtros de suscripción o cambiar a un directorio diferente si hay uno disponible y, a continuación, volver a la vista Configuración del entorno para comprobar los resultados.

Si no ve un entorno, una cuenta o un proyecto de AWS o GCP esperados, continúe con el paso siguiente para configurar los conectores necesarios.

Conectarse a sus cuentas de Amazon Web Services o proveedor de Google Cloud (opcional)

Siga estas instrucciones si tiene una cuenta de Amazon Web Services (AWS) o un proyecto de Google Cloud Platform (GCP) que quiere que Compliance Manager evalúe la posición de cumplimiento y aún no ve esas cuentas o proyectos en la configuración de Azure Environment. Cuando complete este proceso, puede empezar a asignar estándares a las suscripciones de AWS o GCP conectadas en un plazo de aproximadamente una hora, aunque los datos completos pueden tardar hasta 24 horas en aparecer.

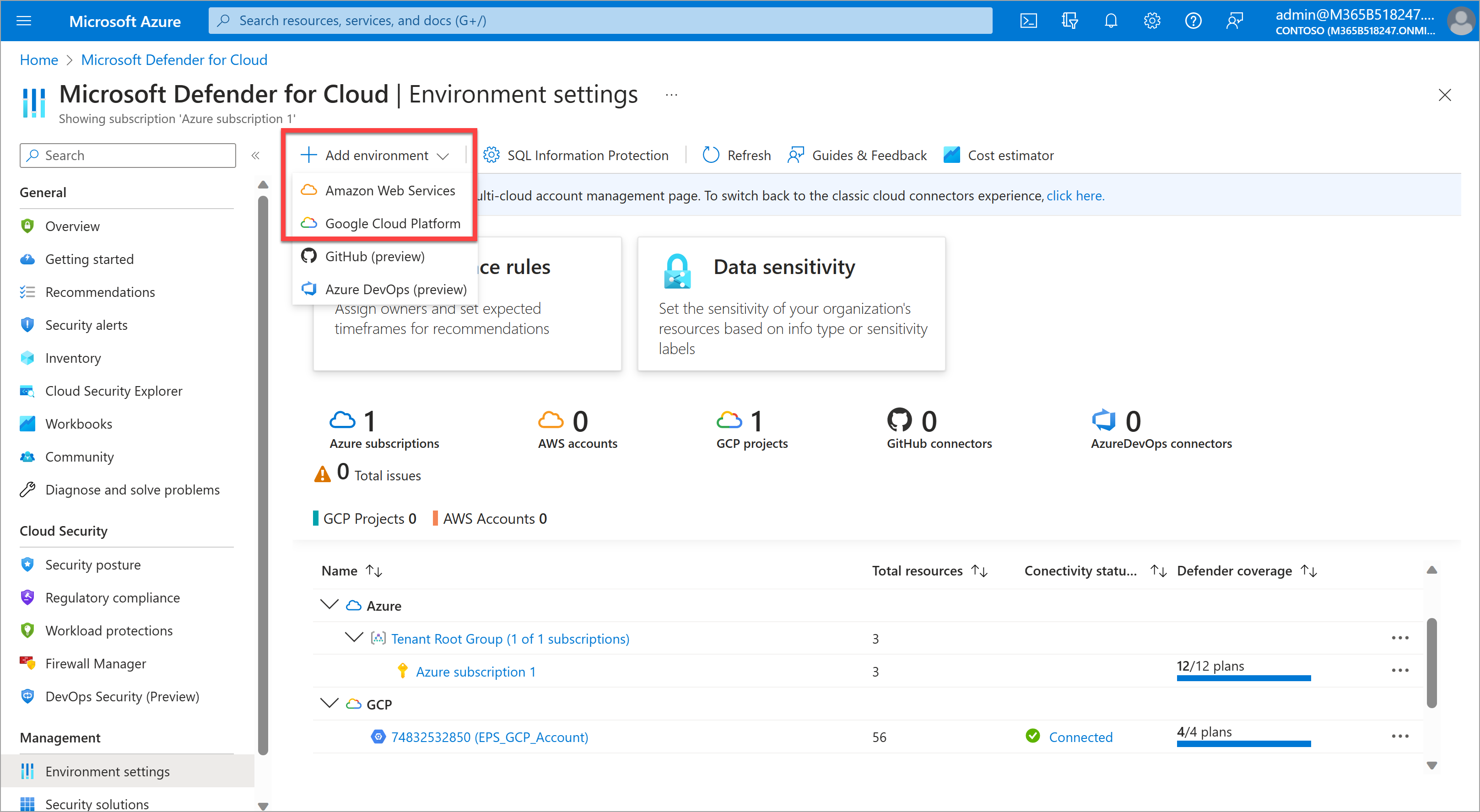

En Defender for Cloud, seleccione Configuración del entorno en el panel de navegación izquierdo.

Seleccione Agregar entorno y elija Amazon Web Services o Google Cloud Platform.

Siga los pasos del asistente para completar la configuración de la cuenta. La conexión a las cuentas requiere permisos de administrador en las cuentas de AWS o GCP que se usan y algunos pasos de configuración dentro de AWS o GCP. Estos pasos se detallan en el asistente.

- Para una opción de configuración sencilla, considere la posibilidad de empezar con una sola cuenta, como GCP. En el primer paso de Detalles de la cuenta, en Incorporación, seleccione Cuenta única. Esta opción requiere la menor cantidad de esfuerzo de configuración.

Adición de estándares a las suscripciones

Compruebe la lista de estándares admitidos por Defender for Cloud y el Administrador de cumplimiento para asegurarse de que se admite el estándar deseado. A continuación, siga los pasos que se indican a continuación.

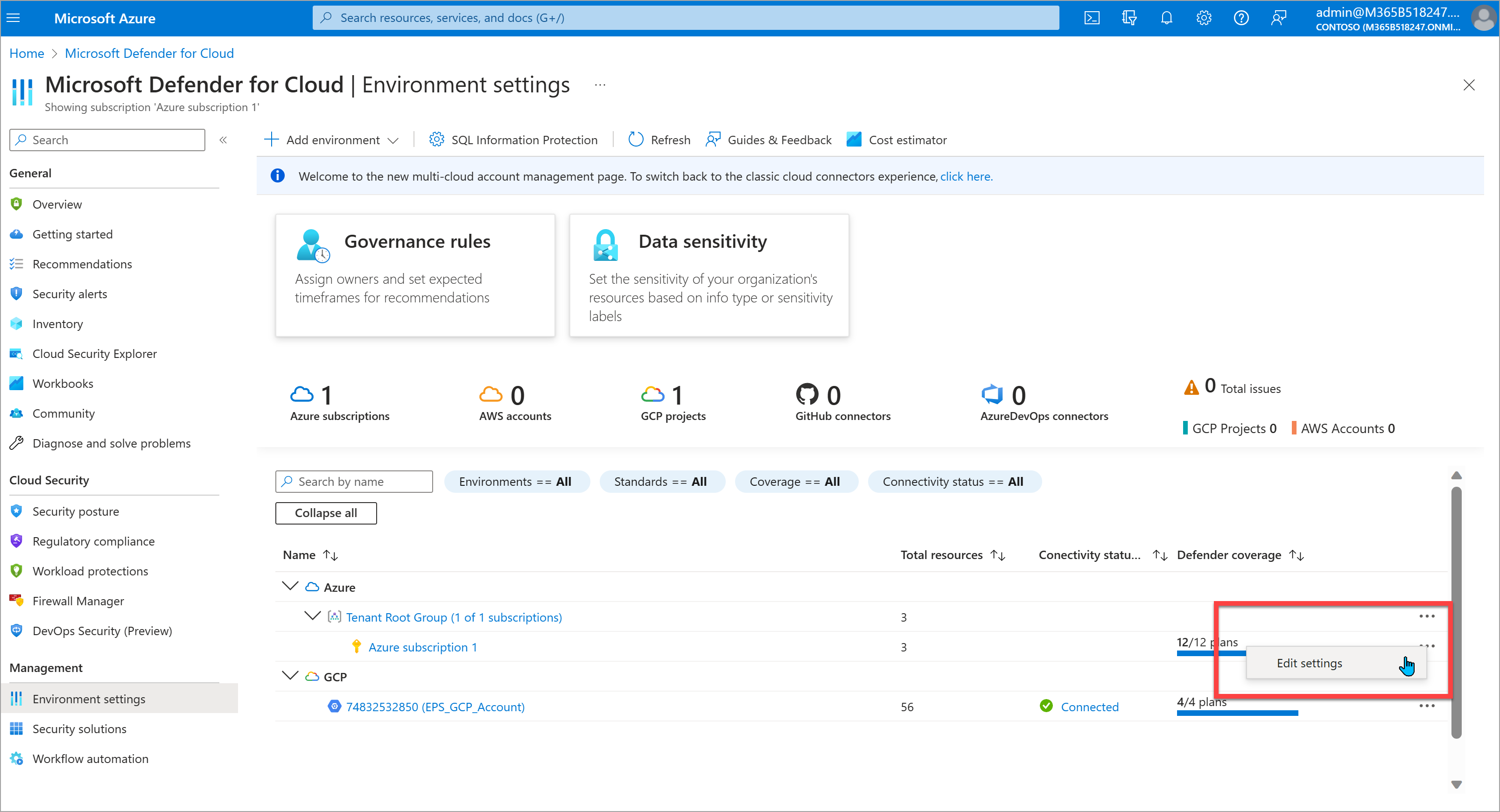

En Defender for Cloud, seleccione Configuración del entorno en el panel de navegación izquierdo.

Los entornos y las suscripciones disponibles aparecen en la página. Es posible que tenga que expandir los grupos de administración para ver las suscripciones, lo que puede hacer seleccionando Expandir todo debajo de la barra de búsqueda. Busque la suscripción a la que desea agregar un estándar.

En la fila de la suscripción, seleccione los puntos suspensivos en el extremo derecho y seleccione Editar configuración.

En el panel de navegación izquierdo, en Configuración de directiva, seleccione Directiva de seguridad.

Examine la lista de estándares disponibles en Industria & estándares normativos. Para ver más estándares, seleccione el botón Agregar más estándares en la parte inferior de la lista. Para asignar al menos uno de los estándares admitidos que se enumeran a continuación a la suscripción, seleccione Habilitar en la fila del estándar.