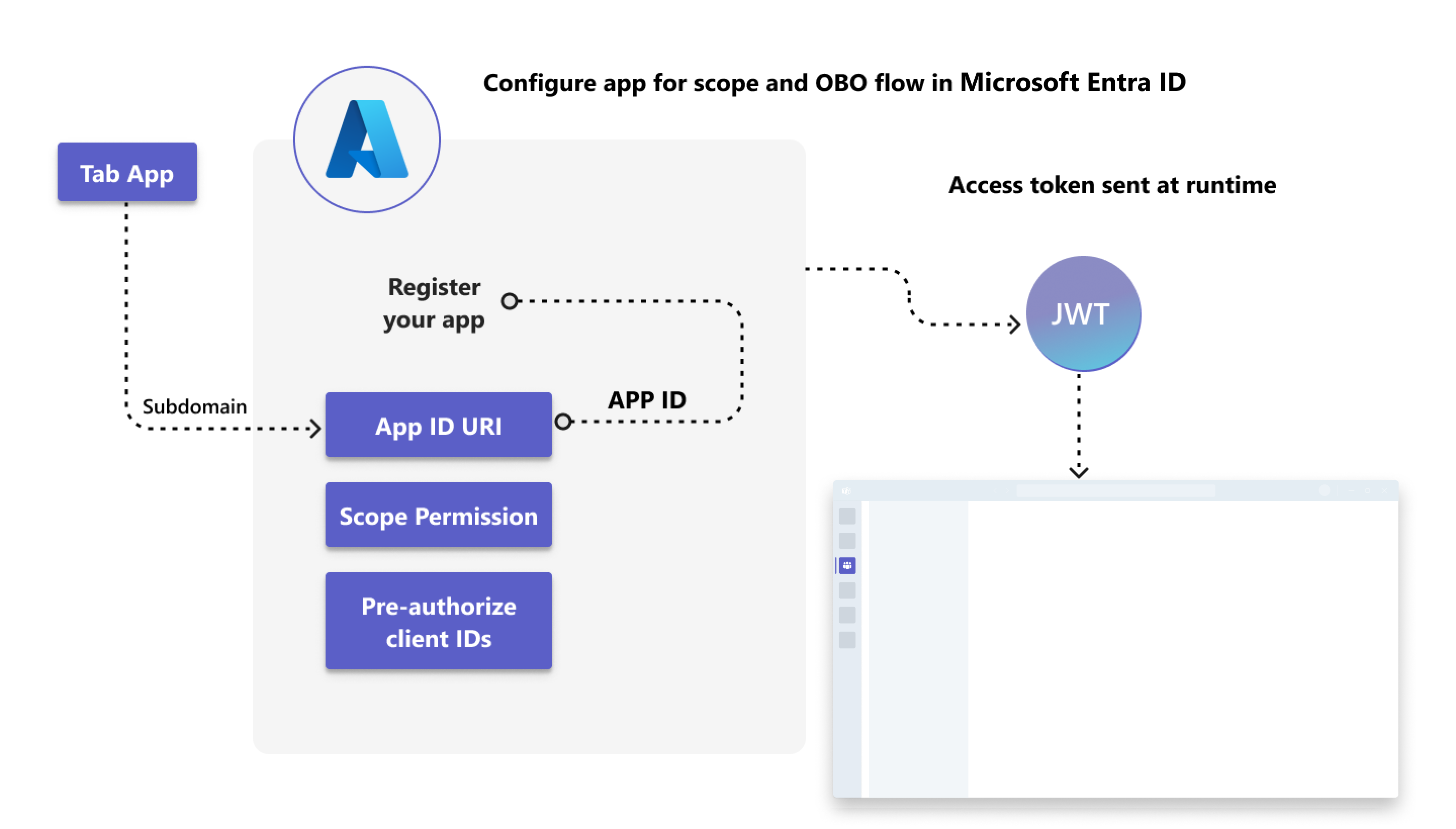

Configuración de la aplicación de pestañas en Microsoft Entra ID

Microsoft Entra ID proporciona acceso a su aplicación de pestaña basándose en la identidad Teams del usuario de la aplicación. Registre la aplicación de pestaña con Microsoft Entra ID para que el usuario de la aplicación que ha iniciado sesión en Teams pueda tener acceso a la aplicación de pestañas.

Habilitación del inicio de sesión único en Microsoft Entra ID

El registro de la aplicación de pestañas en Microsoft Entra ID y su habilitación para SSO requiere la realización de configuraciones de aplicaciones, como la generación del identificador de aplicación, la definición del ámbito de api y la autenticación previa de identificadores de cliente para aplicaciones de confianza.

Cree un nuevo registro de aplicación en Microsoft Entra ID y exponga su API (web) mediante ámbitos (permisos). Configure una relación de confianza entre la API expuesta en Microsoft Entra ID y la aplicación. Permite al cliente de Teams obtener un token de acceso en nombre de la aplicación y del usuario que ha iniciado sesión. Puede agregar identificadores de cliente para las aplicaciones móviles, de escritorio y web de confianza que desea preautorizar.

También es posible que deba configurar otros detalles, como la autenticación de usuarios de aplicaciones en la plataforma o dispositivo en el que desea establecer como destino la aplicación de pestañas.

Se admiten permisos de Graph API a nivel de usuario, es decir, correo electrónico, perfil, offline_access y OpenId. Si necesita acceso a otros ámbitos de Graph, como User.Read o Mail.Read, vea obtener un token de acceso con permisos de Graph.

La configuración de Microsoft Entra habilita el inicio de sesión único para la aplicación de pestañas en Teams. Responde con un token de acceso para validar al usuario de la aplicación.

Antes de configurar la aplicación

Resulta útil si conoce la configuración para registrar la aplicación con antelación en Microsoft Entra ID. Asegúrese de que se ha preparado para configurar los siguientes detalles antes de registrar la aplicación:

- Ociones de uno o varios inquilinos: ¿se usará la aplicación solo en el inquilino de Microsoft 365 donde está registrada o muchos inquilinos de Microsoft 365 la usarán? Las aplicaciones escritas para una empresa suelen ser de un solo inquilino. Las aplicaciones escritas por un fabricante de software independiente y usada por muchos clientes deben ser multiinquilino para que el inquilino de cada cliente pueda acceder a la aplicación.

- URI de id. de aplicación: es un URI único mundial que identifica la API web que expone para el acceso de la aplicación a través de ámbitos. También se conoce como un URI de identificador. El URI del identificador de aplicación incluye el identificador de la aplicación y el subdominio donde se hospeda la aplicación. El nombre de dominio de la aplicación y el nombre de dominio que registre para la aplicación de Microsoft Entra deben ser los mismos. No se admiten varios dominios por aplicación.

- Ámbito: es el permiso que se puede conceder a un usuario de aplicación autorizado o a su aplicación para acceder a un recurso expuesto por la API.

Nota:

- Aplicaciones personalizadas creadas para su organización (aplicaciones LOB):las aplicaciones personalizadas creadas para su organización (aplicaciones LOB) son internas o específicas dentro de su organización o negocio. Su organización puede hacer que estas aplicaciones estén disponibles a través de Microsoft Store.

- A aplicaciones propiedad del Cliente: SSO también se admite para las aplicaciones propiedad del cliente dentro de los inquilinos de Azure AD B2C.

Para crear y configurar la aplicación en Microsoft Entra ID para habilitar SSO:

Configuración de la aplicación en Microsoft Entra ID

Puede configurar la aplicación de pestañas en Microsoft Entra ID para configurar el ámbito y los permisos de los tokens de acceso.

Registre la aplicación en Microsoft Entra ID y configure el inquilino y la plataforma de la aplicación, antes de poder habilitarla para SSO. Microsoft Entra ID genera un nuevo identificador de aplicación que debe tener en cuenta. Debe actualizarlo más adelante en el archivo de manifiesto de la aplicación (anteriormente denominado manifiesto de aplicación de Teams).

Nota:

El Toolkit de Microsoft Teams registra la aplicación Microsoft Entra en un proyecto de SSO. Puede omitir esta sección si ha usado el Toolkit de Teams para crear la aplicación. Sin embargo, tendría que configurar los permisos y el alcance, y confiar en las aplicaciones cliente.

Obtenga información sobre cómo registrar la aplicación en Microsoft Entra ID

Para registrar una nueva aplicación en Microsoft Entra ID

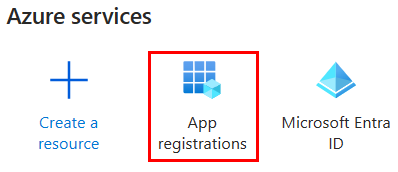

Abra el Azure Portal en el explorador web.

Seleccione el icono Registros de aplicaciones.

Aparece la página Registros de aplicaciones.

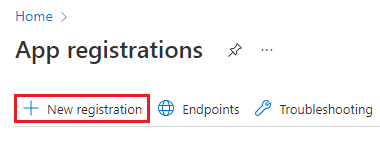

Seleccione + Nuevo icono de registro..

Aparece la página Registrar una aplicación.

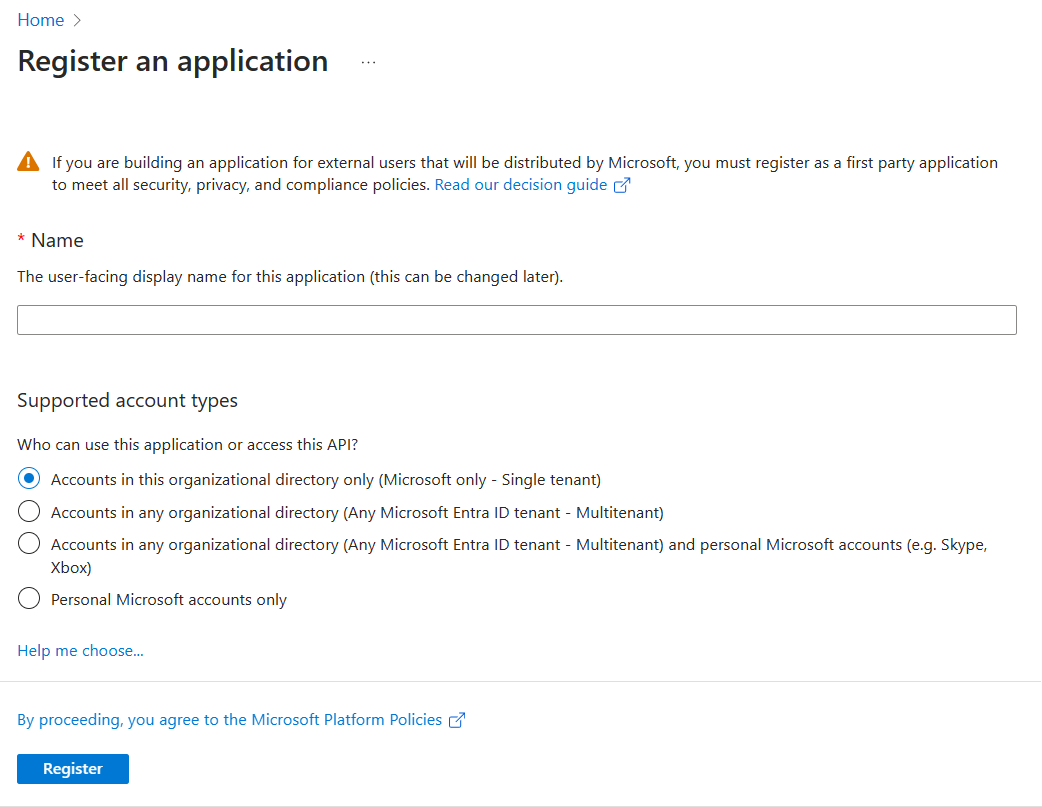

Escriba el nombre de la aplicación que desea que se muestre al usuario de la aplicación. Si lo desea, puede cambiar el nombre en una fase posterior.

Seleccione el tipo de cuenta de usuario que puede acceder a su aplicación. Puede seleccionar entre opciones de uno o varios inquilinos en directorios de la organización o restringir el acceso solo a cuentas personales de Microsoft.

Opciones para los tipos de cuenta admitidos

Opción Seleccione esta opción para... Cuentas solo en este directorio de la organización (solo Microsoft - Inquilino único) Compile una aplicación para que solo la usen los usuarios (o invitados) de su inquilino.

A menudo denominada aplicación personalizada compilada para su organización (aplicación de LOB), esta aplicación es una aplicación de un solo inquilino en la plataforma de identidad de Microsoft.Cuentas en cualquier directorio organizativo (cualquier inquilino de Microsoft Entra ID: multiinquilino) Permitir que los usuarios de cualquier inquilino de Microsoft Entra usen la aplicación. Esta opción es adecuada si, por ejemplo, está compilando una aplicación SaaS y piensa ponerla a disposición de varias organizaciones.

Este tipo de aplicación se conoce como aplicación multiinquilino en la Plataforma de identidad de Microsoft.Cuentas en cualquier directorio organizativo (cualquier inquilino de Microsoft Entra ID- Multiinquilino) y cuentas microsoft personales (por ejemplo, Skype, Xbox) Dirigirse al conjunto más amplio de clientes.

Al seleccionar esta opción, está registrando una aplicación multiinquilino que puede admitir usuarios de aplicaciones que también tienen cuentas personales de Microsoft.Solo cuentas personales de Microsoft Cree una aplicación solo para los usuarios que tengan cuentas personales de Microsoft. Nota:

No es necesario escribir URI de redirección para habilitar SSO para una aplicación de pestañas.

Seleccione Registrar. Aparece un mensaje en el explorador que indica que se ha creado la aplicación.

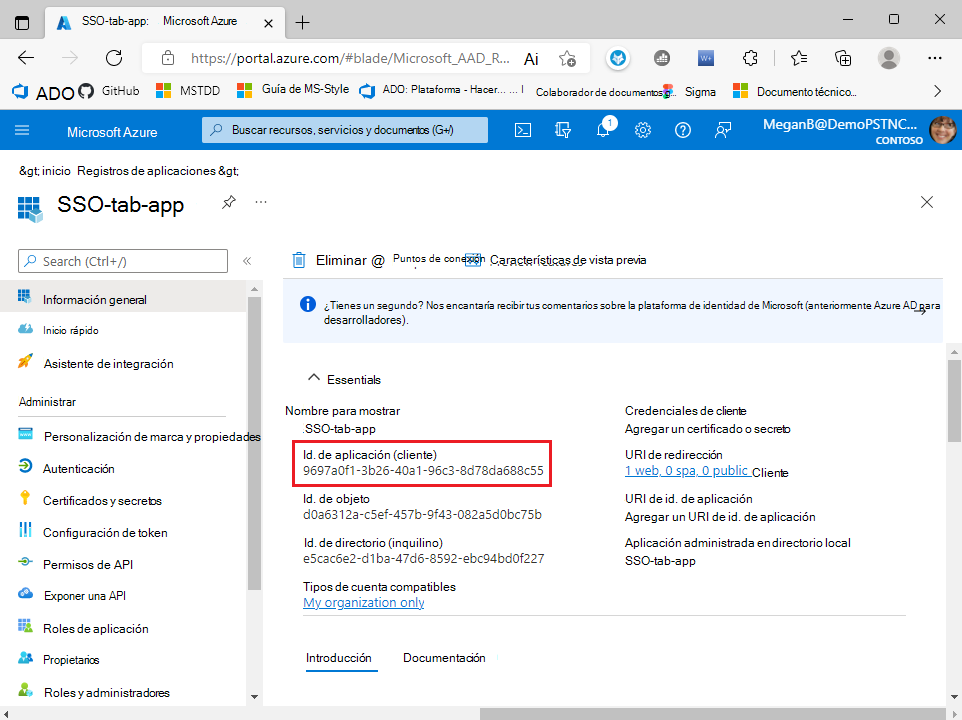

Se muestra la página con el identificador de la aplicación y otras configuraciones.

Anote y guarde el identificador de aplicación desde el identificador de aplicación (cliente) para actualizar el manifiesto de aplicación más adelante.

La aplicación está registrada en Microsoft Entra ID. Ahora tiene el identificador de aplicación para la aplicación de pestañas.

Configurar el ámbito para el token de acceso

Después de crear un nuevo registro de aplicación, configure las opciones de ámbito (permiso) para enviar token de acceso a Teams Client y autorizar aplicaciones cliente de confianza para habilitar SSO.

Para configurar el ámbito y autorizar aplicaciones cliente de confianza, necesita:

- Para exponer una API: configure las opciones de ámbito (permiso) para la aplicación. Exponer una API web y configurar el URI del identificador de aplicación.

- Para configurar el ámbito de la API: defina el ámbito de la API y los usuarios que pueden dar su consentimiento para un ámbito. Solo puede permitir que los administradores den su consentimiento para permisos con privilegios superiores.

- Para configurar la aplicación cliente autorizada: cree Id de clientes autorizados para las aplicaciones que desea autorizar previamente. Permite al usuario de la aplicación acceder a los ámbitos de la aplicación (permisos) que ha configurado, sin necesidad de ningún consentimiento adicional. Autorice previamente solo aquellas aplicaciones cliente en las que confíe, ya que los usuarios de la aplicación no tendrán la oportunidad de rechazar el consentimiento.

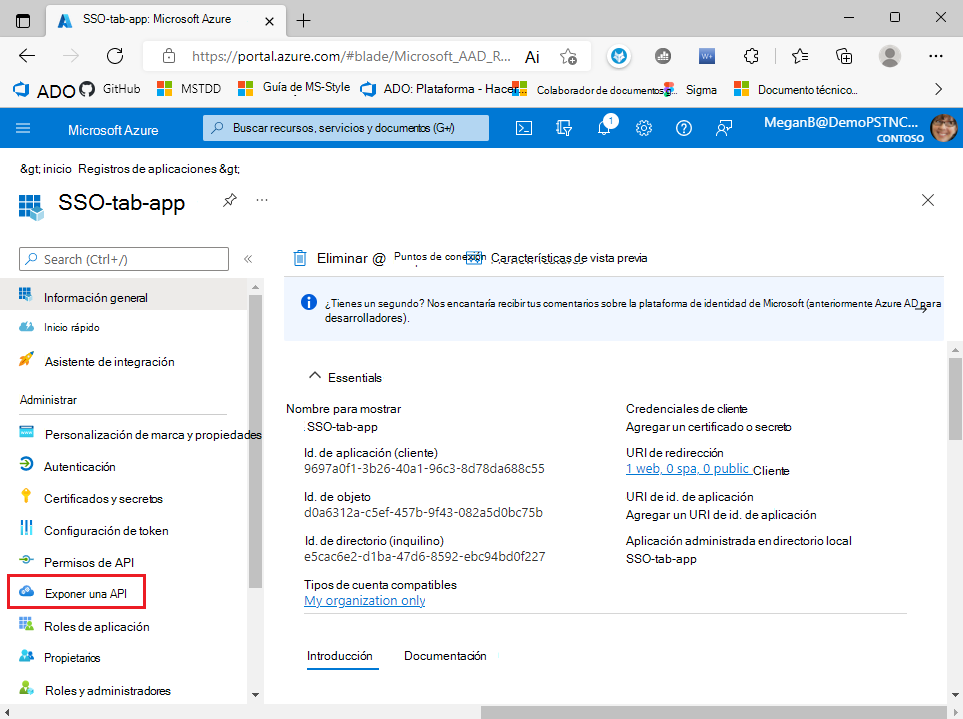

Para exponer una API

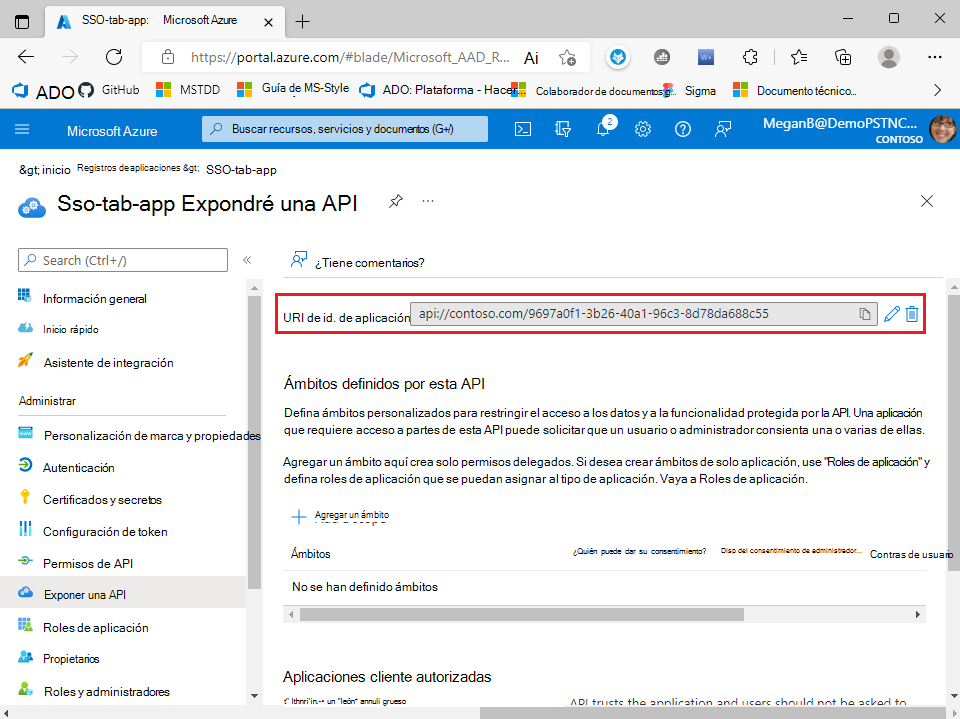

Seleccione Administrar>Exponer una API en el panel izquierdo.

Aparece la página Exponer una API.

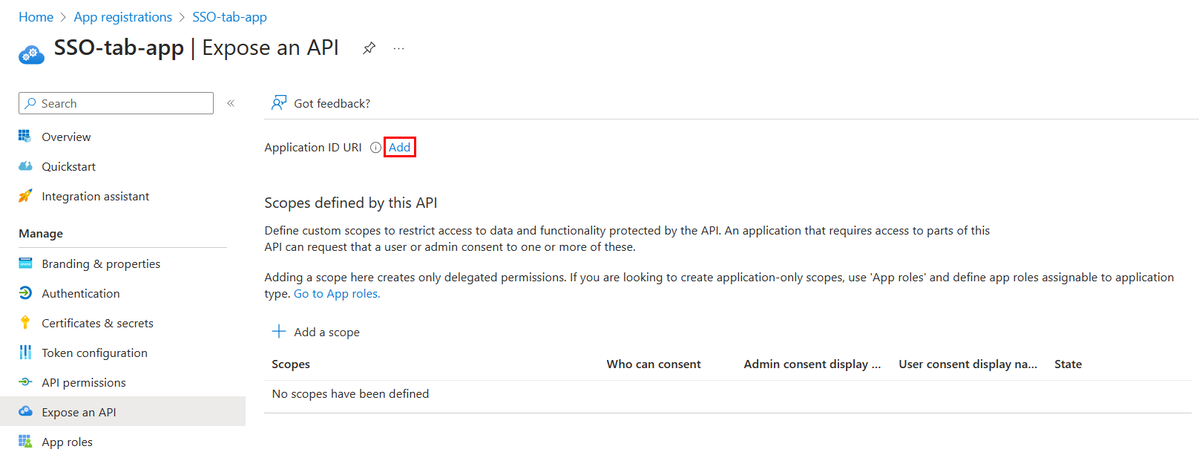

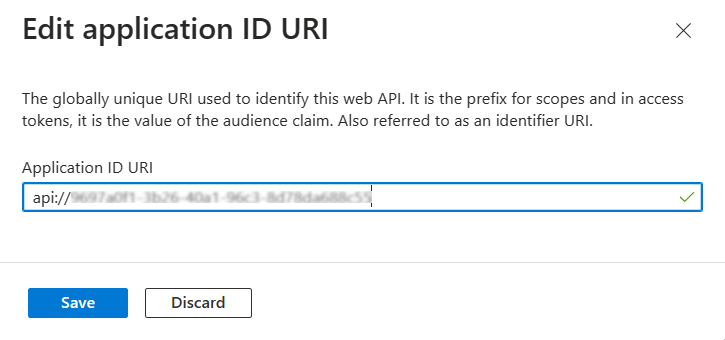

Seleccione Agregar para generar el URI del identificador de aplicación en forma de

api://{AppID}.

Aparece la sección para establecer el URI del ID de la aplicación.

Introduzca el URI del ID de la aplicación en el formato que se explica aquí.

- La URI del identificador de aplicación se rellena previamente con el identificador de aplicación (GUID) en el formato

api://{AppID}. - El formato del URI de id. de aplicación debe ser:

api://fully-qualified-domain-name.com/{AppID}. - Inserte el

fully-qualified-domain-name.comentreapi://y{AppID}(el cual es, GUID). Por ejemplo, api://example.com/{AppID}.

donde,

fully-qualified-domain-name.comes el nombre de dominio legible por humanos desde el que se sirve la aplicación de pestañas. El nombre de dominio de la aplicación y el nombre de dominio que registre para la aplicación de Microsoft Entra deben ser los mismos.Si está utilizando un servicio de tunelización, como ngrok, debe actualizar este valor cada vez que cambie el subdominio ngrok.

AppIDes el identificador de aplicación (GUID) que se generó al registrar la aplicación. Puede verlo en la sección Información general.

Importante

Información confidencial: el URI del identificador de aplicación se registra como parte del proceso de autenticación y no debe contener información confidencial.

URI de id. de aplicación para la aplicación con varias funcionalidades: si va a compilar una aplicación con un bot, una extensión de mensajería y una pestaña, escriba el URI del identificador de aplicación como

api://fully-qualified-domain-name.com/botid-{YourClientId}, donde {YourClientId} es el identificador de la aplicación del bot.Formato para el nombre de dominio: use letras minúsculas para el nombre de dominio. No use mayúsculas.

Por ejemplo, para crear un servicio de aplicaciones o una aplicación web con el nombre del recurso,

demoapplication:Si el nombre del recurso base usado es La dirección URL será... El formato es compatible con... demoapplication https://demoapplication.example.netTodas las plataformas DemoApplication https://DemoApplication.example.netSolo para escritorio, web e iOS. No es compatible con Android. Use la opción en minúsculas demoapplication como nombre de recurso base.

- La URI del identificador de aplicación se rellena previamente con el identificador de aplicación (GUID) en el formato

Haga clic en Guardar.

Aparece un mensaje en el explorador que indica que se ha actualizado el URI del identificador de aplicación.

El URI del identificador de aplicación se muestra en la página.

Anote y guarde el URI del identificador de aplicación para actualizar el manifiesto de la aplicación más adelante.

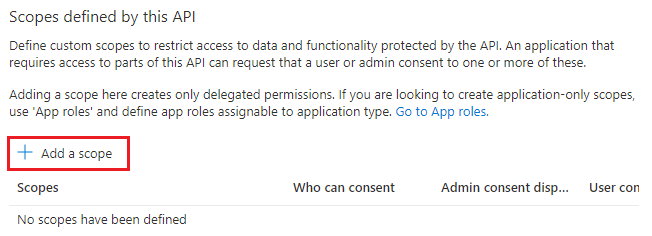

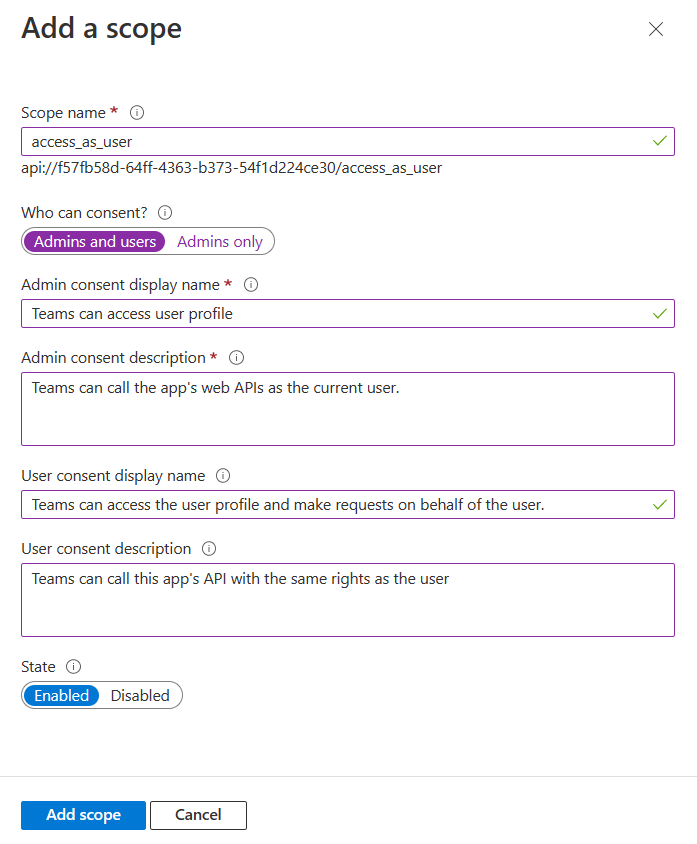

Para configurar el ámbito de la API

Seleccione + Agregar un ámbito en la sección Ámbitos definidos por esta API.

Aparece la página Agregar un ámbito.

Introduzca los detalles para configurar el ámbito.

- Introduzca el nombre del ámbito. Este campo es obligatorio.

- Seleccione el usuario que puede dar su consentimiento para este ámbito. La opción predeterminada es Solo administradores.

- Introduzca el nombre para mostrar del consentimiento del administrador. Este campo es obligatorio.

- Introduzca la descripción para el consentimiento del administrador. Este campo es obligatorio.

- Introduzca el nombre para mostrar del consentimiento del usuario.

- Introduzca la descripción del consentimiento del usuario.

- Seleccione la opción Habilitado para el estado.

- Seleccione Agregar ámbito.

Aparece un mensaje en el explorador que indica que se ha agregado el ámbito.

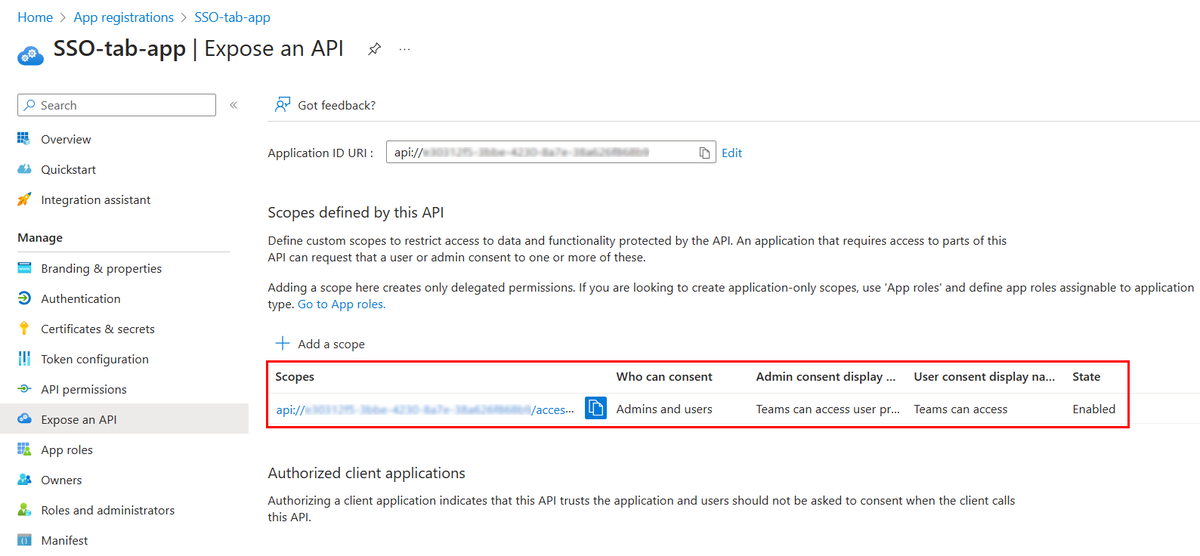

El nuevo ámbito definido se muestra en la página.

Para configurar la aplicación cliente autorizada

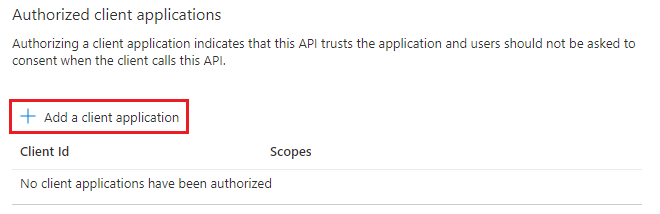

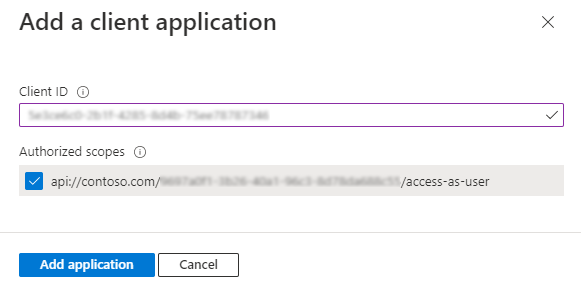

Desplácese por la página Exponer una API hasta la sección Aplicación cliente autorizada, y seleccione + Agregar una aplicación cliente.

Aparece la página Agregar una aplicación cliente.

Escriba el Id. de cliente de Microsoft 365 adecuado para las aplicaciones que desea autorizar para la aplicación web de la aplicación.

Nota:

- Los Id. de cliente de Microsoft 365 para aplicaciones móviles, de escritorio y web para Teams, Microsoft 365 aplicación y Outlook son los identificadores reales que debe agregar.

- Para una aplicación de pestaña de Teams, necesita web o SPA, ya que no puede tener una aplicación cliente móvil o de escritorio en Teams.

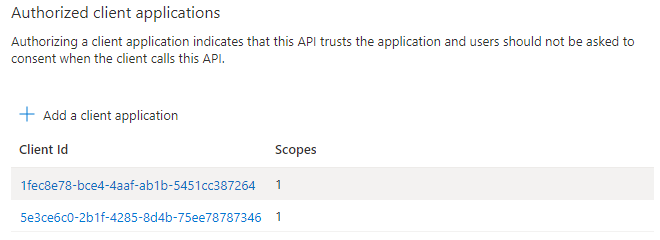

Seleccione uno de los siguientes identificadores de cliente:

Microsoft 365 aplicación cliente Id. de cliente Escritorio de Teams, móvil 1fec8e78-bli4-4aaf-ab1b-5451cc387264 Web de Teams 5e3ce6c0-2b1f-4285-8d4b-75ee78787346 Microsoft 365 web 4765445b-32c6-49b0-83e6-1d93765276ca Microsoft 365 desktop 0ec893e0-5785-4de6-99da-4ed124e5296c Microsoft 365 móvil d3590ed6-52b3-4102-aeff-aad2292ab01c Versión de escritorio de Outlook d3590ed6-52b3-4102-aeff-aad2292ab01c Outlook web bc59ab01-8403-45c6-8796-ac3ef710b3e3 Outlook para dispositivos móviles 27922004-5251-4030-b22d-91ecd9a37ea4 Nota:

Algunas aplicaciones cliente de Microsoft 365 comparten Id. de cliente.

Seleccione el URI de identificador de aplicación que creó para la aplicación en Ámbitos autorizados para agregar el ámbito a la API web que ha expuesto.

Seleccione Agregar aplicación.

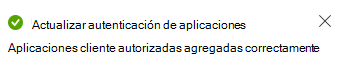

Aparece un mensaje en el explorador que indica que se ha agregado la aplicación cliente autorizada.

El id. de cliente de la aplicación autorizada se muestra en la página.

Nota:

Puede autorizar más de una aplicación cliente. Repita los pasos de este procedimiento para configurar otra aplicación cliente autorizada.

Ha configurado correctamente el ámbito de la aplicación, los permisos y las aplicaciones cliente. Asegúrese de anotar y guardar el URI del identificador de aplicación. A continuación, configure la versión del token de acceso.

Configuración de la versión del token de acceso

Debe definir la versión del token de acceso para la aplicación. Esta configuración se realiza en el manifiesto de aplicación de Microsoft Entra.

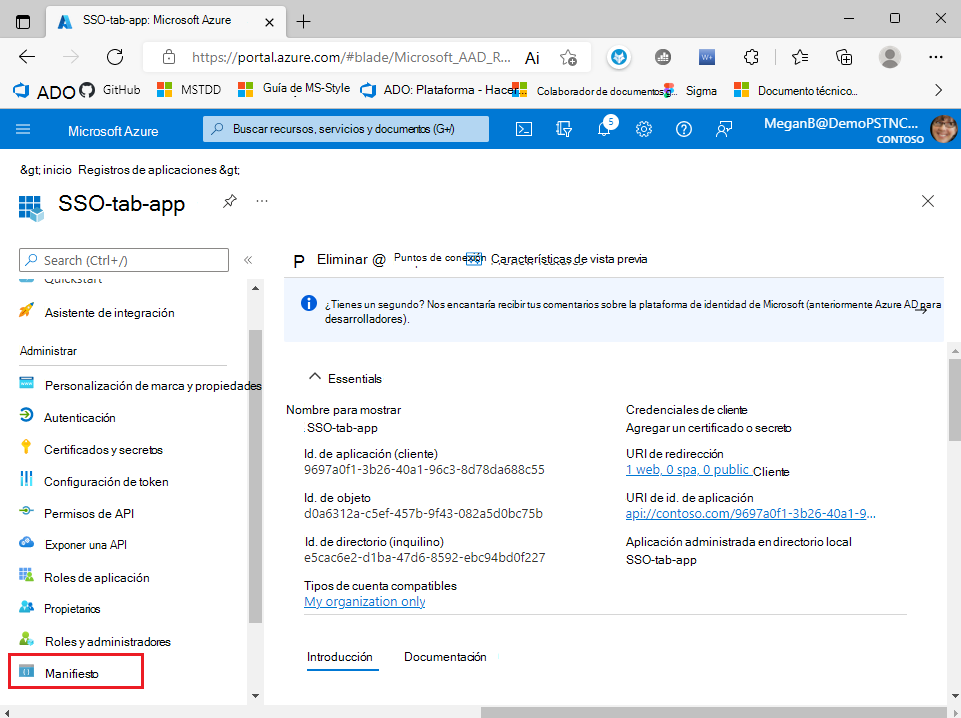

Para definir la versión del token de acceso

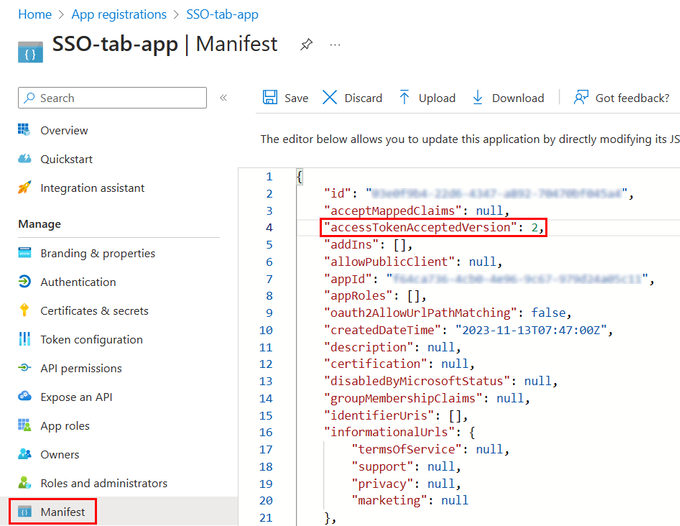

Seleccione Administrar>manifiesto en el panel izquierdo.

Aparece el manifiesto de la aplicación de Microsoft Entra.

Introduzca 2 como valor de la

accessTokenAcceptedVersionpropiedad.Nota:

Si has seleccionado solo cuentas personales de Microsoft o cuentas en cualquier directorio organizativo (cualquier directorio de Microsoft Entra: multiinquilino) y cuentas Microsoft personales (por ejemplo, Skype y Xbox) durante el registro de la aplicación, actualiza el valor de la

accessTokenAcceptedVersionpropiedad como 2.

Seleccione Guardar.

Aparece un mensaje en el explorador que indica que el manifiesto de la aplicación se actualizó correctamente.

Enhorabuena. Ha completado la configuración de la aplicación en Microsoft Entra ID necesario para habilitar SSO para la aplicación de pestañas.