Uso de la inteligencia sobre amenazas de Microsoft Sentinel

Acelere la detección y corrección de amenazas con la creación y administración simplificadas de la inteligencia sobre amenazas. En este artículo se muestra cómo sacar el máximo partido a la integración de la inteligencia sobre amenazas en la interfaz de administración, independientemente de si accede a ella desde Microsoft Sentinel en Azure Portal o mediante la plataforma unificada de operaciones de seguridad de Microsoft.

- Creación de objetos de inteligencia sobre amenazas mediante la expresión de información sobre amenazas estructurada (STIX)

- Administración de la inteligencia sobre amenazas mediante la consulta, selección y visualización

Importante

Microsoft Sentinel está disponible con carácter general en la plataforma de operaciones de seguridad unificada de Microsoft en el portal de Microsoft Defender. Para la versión preliminar, Microsoft Sentinel está disponible en el portal de Microsoft Defender sin Microsoft Defender XDR ni una licencia E5. Para obtener más información, consulte Microsoft Sentinel en el portal de Microsoft Defender.

Acceso a la interfaz de administración

Consulte alguna de estas pestañas, en función de dónde quiera trabajar con la inteligencia sobre amenazas. Aunque se accede a la interfaz de administración de forma diferente según el portal que se use, las tareas de creación y administración siguen los mismos pasos una vez que ha accedido.

En el portal de Defender, vaya a Inteligencia sobre amenazas>Administración de inteligencia.

Creación de la inteligencia sobre amenazas

Use la interfaz de administración para crear objetos de STIX y realizar otras tareas comunes de inteligencia sobre amenazas, como el etiquetado de indicadores y el establecimiento de conexiones entre los objetos.

- Defina las relaciones a medida que crea nuevos objetos de STIX.

- Para crear rápidamente varios objetos, use la función de duplicación para copiar los metadatos de un objeto de TI ya existente o de uno nuevo.

Para más información sobre los objetos de STIX admitidos, consulte Descripción de la inteligencia sobre amenazas.

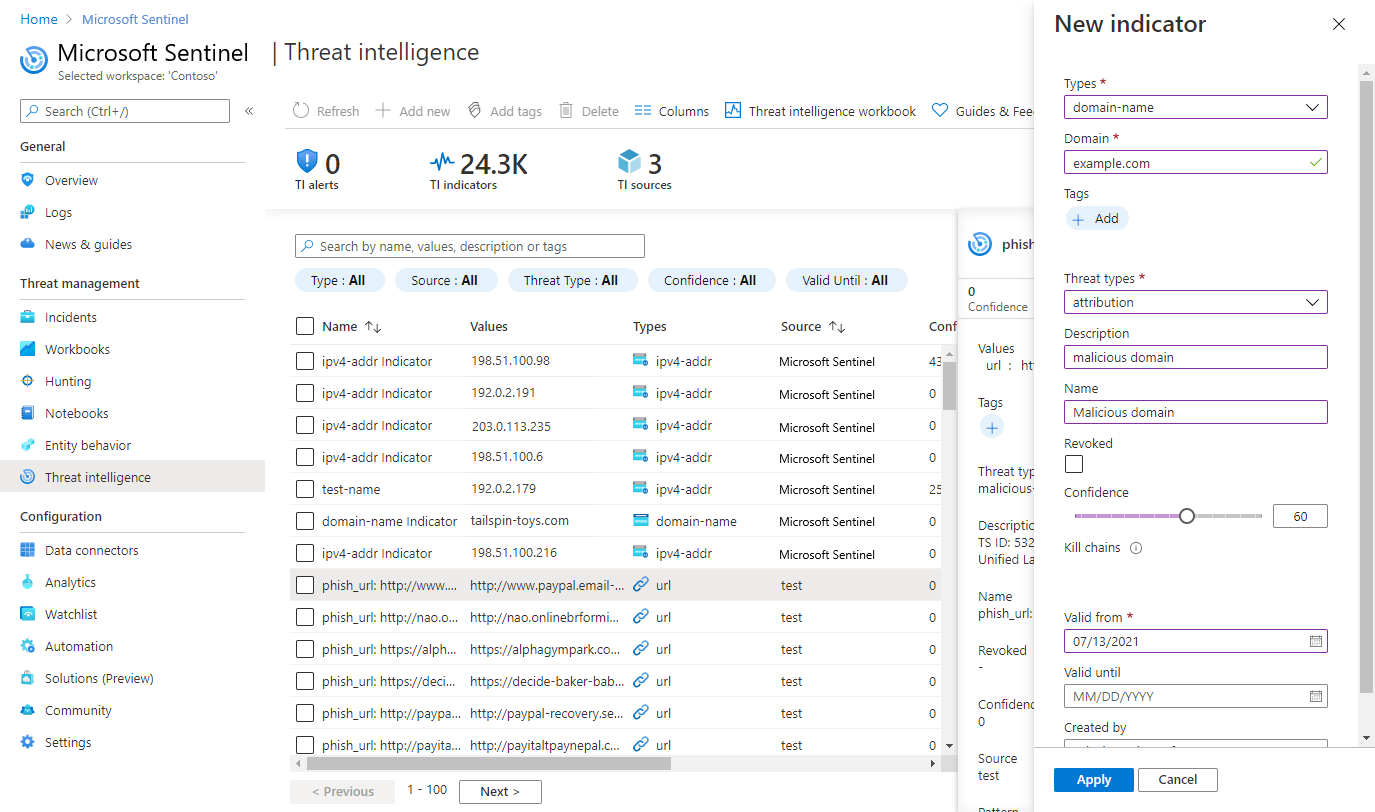

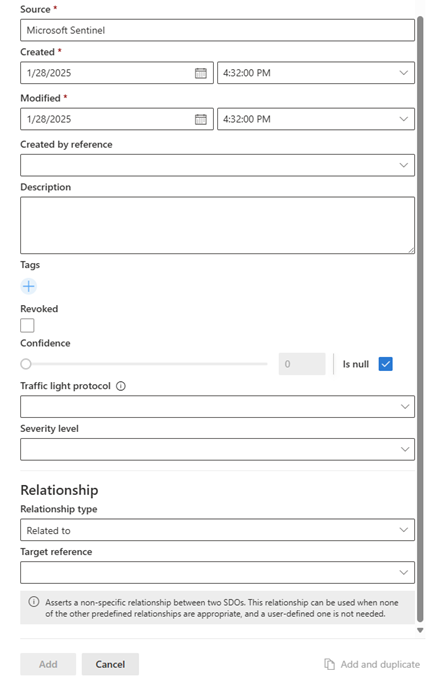

Creación de un nuevo objeto de STIX

Seleccione Agregar nuevo>Objeto de TI.

Elija el tipo de objeto y, a continuación, rellene el formulario en la página Nuevo objeto de TI. Los campos obligatorios están marcados con un asterisco rojo (*).

Si sabe cómo se relaciona este objeto con otro objeto de inteligencia sobre amenazas, indique esa conexión con el tipo de relación y la referencia de destino.

Seleccione Agregar para un objeto individual o Agregar y duplicar si desea crear más elementos con los mismos metadatos. En la imagen siguiente se muestra la sección común de los metadatos de cada objeto de STIX duplicado.

Administración de la inteligencia sobre amenazas

Optimice TI desde los orígenes con reglas de ingesta. Mantenga la inteligencia sobre amenazas existente con el generador de relaciones. Use la interfaz de administración para buscar, filtrar y ordenar y, a continuación, agregar etiquetas a la inteligencia sobre amenazas.

Optimizar fuentes de inteligencia sobre amenazas con reglas de ingesta

Reduzca el ruido de las fuentes de TI, amplíe la validez de los indicadores de alto valor y agregue etiquetas significativas a los objetos entrantes. Estos son solo algunos de los casos de uso para las reglas de ingesta. Estos son los pasos para extender la fecha de validez en indicadores de alto valor.

Seleccione Reglas de ingesta para abrir una nueva página completa para ver las reglas existentes y construir una nueva lógica de regla.

Escriba un nombre descriptivo para la regla. La página de reglas de ingesta tiene una regla amplia para el nombre, pero es la única descripción de texto disponible para diferenciar las reglas sin editarlas.

Seleccionar el tipo de objeto. Este caso de uso se basa en la extensión de la propiedad

Valid fromque solo está disponible para los tipos de objetoIndicator.Agregue una condición para

SourceEqualsy seleccione el valor altoSource.Agregue una condición para

ConfidenceGreater than or equaly escriba una puntuación deConfidence.Seleccione la acción. Como queremos modificar este indicador, seleccione

Edit.Seleccione la Acción agregar para

Valid until,Extend byy seleccione un intervalo de tiempo en días.Considere la posibilidad de agregar una etiqueta para indicar el valor alto colocado en estos indicadores, como

Extended. Las reglas de ingesta no actualizan la fecha de modificación.Seleccione el Orden en el que desea que se ejecute la regla. Las reglas se ejecutan desde el número de orden más bajo hasta el más alto. Cada regla evalúa cada objeto ingerido.

Si la regla está lista para habilitarse, establezca el botón de alternancia de Estado en activado.

Seleccione Agregar para crear la regla de ingesta.

Para más información, consulte Comprender las reglas de ingesta de Inteligencia sobre amenazas.

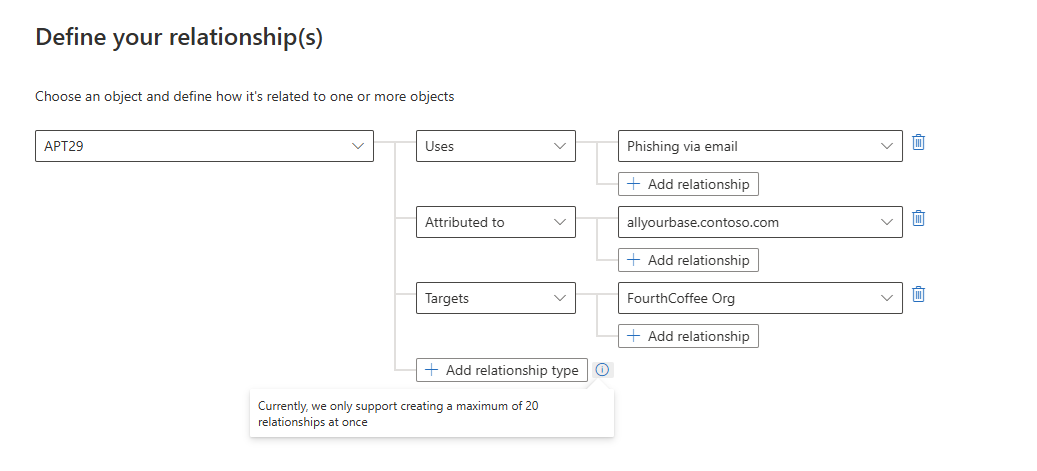

Mantenimiento de la inteligencia sobre amenazas con el generador de relaciones

Conecte los objetos de la inteligencia sobre amenazas con el generador de relaciones. Hay un máximo de 20 relaciones en el generador a la vez, pero se pueden crear más conexiones mediante varias iteraciones y agregando referencias de destino de las relaciones para nuevos objetos.

Comience con un objeto, como un actor de amenaza o un patrón de ataque, en el que el único objeto se conecta a uno o varios objetos, como indicadores.

Agregue el tipo de relación según los procedimientos recomendados descritos en la tabla siguiente y en la tabla de resumen de relaciones de referencia de STIX 2.1:

| Tipo de relación | Descripción |

|---|---|

|

Duplicado de Derivado de Relacionado con |

Relaciones comunes definidas para cualquier objeto de dominio de STIX (SDO) Para más información, consulte la referencia de STIX 2.1 sobre relaciones comunes |

| Destinos |

Attack pattern o Threat actor tiene como destino Identity |

| Usa |

Threat actor usa Attack pattern |

| Atribuido a |

Threat actor se atribuye a Identity |

| Indica |

Indicator indica Attack pattern o Threat actor |

| Suplanta |

Threat actor suplanta a Identity |

En la imagen siguiente se muestran las conexiones realizadas entre un actor de amenaza y un patrón de ataque, un indicador y una identidad mediante la tabla de tipos de relación.

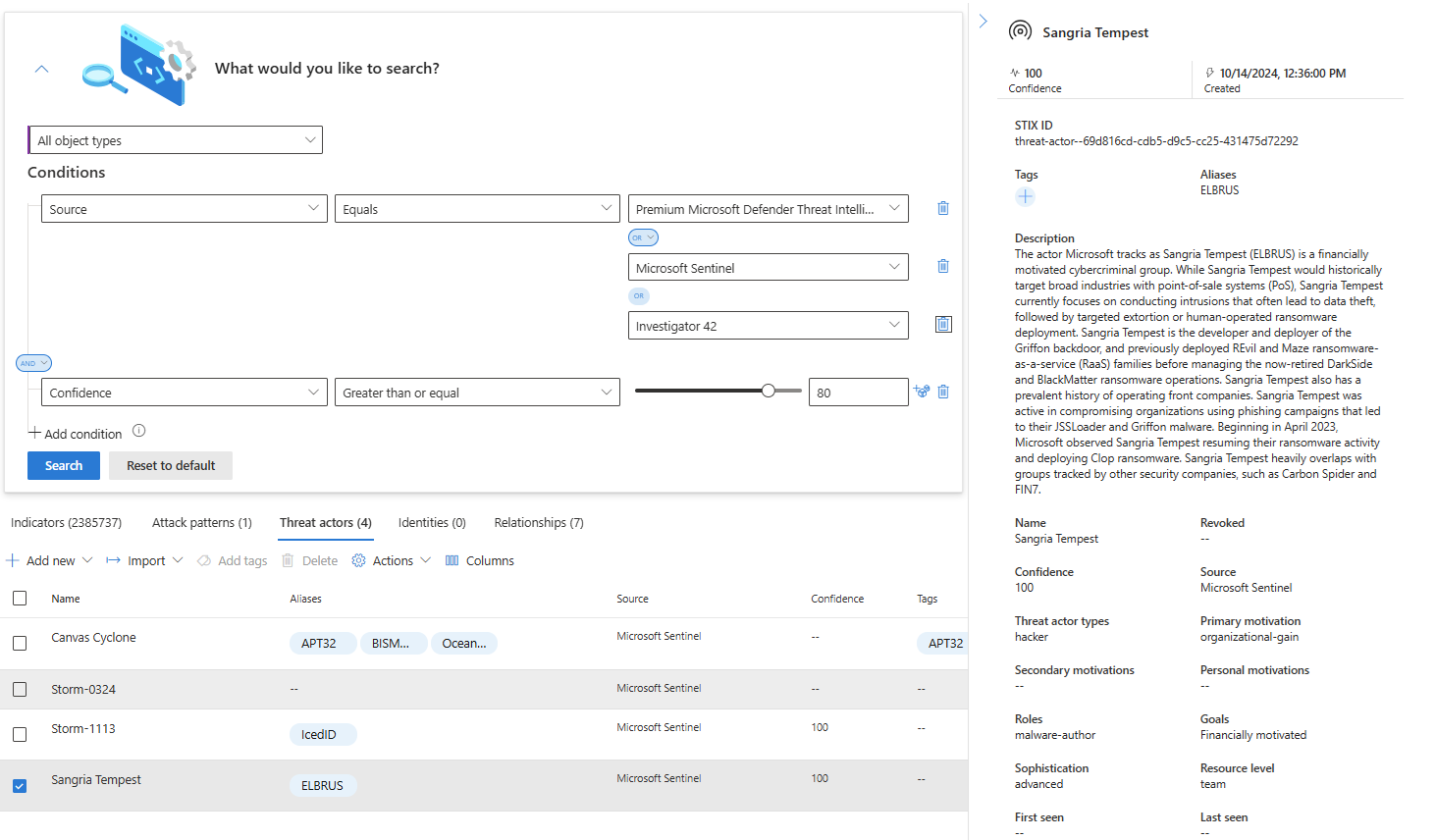

Consulta de su inteligencia sobre amenazas en la interfaz de administración

Use la interfaz de administración para ordenar, filtrar y buscar la inteligencia sobre amenazas desde cualquier origen desde la que se ingirió sin escribir una consulta de Log Analytics.

En la interfaz de administración, expanda el menú ¿Qué le gustaría buscar?.

Seleccione un tipo de objeto de STIX o deje el valor predeterminado Todos los tipos de objeto.

Seleccione condiciones mediante operadores lógicos.

Seleccione el objeto sobre el que desea obtener más información.

En la imagen siguiente, se usaron varios orígenes para realizar búsquedas colocándolos en un grupo OR, mientras que varias condiciones se agruparon con el operador AND.

Microsoft Sentinel solo muestra la versión más reciente de la inteligencia sobre amenazas en esta vista. Para obtener más información sobre cómo se actualizan los objetos, consulte Descripción de la inteligencia sobre amenazas.

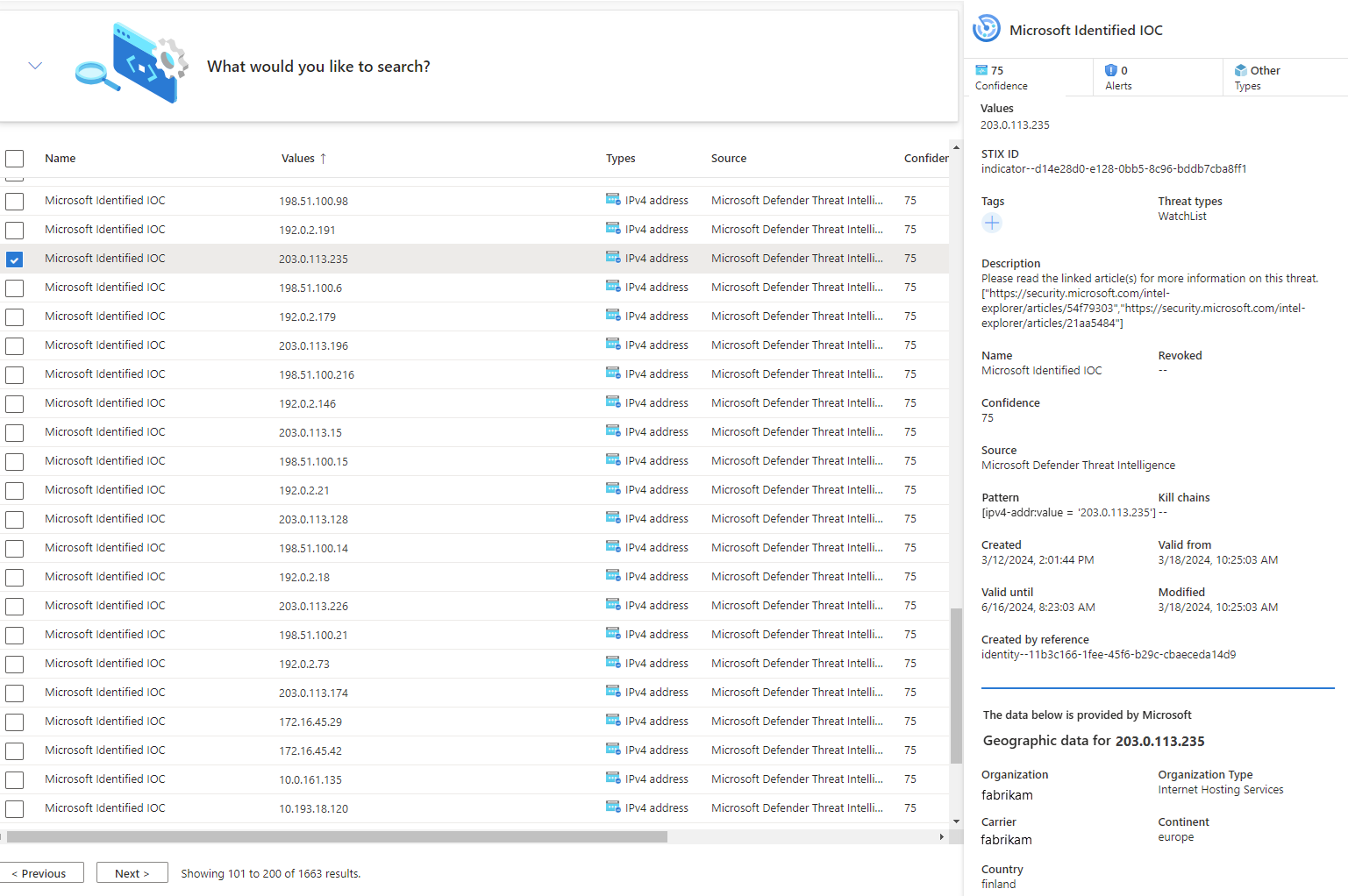

Los indicadores de IP y nombres de dominio se enriquecen con datos adicionales de GeoLocation y WhoIs para que pueda proporcionar más contexto para las investigaciones en las que se encuentra el indicador.

Este es un ejemplo.

Importante

GeoLocation y WhoIs el enriquecimiento se encuentra actualmente en versión preliminar. Los Términos complementarios de la versión preliminar de Azure incluyen más términos legales que se aplican a las características de Azure que se encuentran en versión beta, versión preliminar o aún no se han publicado en disponibilidad general.

Etiquetado y edición de inteligencia sobre amenazas

El etiquetado de la inteligencia sobre amenazas es una manera rápida de agrupar objetos para que sean más fáciles de encontrar. Normalmente, puede aplicar etiquetas relacionadas con un incidente determinado. Sin embargo, si un objeto representa amenazas de un actor conocido determinado o una campaña de ataque conocida, considere la posibilidad de crear una relación en lugar de una etiqueta.

- Use la interfaz de administración para ordenar, filtrar y hacer búsquedas en la inteligencia sobre amenazas.

- Después de encontrar los objetos con los que desea trabajar, realice una selección múltiple de uno o varios objetos del mismo tipo.

- Seleccione Agregar etiquetas y etiquételos todos a la vez con una o varias etiquetas.

- Dado que el etiquetado es libre, se recomienda crear convenciones de nomenclatura estándar para las etiquetas de su organización.

Edite la inteligencia sobre amenazas de un objeto cada vez, ya sea creado directamente en Microsoft Sentinel o desde orígenes de asociados, como los servidores TIP y TAXII. En el caso de la información sobre amenazas creada en la interfaz de administración, se pueden editar todos los campos. En el caso de la inteligencia sobre amenazas procedente de orígenes de asociados, solo se pueden editar campos específicos, incluidas las etiquetas, Fecha de expiración, Confianza, y Revocada. En cualquier caso, solo aparece la versión más reciente del objeto en la interfaz de administración.

Para obtener más información sobre cómo se actualiza la inteligencia sobre amenazas, visite Consulta de la inteligencia sobre amenazas.

Búsqueda y visualización de los indicadores con consultas

En este procedimiento se describe cómo ver los indicadores de amenazas en Log Analytics, junto con otros datos de eventos de Microsoft Sentinel, independientemente de la fuente de origen o el método usado para ingerirlos.

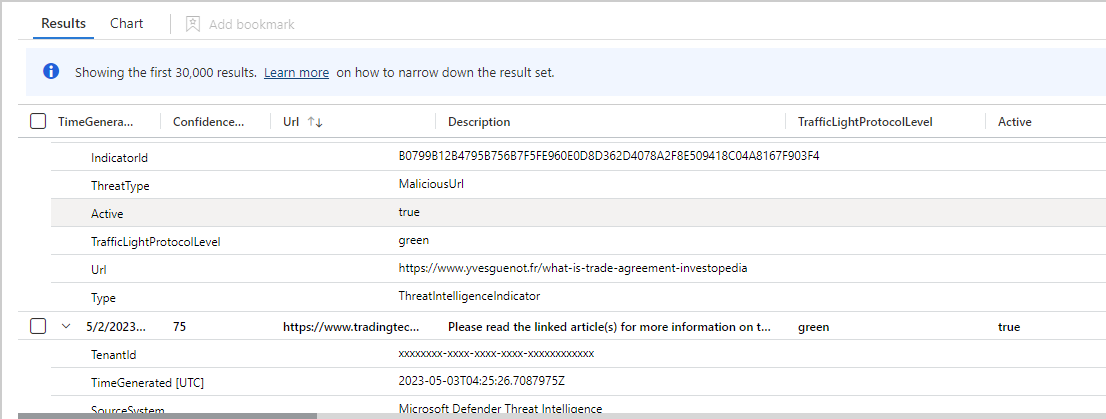

Los indicadores de amenazas se enumeran en la tabla ThreatIntelligenceIndicator de Microsoft Sentinel. Esta tabla es la base de las consultas de inteligencia sobre amenazas realizadas por otras características de Microsoft Sentinel como análisis, búsqueda y libros.

Para ver los indicadores de inteligencia sobre amenazas:

Para Microsoft Sentinel en Azure portal, en General, seleccione Registros.

Para Microsoft Sentinel en el Portal de Defender, seleccione Investigación y respuesta>Búsqueda>Búsqueda avanzada.

La tabla

ThreatIntelligenceIndicatorse encuentra en el grupo de Microsoft Sentinel.Seleccione el icono Vista previa de datos (el ojo) junto al nombre de la tabla. Seleccione Ver en el editor de consultas para ejecutar una consulta que muestre los registros de esta tabla.

Los resultados deben tener un aspecto similar al indicador de amenaza de ejemplo que se muestra aquí.

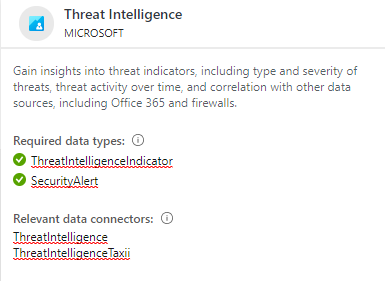

Visualización de la inteligencia sobre amenazas con libros

Use un libro de Microsoft Sentinel especialmente diseñado para visualizar información clave sobre la inteligencia sobre amenazas en Microsoft Sentinel y personalice los libros según sus necesidades empresariales.

Aquí puede saber cómo buscar el libro de inteligencia sobre amenazas proporcionado en Microsoft Sentinel y un ejemplo de cómo realizar ediciones en el libro para personalizarlo.

EnAzure portal vaya a Microsoft Sentinel.

Elija el área de trabajo a la que importó los indicadores de amenazas mediante cualquiera de los conectores de datos de inteligencia sobre amenazas.

En la sección Administración de amenazas del menú de Microsoft Sentinel, seleccione Libros.

Busque el libro titulado Inteligencia sobre amenazas. Compruebe que tiene datos en la tabla

ThreatIntelligenceIndicator.

Seleccione Guardar, y elija una ubicación de Azure en la que almacenar el libro. Este paso es necesario si piensa modificar el libro de cualquier manera y guardar los cambios.

Ahora seleccione Ver libro guardado para abrir el libro para ver y editar.

Ahora debería ver los gráficos predeterminados proporcionados por la plantilla. Para modificar un gráfico, seleccione Editar en la parte superior de la página para iniciar el modo de edición del libro.

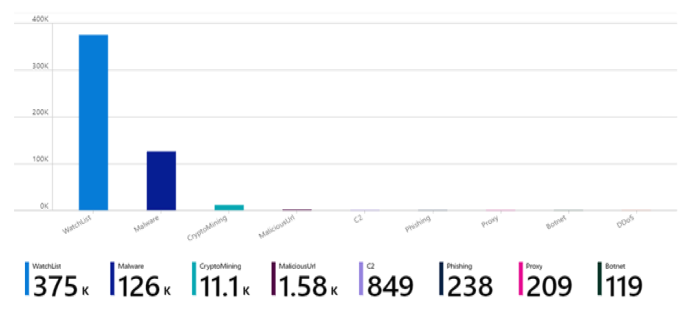

Agregue un nuevo gráfico de indicadores de amenazas por tipo de amenaza. Desplácese a la parte inferior de la página y seleccione Agregar consulta.

Agregue el siguiente texto al cuadro de texto Consulta de registro del área de trabajo de Log Analytics:

ThreatIntelligenceIndicator | summarize count() by ThreatTypeVea más información sobre los siguientes elementos usados en los ejemplos anteriores, en la documentación de Kusto:

En el menú desplegable Visualización, seleccione Gráfico de barras.

Seleccione Edición finalizada, y vea el nuevo gráfico del libro.

Los libros proporcionan paneles interactivos eficaces que proporcionan información sobre todos los aspectos de Microsoft Sentinel. Puede realizar muchas tareas con libros y las plantillas proporcionadas son un excelente punto de partida. Personalice las plantillas o cree paneles mediante la combinación de muchos orígenes de datos para que pueda visualizar los datos de maneras únicas.

Los libros de Microsoft Sentinel se basan en libros de Azure Monitor, por lo que hay una amplia documentación y muchas más plantillas disponibles. Para más información, consulte Creación de informes interactivos con libros de Azure Monitor.

También hay un recurso enriquecido para libros de Azure Monitor en GitHub, donde puede descargar más plantillas y contribuir con las suyas propias.

Contenido relacionado

Vea los siguientes artículos para más información:

- Descripción de la inteligencia sobre amenazas en Microsoft Azure Sentinel.

- Conexión de Microsoft Sentinel a las fuentes de inteligencia sobre amenazas STIX/TAXII.

- Consulte qué TIP, fuentes TAXII y enriquecimientos se pueden integrar fácilmente con Microsoft Sentinel.

Para más información sobre KQL, consulte Introducción al Lenguaje de consulta Kusto (KQL).

Otros recursos: