Χρήση ετικετών υπηρεσίας με το Power BI

Μπορείτε να χρησιμοποιήσετε ετικέτες υπηρεσίας Azure με το Power BI για να ενεργοποιήσετε μια Διαχειριζόμενη παρουσία SQL Azure (MI) για να επιτρέψετε εισερχόμενες συνδέσεις από το Υπηρεσία Power BI. Στο Azure, μια ετικέτα υπηρεσίας είναι μια καθορισμένη ομάδα διευθύνσεων IP που μπορείτε να ρυθμίσετε για αυτόματη διαχείριση, ως ομάδα, για την ελαχιστοποίηση της πολυπλοκότητας των ενημερώσεων ή των αλλαγών στους κανόνες ασφάλειας δικτύου. Χρησιμοποιώντας ετικέτες υπηρεσίας με το Power BI, μπορείτε να ενεργοποιήσετε μια Διαχειριζόμενη παρουσία SQL για να επιτρέψετε εισερχόμενες συνδέσεις από το Υπηρεσία Power BI.

Οι ακόλουθες ρυθμίσεις παραμέτρων είναι απαραίτητες για την επιτυχή ενεργοποίηση των τελικών σημείων για χρήση στην Υπηρεσία Power BI:

- Ενεργοποιήστε ένα δημόσιο τελικό σημείο στην Διαχειριζόμενη παρουσία SQL.

- Δημιουργήστε έναν κανόνα ομάδας ασφάλειας δικτύου για να επιτρέψετε την εισερχόμενη κυκλοφορία.

- Εισαγάγετε τα διαπιστευτήρια στο Power BI.

Οι παρακάτω ενότητες εξετάζουν καθένα από αυτά τα βήματα με τη σειρά.

Ενεργοποίηση δημόσιου τελικού σημείου

Το πρώτο μέρος της διαδικασίας είναι η ενεργοποίηση ενός δημόσιου τελικού σημείου στον Διαχειριζόμενη παρουσία SQL. Ακολουθήστε τα παρακάτω βήματα:

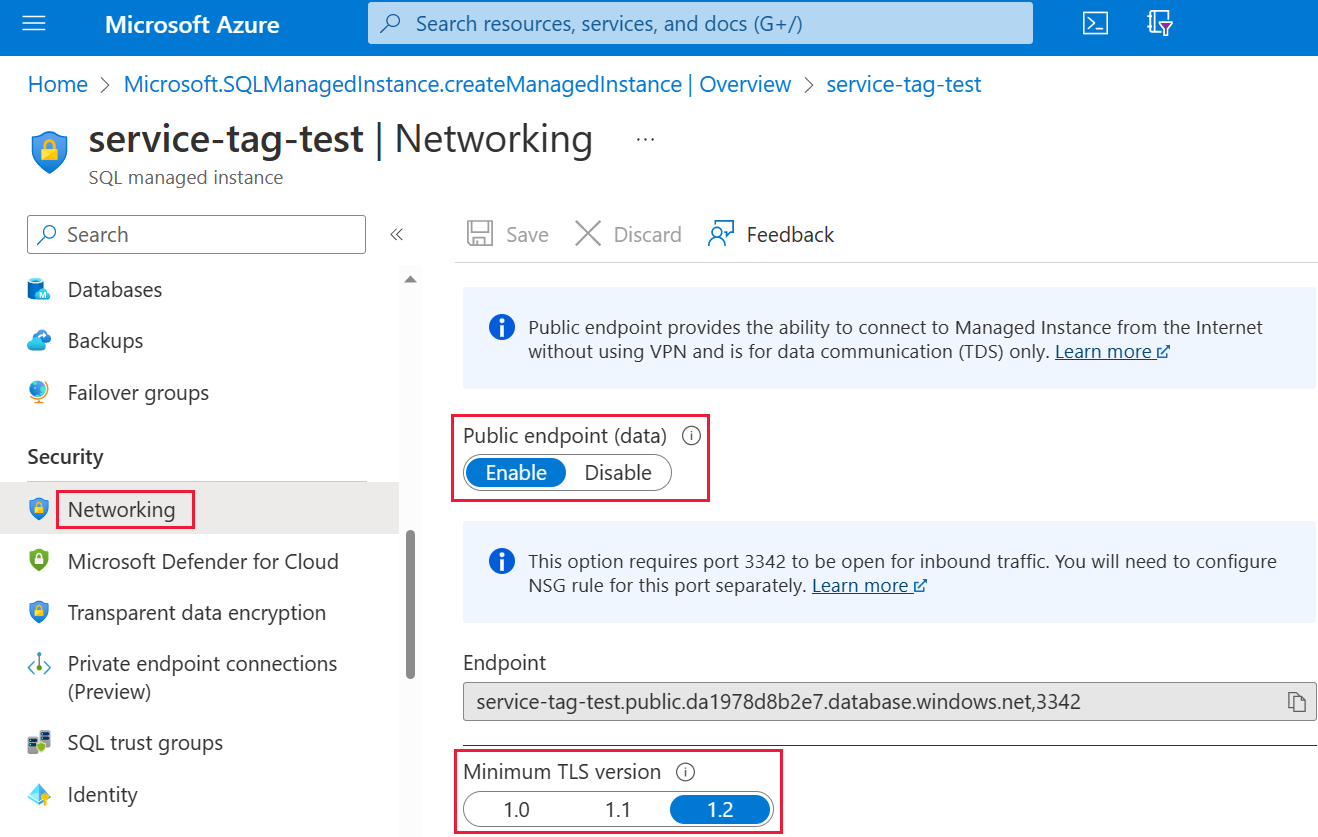

Εισέλθετε στην πύλη Azure και μεταβείτε στην Διαχειριζόμενη παρουσία SQL σας.

Στην αριστερή πλευρά της σελίδας, επιλέξτε Δικτύωση.

Σύρετε το δημόσιο τελικό σημείο (δεδομένα) για να ενεργοποιήσετε και, στη συνέχεια, ορίστε την ελάχιστη έκδοση TLS σε 1.2. Η παρακάτω εικόνα εμφανίζει την οθόνη στην πύλη Azure.

Πατήστε Αποθήκευση για να αποθηκευτούν οι ρυθμίσεις σας.

Δημιουργία κανόνα ομάδας ασφαλείας δικτύου

Η επόμενη συλλογή βημάτων απαιτεί να δημιουργήσετε έναν κανόνα Ομάδας ασφάλειας δικτύου (NSG) για να επιτρέπεται η εισερχόμενη κυκλοφορία για το Υπηρεσία Power BI. Αυτή η ενέργεια μπορεί να ολοκληρωθεί στην πύλη Azure αξιοποιώντας την "ετικέτα υπηρεσίας προέλευσης" του Power BI ή χρησιμοποιώντας είτε τη διασύνδεση γραμμής εντολών (CLI) είτε το PowerShell.

Σημείωμα

Η προτεραιότητα του κανόνα που ορίζετε πρέπει να είναι μεγαλύτερη από τον κανόνα 4096 deny_all_inbound , το οποίο σημαίνει ότι η τιμή προτεραιότητας πρέπει να είναι χαμηλότερη από 4096. Στο παρακάτω παράδειγμα, χρησιμοποιείται μια τιμή προτεραιότητας 400.

Η ακόλουθη δέσμη ενεργειών CLI παρέχεται ως παράδειγμα αναφοράς. Για περισσότερες πληροφορίες, ανατρέξτε στο θέμα κανόνας az network nsg. Ίσως χρειαστεί να αλλάξετε πολλές τιμές για το παράδειγμα για να λειτουργήσει σωστά στην περίπτωσή σας. Στη συνέχεια, παρέχεται μια δέσμη ενεργειών PowerShell.

#login to azure

az login

#set subscription that contains SQL MI instance

$subname = "mysubscriptionname"

az account set --subscription $subname

#set NSG rule for inbound PowerBI traffic

#update $RG to your resource group name

$rg = 'myresourcegroup'

#update $nsg to your Network Security Group name

$nsg = 'nsgresourcename'

# Name the NSG rule

$rule = 'allow_inbound_PowerBI'

#set the priority - this must be higher priority (lower number) than the deny_all_inbound rule

$priority = 400

#specifiy the service tag to use

$servicetag = 'PowerBI'

#specify the public endpoint port defined in step 1

$port = 3342

#set the rule to inbound direction

$direction = 'Inbound'

#set the access type to "Allow"

$access = 'Allow'

#Set the protocol as TCP

$protocol = 'tcp'

#Provide a description for the rule

$desc = 'Allow PowerBI Access to SQL MI for Direct Query or Data Refresh.'

#create the NSG rule

az network nsg rule create -g $rg \

--nsg-name $nsg -n $rule --priority $priority \

--source-address-prefixes $servicetag --destination-address-prefixes '*' \

--destination-port-ranges $port --direction $direction --access $access \

--protocol $protocol --description $desc

Η ακόλουθη δέσμη ενεργειών PowerShell παρέχεται ως μια άλλη αναφορά για τη δημιουργία του κανόνα NSG. Για περισσότερες πληροφορίες, ανατρέξτε στο θέμα Προσθήκη κανόνα ομάδας ασφαλείας δικτύου στο PowerShell. Ίσως χρειαστεί να αλλάξετε πολλές τιμές για το παράδειγμα για να λειτουργήσει σωστά στην περίπτωσή σας.

#login to azure

Login-AzAccount

#get your subscription ID

Get-AzSubscription

####

#Script to create Network Security Group Rule

###

#enter your subscription ID

Set-AzContext -SubscriptionId "yoursubscriptionID"

#Provide the resource group for your Network Security Group

$RGname="yourRG"

#Enter the port for the SQL Managed Instance Public Endpoint

$port=3342

#name the NSG rule

$rulename="allow_inbound_PowerBI"

#provide the name of the Network Security Group to add the rule to

$nsgname="yourNSG"

#set direction to inbound to allow PowerBI to access SQL MI

$direction ="Inbound"

#set the priority of the rule. Priority must be higher (ie. lower number) than the deny_all_inbound (4096)

$priority=400

#set the service tags for the source to \u201cPowerBI\u201d

$serviceTag = "PowerBI"

# Get the NSG resource

$nsg = Get-AzNetworkSecurityGroup -Name $nsgname -ResourceGroupName $RGname

# Add the inbound security rule.

$nsg | Add-AzNetworkSecurityRuleConfig -Name $rulename -Description "Allow app port" -Access Allow `

-Protocol * -Direction $direction -Priority $priority -SourceAddressPrefix $serviceTag -SourcePortRange * `

-DestinationAddressPrefix * -DestinationPortRange $port

# Update the NSG.

$nsg | Set-AzNetworkSecurityGroup

Εισαγάγετε τα διαπιστευτήρια στο Power BI

Το τελευταίο μέρος της διαδικασίας είναι η εισαγωγή των διαπιστευτηρίων στην Υπηρεσία Power BI.

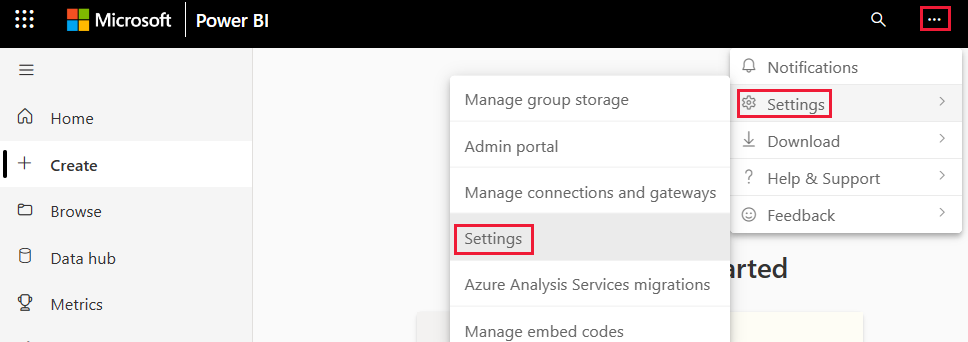

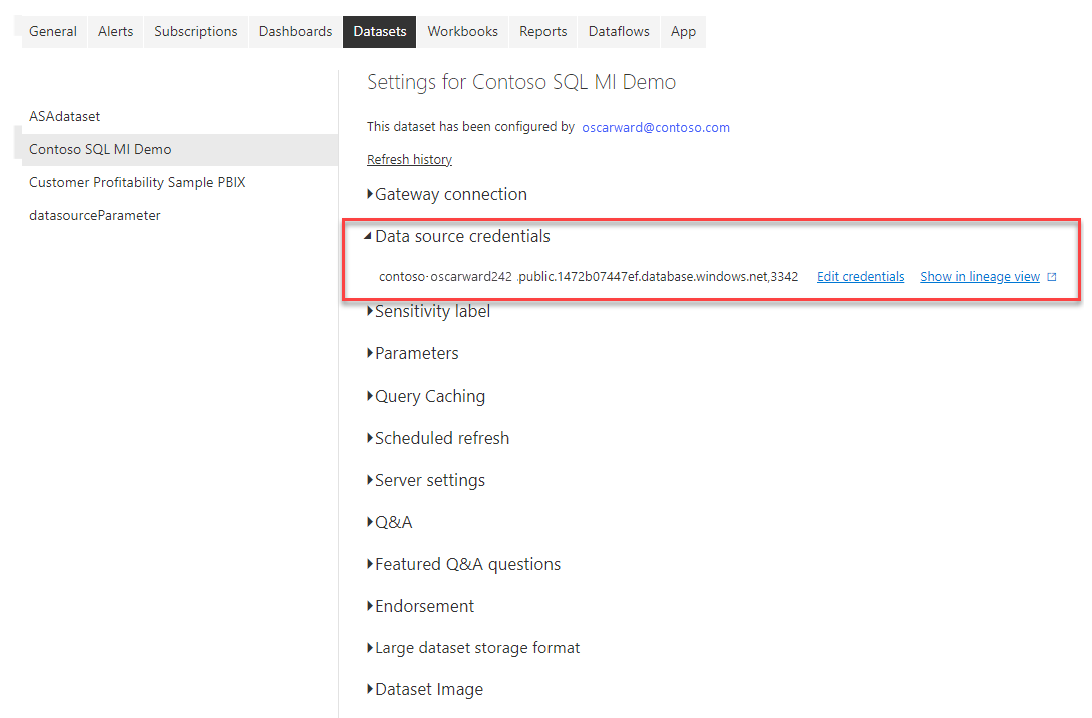

Εισέλθετε στο Υπηρεσία Power BI και μεταβείτε στον χώρο εργασίας που περιέχει τα σύνολα δεδομένων που χρησιμοποιούν Διαχειριζόμενη παρουσία SQL. Στο παρακάτω παράδειγμα, αυτός ο χώρος εργασίας ονομάζεται ASAdataset και το σύνολο δεδομένων ονομάζεται Contoso SQL MI Demo.

Επιλέξτε Ρυθμίσεις από την επάνω δεξιά γωνία και, στη συνέχεια, επιλέξτε Ρυθμίσεις από το αναπτυσσόμενο μενού.

Στην περιοχή Σύνολα δεδομένων, αναπτύξτε την ενότητα Διαπιστευτήρια προέλευσης δεδομένων.

Επιλέξτε τη σύνδεση Επεξεργασία διαπιστευτηρίων . Στο παράθυρο διαλόγου που εμφανίζεται, εισαγάγετε έγκυρα διαπιστευτήρια.

Αποθηκεύστε τις ρυθμίσεις σας και πραγματοποιήστε έξοδο. Η Διαχειριζόμενη παρουσία SQL σας έχει ρυθμιστεί ώστε να επιτρέπει εισερχόμενες συνδέσεις από το Υπηρεσία Power BI.