Χρήση διαχειριζόμενων ταυτοτήτων για το Azure με το Azure Data Lake Storage

Το Azure Data Lake Storage παρέχει ένα μοντέλο ασφαλείας σε επίπεδα. Αυτό το μοντέλο σάς επιτρέπει να ασφαλίσετε και να ελέγχετε το επίπεδο πρόσβασης στους λογαριασμούς χώρου αποθήκευσης που απαιτούν οι εφαρμογές και το περιβάλλον της επιχείρησής σας, με βάση τον τύπο και το υποσύνολο των δικτύων ή των πόρων που χρησιμοποιούνται. Όταν ρυθμίζονται οι παράμετροι των κανόνων δικτύου, μόνο οι εφαρμογές που ζητούν δεδομένα από το καθορισμένο σύνολο δικτύων ή μέσω του καθορισμένου συνόλου πόρων Azure μπορούν να έχουν πρόσβαση σε ένα λογαριασμό χώρου αποθήκευσης. Μπορείτε να περιορίσετε την πρόσβαση στον λογαριασμό χώρου αποθήκευσης σε αιτήσεις που προέρχονται από καθορισμένες διευθύνσεις IP, περιοχές IP, υποδίκτυα σε ένα Εικονικό δίκτυο Azure (VNet) ή σε παρουσίες πόρων ορισμένων υπηρεσιών Azure.

Οι διαχειριζόμενες ταυτότητες για το Azure, παλαιότερα γνωστές ως Managed Service Identity (MSI), βοηθούν στη διαχείριση μυστικών. Οι πελάτες του Microsoft Dataverse που χρησιμοποιούν τις δυνατότητες Azure δημιουργούν μια διαχειριζόμενη ταυτότητα (μέρος της δημιουργίας επιχειρηματικής πολιτικής) που μπορεί να χρησιμοποιηθεί για ένα ή περισσότερα Dataverse περιβάλλοντα. Αυτή η διαχειριζόμενη ταυτότητα που θα διανείμετε στον μισθωτή σας θα χρησιμοποιηθεί από το Dataverse για πρόσβαση στη λίμνη δεδομένων του Azure.

Με τις διαχειριζόμενες ταυτότητες, η πρόσβαση στον λογαριασμό χώρου αποθήκευσης περιορίζεται σε αιτήσεις που προέρχονται από το περιβάλλον Dataverse που σχετίζεται με τον μισθωτή σας. Όταν το Dataverse συνδέεται σε χώρο αποθήκευσης εκ μέρους σας, περιλαμβάνει πρόσθετες πληροφορίες περιβάλλοντος για να αποδειχθεί ότι η αίτηση προέρχεται από ένα ασφαλές, αξιόπιστο περιβάλλον. Αυτό επιτρέπει στον χώρο αποθήκευσης να δώσει πρόσωαση στο Dataverse στο λογαριασμό χώρου αποθήκευσης. Οι διαχειριζόμενες ταυτότητες χρησιμοποιούνται για την υπογραφή των πληροφοριών περιβάλλοντος προκειμένου να εδραιωθεί η εμπιστοσύνη. Αυτή η ενέργεια προσθέτει ασφάλεια σε επίπεδο εφαρμογής εκτός από την ασφάλεια δικτύου και υποδομής που παρέχεται από το Azure για τις συνδέσεις μεταξύ υπηρεσιών Azure.

Προτού ξεκινήσετε

- Το Azure CLI απαιτείται στον τοπικό υπολογιστή σας. Λήψη και εγκατάσταση

- Χρειάζεστε αυτές τις δύο μονάδες PowerShell. Εάν δεν τα έχετε, ανοίξτε το PowerShell και εκτελέστε αυτές τις εντολές:

- Λειτουργική μονάδα Azure Az PowerShell:

Install-Module -Name Az - Λειτουργική μονάδα Azure Az.Resources PowerShell:

Install-Module -Name Az.Resources - Εκπαιδευτική ενότητα PowerShell διαχείρισης Power Platform:

Install-Module -Name Microsoft.PowerApps.Administration.PowerShell

- Λειτουργική μονάδα Azure Az PowerShell:

- Μεταβείτε σε αυτό το αρχείο συμπιεσμένου φακέλου στο GitHub. Στη συνέχεια, επιλέξτε Λήψη για να το κατεβάσετε. Εξαγάγετε το συμπιεσμένο αρχείο φακέλου σε έναν υπολογιστή σε μια θέση όπου μπορείτε να εκτελέσετε εντολές PowerShell. Όλα τα αρχεία και οι φάκελοι που εξάγονται από έναν συμπιεσμένο φάκελο πρέπει να διατηρούνται στην αρχική τους θέση.

- Συνιστάται η δημιουργία ενός νέου κοντέινερ χώρου αποθήκευσης στην ίδια ομάδα πόρων Azure για την εν λόγω δυνατότητα.

Ενεργοποίηση επιχειρηματικής πολιτικής για την επιλεγμένη συνδρομή Azure

Σημαντικό

Πρέπει να έχετε πρόσβαση ρόλου κατόχου συνδρομής Azure για να ολοκληρώσετε αυτήν την εργασία. Αποκτήστε το αναγνωριστικό συνδρομής Azure από τη σελίδα επισκόπησης για την ομάδα πόρων Azure.

- Ανοίξτε το Azure CLI με εκτέλεση ως Διαχειριστής και συνδεθείτε στη συνδρομή Azure χρησιμοποιώντας την εντολή:

az loginΠερισσότερες πληροφορίες: συνδεθείτε με Azure CLI - (Προαιρετικό) Εάν έχετε πολλές συνδρομές Azure, φροντίστε να εκτελέσετε

Update-AzConfig -DefaultSubscriptionForLogin { Azure subscription id }για να ενημερώσετε την προεπιλεγμένη συνδρομή σας. - Αναπτύξτε τον συμπιεσμένο φάκελο που λάβατε ως μέρος του φακέλου Πριν ξεκινήσετε για αυτήν τη δυνατότητα σε μια θέση όπου μπορείτε να εκτελέσετε PowerShell.

- Για να ενεργοποιήσετε την εταιρική πολιτική για την επιλεγμένη συνδρομή Azure, εκτελέστε τη δέσμη ενεργειών PowerShell./SetupSubscriptionForPowerPlatform.ps1.

- Δώστε το αναγνωριστικό συνδρομής Azure.

Δημιουργήστε μια εταιρική πολιτική

Σημαντικό

Πρέπει να έχετε πρόσβαση ρόλου κατόχου ομάδας πόρων Azure για να ολοκληρώσετε αυτήν την εργασία. Αποκτήστε το Azure Αναγνωριστικό συνδρομής, Θέση και Όνομα ομάδας πόρων , από τη σελίδα επισκόπησης για την ομάδα πόρων Azure.

Δημιουργήστε την εταιρική πολιτική. Εκτέλεση δέσμης ενεργειών PowerShell

./CreateIdentityEnterprisePolicy.ps1- Δώστε το αναγνωριστικό συνδρομής Azure.

- Δώστε το όνομα της ομάδας πόρων του Azure.

- Δώστε το όνομα της προτιμώμενης εταιρικής πολιτικής.

- Δώστε την τοποθεσία της ομάδας πόρων του Azure.

Αποθηκεύστε το αντίγραφο του ResourceId μετά τη δημιουργία πολιτικής.

Σημείωμα

Ακολουθούν οι έγκυρες είσοδοι τοποθεσίας που υποστηρίζονται για τη δημιουργία πολιτικής. Επιλέξτε την τοποθεσία που είναι η πιο κατάλληλη για εσάς.

Τοποθεσίες διαθέσιμες για εταιρική πολιτική

Ηνωμένες Πολιτείες EUAP

Ηνωμένες Πολιτείες

Νότια Αφρική

Ηνωμένο Βασίλειο

Αυστραλία

Κορέα

Ιαπωνία

Ινδία

Γαλλία

Ευρώπη

Ασία

Νορβηγία

Γερμανία

Ελβετία

Καναδάς

Βραζιλία

ΗΑΕ

Σιγκαπούρη

Εκχώρηση πρόσβασης ανάγνωσης στην εταιρική πολιτική μέσω Azure

Dynamics 365 οι διαχειριστές και Power Platform οι διαχειριστές μπορούν να έχουν πρόσβαση στο Power Platform κέντρο διαχείρισης για να εκχωρήσουν περιβάλλοντα στην εταιρική πολιτική. Για να αποκτήσετε πρόσβαση στις εταιρικές πολιτικές, απαιτείται η ιδιότητα μέλους διαχειριστή Azure Key vault για την εκχώρηση του ρόλου Αναγνώστης στον Dynamics 365 ή Power Platform διαχειριστή. Μόλις εκχωρηθεί ο ρόλος Αναγνώστης, οι Dynamics 365 ή Power Platform οι διαχειριστές θα βλέπουν τις εταιρικές πολιτικές στο Power Platform κέντρο διαχείρισης.

Μόνο οι διαχειριστές του Dynamics 365 και του Power Platform στους οποίους έχει ανατεθεί ο ρόλος του αναγνώστη στην εταιρική πολιτική μπορούν να προσθέσουν ένα περιβάλλον στην πολιτική. Άλλοι διαχειριστές του Dynamics 365 ή του PowerPlatform ενδεχομένως να έχουν δυνατότητα προβολής της εταιρικής πολιτικής, αλλά θα δουν ένα σφάλμα όταν επιχειρήσουν να προσθέσουν περιβάλλον στην πολιτική.

Σημαντικό

Πρέπει να έχετε - Microsoft.Authorization/roleAssignments/write δικαιώματα, όπως Πρόσβαση χρήστη Διαχειριστής ή Κάτοχος για να ολοκληρώσετε αυτήν την εργασία.

- Πραγματοποιήστε είσοδο στην πύλη Azure.

- Αποκτήστε το ObjectID Power Platform του χρήστη Dynamics 365 διαχειριστή.

- Μεταβείτε στην περιοχή Χρήστες .

- Ανοίξτε το Κέντρο διαχειριστών του Dynamics 365 ή του Power Platform.

- Κάτω από τη σελίδα επισκόπησης για το χρήστη, αντιγράψτε το ObjectID.

- Αποκτήστε το αναγνωριστικό εταιρικών πολιτικών:

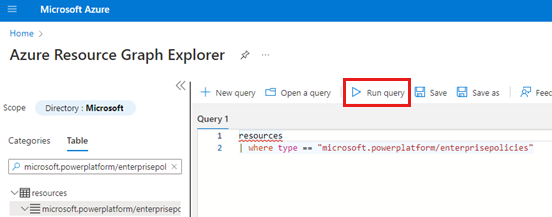

- Μεταβείτε στο Azure Resource Graph Explorer.

- Εκτελέστε αυτό το ερώτημα:

resources | where type == 'microsoft.powerplatform/enterprisepolicies'

- Κάντε κύλιση προς τα δεξιά της σελίδας αποτελεσμάτων και επιλέξτε τη σύνδεση Δείτε λεπτομέρειες .

- Στη σελίδα Λεπτομέρειες , αντιγράψτε το αναγνωριστικό.

- Ανοίξτε το Azure CLI και εκτελέστε την ακόλουθη εντολή, αντικαθιστώντας το

<objId>με το ObjectID του χρήστη και το<EP Resource Id>με το αναγνωριστικό εταιρικής πολιτικής.New-AzRoleAssignment -ObjectId <objId> -RoleDefinitionName Reader -Scope <EP Resource Id>

Σύνδεση της επιχειρηματικής πολιτικής στο Dataverse περιβάλλον

Σημαντικό

Πρέπει να έχετε το Power Platform Διαχειριστής ή Dynamics 365 Διαχειριστής ρόλο για να ολοκληρώσετε αυτήν την εργασία. Πρέπει να έχετε το ρόλο Αναγνώστης για την πολιτική επιχείρησης για να ολοκληρώσετε αυτήν την εργασία.

- Λάβετε το αναγνωριστικό του περιβάλλοντος Dataverse.

- Συνδεθείτε στο Power Platform κέντρο διαχείρισης.

- Επιλέξτε Περιβάλλοντα και, στη συνέχεια, ανοίξτε το περιβάλλον σας.

- Στην ενότητα Λεπτομέρειες (Details ), αντιγράψτε το Αναγνωριστικό περιβάλλοντος (Environment ID).

- Για να συνδεθείτε με το περιβάλλον, εκτελέστε αυτό το Dataverse σενάριο PowerShell:

./NewIdentity.ps1 - Δώστε το αναγνωριστικό του περιβάλλοντος Dataverse.

- Δώστε το ResourceId.

StatusCode = 202 υποδεικνύει ότι η σύνδεση δημιουργήθηκε με επιτυχία.

- Συνδεθείτε στο Power Platform κέντρο διαχείρισης.

- Επιλέξτε Περιβάλλοντα και, στη συνέχεια, ανοίξτε το περιβάλλον που καθορίσατε νωρίτερα.

- Στην περιοχή Πρόσφατες λειτουργίες , επιλέξτε Πλήρες ιστορικό για να επικυρώσετε τη σύνδεση της νέας ταυτότητας.

Ρύθμιση παραμέτρων πρόσβασης δικτύου στο Azure Data Lake Storage Gen2

Σημαντικό

Πρέπει να έχετε ρόλο Azure Data Lake Storage κατόχου Gen2 για να ολοκληρώσετε αυτήν την εργασία.

Μετάβαση στην πύλη Azure.

Ανοίξτε τον λογαριασμό χώρου αποθήκευσης που είναι συνδεδεμένος στο προφίλ Azure Synapse Link for Dataverse.

Στο αριστερό παράθυρο περιήγησης, επιλέξτε Δικτύωση. Στη συνέχεια, στην καρτέλα Τείχη προστασίας και εικονικά δίκτυα (Firewalls and virtual networks ), επιλέξτε τις ακόλουθες ρυθμίσεις:

- Ενεργοποιείται από επιλεγμένα εικονικά δίκτυα και διευθύνσεις IP.

- Στην περιοχή Παρουσίες πόρων, επιλέξτε Να επιτρέπονται υπηρεσίες Azure στη λίστα αξιόπιστων υπηρεσιών για πρόσβαση σε αυτόν το λογαριασμό χώρου αποθήκευσης

Επιλέξτε Αποθήκευση.

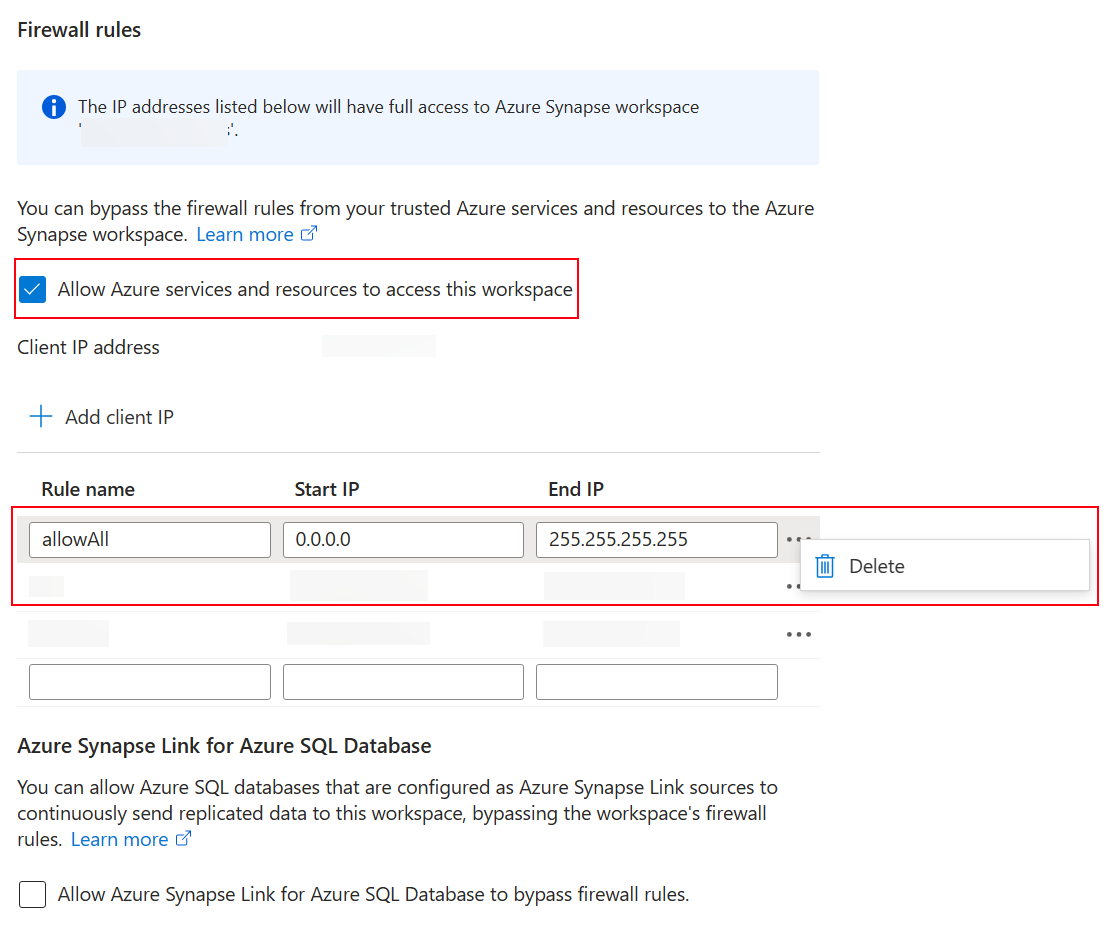

Ρύθμιση παραμέτρων πρόσβασης δικτύου στο Azure Synapse Workspace

Σημαντικό

Πρέπει να έχετε ρόλο Azure Synapse Διαχειριστής για να ολοκληρώσετε αυτήν την εργασία.

- Μετάβαση στην πύλη Azure.

- Ανοίξτε το Azure Synapse Workspace που έχει συνδεθεί στο προφίλ Azure Synapse Link for Dataverse.

- Στο αριστερό παράθυρο περιήγησης, επιλέξτε Δικτύωση.

- Επιλέξτε Να επιτρέπεται Azure υπηρεσίες και πόροι για πρόσβαση σε αυτόν τον χώρο εργασίας.

- Εάν υπάρχουν κανόνες τείχους προστασίας IP που έχουν δημιουργηθεί για όλο το εύρος IP, διαγράψτε τους για να περιορίσετε την πρόσβαση στο δημόσιο δίκτυο.

- Προσθέστε έναν νέο κανόνα τείχους προστασίας IP με βάση τη διεύθυνση IP του υπολογιστή-πελάτη.

- Επιλέξτε Αποθήκευση όταν τελειώσετε. Περισσότερες πληροφορίες: Azure Synapse Analytics κανόνες τείχους προστασίας IP

Δημιουργήστε ένα νέο Azure Synapse Link for Dataverse με διαχειριζόμενη ταυτότητα

Σημαντικό

Dataverse: Πρέπει να έχετε τον ρόλο ασφαλείας Διαχειριστής συστήματος Dataverse. Επιπλέον, οι πίνακες που θέλετε να εξαγάγετε μέσω Azure Synapse Link πρέπει να έχουν ενεργοποιημένη την ιδιότητα Παρακολούθηση αλλαγών. Περισσότερες πληροφορίες: Επιλογές για προχωρημένους

Azure Data Lake Storage Gen2: Πρέπει να διαθέτετε λογαριασμό Azure Data Lake Storage Gen2 και ρόλο πρόσβασης Κατόχου και Συμμετέχοντα δεδομένων αποθηκευτικού χώρου Blob. Ο λογαριασμός χώρου αποθήκευσης πρέπει να ενεργοποιήσει τον ιεραρχικό χώρο ονομάτων τόσο για την αρχική εγκατάσταση όσο και για τον συγχρονισμό δέλτα. Το Να επιτρέπεται η πρόσβαση κλειδιού λογαριασμού χώρου αποθήκευσης απαιτείται μόνο για την αρχική εγκατάσταση.

Χώρος εργασίας Synapse: Πρέπει να έχετε ένα χώρο εργασίας Synapse και ρόλο πρόσβασης Διαχειριστής Synapse στο Synapse Studio. Ο χώρος εργασίας Synapse πρέπει να βρίσκεται στην ίδια περιοχή με το λογαριασμό Azure Data Lake Storage Gen2. Ο λογαριασμός αποθήκευσης πρέπει να προστεθεί ως συνδεδεμένη υπηρεσία στο Studio. Για να δημιουργήσετε έναν χώρο εργασίας μεταβείτε στο στοιχείο Δημιουργία χώρου εργασίας Synapse.

Όταν δημιουργείτε τη σύνδεση, το Azure Synapse Link for Dataverse λαμβάνει λεπτομέρειες σχετικά με τη συγκεκριμένη συνδεδεμένη εταιρική πολιτική στο περιβάλλον Dataverse και, στη συνέχεια, αποθηκεύει προσωρινά τη διεύθυνση URL του προγράμματος-πελάτη ταυτότητας για σύνδεση στο Azure.

- Power Apps Συνδεθείτε και επιλέξτε το περιβάλλον σας.

- Στο αριστερό παράθυρο περιήγησης, επιλέξτε Azure Synapse Link και, στη συνέχεια, επιλέξτε + Νέα σύνδεση. Εάν το στοιχείο δεν βρίσκεται στο πλαϊνό τμήμα του πίνακα, επιλέξτε ...Περισσότερα και, στη συνέχεια, επιλέξτε το στοιχείο που θέλετε.

- Συμπληρώστε τα κατάλληλα πεδία, σύμφωνα με την προβλεπόμενη ρύθμιση. Επιλέξτε τη Συνδρομή, Ομάδα πόρων και Λογαριασμός χώρου αποθήκευσης. Για να συνδεθείτε Dataverse στο χώρο εργασίας Synapse, ενεργοποιήστε την επιλογή Σύνδεση στο χώρο Azure Synapse εργασίας σας . Για μετατροπή δεδομένων Delta Lake, επιλέξτε έναν χώρο συγκέντρωσης Spark.

- Επιλέξτε Επιλογή εταιρικής πολιτικής με ταυτότητα διαχειριζόμενης υπηρεσίας και, στη συνέχεια, επιλέξτεΕπόμενο .

- Προσθέστε τους πίνακες που θέλετε να εξαγάγετε και, στη συνέχεια, επιλέξτε Αποθήκευση.

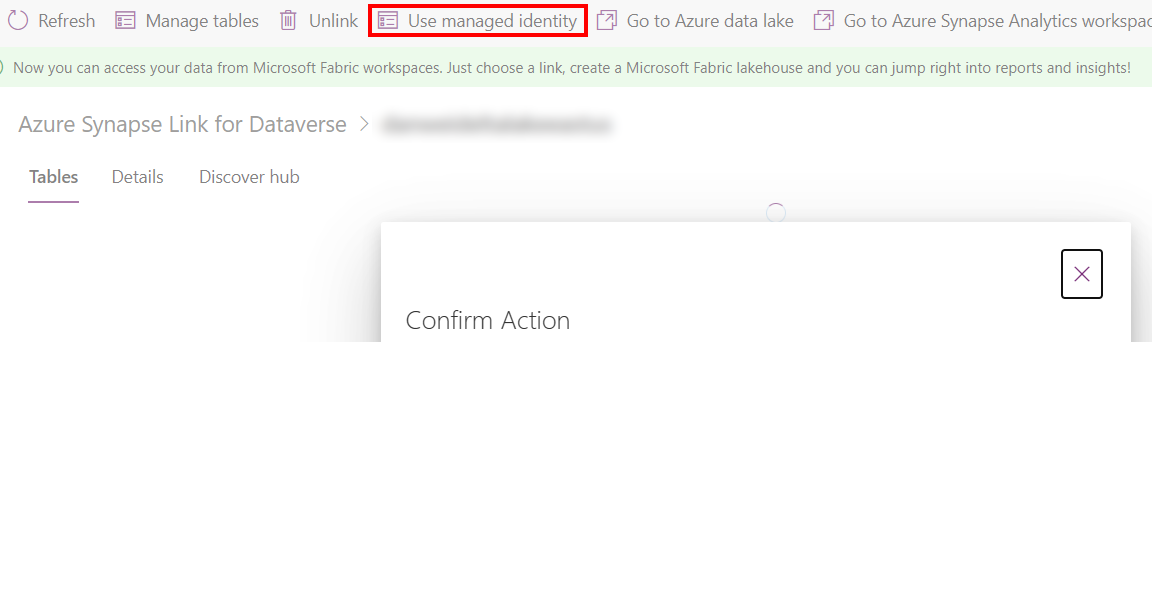

Ενεργοποίηση διαχειριζόμενης ταυτότητας για ένα υπάρχον προφίλ του Azure Synapse Link

Σημείωμα

Για να είναι διαθέσιμη η εντολή Χρήση διαχειριζόμενης ταυτότητας , πρέπει να ολοκληρώσετε την παραπάνω ρύθμιση για να συνδέσετε την εταιρική πολιτική στο περιβάλλον σας Power Apps. Dataverse Περισσότερες πληροφορίες: Σύνδεση της εταιρικής πολιτικής με Dataverse το περιβάλλον

- Μεταβείτε σε ένα υπάρχον προφίλ Synapse Link από το Power Apps (make.powerapps.com).

- Επιλέξτε Χρήση διαχειριζόμενης ταυτότητας και, στη συνέχεια, επιβεβαιώστε.

Αντιμετώπιση προβλημάτων

Εάν λάβετε 403 σφάλματα κατά τη δημιουργία της σύνδεσης:

- Οι διαχειριζόμενες ταυτότητες λαμβάνουν επιπλέον χρόνο για τη χορήγηση μεταβατικού δικαιώματος κατά τη διάρκεια του αρχικού συγχρονισμού. Δώστε λίγο χρόνο και δοκιμάστε ξανά τη λειτουργία αργότερα.

- Βεβαιωθείτε ότι ο συνδεδεμένος χώρος αποθήκευσης δεν διαθέτει το υπάρχον Dataverse κοντέινερ (dataverse-environmentName-organizationUniqueName) από το ίδιο περιβάλλον.

- Μπορείτε να προσδιορίσετε τη συνδεδεμένη εταιρική πολιτική και

policyArmIdεκτελώντας τη δέσμη ενεργειών./GetIdentityEnterprisePolicyforEnvironment.ps1PowerShell με το Azure Αναγνωριστικό συνδρομής και το όνομα ομάδας πόρων . - Μπορείτε να αποσυνδέσετε την εταιρική πολιτική εκτελώντας τη δέσμη ενεργειών

./RevertIdentity.ps1PowerShell με το Dataverse αναγνωριστικό περιβάλλοντος καιpolicyArmId. - Μπορείτε να καταργήσετε την εταιρική πολιτική εκτελώντας τη δέσμη ενεργειών PowerShell.\RemoveIdentityEnterprisePolicy.ps1 με policyArmId.

Γνωστός περιορισμός

Μόνο μία εταιρική πολιτική μπορεί να συνδέεται στο περιβάλλον Dataverse ταυτόχρονα. Εάν χρειάζεται να δημιουργήσετε πολλές συνδέσεις Azure Synapse Link με ενεργοποιημένη τη διαχειριζόμενη ταυτότητα, βεβαιωθείτε ότι όλοι οι συνδεδεμένοι πόροι Azure βρίσκονται στην ίδια ομάδα πόρων.