Erweiterter Schutz von Anmeldeinformationen

Zusätzlich zur kennwortlosen Anmeldung können Organisationen die Sicherheit für Benutzer- und Domänenanmeldeinformationen in Windows 11 mit Credential Guard und Remote Credential Guard erhöhen.

Schutz der lokalen Sicherheitsautorität (Local Security Authority, LSA)

Windows verfügt über mehrere wichtige Prozesse zur Verifizierung der Identität eines Benutzers. Zu den Überprüfungsprozessen gehören die lokale Sicherheitsautorität (Local Security Authority, LSA), die für die Authentifizierung von Benutzern und die Überprüfung von Windows-Anmeldungen zuständig ist. LSA verarbeitet Token und Anmeldeinformationen, die für das einmalige Anmelden bei einem Microsoft-Konto und einem Entra ID-Konto verwendet werden.

Durch das Laden von nur vertrauenswürdigem, signiertem Code bietet LSA einen erheblichen Schutz vor Diebstahl von Anmeldeinformationen. Der LSA-Schutz unterstützt die Konfiguration mithilfe von Gruppenrichtlinien und anderen Geräteverwaltungslösungen.

Neu in Windows 11, Version 24H2

Um die Sicherheit dieser Anmeldeinformationen zu gewährleisten, ist der LSA-Schutz standardmäßig auf allen Geräten (MSA, Microsoft Entra eingebunden, hybrid und lokal) aktiviert. Bei Neuinstallationen wird sie sofort aktiviert. Für Upgrades wird sie nach dem Neustart nach einem Evaluierungszeitraum von 10 Tagen aktiviert.

Benutzer haben die Möglichkeit, den LSA-Schutzstatus in der anwendung Windows-Sicherheit unter Device Security>Core Isolation>Local Security Authority protection zu verwalten.

Um einen nahtlosen Übergang und eine erhöhte Sicherheit für alle Benutzer sicherzustellen, hat die Unternehmensrichtlinie für den LSA-Schutz Vorrang vor der Aktivierung beim Upgrade.

Weitere Informationen

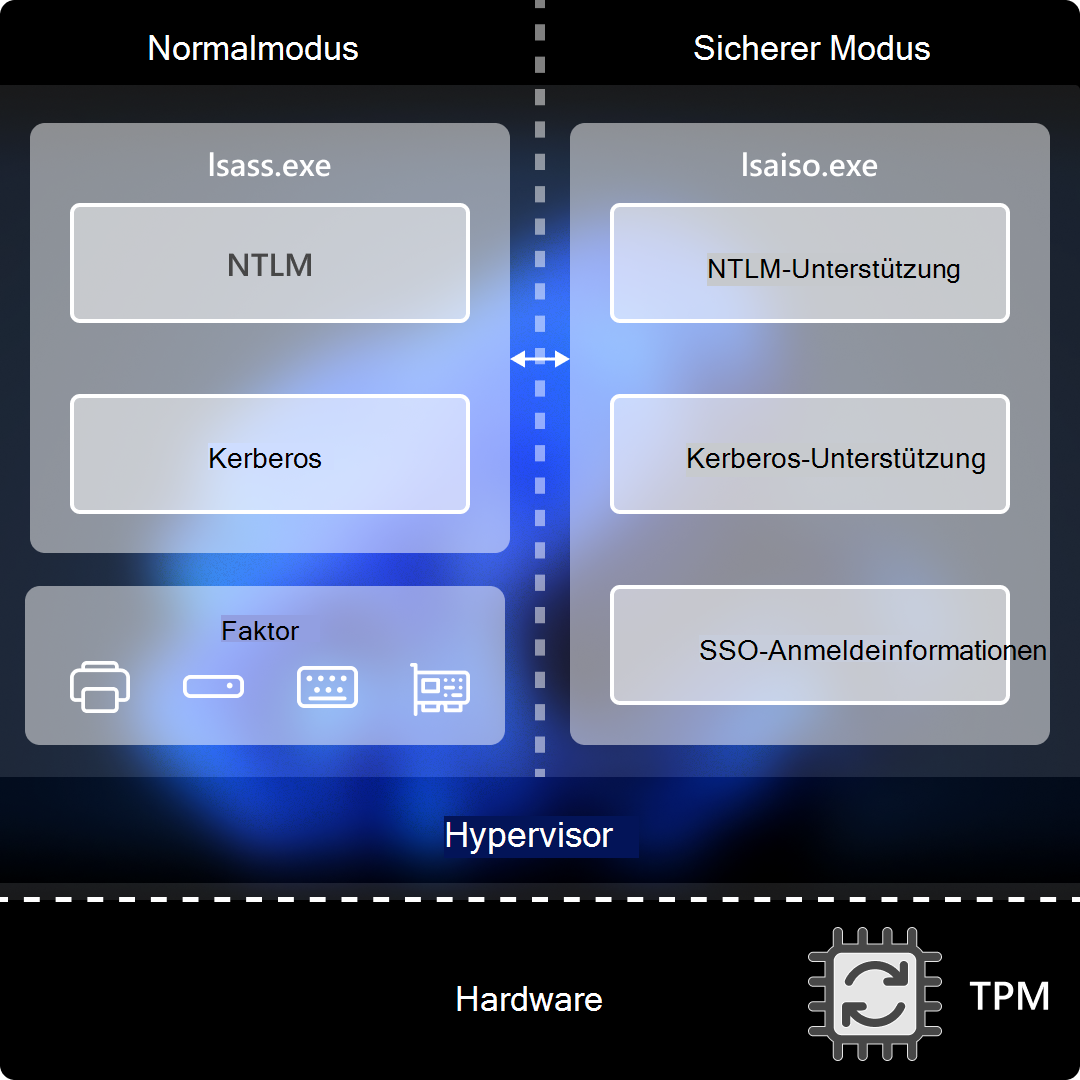

Credential Guard

Credential Guard verwendet hardwaregestützte, virtualisierungsbasierte Sicherheit (VBS) zum Schutz vor Diebstahl von Anmeldeinformationen. Mit Credential Guard speichert und schützt die lokale Sicherheitsautorität (Local Security Authority, LSA) Active Directory-Geheimnisse (AD) in einer isolierten Umgebung, auf die für den Rest des Betriebssystems nicht zugegriffen werden kann. Die LSA verwendet Remoteprozeduraufrufe, um mit dem isolierten LSA-Prozess zu kommunizieren.

Durch den Schutz des LSA-Prozesses mit virtualisierungsbasierter Sicherheit schützt Credential Guard Systeme vor Angriffen auf Benutzeranmeldeinformationen wie Pass-the-Hash oder Pass-the-Ticket. Außerdem wird verhindert, dass Schadsoftware auf Systemgeheimnisse zugreift, selbst wenn der Prozess mit Administratorrechten ausgeführt wird.

Neu in Windows 11, Version 24H2

Der Schutz von Credential Guard wird erweitert, um optional Computerkontokennwörter für in Active Directory eingebundene Geräte einzuschließen. Administratoren können den Überwachungsmodus oder die Erzwingung dieser Funktion mithilfe der Credential Guard-Richtlinieneinstellungen aktivieren.

Weitere Informationen

Remote Credential Guard

Remote Credential Guard unterstützt Organisationen beim Schutz von Anmeldeinformationen über eine Remotedesktopverbindung, indem die Kerberos-Anforderungen zurück an das Gerät umgeleitet werden, das die Verbindung anfordert. Es bietet auch Funktionen für einmaliges Anmelden für Remotedesktopsitzungen.

Administratoranmeldeinformationen sind hochprivilegiert und müssen geschützt werden. Wenn Remote Credential Guard für die Verbindung während Remotedesktopsitzungen konfiguriert ist, werden die Ableitungen von Anmeldeinformationen und Anmeldeinformationen niemals über das Netzwerk an das Zielgerät übergeben. Wenn das Zielgerät kompromittiert ist, werden die Anmeldeinformationen nicht verfügbar gemacht.

Weitere Informationen

VBS-Schlüsselschutz

VBS-Schlüsselschutz

Mit dem VBS-Schlüsselschutz können Entwickler kryptografische Schlüssel mithilfe der virtualisierungsbasierten Sicherheit (VBS) schützen. VBS verwendet die Virtualisierungserweiterungsfunktion der CPU, um eine isolierte Runtime außerhalb des normalen Betriebssystems zu erstellen. Bei Verwendung werden VBS-Schlüssel in einem sicheren Prozess isoliert, sodass Schlüsselvorgänge ausgeführt werden können, ohne dass das Material des privaten Schlüssels jemals außerhalb dieses Bereichs verfügbar ist. Ruhendes Material wird mit einem TPM-Schlüssel verschlüsselt, der VBS-Schlüssel an das Gerät bindet. Auf diese Weise geschützte Schlüssel können nicht aus dem Prozessspeicher gesichert oder als Nur-Text vom Computer eines Benutzers exportiert werden, um Exfiltrationsangriffe durch Angreifer auf Administratorebene zu verhindern.

Weitere Informationen

Tokenschutz (Vorschau)

Tokenschutz versucht, Angriffe mithilfe von Microsoft Entra ID Tokendiebstahl zu reduzieren. Durch den Tokenschutz können Token nur von ihrem vorgesehenen Gerät verwendet werden, indem ein Token kryptografisch mit einem Gerätegeheimnis gebunden wird. Bei Verwendung des Tokens müssen sowohl das Token als auch der Nachweis des Gerätegeheimnisses bereitgestellt werden. Richtlinien für bedingten Zugriff[4] können so konfiguriert werden, dass tokenschutz erforderlich ist, wenn Anmeldetoken für bestimmte Dienste verwendet werden.

Weitere Informationen

Tokenschutzrichtlinie für Anmeldesitzungen

Dieses Feature ermöglicht Es Anwendungen und Diensten, Sicherheitstoken kryptografisch an das Gerät zu binden, wodurch die Fähigkeit von Angreifern eingeschränkt wird, sich als Benutzer auf einem anderen Gerät auszugeben, wenn Token gestohlen werden.

Kontosperrungsrichtlinien

Neue Geräte, auf denen Windows 11 installiert sind, verfügen über Kontosperrungsrichtlinien, die standardmäßig sicher sind. Diese Richtlinien mindern Brute-Force-Angriffe wie Hacker, die versuchen, über das Remotedesktopprotokoll (RDP) auf Windows-Geräte zuzugreifen.

Die Richtlinie für die Kontosperrung ist jetzt standardmäßig auf 10 fehlgeschlagene Anmeldeversuche festgelegt, wobei die Dauer der Kontosperrung auf 10 Minuten festgelegt ist. Die Sperrung des Administratorkontos zulassen ist jetzt standardmäßig aktiviert. Der Zähler zum Zurücksetzen der Kontosperrung nach ist jetzt ebenfalls standardmäßig auf 10 Minuten festgelegt.

Weitere Informationen

Zugriffsverwaltung und -steuerung

Die Zugriffssteuerung in Windows stellt sicher, dass freigegebene Ressourcen für andere Benutzer und Gruppen als den Besitzer der Ressource verfügbar sind und vor nicht autorisierter Verwendung geschützt sind. IT-Administratoren können den Zugriff von Benutzern, Gruppen und Computern auf Objekte und Ressourcen in einem Netzwerk oder Computer verwalten. Nachdem ein Benutzer authentifiziert wurde, implementiert Windows die zweite Phase des Schutzes von Ressourcen mit integrierten Autorisierungs- und Zugriffssteuerungstechnologien. Diese Technologien bestimmen, ob ein authentifizierter Benutzer über die richtigen Berechtigungen verfügt.

Access Control Listen (ACLs) beschreiben die Berechtigungen für ein bestimmtes Objekt und können auch System Access Control Listen (SACLs) enthalten. SACLs bieten eine Möglichkeit, bestimmte Ereignisse auf Systemebene zu überwachen, z. B. wenn ein Benutzer versucht, auf Dateisystemobjekte zuzugreifen. Diese Ereignisse sind wichtig für die Nachverfolgung von Aktivitäten für Objekte, die vertraulich oder wertvoll sind und zusätzliche Überwachung erfordern. Die Fähigkeit, zu überwachen, wann eine Ressource versucht, einen Teil des Betriebssystems zu lesen oder zu schreiben, ist wichtig, um einen potenziellen Angriff zu verstehen.

IT-Administratoren können die Anwendung und Verwaltung des Zugriffs auf Folgendes verfeinern:

- Schützen einer größeren Anzahl und Vielfalt von Netzwerkressourcen vor Missbrauch

- Stellen Sie Benutzern den Zugriff auf Ressourcen auf eine Weise zur Verfügung, die den Organisationsrichtlinien und den Anforderungen ihrer Jobs entspricht. Organisationen können das Prinzip des Zugriffs mit den geringsten Rechten implementieren, das besagt, dass Benutzern nur Zugriff auf die Daten und Vorgänge gewährt werden soll, die sie zum Ausführen ihrer Aufgaben benötigen.

- Aktualisieren der Fähigkeit von Benutzern, regelmäßig auf Ressourcen zuzugreifen, wenn sich die Richtlinien eines organization ändern oder sich die Aufträge der Benutzer ändern

- Unterstützung sich entwickelnder Arbeitsplatzanforderungen, einschließlich Des Zugriffs von Hybrid- oder Remotestandorten oder von einer schnell wachsenden Anzahl von Geräten, einschließlich Tablets und Smartphones

- Identifizieren und Beheben von Zugriffsproblemen, wenn berechtigte Benutzer nicht auf Ressourcen zugreifen können, die sie für ihre Aufgaben benötigen

Weitere Informationen