Siliziumunterstützte Sicherheit

Zusätzlich zu einem modernen Hardware-Vertrauensstamm gibt es mehrere Funktionen in den neuesten Chips, die das Betriebssystem vor Bedrohungen absichern. Diese Funktionen schützen den Startprozess, schützen die Integrität des Arbeitsspeichers, isolieren sicherheitsrelevante Computelogik und vieles mehr.

Geschützter Kernel

Um den Kernel zu schützen, verfügen wir über zwei wichtige Features: Virtualisierungsbasierte Sicherheit (VBS) und hypervisorgeschützte Codeintegrität (HVCI). Alle Windows 11 Geräte unterstützen HVCI und verfügen über standardmäßig aktivierten VBS- und HVCI-Schutz auf den meisten/allen Geräten.

Virtualisierungsbasierte Sicherheit (VBS)

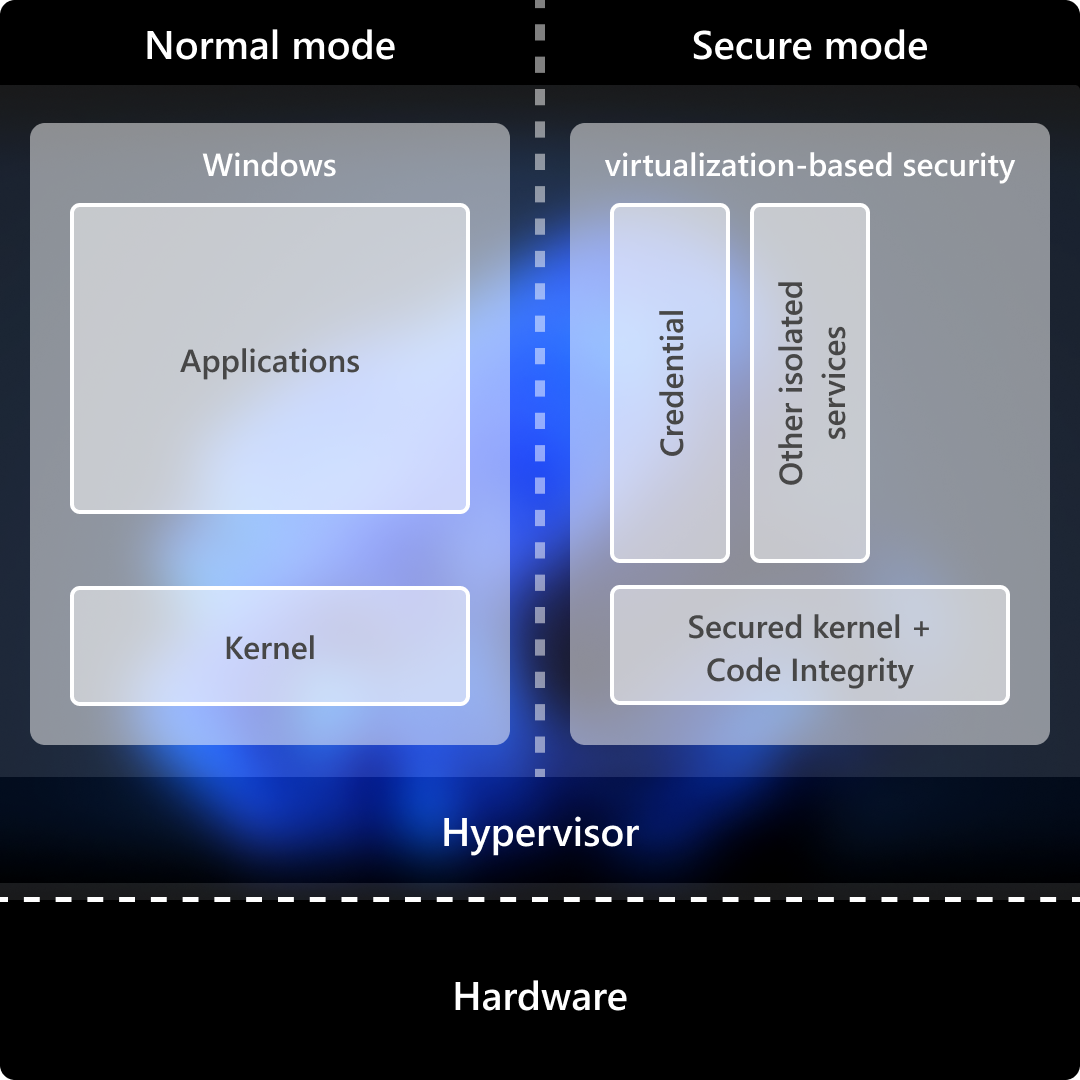

Virtualisierungsbasierte Sicherheit (VBS), auch als Kernisolation bezeichnet, ist ein wichtiger Baustein in einem sicheren System. VBS verwendet Hardwarevirtualisierungsfeatures, um einen sicheren Kernel zu hosten, der vom Betriebssystem getrennt ist. Dies bedeutet, dass der sichere Kernel auch dann noch geschützt ist, wenn das Betriebssystem kompromittiert ist. Die isolierte VBS-Umgebung schützt Prozesse, z. B. Sicherheitslösungen und Anmeldeinformations-Manager, vor anderen Prozessen, die im Arbeitsspeicher ausgeführt werden. Auch wenn Schadsoftware Zugriff auf den Standard Betriebssystemkernels erhält, verhindern Hypervisor und Virtualisierungshardware, dass die Schadsoftware nicht autorisierten Code ausführt oder auf Plattformgeheimnisse in der VBS-Umgebung zugreift. VBS implementiert die virtuelle Vertrauensstellungsebene 1 (VTL1), die über höhere Berechtigungen verfügt als die virtuelle Vertrauensstellungsebene 0 (VTL0), die im Standard Kernel implementiert wurde.

Da privilegiertere virtuelle Vertrauensstufen (Virtual Trust Levels, VTLs) ihren eigenen Speicherschutz erzwingen können, können höhere VTLs Bereiche des Arbeitsspeichers effektiv vor niedrigeren VTLs schützen. In der Praxis ermöglicht dies eine niedrigere VTL, um isolierte Speicherbereiche zu schützen, indem sie mit einer höheren VTL geschützt werden. Beispielsweise könnte VTL0 ein Geheimnis in VTL1 speichern, sodass nur VTL1 darauf zugreifen konnte. Selbst wenn VTL0 kompromittiert wird, wäre das Geheimnis sicher.

Weitere Informationen

Hypervisorgeschützte Codeintegrität (HVCI)

Hypervisor-geschützte Codeintegrität (HVCI), auch als Speicherintegrität bezeichnet, verwendet VBS zum Ausführen der Kernelmoduscodeintegrität (Kernel Mode Code Integrity, KMCI) innerhalb der sicheren VBS-Umgebung anstelle des Standard Windows-Kernels. Dies trägt dazu bei, Angriffe zu verhindern, die versuchen, Kernelmoduscode für Dinge wie Treiber zu ändern. Die KMCI überprüft, ob der gesamte Kernelcode ordnungsgemäß signiert ist und nicht manipuliert wurde, bevor er ausgeführt werden darf. HVCI stellt sicher, dass nur überprüfter Code im Kernelmodus ausgeführt werden kann. Der Hypervisor verwendet Prozessorvirtualisierungserweiterungen, um Speicherschutz zu erzwingen, die verhindern, dass Kernelmodussoftware Code ausführt, der nicht zuerst vom Codeintegritätssubsystem überprüft wurde. HVCI schützt vor gängigen Angriffen wie WannaCry, die auf der Fähigkeit basieren, schädlichen Code in den Kernel einzufügen. HVCI kann die Einschleusung von schädlichem Kernelmoduscode verhindern, auch wenn Treiber und andere Kernelmodussoftware Fehler aufweisen.

Bei neu installierten Windows 11 ist die Betriebssystemunterstützung für VBS und HVCI standardmäßig für alle Geräte aktiviert, die die Voraussetzungen erfüllen.

Weitere Informationen

Von Hypervisor erzwungene Pagingübersetzung (HVPT)

Von Hypervisor erzwungene Pagingübersetzung (HVPT)

Die durch Hypervisor erzwungene Pagingübersetzung (HVPT) ist eine Sicherheitserweiterung, um die Integrität von Übersetzungen von virtuellen Gastadressen zu physischen Gastadressen zu erzwingen. HVPT trägt dazu bei, kritische Systemdaten vor Schreibvorgängen zu schützen, bei denen der Angreifer einen beliebigen Wert häufig als Ergebnis eines Pufferüberlaufs an einen beliebigen Ort schreiben kann. HVPT trägt zum Schutz von Seitentabellen bei, die kritische Systemdatenstrukturen konfigurieren.

Hardware-erzwungener Stack-Schutz

Hardware-erzwungener Stapelschutz integriert Software und Hardware für einen modernen Schutz gegen Cyberbedrohungen wie Speicherbeschädigungen und Zero-Day-Exploits. Basierend auf der Control-Flow Enforcement Technology (CET) von Intel und AMD Shadow Stacks dient der hardwaregestützte Stapelschutz zum Schutz vor Exploit-Techniken, die versuchen, Rückgabeadressen auf dem Stapel zu kapern.

Der Anwendungscode enthält einen Programmverarbeitungsstapel, den Hacker in einer Art von Angriff, der als Stapelschlag bezeichnet wird, zu beschädigen oder zu stören versuchen. Als Abwehrmaßnahmen wie der Schutz ausführbarer Dateien anfingen, solche Angriffe zu vereiteln, wandten sich Hackern neuen Methoden wie der rückgabeorientierten Programmierung zu. Die return-orientierte Programmierung, eine Form des erweiterten Stapelschlags, kann Abwehrmaßnahmen umgehen, den Datenstapel kapern und letztendlich ein Gerät zwingen, schädliche Vorgänge auszuführen. Um sich vor diesen Kontrollfluss-Hijacking-Angriffen zu schützen, erstellt der Windows-Kernel einen separaten Schattenstapel für Rückgabeadressen. Windows 11 erweitert die Stapelschutzfunktionen, um sowohl Unterstützung für den Benutzermodus als auch den Kernelmodus bereitzustellen.

Weitere Informationen

- Grundlegendes zum von der Hardware erzwungenen Stapelschutz

- Entwicklerleitfaden für hardwaregestützten Stapelschutz

Kernelschutz für direkten Speicherzugriff (DMA)

Windows 11 schützt vor physischen Bedrohungen wie DMA-Angriffen (Drive-by Direct Memory Access). PcIe-Geräte (Peripheral Component Interconnect Express), einschließlich Thunderbolt, USB4 und CFexpress, ermöglichen es Benutzern, eine Vielzahl externer Peripheriegeräte mit dem gleichen Plug-and-Play-Komfort wie USB an ihre PCs zu verbinden. Diese Geräte umfassen Grafikkarten und andere PCI-Komponenten. Da PCI-Hot-Plug-Ports extern und leicht zugänglich sind, sind PCs anfällig für Drive-by-DMA-Angriffe. Der Speicherzugriffsschutz (auch als Kernel-DMA-Schutz bezeichnet) schützt vor diesen Angriffen, indem er verhindert, dass externe Peripheriegeräte nicht autorisierten Zugriff auf den Arbeitsspeicher erhalten. Drive-by-DMA-Angriffe erfolgen in der Regel schnell, während der Systembesitzer nicht anwesend ist. Die Angriffe werden mit einfachen bis moderaten Angriffstools durchgeführt, die mit erschwinglicher, standardmäßiger Hardware und Software erstellt wurden, die keine Demontage des PCs erfordern. Beispielsweise kann ein PC-Besitzer ein Gerät für eine kurze Kaffeepause verlassen. In der Zwischenzeit schließt ein Angreifer ein externes Tool an einen Port ein, um Informationen zu stehlen oder Code einzufügen, der dem Angreifer die Remotesteuerung über die PCs gibt, einschließlich der Möglichkeit, den Sperrbildschirm zu umgehen. Mit integriertem und aktiviertem Speicherzugriffsschutz ist Windows 11 vor physischen Angriffen geschützt, unabhängig davon, wo Personen arbeiten.

Weitere Informationen

Secured-Core-PC und Edge-Secured-Core

Der Security Signals-Bericht vom März 2021 ergab, dass mehr als 80 % der Unternehmen in den letzten zwei Jahren mindestens einen Firmwareangriff erlebt haben. Für Kunden in datensensiblen Branchen wie Finanzdienstleistungen, Behörden und Gesundheitswesen hat Microsoft mit OEM-Partnern zusammengearbeitet, um eine spezielle Gerätekategorie namens Secured-Core-PCs (SCPCs) und eine entsprechende Kategorie eingebetteter IoT-Geräte namens Edge Secured-Core (ESc) anzubieten. Die Geräte werden mit mehr Sicherheitsmaßnahmen ausgeliefert, die auf der Firmwareebene oder dem Gerätekern aktiviert sind, die Windows zugrunde legen.

Secured-Core-PCs und Edgegeräte tragen dazu bei, Schadsoftwareangriffe zu verhindern und Firmwarerisiken zu minimieren, indem sie beim Start in einen sauber und vertrauenswürdigen Zustand mit einem hardwaregestützten Vertrauensstamm starten. Virtualisierungsbasierte Sicherheit ist standardmäßig aktiviert. Integrierter Hypervisor-geschützter Codeintegritätsspeicher (HVCI), der sicherstellt, dass der gesamte ausführbare Kernelcode nur von bekannten und genehmigten Autoritäten signiert wird. Secured-Core-PCs und Edgegeräte schützen auch vor physischen Bedrohungen wie DMA-Angriffen (Drive-by Direct Memory Access) mit Kernel-DMA-Schutz.

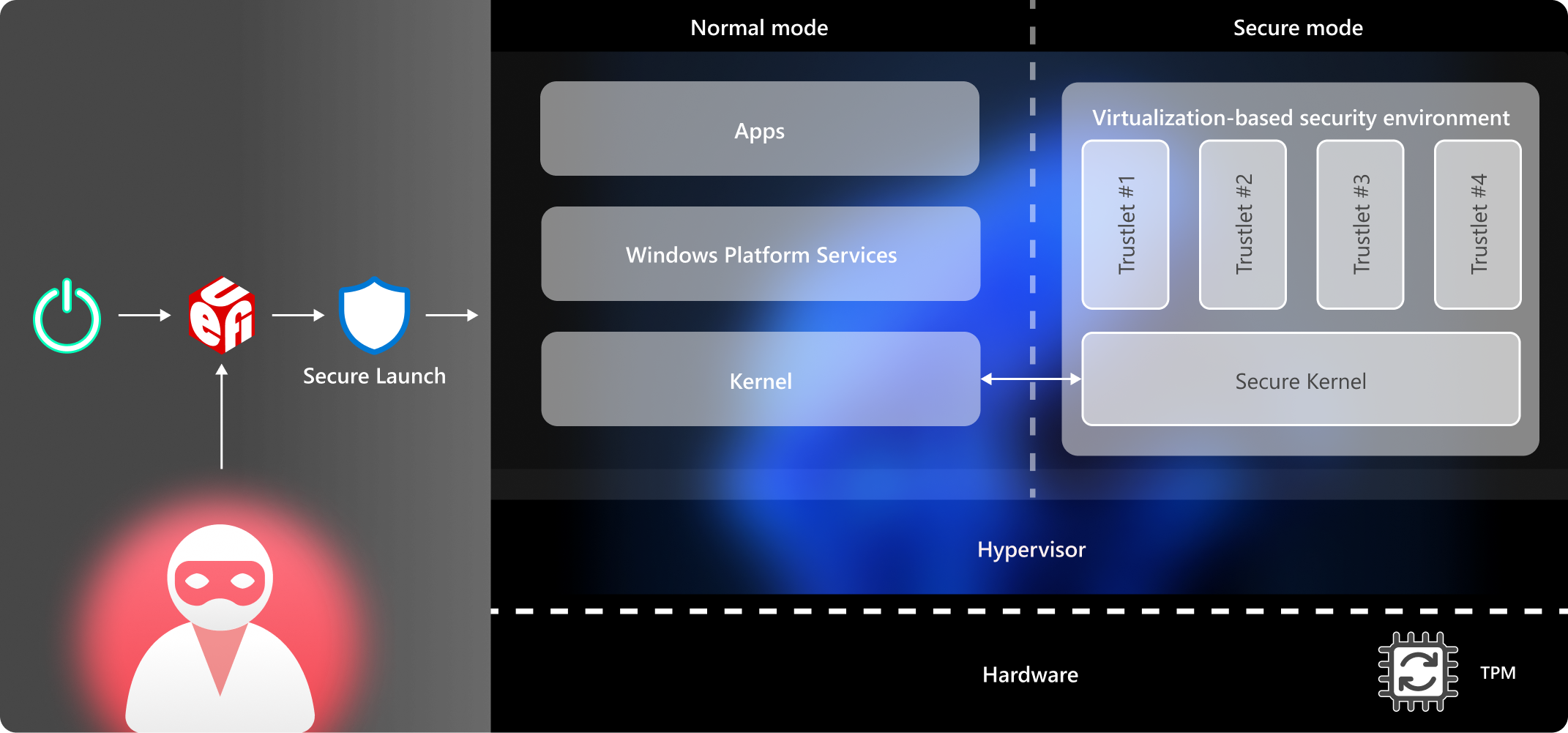

Secured-Core-PCs und Edgegeräte bieten mehrere Ebenen robusten Schutz vor Hardware- und Firmwareangriffen. Komplexe Schadsoftwareangriffe versuchen häufig , Bootkits oder Rootkits auf dem System zu installieren, um die Erkennung zu umgehen und Persistenz zu erreichen. Diese Schadsoftware kann auf Firmwareebene ausgeführt werden, bevor Windows geladen wird oder während des Windows-Startvorgangs selbst, sodass das System mit der höchsten Berechtigungsstufe beginnen kann. Da wichtige Subsysteme in Windows virtualisierungsbasierte Sicherheit verwenden, wird der Schutz des Hypervisors immer wichtiger. Um sicherzustellen, dass vor dem Windows-Startladeprogramm keine nicht autorisierte Firmware oder Software gestartet werden kann, verwenden Windows-PCs den UEFI-Standard (Unified Extensible Firmware Interface), ein grundlegendes Sicherheitsfeature aller Windows 11 PCs. Der sichere Start stellt sicher, dass nur autorisierte Firmware und Software mit vertrauenswürdigen digitalen Signaturen ausgeführt werden kann. Darüber hinaus werden Messungen aller Startkomponenten sicher im TPM gespeichert, um ein nicht rückholbares Überwachungsprotokoll des Starts zu erstellen, das als Static Root of Trust for Measurement (SRTM) bezeichnet wird.

Tausende OEM-Anbieter produzieren zahlreiche Gerätemodelle mit diversen UEFI-Firmwarekomponenten, die wiederum eine unglaublich große Anzahl von SRTM-Signaturen und -Messungen beim Start erzeugen. Da diese Signaturen und Messungen von Secure Boot grundsätzlich vertrauenswürdig sind, kann es schwierig sein, die Vertrauensstellung nur auf das einzuschränken, was für den Start auf einem bestimmten Gerät erforderlich ist. In der Regel waren Blocklisten und Zulassungslisten die beiden Standard Techniken, die verwendet wurden, um die Vertrauensstellung einzuschränken, und sie werden immer weiter erweitert, wenn Geräte nur auf SRTM-Messungen basieren.

Dynamic Root of Trust for Measurement (DRTM)

Bei PCs mit geschützten Kernen und Edgegeräten schützt Systemüberwachung Secure Launch den Start mit einer Technologie, die als Dynamic Root of Trust for Measurement (DRTM) bezeichnet wird. Bei DRTM folgt das System zunächst dem normalen UEFI Secure Boot-Prozess. Vor dem Start wechselt das System jedoch in einen hardwaregesteuerten vertrauenswürdigen Zustand, der die CPU zwingt, einen hardwaregeschützten Codepfad herunterzustufen. Wenn ein Malware-Rootkit oder Bootkit den sicheren UEFI-Start umgeht und sich im Arbeitsspeicher befindet, verhindert DRTM, dass es auf Geheimnisse und kritischen Code zugreifen kann, die durch die virtualisierungsbasierte Sicherheitsumgebung geschützt sind. Die FASR-Technologie (Firmware Attack Surface Reduction) kann anstelle von DRTM auf unterstützten Geräten wie Microsoft Surface verwendet werden.

Die SMM-Isolation (System Management Mode) ist ein Ausführungsmodus in x86-basierten Prozessoren, der mit einer höheren effektiven Berechtigung als der Hypervisor ausgeführt wird. SMM ergänzt den Schutz von DRTM, indem es dazu beiträgt, die Angriffsfläche zu reduzieren. Mithilfe von Funktionen, die von Siliziumanbietern wie Intel und AMD bereitgestellt werden, erzwingt die SMM-Isolation Richtlinien, die Einschränkungen implementieren, z. B. verhindern, dass SMM-Code auf Betriebssystemspeicher zugreifen kann. Die SMM-Isolationsrichtlinie ist teil der DRTM-Messungen, die an eine Prüfstelle wie Microsoft Azure Remote Attestation gesendet werden können.

Weitere Informationen

- Systemüberwachung – sicherer Start

- Verringerung der Angriffsfläche der Firmware

- Windows 11 PCs mit geschützten Kernen

- Edge Secured-Core

Konfigurationssperre

In vielen Organisationen erzwingen IT-Administratoren Richtlinien auf ihren Unternehmensgeräten, um das Betriebssystem zu schützen und Geräte in einem konformen Zustand zu halten, indem sie verhindern, dass Benutzer Konfigurationen ändern und Konfigurationsabweichungen erzeugen. Konfigurationsabweichungen treten auf, wenn Benutzer mit lokalen Administratorrechten Einstellungen ändern, und das Gerät infolgedessen nicht mehr mit Sicherheitsrichtlinien synchron ist. Geräte in einem nicht konformen Zustand können bis zur nächsten Synchronisierung anfällig sein, wenn die Konfiguration mit der Geräteverwaltungslösung zurückgesetzt wird.

Die Konfigurationssperre ist ein Feature mit geschützten Kern-PCs und Edgegeräten, das verhindert, dass Benutzer unerwünschte Änderungen an Sicherheitseinstellungen vornehmen. Mit der Konfigurationssperre überwacht Windows unterstützte Registrierungsschlüssel und setzt den it-gewünschten Zustand in Sekunden zurück, nachdem eine Abweichung erkannt wurde.

Weitere Informationen