Planen der Volumenaktivierung

Tipp

Suchen Sie nach Informationen zur Aktivierung im Einzelhandel?

Die Produktaktivierung ist der Prozess der Überprüfung von Software beim Hersteller, nachdem sie auf einem bestimmten Computer installiert wurde. Die Aktivierung bestätigt, dass das Produkt echt und keine betrügerische Kopie ist. Die Aktivierung bestätigt auch, dass der Product Key oder die Seriennummer gültig ist und nicht kompromittiert oder widerrufen wurde. Bei der Aktivierung wird außerdem eine Verknüpfung oder eine Beziehung zwischen dem Product Key und der bestimmten Installation erstellt.

Während des Aktivierungsprozesses werden Informationen zur bestimmten Installation geprüft. Bei Onlineaktivierungen werden diese Informationen an einen Server bei Microsoft gesendet. Diese Informationen können die Softwareversion, den Product Key, die IP-Adresse des Computers und Informationen zum Gerät enthalten. Die von Microsoft verwendeten Aktivierungsmethoden dienen dem Schutz der Privatsphäre von Benutzern und können nicht zum Zurückverfolgen des Computers oder Benutzers verwendet werden. Durch die erfassten Daten wird bestätigt, dass es sich bei der Software um eine ordnungsgemäße lizenzierte Kopie handelt, und diese Daten werden für statistische Zwecke genutzt. Microsoft verwendet diese Informationen nicht, um den Benutzer oder den organization zu identifizieren oder zu kontaktieren.

Hinweis

Die IP-Adresse wird nur verwendet, um den Speicherort der Anforderung zu überprüfen, da einige Editionen von Windows (z. B. "Starter"-Editionen) nur in bestimmten geografischen Zielmärkten aktiviert werden können.

Vertriebskanäle und Aktivierung

Im Allgemeinen kann Microsoft-Software über drei wesentliche Kanäle erworben werden: Einzelhandel, Originalgerätehersteller (Original Equipment Manufacturer, OEM) und Volumenlizenzverträge. Je nach Kanal stehen unterschiedliche Aktivierungsmethoden zur Verfügung. Da Organisationen Software über mehrere Kanäle erwerben können (z. B. im Einzelhandel und über ein Volumenlizenzierungsprogramm), entscheiden sich die meisten Organisationen für eine Kombination der Aktivierungsmethoden.

Einzelhandelsaktivierungen

Für die Einzelhandelsaktivierung enthält jede erworbene Kopie einen eindeutigen Product Key, der häufig als Einzelhandelsschlüssel bezeichnet wird. Der Benutzer gibt diesen Schlüssel während der Produktinstallation ein Der Computer verwendet diesen Verkaufsschlüssel, um die Aktivierung abzuschließen, nachdem die Installation abgeschlossen ist. Die meisten Aktivierungen werden online durchgeführt, es steht jedoch auch die telefonische Aktivierung zur Verfügung.

Es gibt auch andere Verteilungsszenarien. Product Key-Karten sind verfügbar, um Produkte zu aktivieren, die vorinstalliert oder heruntergeladen wurden. Mit Programmen wie Windows Anytime Upgrade und Get Genuine können Benutzer ordnungsgemäße Schlüssel getrennt von der Software erwerben. Diese elektronisch verteilten Schlüssel können mit Medien geliefert werden, die Software enthalten, sie können als Softwareversand geliefert werden, oder sie können auf einem gedruckten Karte oder einer elektronischen Kopie bereitgestellt werden. Produkte werden mit allen Verkaufsschlüsseln auf die gleiche Weise aktiviert.

Originalgerätehersteller (OEM)

Die meisten Originalgerätehersteller (Original Equipment Manufacturer, OEMs) verkaufen Systeme, die einen Standardbuild des Windows-Betriebssystems enthalten. Der Hardwareanbieter aktiviert Windows, indem er das Betriebssystem der Firmware/dem BIOS des Computers zuordnet. Diese Aktivierung erfolgt, bevor der Computer an den Kunden gesendet wird, und es sind keine weiteren Aktionen erforderlich.

Die OEM-Aktivierung ist gültig, solange der Kunde das vom OEM bereitgestellte Image auf dem System verwendet. Die OEM-Aktivierung steht nur für PCs zur Verfügung, die über OEM-Kanäle erworben werden und auf denen das Windows-Betriebssystem vorinstalliert ist.

Volumenlizenzierung

Volumenlizenzierung bietet benutzerdefinierte Programme, die auf die Größe und Einkaufspräferenzen der Organisation zugeschnitten sind. Um Ein Volumenlizenzkunde zu werden, muss der organization einen Volumenlizenzvertrag mit Microsoft einrichten. Es gibt ein häufiges Missverständnis beim Erwerb von Lizenzen für einen neuen Computer durch Volumenlizenzierung. Es gibt zwei ordnungsgemäße Möglichkeiten, eine vollständige Windows-Clientlizenz für einen neuen Computer zu erwerben:

- Lizenz wurde über den OEM vorinstalliert.

- Erwerben eines vollständig verpackten Einzelhandelsprodukts.

Die über Volumenlizenzierungsprogramme bereitgestellte Lizenzen, z. B. Open License, Select-Lizenz und Konzernverträge decken nur Upgrades für Windows-Clientbetriebssysteme ab. Bevor die über die Volumenlizenzierung erworbenen Upgraderechte ausgeübt werden können, ist eine vorhandene Einzelhandels- oder OEM-Betriebssystemlizenz für jeden Computer erforderlich, auf dem derzeit unterstützte Versionen von Windows ausgeführt werden.

Die Volumenlizenzierung ist auch über bestimmte Abonnement- oder Mitgliedschaftsprogramme wie das Microsoft Partner Network und Visual Studio Codespace verfügbar. Diese Volumenlizenzen können bestimmte Einschränkungen oder andere Änderungen an den allgemeinen Bedingungen enthalten, die für die Volumenlizenzierung gelten.

Hinweis

Einige Editionen des Betriebssystems, z. B. Windows Enterprise, und einige Editionen von Anwendungssoftware sind nur über Volumenlizenzverträge oder Abonnements verfügbar.

Aktivierungsmodelle

Benutzer oder IT-Abteilungen müssen nahezu keine Entscheidungen mehr über die Art der Aktivierung von Produkten treffen, die über den Einzelhandel oder OEM-Kanäle erworben werden. Der OEM führt die Aktivierung im Werk durch, und der Benutzer oder die IT-Abteilung muss keine Aktivierungsschritte ausführen.

Bei einem Einzelhandelsprodukt hilft das Tool für die Volumenaktivierungsverwaltung (VAMT), das weiter unten in diesem Leitfaden erläutert wird, bei der Nachverfolgung und Verwaltung von Schlüsseln. Für jede Einzelhandelsaktivierung können die folgenden Optionen ausgewählt werden:

- Onlineaktivierung.

- Telefonaktivierung.

- VAMT-Proxyaktivierung.

Die Telefonaktivierung wird in erster Linie eingesetzt, wenn ein Computer von allen Netzwerken getrennt ist. Die VAMT-Proxyaktivierung mit Einzelhandelsschlüsseln wird manchmal verwendet, wenn eine IT-Abteilung Einzelhandelsaktivierungen zentralisieren möchte. VAMT kann auch verwendet werden, wenn ein Computer mit einer Verkaufsversion des Betriebssystems vom Internet isoliert, aber mit dem LAN verbunden ist. Für volumenlizenzierte Produkte muss jedoch die beste Methode oder Kombination von Methoden für die Verwendung in der Umgebung bestimmt werden. Für derzeit unterstützte Versionen von Windows Pro und Enterprise kann eines der folgenden drei Modelle ausgewählt werden:

- Mehrere Aktivierungsschlüssel (MAK).

- KMS.

- Active Directory-basierte Aktivierung.

Hinweis

Die tokenbasierte Aktivierung für Windows Enterprise (einschließlich LTSC) und Windows Server ist für bestimmte Situationen verfügbar, in der genehmigte Kunden auf eine Public Key-Infrastruktur in einer isolierten und hochsicheren Umgebung angewiesen sind. Wenden Sie sich an das Microsoft-Kontoteam oder den Servicemitarbeiter, um weitere Informationen zu erhalten.

Mehrfachaktivierungsschlüssel

Ein Mehrfachaktivierungsschlüssel (Multiple Activation Key, MAK) wird häufig in kleinen oder mittleren Organisationen verwendet, die über einen Volumenlizenzvertrag verfügen, aber nicht die Anforderungen für den Betrieb eines KMS erfüllen. MAK kann auch verwendet werden, wenn ein einfacherer Ansatz bevorzugt wird. Ein MAK ermöglicht auch die permanente Aktivierung von:

- Computer, die vom KMS isoliert sind.

- Computer, die Teil eines isolierten Netzwerks sind, das nicht über genügend Computer für die Verwendung des KMS verfügt.

Um einen MAK zu verwenden, muss für die zu aktivierenden Computern ein MAK installiert sein. Der MAK wird für die einmalige Aktivierung mit den von Microsoft gehosteten Onlineaktivierungsdiensten per Telefon oder mit der VAMT-Proxyaktivierung verwendet.

Vereinfacht ausgedrückt weist ein MAK die gleiche Funktionsweise wie ein Verkaufsschlüssel auf, mit der Ausnahme, dass ein MAK für die Aktivierung von mehreren Computern gültig ist. Jeder MAK verfügt über eine bestimmte Verwendungsanzahl. Das VAMT kann bei der Nachverfolgung der Anzahl der mit jedem Schlüssel ausgeführten Aktivierungen und der anzahl verbleibenden Aktivierungen helfen.

Organisationen können MAK- und KMS-Schlüssel auf der Website des Volume Licensing Service Centers herunterladen. Jeder MAK verfügt über eine voreingestellte Anzahl von Aktivierungen, die auf einem Prozentsatz der Anzahl der Lizenzen basieren, die organization Käufe erworben wurden. Die Anzahl der verfügbaren Aktivierungen kann jedoch mit dem MAK durch Aufrufen von Microsoft erhöht werden.

Schlüsselverwaltungsdienst

Mit dem Schlüsselverwaltungsdienst (KMS) können IT-Spezialisten Aktivierungen im lokalen Netzwerk abschließen, ohne einzelne Computer mit Microsoft für die Produktaktivierung verbinden zu müssen. Der KMS ist ein einfacher Dienst, der kein dediziertes System erfordert und problemlos auf einem System gehostet werden kann, das andere Dienste bereitstellt.

Volumeneditionen der derzeit unterstützten Versionen von Windows und Windows Server stellen automatisch eine Verbindung mit einem System her, das den KMS hostet, um die Aktivierung anzufordern. Es ist keine Aktion durch den Benutzer erforderlich.

Der KMS erfordert eine Mindestanzahl von Computern in einer Netzwerkumgebung, entweder physische oder virtuelle Computer. Die organization muss über mindestens fünf Computer verfügen, um derzeit unterstützte Versionen von Windows Server zu aktivieren, und über mindestens 25 Computer, um Clientcomputer mit derzeit unterstützten Versionen des Windows-Clients zu aktivieren. Diese Mindestgrößen werden als Aktivierungsschwellenwerte bezeichnet.

Die Planung für den KMS umfasst die Auswahl des besten Standorts für den KMS-Host sowie die Überlegung, wie viele KMS-Hosts notwendig sind. Ein KMS-Host kann eine große Anzahl von Aktivierungen verarbeiten, aber Organisationen stellen häufig zwei KMS-Hosts bereit, um die Verfügbarkeit sicherzustellen. Der KMS kann auf einem Clientcomputer oder auf einem Server gehostet werden. Das Einrichten von KMS wird weiter unten in diesem Leitfaden erläutert.

Aktivierung über Active Directory

Die Active Directory-basierte Aktivierung ähnelt der Aktivierung mithilfe des KMS, aber der aktivierte Computer muss keine regelmäßige Verbindung mit dem KMS-Host aufrechterhalten. Stattdessen fragt ein in die Domäne eingebundener Computer, auf dem derzeit unterstützte Versionen von Windows oder Windows Server ausgeführt werden, ADDS nach einem Volumenaktivierungsobjekt ab, das in der Domäne gespeichert ist. Das Betriebssystem überprüft die digitalen Signaturen, die im Aktivierungsobjekt enthalten sind, und aktiviert dann das Gerät.

Die Aktivierung über Active Directory (Active Directory-based Activation, ADBA) ermöglicht es Unternehmen, Computer über eine Verbindung zu ihrer Domäne zu aktivieren. Viele Unternehmen verfügen über Computer an Remote- oder Zweigstellenstandorten, bei denen es nicht praktikabel ist, eine Verbindung mit einem KMS herzustellen oder den KMS-Aktivierungsschwellenwert nicht zu erreichen. Anstatt MAK zu verwenden, bietet die Active Directory-basierte Aktivierung eine Möglichkeit, Computer zu aktivieren, auf denen derzeit unterstützte Versionen von Windows und Windows Server ausgeführt werden, solange die Computer die Domäne des Unternehmens kontaktieren können. Die Active Directory-basierte Aktivierung bietet den Vorteil der Erweiterung von Volumenaktivierungsdiensten überall dort, wo bereits eine Domäne vorhanden ist.

Netzwerk und Konnektivität

Moderne Unternehmensnetzwerke verfügen über viele Nuancen und Verbindungselemente. In diesem Abschnitt wird untersucht, wie das Netzwerk des organization und die verfügbaren Verbindungen ausgewertet werden, um zu bestimmen, wie Volumenaktivierungen erfolgen.

Kernnetzwerk

Das Kernnetzwerk des organization ist der Teil des Netzwerks, der eine stabile, schnelle und zuverlässige Konnektivität mit Infrastrukturservern bietet. In vielen Fällen ist das Kernnetzwerk auch mit dem Internet verbunden. Internetkonnektivität ist jedoch keine Voraussetzung für die Verwendung der KMS- oder Active Directory-basierten Aktivierung, nachdem der KMS-Server oder ADDS konfiguriert und aktiv ist. Das Kernnetzwerk des organization besteht wahrscheinlich aus vielen Netzwerksegmenten. In vielen Organisationen macht das Kernnetzwerk den größten Teil des Geschäftsnetzwerks aus.

Im Kernnetzwerk wird eine zentralisierte KMS-Lösung empfohlen. Die Active Directory-basierte Aktivierung kann ebenfalls verwendet werden, aber in vielen Organisationen ist KMS möglicherweise weiterhin für Computer erforderlich, die nicht mit der Domäne verknüpft sind. Manche Administratoren wählen beide Lösungen, um die größte Flexibilität zu haben, während andere der Einfachheit halber nur eine KMS-basierte Lösung bevorzugen. Die Active Directory-basierte Aktivierung als einzige Lösung ist funktionsfähig, wenn auf allen Clients im organization derzeit unterstützte Versionen von Windows ausgeführt werden.

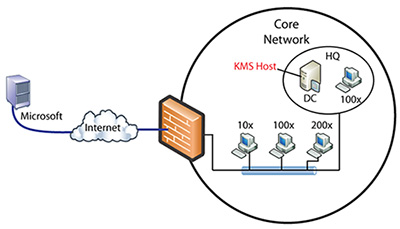

Ein typisches Kernnetzwerk mit einem KMS-Host wird in Abbildung 1 dargestellt.

Abbildung 1. Typisches Kernnetzwerk

Isolierte Netzwerke

In einem großen Netzwerk können einige Segmente isoliert sein, entweder aus Sicherheitsgründen oder aufgrund von geografischen oder Konnektivitätsproblemen.

Aus Sicherheitsgründen isoliert

Ein Netzwerksegment, das durch eine Firewall vom Kernnetzwerk isoliert oder von anderen Netzwerken getrennt ist, wird manchmal als Hochsicherheitszone bezeichnet. Die beste Lösung für die Aktivierung von Computern in einem isolierten Netzwerk hängt von den Sicherheitsrichtlinien der Organisation ab.

Wenn das isolierte Netzwerk folgende Möglichkeiten hat:

- Zugreifen auf das Kernnetzwerk mithilfe ausgehender Anforderungen an TCP-Port 1688

- Empfangen von Remoteprozeduraufrufen (RPCs) zulässig

Die Aktivierung kann mithilfe des KMS im Kernnetzwerk durchgeführt werden, um zu vermeiden, dass zusätzliche Aktivierungsschwellenwerte erreicht werden müssen.

Wenn das isolierte Netzwerk vollständig an der Gesamtstruktur des Unternehmens beteiligt ist und typische Verbindungen mit Domänencontrollern herstellen kann, z. B.:

- Verwenden von Lightweight Directory Access Protocol (LDAP) für Abfragen

- Verwenden des Domain Name Service (DNS) für die Namensauflösung

Dieses Szenario ist dann eine gute Gelegenheit, die Active Directory-basierte Aktivierung für derzeit unterstützte Versionen von Windows und Windows Server zu verwenden.

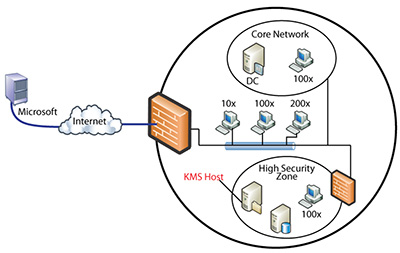

Wenn das isolierte Netzwerk nicht mit dem KMS-Server des Kernnetzwerks kommunizieren kann und keine Active Directory-basierte Aktivierung verwenden kann, kann ein KMS-Host im isolierten Netzwerk eingerichtet werden. Diese Konfiguration ist in Abbildung 2 dargestellt. Wenn das isolierte Netzwerk jedoch nur wenige Computer enthält, wird der KMS-Aktivierungsschwellenwert nicht erreicht. In diesem Fall können MAKs für die Aktivierung verwendet werden.

Wenn das Netzwerk vollständig isoliert ist, ist eine MAK-unabhängige Aktivierung die empfohlene Wahl, z. B. mithilfe der Telefonoption, aber auch die VAMT-Proxyaktivierung ist möglich. MAKs können auch verwendet werden, um neue Computer während des Setups zu aktivieren, bevor sie im isolierten Netzwerk platziert werden.

Abbildung 2. Neuer KMS-Host in einem isolierten Netzwerk

Filialen und entfernte Netzwerke

Von Miningvorgängen bis hin zu Schiffen auf See haben Organisationen oft einige Computer, die nicht einfach mit dem Kernnetzwerk oder dem Internet verbunden sind. Einige Organisationen verfügen über Netzwerksegmente in unterschiedlichen Niederlassungen, die zwar groß und intern gut verbunden sind, jedoch eine langsame oder nicht zuverlässige WAN-Verbindung zur übrigen Organisation aufweisen. In diesen Situationen gibt es mehrere Optionen:

Aktivierung über Active Directory. An jedem Standort, an dem auf den Clientcomputern derzeit unterstützte Versionen von Windows ausgeführt werden, wird die Active Directory-basierte Aktivierung unterstützt, und sie kann durch Beitritt zur Domäne aktiviert werden.

Lokaler KMS-Code. Wenn an einem Standort mindestens 25 Clientcomputer vorhanden sind, können Sie die Aktivierung mit einem lokalen KMS-Server durchführen.

Remote-KMS (Kern). Wenn der Remotestandort über eine Verbindung mit einem vorhandenen KMS verfügt, z. B. über ein virtuelles privates Netzwerk (VPN) mit dem Kernnetzwerk, kann dieser KMS verwendet werden. Die Verwendung des vorhandenen KMS bedeutet, dass der Aktivierungsschwellenwert nur auf diesem Server erreicht werden muss.

MAK-Aktivierung. Wenn an dem Standort nur wenige Computer und keine Verbindung mit einem vorhandenen KMS-Host vorhanden sind, ist die MAK-Aktivierung die am besten geeignete Möglichkeit.

Nicht verbundene Computer

Einige Benutzer befinden sich möglicherweise an Remotestandorten oder reisen an viele Orte. Dieses Szenario tritt häufig bei Roamingclients auf, z. B. bei Computern, die von Verkäufern oder anderen Benutzern außerhalb des Standorts, jedoch nicht in Niederlassungen, verwendet werden. Dieses Szenario gilt auch für Remoteniederlassungen, die nicht mit dem Kernnetzwerk verbunden sind. Diese Filiale kann als "isoliertes Netzwerk" betrachtet werden, wobei die Anzahl der Computer eins ist. Getrennte Computer können die Active Directory-basierte Aktivierung, den KMS oder MAK verwenden, je nachdem, wie oft die Computer eine Verbindung mit dem Kernnetzwerk herstellen.

Die Active Directory-basierte Aktivierung kann auf Computern verwendet werden, wenn diese die folgenden Bedingungen erfüllen:

- Der Computer ist in die Domäne eingebunden.

- Auf dem Computer wird eine derzeit unterstützte Version von Windows oder Windows Server ausgeführt.

- Der Computer stellt mindestens einmal alle 180 Tage eine Verbindung mit der Domäne her, entweder direkt oder über ein VPN.

Andernfalls sollte für Computer, die selten oder nie eine Verbindung mit dem Netzwerk herstellen, die MAK-unabhängige Aktivierung entweder über das Telefon oder das Internet verwendet werden.

Test- und Entwicklungslabore

Laborumgebungen verfügen häufig über eine große Anzahl von virtuellen Computern. Physische und virtuelle Computer werden in diesen Umgebungen häufig neu konfiguriert. Ermitteln Sie daher zunächst, ob der Computer im Test- und Entwicklungslabor eine Aktivierung erfordert. Derzeit unterstützte Windows-Editionen mit Volumenlizenzierung funktionieren normal, auch wenn sie nicht sofort aktiviert werden können.

Wenn die Test- oder Entwicklungskopien des Betriebssystems im Lizenzvertrag enthalten sind, müssen die Labcomputer möglicherweise nicht aktiviert werden, wenn sie häufig neu erstellt werden. Wenn die Labcomputer aktiviert werden müssen, behandeln Sie das Lab als isoliertes Netzwerk, und verwenden Sie die weiter oben in diesem Leitfaden beschriebenen Methoden. In Labs mit einem hohen Computerumsatz und einigen KMS-Clients muss die KMS-Aktivierungsanzahl überwacht werden. Die Zeit, in der der KMS die Aktivierungsanforderungen zwischenspeichert, muss möglicherweise angepasst werden. Die Standardzeit beträgt 30 Tage.

Zuordnen des Netzwerks zu Aktivierungsmethoden

Durch die Auswertung der Netzwerkkonnektivität und der Anzahl der Computer an jedem Standort können die Informationen ermittelt werden, die erforderlich sind, um zu bestimmen, welche Aktivierungsmethoden am besten funktionieren. Diese Informationen können in Tabelle 1 ausgefüllt werden, um diese Bestimmung zu erleichtern.

Tabelle 1. Kriterien für Aktivierungsmethoden

| Kriterium | Aktivierungsmethode |

|---|---|

| Anzahl der in die Domäne eingebundenen Computer, die mindestens alle 180 Tage eine Verbindung mit einem Domänencontroller herstellen. Computer können mobil, halb isoliert sein oder sich in einer Niederlassung oder im Kernnetzwerk befinden. | Aktivierung über Active Directory |

| Anzahl der Computer im Kernnetzwerk, die mindestens alle 180 Tage eine Verbindung herstellen, entweder direkt oder über VPN. Das Kernnetzwerk muss den KMS-Aktivierungsschwellenwert erreichen. | KMS (Zentral) |

| Anzahl der Computer, die mindestens einmal alle 180 Tage keine Verbindung mit dem Netzwerk herstellen, oder wenn kein Netzwerk den Aktivierungsschwellenwert erfüllt. | MAK |

| Anzahl der Computer in teilweise isolierten Netzwerken, die über Eine Verbindung mit dem KMS im Kernnetzwerk verfügen. | KMS (Zentral) |

| Anzahl der Computer in isolierten Netzwerken, auf denen der KMS-Aktivierungsschwellenwert erreicht wird. | KMS (lokal) |

| Anzahl der Computer in isolierten Netzwerken, auf denen der KMS-Aktivierungsschwellenwert nicht erreicht wird. | MAK |

| Anzahl der Computer in Test- und Entwicklungslabs, die nicht aktiviert werden. | Keine |

| Anzahl der Computer, die nicht über eine Verkaufsvolumenlizenz verfügen. | Einzelhandel (Online oder per Telefon) |

| Anzahl der Computer, die nicht über eine OEM-Volumenlizenz verfügen. | OEM (im Werk) |

| Gesamtzahl der Computeraktivierungen. Diese Summe sollte der Gesamtzahl der lizenzierten Computer im organization entsprechen. |

Auswählen und Abrufen von Schlüsseln

Wenn bekannt ist, welche Schlüssel benötigt werden, müssen die Schlüssel abgerufen werden. Im Allgemeinen werden Volumenlizenzierungsschlüssel auf zwei Arten erfasst:

Wechseln Sie zum Abschnitt Product Keys im Volume Licensing Service Center für die folgenden Vereinbarungen: Open License, Open Value-Lizenz, Select-Lizenz, Unternehmenslizenz und Services Provider License.

Wenden Sie sich an das Microsoft-Aktivierungscenter.

KMS-Hostschlüssel

Ein KMS-Host benötigt einen Schlüssel, der den KMS-Host mit Microsoft aktiviert oder authentifiziert. Dieser Schlüssel wird als KMS-Hostschlüssel bezeichnet, aber er wird offiziell als Microsoft Customer Specific Volume License Key (CSVLK) bezeichnet. Einige Dokumentations- und Internetverweise verwenden den Begriff KMS-Schlüssel, aber CSVLK ist der richtige Name für aktuelle Dokumentations- und Verwaltungstools.

Ein KMS-Host, auf dem eine derzeit unterstützte Version von Windows Server ausgeführt wird, kann sowohl Windows Server- als auch Windows-Clientbetriebssysteme aktivieren. Ein KMS-Hostschlüssel ist auch erforderlich, um die Aktivierungsobjekte in ADDS zu erstellen, wie weiter unten in diesem Leitfaden beschrieben. Ein KMS-Hostschlüssel ist für alle KMS-Instanzen erforderlich, die eingerichtet sind. Darüber hinaus muss bestimmt werden, ob die Active Directory-basierte Aktivierung verwendet wird.

Generic Volume Licensing Keys

Wenn Computer mit KMS- oder Active Directory-basierten Aktivierung aktiviert werden, wenn sie benutzerdefinierte Installationsmedien oder ein Image für die Installation von Windows verwenden, installieren Sie beim Erstellen des benutzerdefinierten Installationsmediums oder Images einen generischen Volumenlizenzschlüssel (GVLK). Der GVLK sollte mit der Edition von Windows übereinstimmen, die installiert wird.

Installationsmedien von Microsoft for Enterprise-Editionen des Windows-Betriebssystems enthalten möglicherweise bereits den GVLK. Ein GVLK ist für jede Art der Installation verfügbar. Der GVLK aktiviert die Software nicht für Microsoft-Aktivierungsserver, sondern für ein KMS- oder Active Directory-basiertes Aktivierungsobjekt. Anders ausgedrückt: Der GVLK funktioniert nur, wenn ein gültiger KMS-Hostschlüssel gefunden wird. GVLKs sind die einzigen Product Keys, die nicht vertraulich behandelt werden müssen.

In der Regel muss ein GVLK nicht manuell eingegeben werden, es sei denn, ein Computer ist:

- Aktiviert mit einem MAK oder einem Einzelhandelsschlüssel.

- Wird in eine KMS-Aktivierung oder eine Active Directory-basierte Aktivierung konvertiert.

Wenn der GVLK für eine bestimmte Clientedition gefunden werden muss, lesen Sie Key Management Services (KMS)-Clientaktivierung und Product Keys.

Mehrfachaktivierungsschlüssel

Mak-Schlüssel mit der entsprechenden Anzahl verfügbarer Aktivierungen werden ebenfalls benötigt. Wie oft ein MAK verwendet wurde, kann auf der Website des Volume Licensing Service Center oder im VAMT angezeigt werden.

Auswählen eines KMS-Hosts

Der KMS erfordert keinen dedizierten Server. Es kann mit anderen Diensten wie ADD-Domänencontrollern und schreibgeschützten Domänencontrollern gehostet werden.

KMS-Hosts können auf physischen oder virtuellen Computern unter einem beliebigen unterstützten Windows-Betriebssystem ausgeführt werden. Ein KMS-Host, auf dem derzeit unterstützte Versionen von Windows Server ausgeführt werden, kann jedes Windows-Client- oder Serverbetriebssystem aktivieren, das die Volumenaktivierung unterstützt. Ein KMS-Host, auf dem eine derzeit unterstützte Version des Windows-Clients ausgeführt wird, kann nur Computer aktivieren, auf denen eine derzeit unterstützte Version des Windows-Clients ausgeführt wird.

Ein einzelner KMS-Host kann beliebig viele KMS-Clients unterstützen, Microsoft empfiehlt jedoch, mindestens zwei KMS-Hosts für Failoverzwecke bereitzustellen. Da jedoch mehr Clients über die Active Directory-basierte Aktivierung aktiviert werden, sind der KMS und die Redundanz des KMS möglicherweise nicht erforderlich. Die meisten Organisationen können nur zwei KMS-Hosts für ihre gesamte Infrastruktur verwenden.

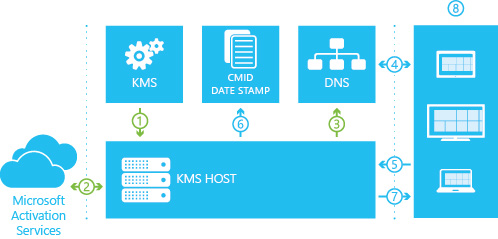

Der KMS-Aktivierungsfluss ist in Abbildung 3 dargestellt und befolgt die folgende Reihenfolge:

Ein Administrator verwendet die VAMT-Konsole zum Konfigurieren eines KMS-Hosts und Installieren eines KMS-Hostschlüssels.

Microsoft überprüft den KMS-Hostschlüssel, und der KMS-Host beginnt mit der Überwachung von Anforderungen.

Der KMS-Host aktualisiert die Ressourceneinträge in DNS, um Clients die Suche nach dem KMS-Host zu ermöglichen. Das manuelle Hinzufügen von DNS-Einträgen ist erforderlich, wenn die Umgebung das Dns-Protokoll für dynamische Updates nicht unterstützt.

Ein mit einem GVLK konfigurierter Client verwendet DNS, um nach dem KMS-Host zu suchen.

Der Client sendet ein Paket an den KMS-Host.

Der KMS-Host erfasst Informationen über den anforderten Client (mithilfe einer Client-ID). Client-IDs werden verwendet, um die Anzahl der Clients zu verwalten und festzustellen, wenn auf dem gleichen Computer erneut eine Aktivierung anfordert wird. Die Client-ID wird nur verwendet, um festzustellen, ob die Aktivierungsschwellenwerte erreicht werden. Die IDs werden nicht dauerhaft gespeichert oder an Microsoft übertragen. Wenn der KMS neu gestartet wird, wird die Client-ID-Sammlung erneut gestartet.

Wenn der KMS-Host über einen KMS-Hostschlüssel verfügt, der mit den Produkten im GVLK übereinstimmt, sendet der KMS-Host ein einzelnes Paket an den Client zurück. Dieses Paket enthält die Anzahl der Computer, die eine Aktivierung von diesem KMS-Host angefordert haben.

Überschreitet die Anzahl den Aktivierungsschwellenwert für das Produkt, das aktiviert wird, wird der Client aktiviert. Wenn der Aktivierungsschwellenwert nicht erreicht wird, versucht der Client es erneut.

Abbildung 3. KMS-Aktivierungsfluss