Abgeschirmte VMs für Mandanten – Erstellen von geschützten Daten zum Definieren einer abgeschirmten VM

Eine geschützte Datendatei (auch als Bereitstellungsdatendatei oder PDK-Datei bezeichnet) ist eine verschlüsselte Datei, die ein Mandant oder VM-Besitzer erstellt, um wichtige VM-Konfigurationsinformationen, z.B. Administratorkennwort, RDP und andere identitätsbezogene Zertifikate, Domänenbeitritts-Anmeldeinformationen usw. zu schützen. Dieser Artikel enthält Informationen zum Erstellen einer geschützten Datendatei. Bevor Sie die Datei erstellen können, müssen Sie entweder einen Vorlagendatenträger von Ihrem Hostingdienstanbieter abrufen oder einen Vorlagendatenträger erstellen. Dieser Vorgang wird unter Abgeschirmte VMs für Mandanten – Erstellen eines Vorlagendatenträgers (optional) beschrieben.

Eine Liste und ein Diagramm mit dem Inhalt einer geschützten Datendatei finden Sie unter Was sind geschützte Daten und warum sind sie erforderlich?.

Wichtig

Die Schritte in diesem Abschnitt sollten auf einem separaten, vertrauenswürdigen Computer außerhalb des überwachten Fabrics ausgeführt werden. In der Regel erstellt der oder die VM-Besitzer*in (Mandant) die Schutzdaten für VMs, nicht die Fabricadministrator*innen.

Bereiten Sie die Erstellung einer geschützten Datendatei folgendermaßen vor:

- Abrufen eines Zertifikat für die Remotedesktopverbindung

- Erstellen einer Antwortdatei

- Abrufen der Volumesignaturkatalogdatei

- Auswählen vertrauenswürdiger Fabrics

Anschließend können Sie die geschützte Datendatei erstellen:

(optional) Abrufen eines Zertifikat für die Remotedesktopverbindung

Da Mandanten nur mithilfe der Remotedesktopverbindung oder anderer Remoteverwaltungstools eine Verbindung mit ihren abgeschirmten VMs herstellen können, müssen die Mandanten überprüfen können, ob sie eine Verbindung mit dem richtigen Endpunkt herstellen (d. h. es gibt keine Zwischenkomponente, die die Verbindung abfängt).

Eine Möglichkeit, zu überprüfen, ob Sie eine Verbindung mit dem beabsichtigten Server herstellen, besteht darin, ein Zertifikat für Remotedesktopdienste zu installieren und zu konfigurieren, das beim Herstellen einer Verbindung vorgezeigt wird. Der Clientcomputer, der eine Verbindung mit dem Server herstellt, entscheidet, ob er dem Zertifikat vertraut, und zeigt andernfalls eine Warnung an. Um sicherzustellen, dass der verbindungsherstellende Client dem Zertifikat vertraut, werden RDP-Zertifikate im Allgemeinen von der PKI des Mandanten ausgestellt. Weitere Informationen zur Verwendung von Zertifikaten in Remotedesktopdiensten finden Sie auf TechNet.

Berücksichtigen Sie Folgendes, um zu entscheiden, ob Sie ein benutzerdefiniertes RDP-Zertifikat abrufen müssen:

- Wenn Sie abgeschirmte VMs nur in einer Labumgebung testen, benötigen Sie kein benutzerdefiniertes RDP-Zertifikat.

- Wenn Ihre VM für den Beitritt zu einer Active Directory-Domäne konfiguriert ist, wird ein Computerzertifikat in der Regel automatisch von der Zertifizierungsstelle Ihrer Organisation ausgestellt und verwendet, um den Computer während der RDP-Verbindungen zu identifizieren. Sie benötigen kein benutzerdefiniertes RDP-Zertifikat.

- Wenn Ihr virtueller Computer kein Domänenmitglied ist, Sie aber überprüfen möchten, ob Sie eine Verbindung mit dem richtigen Computer herstellen, wenn Sie Remotedesktop verwenden, sollten Sie die Verwendung benutzerdefinierter RDP-Zertifikate in Betracht ziehen.

Tipp

Wenn Sie ein RDP-Zertifikat auswählen, das in Ihre geschützte Datendatei aufgenommen werden soll, müssen Sie unbedingt ein Platzhalterzertifikat verwenden. Eine geschützte Datendatei kann verwendet werden, um eine unbegrenzte Anzahl von VMs zu erstellen. Da jede VM dasselbe Zertifikat verwendet, stellt ein Platzhalterzertifikat sicher, dass das Zertifikat unabhängig vom Hostnamen des virtuellen Computers gültig ist.

Erstellen einer Antwortdatei

Da der signierte Vorlagendatenträger in VMM generalisiert ist, müssen Mandanten eine Antwortdatei bereitstellen, um ihre abgeschirmten VMs während des Bereitstellungsprozesses zu spezialisieren. Die Antwortdatei (häufig als Unattend-Datei bezeichnet) kann die VM für die gewünschte Rolle konfigurieren. Das heißt, sie kann Windows-Features installieren, das im vorherigen Schritt erstellte RDP-Zertifikat registrieren und andere benutzerdefinierte Aktionen ausführen. Außerdem werden die erforderlichen Informationen für das Windows-Setup bereitgestellt, einschließlich des Standardadministratorkennworts und des Product Keys.

Informationen zum Abrufen und Verwenden der Funktion New-ShieldingDataAnswerFile, um eine Antwortdatei (Unattend.xml-Datei) zum Erstellen abgeschirmter VMs zu generieren, finden Sie unter Generieren einer Antwortdatei mithilfe der Funktion „New-ShieldingDataAnswerFile“. Mit der Funktion können Sie einfacher eine Antwortdatei generieren, die Möglichkeiten wie die folgenden widerspiegelt:

- Soll die VM am Ende des Initialisierungsprozesses einer Domäne hinzugefügt werden?

- Verwenden Sie eine Volumenlizenz oder einen bestimmten Product Key pro VM?

- Verwenden Sie DHCP oder statische IP-Adressen?

- Verwenden Sie ein benutzerdefiniertes RDP-Zertifikat (Remotedesktopprotokoll) als Nachweis, dass die VM zu Ihrer Organisation gehört?

- Möchten Sie am Ende der Initialisierung ein Skript ausführen?

Antwortdateien, die in geschützten Datendateien verwendet werden, werden auf jeder VM verwendet, die mit dieser geschützten Datendatei erstellt wurde. Daher sollten Sie keine VM-spezifischen Informationen in die Antwortdatei hartcodieren. VMM unterstützt einige Ersatzzeichenfolgen (siehe Tabelle unten) in der Unattend-Datei, um Spezialisierungswerte verarbeiten zu können, die sich möglicherweise von VM zu VM ändern. Sie müssen diese nicht verwenden. Wenn sie vorhanden sind, nutzt VMM sie jedoch.

Beachten Sie beim Erstellen einer unattend.xml-Datei für abgeschirmte VMs die folgenden Einschränkungen:

Wenn Sie VMM zum Verwalten Ihres Rechenzentrums verwenden, muss die Unattend-Datei bewirken, dass die VM nach der Konfiguration deaktiviert wird. Dadurch weiß VMM, wann dem Mandanten gemeldet werden soll, dass die VM-Bereitstellung abgeschlossen und die VM einsatzbereit ist. VMM schaltet die VM automatisch wieder ein, sobald erkannt wird, dass sie während der Bereitstellung abgeschaltet wurde.

Achten Sie darauf, RDP und die entsprechende Firewallregel zu aktivieren, damit Sie nach der Konfiguration auf die VM zugreifen können. Sie können die VMM-Konsole nicht verwenden, um auf abgeschirmte VMs zuzugreifen. Daher benötigen Sie RDP, um eine Verbindung mit Ihrer VM herzustellen. Wenn Sie Ihre Systeme lieber remote mit Windows PowerShell verwalten möchten, sorgen Sie dafür, dass WinRM ebenfalls aktiviert ist.

In Unattend-Dateien für abgeschirmte VMs werden nur die folgenden Ersatzzeichenfolgen unterstützt:

Ersetzbares Element Ersatzzeichenfolge Computername @ComputerName@ TimeZone @TimeZone@ ProductKey @ProductKey@ IPAddr4-1 @IP4Addr-1@ IPAddr6-1 @IP6Addr-1@ MACAddr-1 @MACAddr-1@ Prefix-1-1 @Prefix-1-1@ NextHop-1-1 @NextHop-1-1@ Prefix-1-2 @Prefix-1-2@ NextHop-1-2 @NextHop-1-2@ Wenn Sie über mehrere NIC verfügen, können Sie mehrere Ersatzzeichenfolgen für die IP-Konfiguration hinzufügen, indem Sie die erste Ziffer inkrementieren. Um beispielsweise die IPv4-Adresse, das Subnetz und das Gateway für zwei NICs festzulegen, verwenden Sie die folgenden Ersatzzeichenfolgen:

Ersatzzeichenfolge Ersatzbeispiel @IP4Addr-1@ 192.168.1.10/24 @MACAddr-1@ Ethernet @Prefix-1-1@ 24 @NextHop-1-1@ 192.168.1.254 @IP4Addr-2@ 10.0.20.30/24 @MACAddr-2@ Ethernet 2 @Prefix-2-1@ 24 @NextHop-2-1@ 10.0.20.1

Bei der Verwendung von Ersatzzeichenfolgen müssen Sie sicherstellen, dass die Zeichenfolgen während des VM-Bereitstellungsprozesses aufgefüllt werden. Wenn eine Zeichenfolge wie @ProductKey@ zur Bereitstellungszeit nicht angegeben wird und der <ProductKey-Knoten> in der Unattend-Datei leer bleibt, schlägt der Spezialisierungsprozess fehl, und Sie können keine Verbindung mit Ihrem virtuellen Computer herstellen.

Beachten Sie außerdem, dass die netzwerkbezogenen Ersatzzeichenfolgen am Ende der Tabelle nur verwendet werden, wenn Sie die statischen IP-Adresspools von VMM nutzen. Ihr Hostingdienstanbieter sollte Ihnen mitteilen können, ob diese Ersatzzeichenfolgen erforderlich sind. Weitere Informationen zu statischen IP-Adressen in VMM-Vorlagen finden Sie in der VMM-Dokumentation:

Schließlich müssen Sie noch beachten, dass der Bereitstellungsprozess der abgeschirmten VM nur das Betriebssystemlaufwerk verschlüsselt. Wenn Sie eine abgeschirmte VM mit einem oder mehreren Datenträgern bereitstellen, wird dringend empfohlen, einen Unattend-Befehl oder eine Gruppenrichtlinieneinstellung in der Mandantendomäne hinzuzufügen, um die Datenlaufwerke automatisch zu verschlüsseln.

Abrufen der Volumesignaturkatalogdatei

Geschützte Datendateien enthalten auch Informationen zu den Vorlagendatenträgern, denen ein Mandant vertraut. Mandanten beziehen die Datenträgersignaturen von vertrauenswürdigen Vorlagendatenträgern in Form einer VSC-Datei (Volume Signature Catalog). Diese Signaturen werden dann überprüft, wenn eine neue VM bereitgestellt wird. Wenn keine der Signaturen in der geschützten Datendatei mit dem Vorlagendatenträger übereinstimmt, der mit dem virtuellen Computer bereitgestellt werden soll (d. h. er wurde geändert oder durch einen anderen, potenziell schädlichen Datenträger ausgetauscht), schlägt der Bereitstellungsprozess fehl.

Wichtig

Obwohl die VSC-Datei sicherstellt, dass ein Datenträger nicht manipuliert wurde, ist es dennoch wichtig, dass der Mandant dem Datenträger überhaupt vertraut. Wenn Sie der Mandant sind und der Vorlagendatenträger von Ihrem Hoster bereitgestellt wird, stellen Sie eine Test-VM mit diesem Vorlagendatenträger bereit, und führen Sie Ihre eigenen Tools (Antivirenprogramme, Sicherheitsrisikoscanner usw.) aus, um zu überprüfen, ob der Datenträger tatsächlich einen vertrauenswürdigen Zustand aufweist.

Es gibt zwei Möglichkeiten, die VSC-Datei eines Vorlagendatenträgers abzurufen:

Der Hoster (oder Mandant, wenn dieser Zugriff auf VMM hat) verwendet die VMM-PowerShell-Cmdlets, um die VSC-Datei zu speichern und an den Mandanten zu übergeben. Dieser Vorgang ist auf jedem Computer möglich, auf dem die VMM-Konsole installiert und dafür konfiguriert ist, die VMM-Umgebung des Hostingfabrics zu verwalten. Die PowerShell-Cmdlets zum Speichern der VSC-Datei lauten:

$disk = Get-SCVirtualHardDisk -Name "templateDisk.vhdx" $vsc = Get-SCVolumeSignatureCatalog -VirtualHardDisk $disk $vsc.WriteToFile(".\templateDisk.vsc")Der Mandant hat Zugriff auf die Vorlagendatenträgerdatei. Das kann der Fall sein, wenn der Mandant einen Vorlagendatenträger erstellt, der in einen Hostingdienstanbieter hochgeladen werden soll, oder wenn der Mandant den Vorlagendatenträger des Hosters herunterladen kann. In diesem Fall würde der Mandant ohne VMM das folgende Cmdlet ausführen (installiert mit dem Feature „Tools für abgeschirmte VMs“, Teil der Remoteserver-Verwaltungstools):

Save-VolumeSignatureCatalog -TemplateDiskPath templateDisk.vhdx -VolumeSignatureCatalogPath templateDisk.vsc

Auswählen vertrauenswürdiger Fabrics

Die letzte Komponente in der geschützten Datendatei bezieht sich auf die Besitzer und Überwachungen einer VM. Überwachungen werden verwendet, um sowohl den Besitzer eines abgeschirmten virtuellen Computers als auch die überwachten Fabrics zu bestimmen, auf denen er ausgeführt werden darf.

Damit ein Hostingfabric zum Ausführen einer abgeschirmten VM autorisiert werden kann, müssen Sie die Überwachungsmetadaten vom Host-Überwachungsdienst des Hostingdienstanbieters abrufen. Häufig stellt Ihnen der Hostingdienstanbieter diese Metadaten über seine Verwaltungstools zur Verfügung. In einem Unternehmensszenario haben Sie möglicherweise direkten Zugriff und können die Metadaten selbst abrufen.

Sie oder Ihr Hostingdienstanbieter können die Überwachungsmetadaten auf eine der folgenden Arten vom Host-Überwachungsdienst abrufen:

Rufen Sie die Überwachungsmetadaten direkt vom Host-Überwachungsdienst ab, indem Sie den folgenden Windows PowerShell-Befehl ausführen oder zur Website navigieren und die angezeigte XML-Datei speichern:

Invoke-WebRequest 'http://hgs.bastion.local/KeyProtection/service/metadata/2014-07/metadata.xml' -OutFile .\RelecloudGuardian.xmlRufen Sie die Überwachungsmetadaten mithilfe von VMM-PowerShell-Cmdlets von VMM ab:

$relecloudmetadata = Get-SCGuardianConfiguration $relecloudmetadata.InnerXml | Out-File .\RelecloudGuardian.xml -Encoding UTF8

Rufen Sie die Überwachungsmetadatendateien für jedes überwachte Fabric ab, das für die Ausführung Ihrer abgeschirmten VMs autorisiert werden soll, bevor Sie fortfahren.

Erstellen einer geschützten Datendatei und Hinzufügen von Überwachungen mithilfe des Assistenten für geschützte Datendateien

Führen Sie den Assistenten für geschützte Datendateien aus, um eine geschützte Datendatei (PDK) zu erstellen. Hier fügen Sie das RDP-Zertifikat, die Unattend-Datei, die Volumesignaturkataloge, die besitzende Überwachung und die heruntergeladenen Überwachungsmetadaten hinzu, die im vorherigen Schritt abgerufen wurden.

Installieren Sie Remoteserver-Verwaltungstools > Featureverwaltungstools > Tools für abgeschirmte VMs mit dem Server-Manager oder dem folgenden Windows PowerShell-Befehl auf Ihrem Computer:

Install-WindowsFeature RSAT-Shielded-VM-ToolsÖffnen Sie den Assistenten für geschützte Datendateien über den Abschnitt „Administratortools“ im Startmenü oder durch die Ausführung der ausführbaren Datei C:\Windows\System32\ShieldingDataFileWizard.exe.

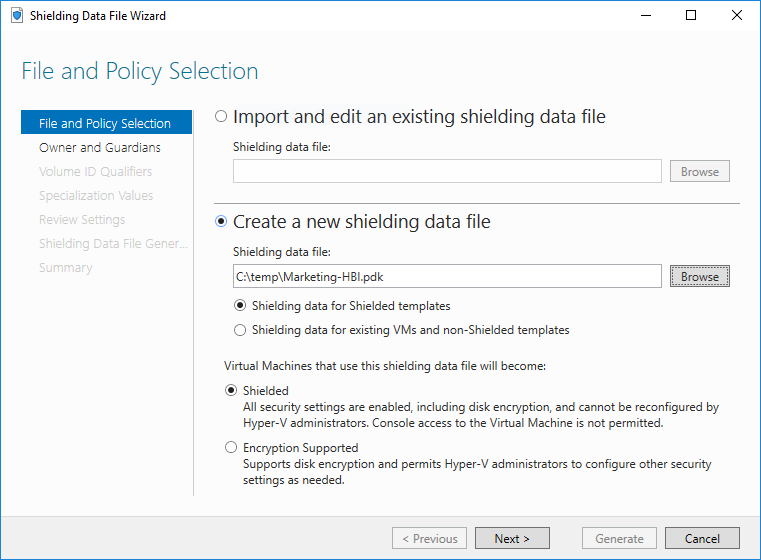

Verwenden Sie auf der ersten Seite das zweite Dateiauswahlfeld, um einen Speicherort und Dateinamen für Ihre geschützte Datendatei auszuwählen. Normalerweise würden Sie eine geschützte Datendatei nach der Entität benennen, die alle VMs besitzt, die mit diesen geschützte Daten erstellt wurden (z. B. Personalverwaltung, IT, Finanzen), und nach der Workloadrolle, die sie ausführt (z. B. Dateiserver, Webserver oder eine andere durch die Unattend-Datei konfigurierte Komponente). Lassen Sie das Optionsfeld auf Geschützte Daten für geschützte Vorlagen festgelegt.

Hinweis

Im Assistenten für geschützte Datendateien sehen Sie die folgenden beiden Optionen:

- Geschützte Daten für geschützte Vorlagen

- Geschützte Daten für vorhandene VMs und nicht geschützte Vorlagen

Die erste Option wird verwendet, wenn neue abgeschirmte VMs aus geschützten Vorlagen erstellt werden. Mit der zweiten Option können Sie geschützte Daten erstellen, die nur beim Konvertieren vorhandener VMs oder beim Erstellen von abgeschirmten VMs aus nicht geschützten Vorlagen verwendet werden können.

Darüber hinaus müssen Sie auswählen, ob VMs, die mit dieser geschützten Datendatei erstellt wurden, mit dem Modus „Geschützt“ oder „Verschlüsselung unterstützt“ konfiguriert werden. Weitere Informationen zu diesen beiden Optionen finden Sie unter Welche Arten von virtuellen Computern kann ein überwachtes Fabric ausführen?.

Wichtig

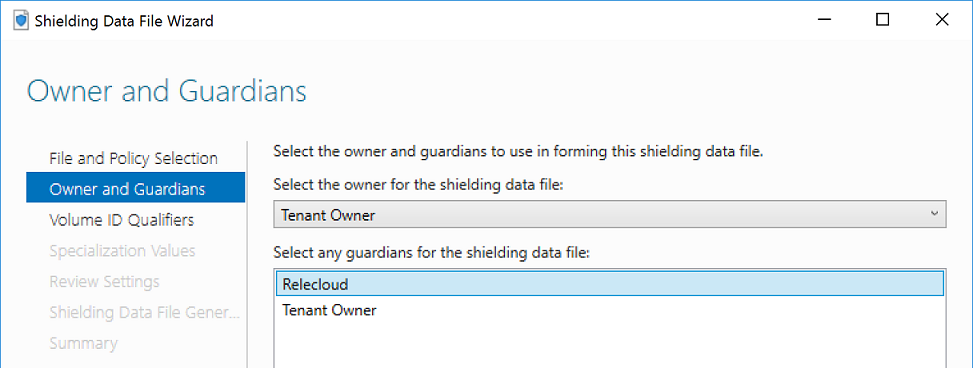

Gehen Sie beim nächsten Schritt besonders sorgfältig vor, da in diesem der Besitzer der abgeschirmten VMs und die Fabrics definiert werden, die für die Ausführung Ihrer abgeschirmten VMs autorisiert werden.

Eine besitzende Überwachung ist erforderlich, damit vorhandene abgeschirmte VMs später von Geschützt in Verschlüsselung unterstützt oder umgekehrt geändert werden können.Dieser Schritt hat zwei Ziele:

Erstellen oder Auswählen einer besitzenden Überwachung, die Sie als VM-Besitzer repräsentiert

Importieren der Überwachung, den Sie im vorherigen Schritt vom Host-Überwachungsdienst des Hostinganbieters oder einem eigenen Anbieter heruntergeladen haben

Um eine vorhandene besitzende Überwachung festzulegen, wählen Sie im Dropdownmenü die entsprechenden Überwachung aus. Nur Überwachungen, die auf Ihrem lokalen Computer mit intakten privaten Schlüsseln installiert sind, werden in dieser Liste angezeigt. Sie können auch eine eigene besitzende Überwachung erstellen, indem Sie in der unteren rechten Ecke Lokale Überwachungen verwalten auswählen, dann auf Erstellen klicken und den Assistenten abschließen.

Als Nächstes importieren Sie die zuvor heruntergeladenen Überwachungsmetadaten erneut über die Seite Besitzer und Überwachungen. Wählen Sie in der unteren rechten Ecke die Option Lokale Überwachungen verwalten aus. Verwenden Sie das Feature Importieren, um die Überwachungsmetadatendatei zu importieren. Klicken Sie auf OK, nachdem Sie alle erforderlichen Überwachungen importiert oder hinzugefügt haben. Eine bewährte Methode besteht darin, Überwachungen nach dem Hostingdienstanbieter oder dem Unternehmensrechenzentrum zu benennen, das sie repräsentieren. Wählen Sie abschließend alle Überwachungen aus, die die Rechenzentren darstellen, in denen Ihre abgeschirmte VM ausgeführt werden darf. Sie müssen die besitzende Überwachung nicht erneut auswählen. Klicken Sie auf Weiter, sobald Sie fertig sind.

Klicken Sie auf der Seite „Volume-ID-Qualifizierer“ auf Hinzufügen, um einen signierten Vorlagendatenträger in Ihrer geschützten Datendatei zu autorisieren. Wenn Sie im Dialogfeld eine VSC-Datei auswählen, werden Ihnen Informationen zum Namen, zur Version und zum für die Signatur verwendeten Zertifikat dieses Datenträgers angezeigt. Wiederholen Sie diesen Vorgang für jeden Vorlagendatenträger, den Sie autorisieren möchten.

Klicken Sie auf der Seite Spezialisierungswerte auf Durchsuchen, um die unattend.xml-Datei auszuwählen, die zum Spezialisieren Ihrer VMs verwendet wird.

Verwenden Sie die Schaltfläche Hinzufügen unten, um dem PDK alle zusätzlichen Dateien hinzuzufügen, die während des Spezialisierungsprozesses benötigt werden. Wenn Ihre Unattend-Datei beispielsweise ein RDP-Zertifikat auf dem virtuellen Computer installiert (wie unter Generieren einer Antwortdatei mithilfe der Funktion „New-ShieldingDataAnswerFile“ beschrieben), sollten Sie die PFX-Datei des RDP-Zertifikats und das Skript „RDPCertificateConfig.ps1“ hinzufügen. Beachten Sie, dass alle Dateien, die Sie hier angeben, auf der erstellten VM automatisch in C:\temp\ kopiert werden. Ihre Unattend-Datei erwartet, dass diese Dateien sich in diesem Ordner befinden, wenn mit diesem Pfad auf sie verwiesen wird.

Überprüfen Sie Ihre Auswahl auf der nächsten Seite, und klicken Sie dann auf Generieren.

Schließen Sie den Assistenten, wenn alles fertig ist.

Erstellen einer geschützten Datendatei und Hinzufügen von Überwachungen mithilfe von PowerShell

Alternativ zum Assistenten für geschützte Datendateien können Sie New-ShieldingDataFile ausführen, um eine geschützte Datendatei zu erstellen.

Alle geschützten Datendateien müssen mit den richtigen Besitzer- und Schutzzertifikaten konfiguriert werden, damit Ihre abgeschirmten VMs für die Ausführung in einem überwachten Fabric autorisiert werden können. Sie können überprüfen, ob Sie Überwachungen lokal installiert haben, indem Sie Get-HgsGuardian ausführen. Besitzende Überwachungen verfügen über private Schlüssel, Überwachungen für Ihr Rechenzentrum in der Regel nicht.

Wenn Sie eine besitzende Überwachung erstellen müssen, führen Sie den folgenden Befehl aus:

New-HgsGuardian -Name "Owner" -GenerateCertificates

Mit diesem Befehl wird ein Paar aus einem Signatur- und einem Verschlüsselungszertifikat im Zertifikatspeicher des lokalen Computers im Ordner „Shielded VM Local Certificates“ erstellt. Sie benötigen die Besitzerzertifikate und die entsprechenden privaten Schlüssel, um die Abschirmung eines virtuellen Computers aufzuheben. Sorgen Sie also dafür, dass diese Zertifikate gesichert und vor Diebstahl geschützt sind. Ein*e Angreifer*in mit Zugriff auf die Besitzerzertifikate kann diese verwenden, um Ihren abgeschirmten virtuellen Computer zu starten oder seine Sicherheitskonfiguration zu ändern.

Wenn Sie Überwachungsdaten aus einem überwachten Fabric importieren müssen, in dem Sie Ihren virtuellen Computer ausführen möchten (Ihr primäres Rechenzentrum, Sicherungsrechenzentren usw.), führen Sie den folgenden Befehl für jede Metadatendatei aus, die aus Ihren überwachten Fabrics abgerufen wird.

Import-HgsGuardian -Name 'EAST-US Datacenter' -Path '.\EastUSGuardian.xml'

Tipp

Wenn Sie selbstsignierte Zertifikate verwendet haben oder die beim Host-Überwachungsdienst registrierten Zertifikate abgelaufen sind, müssen Sie möglicherweise die Flags -AllowUntrustedRoot und/oder -AllowExpired mit dem Befehl „Import-HgsGuardian“ verwenden, um die Sicherheitsüberprüfungen zu umgehen.

Sie müssen auch einen Volumesignaturkatalog für jeden Vorlagendatenträger, den Sie mit dieser geschützten Datendatei verwenden möchten, und eine Antwortdatei für geschützte Daten abrufen, damit das Betriebssystem seine Spezialisierungstasks automatisch ausführen kann.

Entscheiden Sie schließlich, ob Ihre VM vollständig abgeschirmt oder nur vTPM-fähig sein soll.

Verwenden Sie -Policy Shielded für eine vollständig abgeschirmte VM oder -Policy EncryptionSupported für eine vTPM-fähige VM, die einfache Konsolenverbindungen und PowerShell Direct zulässt.

Sobald alles bereit ist, führen Sie den folgenden Befehl aus, um Ihre geschützte Datendatei zu erstellen:

$viq = New-VolumeIDQualifier -VolumeSignatureCatalogFilePath 'C:\temp\marketing-ws2016.vsc' -VersionRule Equals

New-ShieldingDataFile -ShieldingDataFilePath "C:\temp\Marketing-LBI.pdk" -Policy EncryptionSupported -Owner 'Owner' -Guardian 'EAST-US Datacenter' -VolumeIDQualifier $viq -AnswerFile 'C:\temp\marketing-ws2016-answerfile.xml'

Tipp

Wenn Sie ein benutzerdefiniertes RDP-Zertifikat, SSH-Schlüssel oder andere Dateien verwenden, die in Ihre geschützte Datendatei eingeschlossen werden müssen, verwenden Sie hierfür den Parameter -OtherFile. Sie können eine durch Trennzeichen getrennte Liste von Dateipfaden wie die folgende angeben: -OtherFile "C:\source\myRDPCert.pfx", "C:\source\RDPCertificateConfig.ps1".

Im obigen Befehl kann die Überwachung mit dem Namen „Owner“ (abgerufen von Get-HgsGuardian) die Sicherheitskonfiguration der VM in Zukunft ändern, während „EAST-US Datacenter“ die VM zwar ausführen, ihre Einstellungen jedoch nicht ändern kann.

Wenn mehr als eine Überwachung vorhanden ist, trennen Sie die Namen der Überwachungen durch Kommas: 'EAST-US Datacenter', 'EMEA Datacenter'.

Der Volume-ID-Qualifizierer gibt an, ob Sie nur der exakt übereinstimmenden Version (Equals) des Vorlagendatenträgers oder auch zukünftigen Versionen (GreaterThanOrEquals) vertrauen.

Der Datenträgername und das Signaturzertifikat müssen genau übereinstimmen, damit der Versionsvergleich zur Bereitstellungszeit erfolgreich ist.

Sie können mehr als einem Vorlagendatenträger vertrauen, indem Sie im Parameter -VolumeIDQualifier eine durch Trennzeichen getrennte Liste von Volume-ID-Qualifizierern angeben.

Wenn Sie noch über andere Dateien verfügen, die die Antwortdatei der VM ergänzen müssen, verwenden Sie den Parameter -OtherFile, und geben Sie eine durch Trennzeichen getrennte Liste von Dateipfaden an.

In der Dokumentation für die Cmdlets New-ShieldingDataFile und New-VolumeIDQualifier werden weitere Möglichkeiten zum Konfigurieren Ihrer geschützten Datendatei behandelt.