Schnellstartanleitung für die Bereitstellung überwachter Fabrics

In diesem Artikel wird erläutert, was ein überwachtes Fabric ist und welche Anforderungen zu beachten sind. Zudem erhalten Sie eine Zusammenfassung des Bereitstellungsprozesses. Die ausführlichen Bereitstellungsschritte finden Sie unter Bereitstellen des Host-Überwachungsdiensts für überwachte Hosts und abgeschirmte VMs.

Bevorzugen Sie ein Video? Sehen Sie sich den Microsoft Virtual Academy-Kurs Bereitstellen abgeschirmter VMs und eines überwachten Fabrics mit Windows Server 2016 an.

Was ist ein überwachtes Fabric?

Ein überwachtes Fabric ist ein Windows Server 2016-Hyper-V-Fabric, das Mandantenworkloads vor Überprüfung, Diebstahl und Manipulation durch Schadsoftware schützen kann, die auf dem Host oder von Systemadministrator*innen ausgeführt wird. Diese virtualisierten Mandantenworkloads sind sowohl im Leerlauf als auch bei Verwendung geschützt und werden als abgeschirmte virtuelle Computer (VMs) bezeichnet.

Anforderungen für überwachte Fabrics

Im Folgenden finden Sie Anforderungen für überwachte Fabrics:

Umgebung zum Ausführen abgeschirmter VMs, die frei von Schadsoftware ist:

Dies wird als überwachter Host bezeichnet. Überwachte Hosts sind Windows Server 2016 Datacenter-Hyper-V-Hosts, die abgeschirmte VMs nur dann ausführen können, wenn sie in der Lage sind, nachzuweisen, dass sie in einem bekannten, vertrauenswürdigen Zustand für eine externe Autorität namens Host-Überwachungsdienst (Host Guardian Service, HGS) ausgeführt werden. Der HGS ist eine neue Serverrolle in Windows Server 2016 und wird in der Regel als Cluster mit drei Knoten bereitgestellt.

Möglichkeit, um zu überprüfen, ob sich ein Host in einem fehlerfreien Zustand befindet:

Der HGS initiiert einen Nachweis, bei dem die Integrität des überwachten Hosts ermittelt wird.

Vorgang zum sicheren Freigeben von Schlüsseln für fehlerfreie Hosts:

Der HGS führt den Schritt für den Schlüsselschutz und die Schlüsselfreigabe durch, wobei die Schlüssel an fehlerfreie Hosts zurückgegeben werden.

Verwaltungstools zum Automatisieren der sicheren Bereitstellung und dem sicheren Hosten abgeschirmter VMs:

Optional können Sie diese Verwaltungstools zu einem überwachten Fabric hinzufügen:

- System Center 2016 Virtual Machine Manager (VMM): VMM wird empfohlen, da diese Komponente neben den Tools, die bei Verwendung der in Hyper-V und Workloads für überwachte Fabrics enthaltenen PowerShell-Cmdlets zur Verfügung stehen, zusätzliche Verwaltungstools bietet.

- System Center 2016 Service Provider Foundation (SPF): Dies ist eine API-Ebene zwischen Windows Azure Pack und VMM und eine Voraussetzung für die Verwendung von Windows Azure Pack.

- Windows Azure Pack bietet eine nützliche Webbenutzeroberfläche zum Verwalten überwachter Fabrics und abgeschirmter VMs.

In der Praxis müssen Sie im Voraus eine Entscheidung hinsichtlich des Nachweismodus treffen, der vom überwachten Fabric verwendet wird. Es gibt zwei (sich gegenseitig ausschließende) Modi, mit denen der HGS messen kann, ob ein Hyper-V-Host fehlerfrei ist. Wenn Sie den HGS initialisieren, müssen Sie den Modus auswählen:

- Der Hostschlüsselnachweis (Schlüsselmodus) ist unsicherer, aber einfacher anzuwenden.

- Der TPM-basierte Nachweis (TPM-Modus) ist sicherer, erfordert jedoch eine umfassendere Konfiguration und spezifische Hardware.

Bei Bedarf können Sie für Bereitstellungen den Schlüsselmodus mithilfe vorhandener Hyper-V-Hosts verwenden, die auf Windows Server 2019 Datacenter upgegradet wurden, und dann zum sichereren TPM-Modus wechseln, wenn die Unterstützung für die Serverhardware verfügbar ist (einschließlich TPM 2.0).

Nachdem Sie die Komponenten jetzt kennen, finden Sie im Folgenden ein Beispiel für das Bereitstellungsmodell.

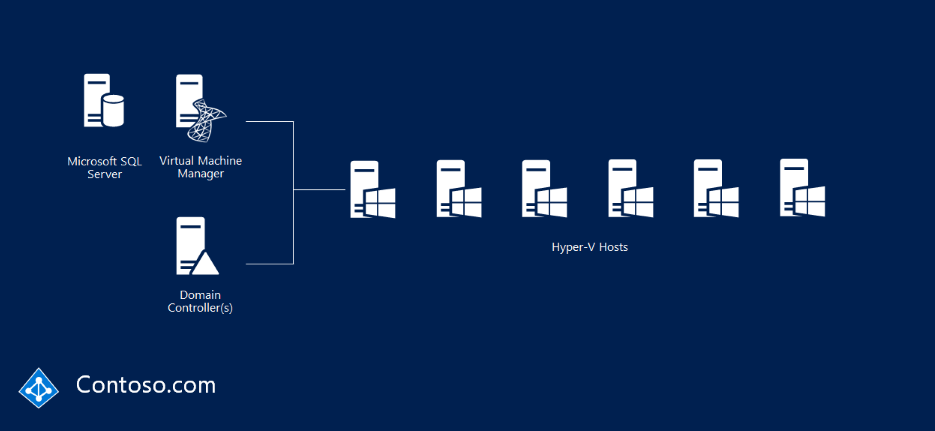

Wechsel von einem aktuellen Hyper-V-Fabric zu einem überwachten Fabric

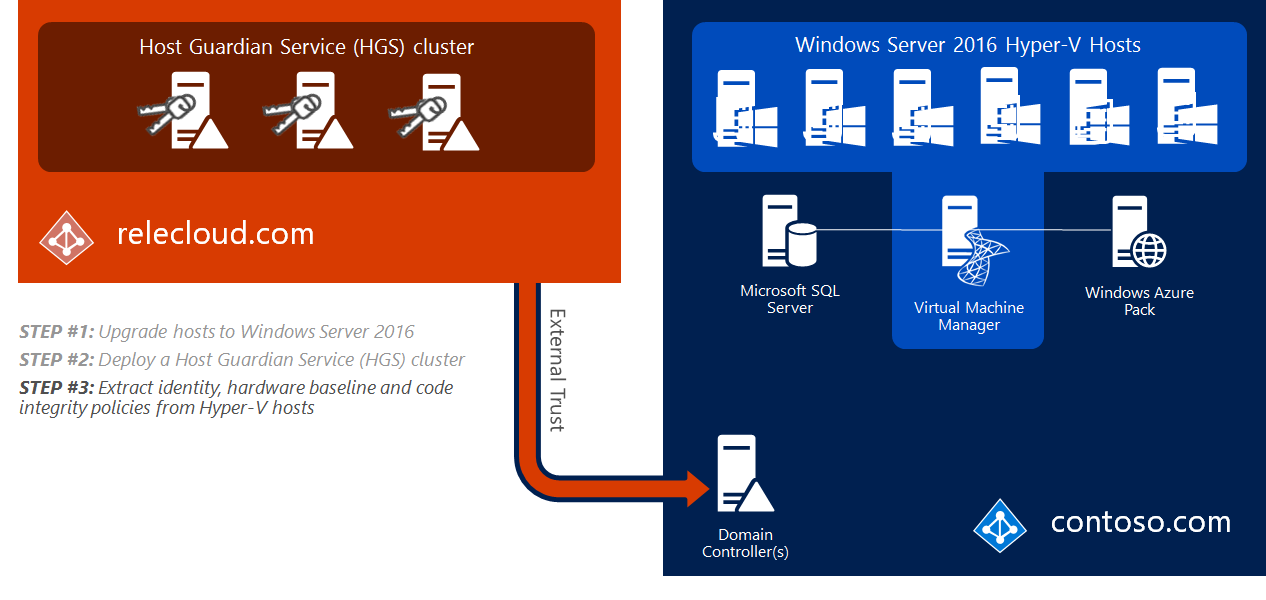

Angenommen, Sie verfügen wie Contoso.com in der folgenden Abbildung über ein vorhandenes Hyper-V-Fabric, und Sie möchten ein überwachtes Windows Server 2016-Fabric erstellen.

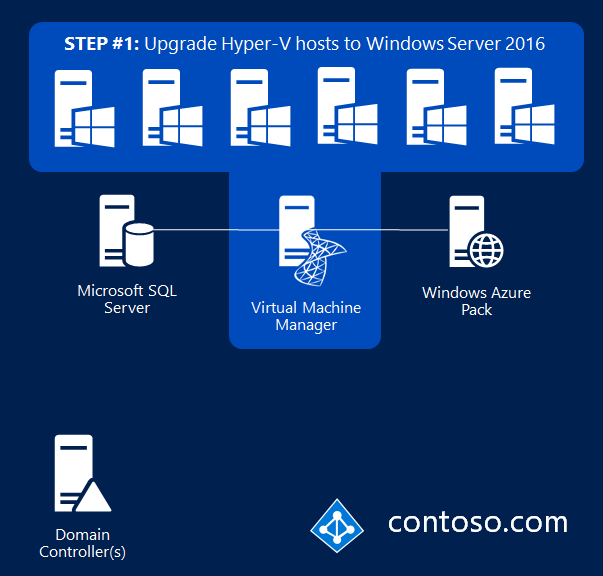

Schritt 1: Bereitstellen der Hyper-V-Hosts, auf denen Windows Server 2016 ausgeführt wird

Die Hyper-V-Hosts müssen Windows Server 2016 Datacenter oder eine höhere Version ausführen. Wenn Sie Hosts upgraden, können Sie von der Standard-Edition auf die Datacenter-Edition upgraden.

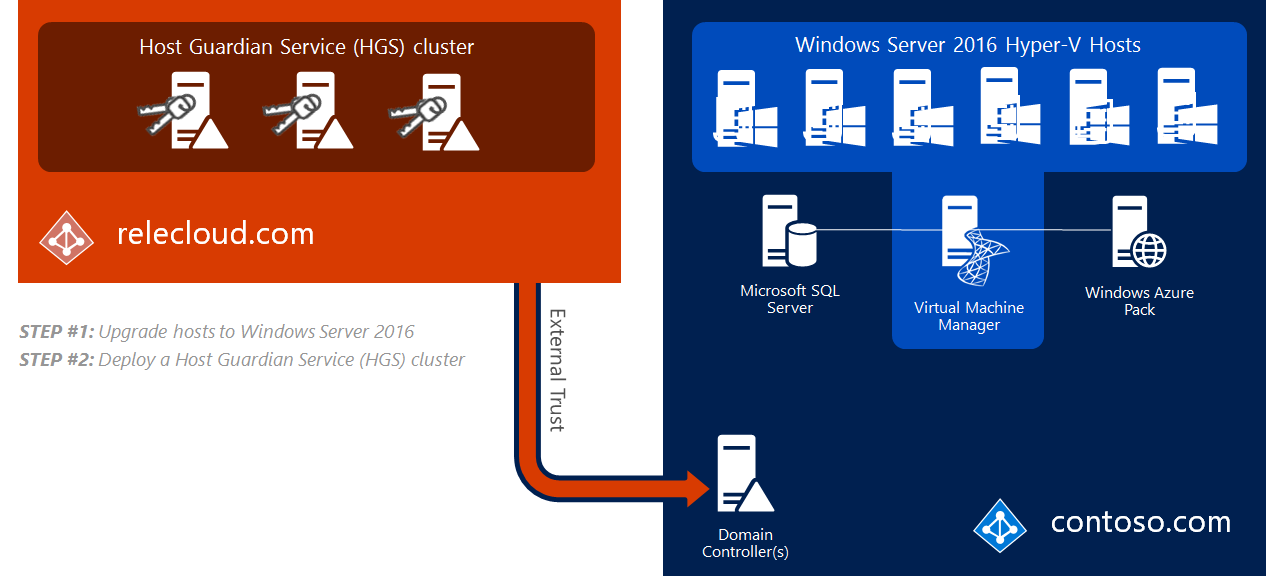

Schritt 2: Bereitstellen des Host-Überwachungsdiensts (HGS)

Installieren Sie dann die HGS-Serverrolle, und stellen Sie sie als Cluster mit drei Knoten bereit (siehe relecloud.com-Beispiel in der folgenden Abbildung). Dies erfordert drei PowerShell-Cmdlets:

- Verwenden Sie

Install-WindowsFeature, um die HGS-Rolle hinzuzufügen. - Verwenden Sie

Install-HgsServerzum Installieren des HGS. - Mithilfe von

Initialize-HgsServerinitialisieren Sie den HGS mit dem ausgewählten Nachweismodus.

Wenn Ihre vorhandenen Hyper-V-Server die Voraussetzungen für den TPM-Modus nicht erfüllen (z. B. nicht über TPM 2.0 verfügen), können Sie den HGS mithilfe des administratorbasierten Nachweises (AD-Modus) initialisieren, der eine Active Directory-Vertrauensstellung mit der Fabricdomäne erfordert.

Angenommen, Contoso verwendet zunächst den AD-Modus für Bereitstellungen, um die Complianceanforderungen sofort zu erfüllen, und plant, nach dem Erwerb geeigneter Serverhardware zum sichereren TPM-basierten Nachweis zu wechseln.

Schritt 3: Extrahieren von Identitäten, Hardwarebaselines und Codeintegritätsrichtlinien

Der Vorgang zum Extrahieren von Identitäten aus Hyper-V-Hosts hängt vom verwendeten Nachweismodus ab.

Beim AD-Modus entspricht die Host-ID dem in die Domäne eingebundenen Computerkonto, das Mitglied einer angegebenen Sicherheitsgruppe in der Fabricdomäne sein muss. Die Mitgliedschaft in der angegebenen Gruppe ist die einzige Möglichkeit, festzustellen, ob der Host fehlerfrei ist oder nicht.

In diesem Modus sind die Fabricadministrator*innen allein für die Sicherstellung der Integrität der Hyper-V-Hosts verantwortlich. Da der Host-Überwachungsdienst an der Entscheidung, was ausgeführt werden darf, nicht beteiligt ist, funktionieren Schadsoftware und Debugger wie vorgesehen.

Debugger, die direkt an einen Prozess angefügt werden (z. B. „WinDbg.exe“), werden allerdings für abgeschirmte virtuelle Computer blockiert, da der Workerprozess des virtuellen Computers (VMWP.exe) ein schwach geschützter Prozess (Protected Process Light, PPL) ist. Alternative Debuggingtechniken (etwa von „LiveKd.exe“) werden nicht blockiert. Im Gegensatz zu abgeschirmten VMs wird der Workerprozess für VMs mit Verschlüsselungsunterstützung nicht als PPL ausgeführt, sodass herkömmliche Debugger wie „WinDbg.exe“ weiterhin normal funktionieren.

In anderen Worten: Die für den TPM-Modus verwendeten strengen Überprüfungsschritte werden nicht für den AD-Modus verwendet.

Für den TPM-Modus sind drei Komponenten erforderlich:

- Öffentlicher Endorsement Key (oder EKpub) aus TPM 2.0 auf jedem Hyper-V-Host: Verwenden Sie

Get-PlatformIdentifierzum Erfassen des EKpub. - Hardwarebaseline: Wenn alle Ihre Hyper-V-Hosts identisch sind, benötigen Sie nur eine einzelne Baseline. Falls dies nicht der Fall ist, benötigen Sie eine Baseline für jede Hardwareklasse. Die Baseline liegt in einer Trustworthy Computing Group-Protokolldatei (TCGlog) vor. TCGlog enthält Informationen zu allen Vorgängen, die der Host ausgeführt hat: von der UEFI-Firmware über den Kernel bis hin zum vollständigen Start des Hosts. Um die Hardwarebaseline zu erfassen, installieren Sie die Hyper-V-Rolle und das Host-Überwachungsdienst-Feature für die Hyper-V-Unterstützung, und verwenden Sie

Get-HgsAttestationBaselinePolicy. - Codeintegritätsrichtlinie: Wenn alle Ihre Hyper-V-Hosts identisch sind, benötigen Sie nur eine einzelne CI-Richtlinie. Falls dies nicht der Fall ist, benötigen Sie eine Baseline für jede Hardwareklasse. Windows Server 2016 und Windows 10 verfügen beide über eine neue Form der Erzwingung für CI-Richtlinien, die als HVCI (Hypervisor-enforced Code Integrity) bezeichnet wird. HVCI bietet eine starke Erzwingung und stellt sicher, dass ein Host nur Binärdateien ausführen darf, deren Ausführung vertrauenswürdige Administrator*innen genehmigt haben. Diese Anweisungen werden in eine CI-Richtlinie eingeschlossen, die dem HGS hinzugefügt wird. Der HGS überprüft die CI-Richtlinie jedes Hosts, bevor diese abgeschirmte VMs ausführen dürfen. Verwenden Sie

New-CIPolicy, um eine CI-Richtlinie zu erfassen. Die Richtlinie muss dann mithilfe vonConvertFrom-CIPolicyin das binäre Format konvertiert werden.

Nun haben Sie das überwachte Fabric schon erstellt, und es kann in der Infrastruktur ausgeführt werden. Zudem können Sie jetzt einen Vorlagendatenträger für eine abgeschirmte VM und eine abgeschirmte Datendatei erstellen, sodass abgeschirmte VMs einfach und sicher bereitgestellt werden können.

Schritt 4: Erstellen einer Vorlage für abgeschirmte VMs

Eine Vorlage für abgeschirmte VMs schützt Vorlagendatenträger, indem sie eine Signatur des Datenträgers zu einem bekannten vertrauenswürdigen Zeitpunkt erstellen.

Wenn der Vorlagendatenträger später mit Schadsoftware infiziert ist, unterscheidet sich seine Signatur von der ursprünglichen Vorlage, was beim Bereitstellungsprozess für die sichere abgeschirmte VM ersichtlich wird.

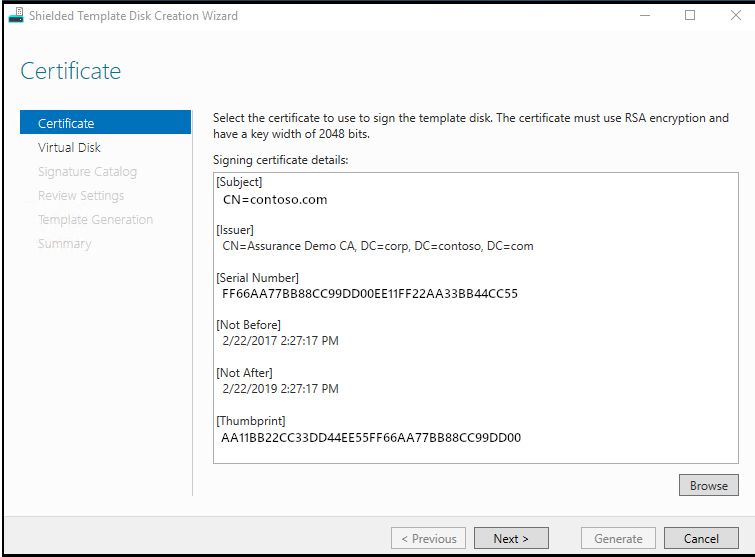

Datenträger für abgeschirmte VMs werden erstellt, indem Sie den Assistenten zum Erstellen von Datenträgern für geschützte Vorlagen oder Protect-TemplateDisk für einen regulären Vorlagendatenträger ausführen.

Beide Optionen sind im Feature Abgeschirmte VM-Tools in den Remoteserver-Verwaltungstools für Windows 10 enthalten. Führen Sie nach dem Herunterladen der Remoteserver-Verwaltungstools (RSAT) diesen Befehl aus, um das Feature Abgeschirmte VM-Tools zu installieren:

Install-WindowsFeature RSAT-Shielded-VM-Tools -Restart

Vertrauenswürdige Administrator*innen wie Fabricadministrator*innen oder VM-Besitzer*innen benötigen ein Zertifikat (häufig von einem Hostingdienstanbieter bereitgestellt), um den VHDX-Vorlagendatenträger zu signieren.

Die Datenträgersignatur wird über die Betriebssystempartition des virtuellen Datenträgers berechnet. Wenn sich etwas in der Betriebssystempartition ändert, ändert sich auch die Signatur. Auf diese Weise können Benutzer*innen exakt bestimmen, welche Datenträger sie als vertrauenswürdig einstufen, indem sie die entsprechende Signatur angeben.

Sehen Sie sich die Anforderungen für Vorlagendatenträger an, bevor Sie beginnen.

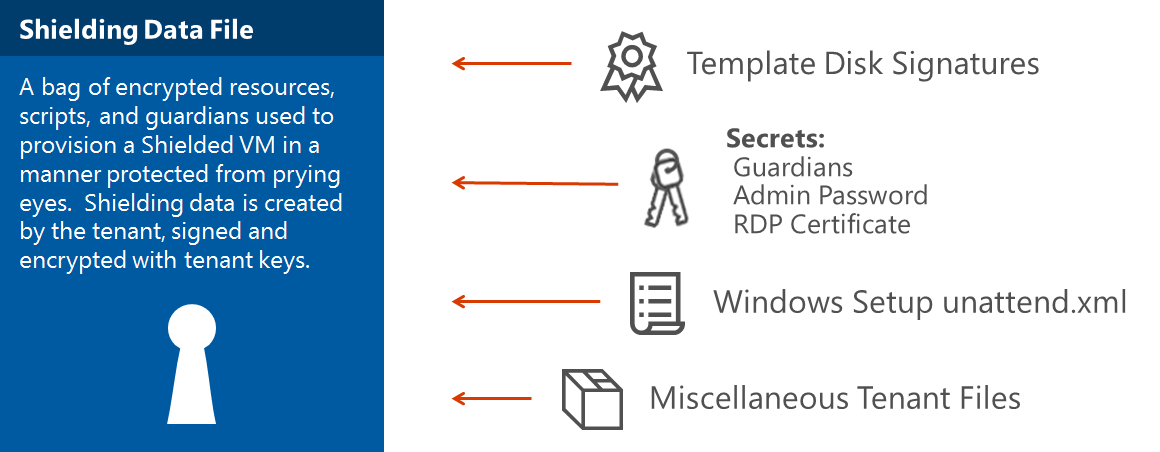

Schritt 5: Erstellen einer geschützten Datendatei

Eine geschützte Datendatei (wird auch als PDK-Datei bezeichnet) erfasst vertrauliche Informationen über den virtuellen Computer (z. B. das Administratorkennwort).

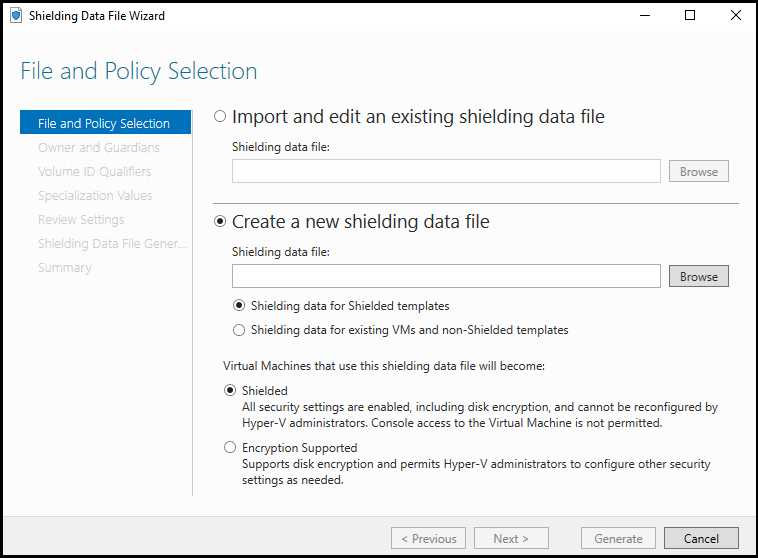

Die geschützte Datendatei enthält auch die Sicherheitsrichtlinieneinstellung für die abgeschirmte VM. Sie müssen eine von zwei Sicherheitsrichtlinien auswählen, wenn Sie eine geschützte Datendatei erstellen:

Geschützt

Dies ist die sicherste Option, die viele administrative Angriffsvektoren beseitigt.

Verschlüsselungsunterstützung

Dies ist eine niedrigere Schutzstufe, die ebenfalls die Kompatibilitätsvorteile zum Verschlüsseln einer VM bietet, Hyper-V-Administrator*innen jedoch die Verwendung von VM-Konsolenverbindungen und PowerShell Direct ermöglicht.

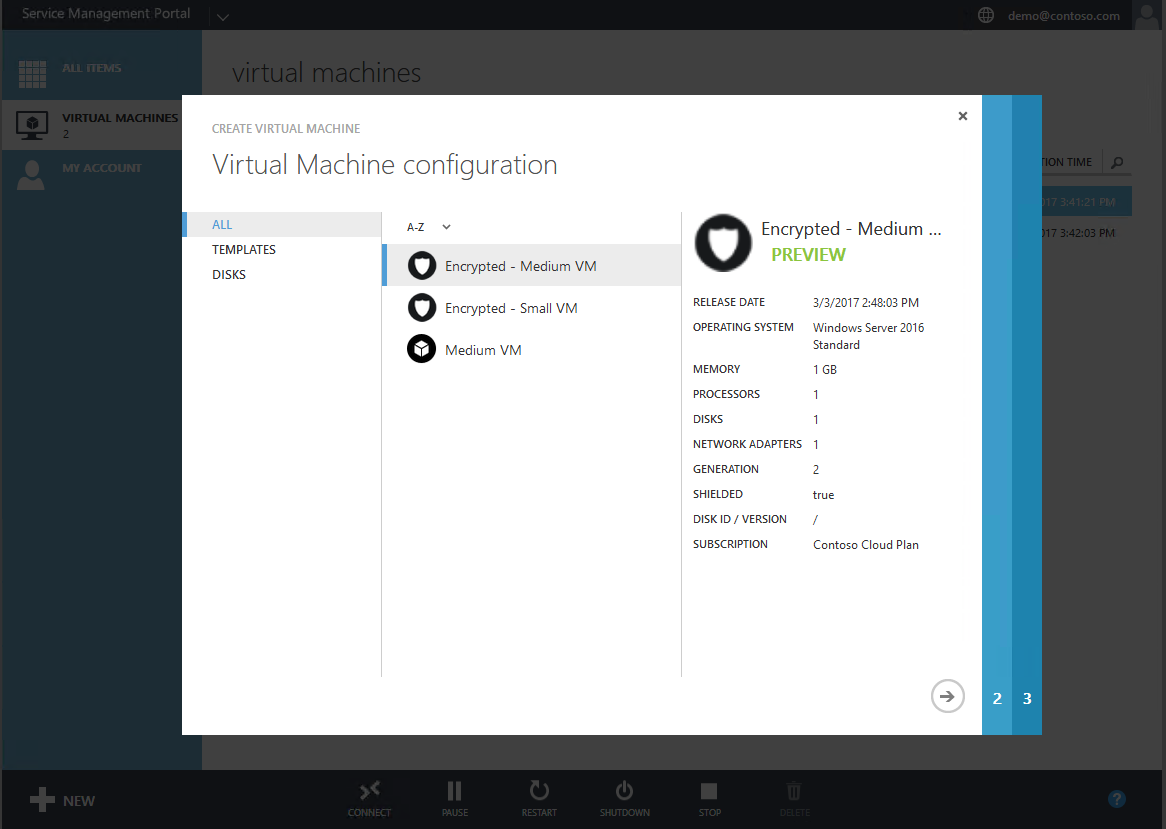

Sie können optionale Verwaltungselemente wie VMM oder Windows Azure Pack hinzufügen. Wenn Sie eine VM erstellen möchten, ohne diese Elemente zu installieren, lesen Sie den Artikel Ausführliche Anleitung: Erstellen abgeschirmter VMs ohne VMM.

Schritt 6: Erstellen einer abgeschirmten VM

Das Erstellen abgeschirmter VMs unterscheidet sich nur wenig von normalen VMs. In Windows Azure Pack ist dies sogar einfacher als das Erstellen einer normalen VM, da Sie nur einen Namen, eine abgeschirmte Datendatei (mit den restlichen Spezialisierungsinformationen) und das VM-Netzwerk angeben müssen.