Bedingter Zugriff für VPN-Konnektivität mit Microsoft Entra ID

In dieser Anleitung erfahren Sie, wie Sie VPN-Benutzern mithilfe der Option Bedingter Zugriff mit Microsoft Entra Zugriff auf Ihre Ressourcen gewähren. Mit bedingtem Microsoft Entra-Zugriff für Verbindungen über ein virtuelles privates Netzwerk (VPN) können Sie die VPN-Verbindungen schützen. Beim bedingten Zugriff handelt es sich um ein richtlinienbasiertes Auswertungsmodul, mit dem Sie Zugriffsregeln für alle mit Microsoft Entra verknüpften Anwendungen erstellen können.

Voraussetzungen

Bevor Sie mit dem Konfigurieren des bedingten Zugriffs für Ihr VPN beginnen, müssen Sie die folgenden Voraussetzungen erfüllt haben:

Häufig gestellte Fragen zum bedingten Zugriff von Microsoft Entra ID

- Administratoren, die mit bedingtem Zugriff interagieren, müssen je nach den aufgaben, die sie ausführen, über eine der folgenden Rollenzuweisungen verfügen. Um das Zero Trust-Prinzip der geringsten Rechte zu befolgen, sollten Sie für die Just-In-Time-Aktivierung von privilegierten Rollenzuweisungen die Verwendung von Privileged Identity Management (PIM) in Betracht ziehen.

- Richtlinien und Konfigurationen für bedingten Zugriff lesen

- Erstellen oder Ändern von Richtlinien für bedingten Zugriff

- Administratoren, die mit bedingtem Zugriff interagieren, müssen je nach den aufgaben, die sie ausführen, über eine der folgenden Rollenzuweisungen verfügen. Um das Zero Trust-Prinzip der geringsten Rechte zu befolgen, sollten Sie für die Just-In-Time-Aktivierung von privilegierten Rollenzuweisungen die Verwendung von Privileged Identity Management (PIM) in Betracht ziehen.

Sie haben das Tutorial: Bereitstellen von Always On VPN: Einrichten der Infrastruktur für Always On VPN abgeschlossen, oder Sie haben bereits die Always On VPN-Infrastruktur in Ihrer Umgebung eingerichtet.

Ihr Windows-Clientcomputer wurde bereits mithilfe von Intune mit einer VPN-Verbindung konfiguriert. Wenn Sie nicht wissen, wie Sie ein VPN-Profil mit Intune konfigurieren und bereitstellen können, lesen Sie Bereitstellen des Always On VPN-Profils für Windows 10-Clients oder neuere Clients mit Microsoft Intune.

Konfigurieren von EAP-TLS für das Ignorieren der Zertifikatssperrlisten-Überprüfung

Ein EAP-TLS-Client kann nur dann eine Verbindung herstellen, wenn der NPS-Server eine Sperrüberprüfung der Zertifikatkette (einschließlich des Stammzertifikats) abgeschlossen hat. Bei Cloudzertifikaten, die von Microsoft Entra ID für den Benutzer ausgestellt werden, gibt es keine Zertifikatssperrliste, weil es sich dabei um kurzlebige Zertifikate mit einer Lebensdauer von einer Stunde handelt. EAP bei NPS muss so konfiguriert werden, dass das Fehlen einer CRL ignoriert wird. Da die Authentifizierungsmethode EAP-TLS ist, wird dieser Registrierungswert nur unter EAP\13 benötigt. Wenn andere EAP-Authentifizierungsmethoden verwendet werden, sollte auch der Registrierungswert unter diesen Methoden hinzugefügt werden.

Fügen Sie in diesem Abschnitt IgnoreNoRevocationCheck und NoRevocationCheck hinzu. Standardmäßig sind IgnoreNoRevocationCheck und NoRevocationCheck auf 0 (deaktiviert) festgelegt.

Weitere Informationen zu den NPS-CRL-Registrierungseinstellungen finden Sie unter Konfigurieren der NPS-Zertifikatsperrliste zum Überprüfen der Registrierungseinstellungen.

Wichtig

Wenn ein Windows Routing- und RAS-Server (RRAS) NPS verwendet, um RADIUS-Aufrufe an einen zweiten NPS weiterzuleiten, müssen Sie IgnoreNoRevocationCheck=1 auf beiden Servern festlegen.

Wenn diese Registrierungsänderung nicht implementiert wird, treten bei IKEv2-Verbindungen, die Cloudzertifikate mit PEAP verwenden, Fehler auf, aber IKEv2-Verbindungen, die von der lokalen Zertifizierungsstelle ausgestellte Clientauthentifizierungszertifikate verwenden, funktionieren weiterhin.

Öffnen Sie regedit.exe auf dem NPS-Server.

Navigieren Sie zu HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\13.

Wählen Sie Bearbeiten > Neu und DWORD-Wert (32-Bit) aus, und geben Sie IgnoreNoRevocationCheck ein.

Klicken Sie doppelt auf IgnoreNoRevocationCheck, und legen Sie die Value-Daten auf 1 fest.

Wählen Sie Bearbeiten > Neu und DWORD-Wert (32-Bit) aus, und geben Sie NoRevocationCheck ein.

Doppelklicken Sie auf NoRevocationCheck und setzen Sie die Wertdaten auf 1.

Wählen Sie OK aus, und starten Sie den Server neu. Das Neustarten der RRAS- und NPS-Dienste reicht nicht aus.

| Registrierungspfad | EAP-Erweiterung |

|---|---|

| HKLM\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\13 | EAP-TLS |

| HKLM\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\25 | PEAP |

Erstellen von Stammzertifikaten für die VPN-Authentifizierung mit Microsoft Entra ID

In diesem Abschnitt konfigurieren Sie die Stammzertifikate für den bedingten Zugriff für die VPN-Authentifizierung mit Microsoft Entra ID, wodurch automatisch eine Cloud-App namens VPN-Server im Mandanten erstellt wird. Erforderliche Schritte zum Konfigurieren des bedingten Zugriffs für VPN-Verbindungen:

- Erstellen eines VPN-Zertifikats über das Azure-Portal

- Herunterladen des VPN-Zertifikats

- Stellen Sie das Zertifikat auf Ihren VPN- und NPS-Servern bereit.

Wichtig

Sobald ein VPN-Zertifikat im Azure-Portal erstellt wurde, wird es von Microsoft Entra ID sofort zum Ausstellen von kurzlebigen Zertifikaten für den VPN-Client verwendet. Es ist sehr wichtig, dass das VPN-Zertifikat auf dem VPN-Server sofort bereitgestellt wird, um Probleme bei der Überprüfung der Anmeldeinformationen des VPN-Clients zu vermeiden.

Wenn ein Benutzer versucht, eine VPN-Verbindung herzustellen, ruft der VPN-Client den Web Account Manager (WAM) auf dem Windows 10-Client auf. Der WAM ruft die VPN-Server-Cloud-App auf. Wenn die Bedingungen und Kontrollen in der Richtlinie für bedingten Zugriff erfüllt sind, gibt Microsoft Entra ID ein Token in Form eines kurzlebigen (1-stündigen) Zertifikats für den WAM aus. Der WAM platziert das Zertifikat im Zertifikatspeicher des Benutzers und übergibt die Kontrolle an den VPN-Client.

Der VPN-Client sendet dann das von Microsoft Entra ID ausgestellte Zertifikat zur Überprüfung der Anmeldeinformationen an das VPN.

Hinweis

Microsoft Entra ID verwendet das zuletzt erstellte Zertifikat im Bereich der VPN-Konnektivität als Aussteller. Microsoft Entra Conditional Access VPN-Verbindungsblatt-Zertifikate unterstützen jetzt starke Zertifikatszuordnungen, eine zertifikatsbasierte Authentifizierungsanforderung, die mit KB5014754 eingeführt wurde. VPN-Verbindungsblatt-Zertifikate enthalten jetzt eine SID-Erweiterung von (1.3.6.1.4.1.311.25.2), die eine verschlüsselte Version der SID des Benutzers enthält, die aus dem onPremisesSecurityIdentifier-Attribut abgerufen wurde.

So erstellen Sie Stammzertifikate:

- Melden Sie sich als globaler Administrator beim Azure-Portal an.

- Klicken Sie im linken Menü auf Microsoft Entra ID.

- Klicken Sie auf der Microsoft Entra ID-Seite im Abschnitt Verwalten auf die Option Sicherheit.

- Klicken Sie auf der Seite Sicherheit im Abschnitt Schützen auf Bedingter Zugriff.

- Klicken Sie auf der Seite Bedingter Zugriff |Richtlinien im Abschnitt Verwalten auf VPN-Konnektivität.

- Klicken Sie auf der Seite VPN-Konnektivität auf Neues Zertifikat.

- Führen Sie auf der Seite Neu die folgenden Schritte aus: a. Wählen Sie für Auswahldauer entweder 1, 2 oder 3 Jahre aus. b. Wählen Sie Erstellen aus.

Konfigurieren der Richtlinie für bedingten Zugriff

In diesem Abschnitt konfigurieren Sie die Richtlinie für bedingten Zugriff für die VPN-Konnektivität. Wenn das erste Stammzertifikat auf dem Blatt „VPN-Konnektivität“ erstellt wird, wird automatisch eine „VPN Server“-Cloudanwendung im Mandanten erstellt.

Erstellen Sie eine Richtlinie für bedingten Zugriff, die VPN-Benutzergruppen zugewiesen ist, und schließen Sie die Cloud-App im VPN-Server ein:

- Benutzer: VPN-Benutzer*innen

- Cloud-App: VPN-Server

- Grant (Zugriffssteuerung): "Mehrstufige Authentifizierung erfordern". Andere Steuerelemente können bei Bedarf verwendet werden.

Verfahren: In diesem Schritt wird die Erstellung der grundlegendsten Richtlinie für bedingten Zugriff behandelt. Zusätzliche Bedingungen und Kontrolle können bei Bedarf verwendet werden.

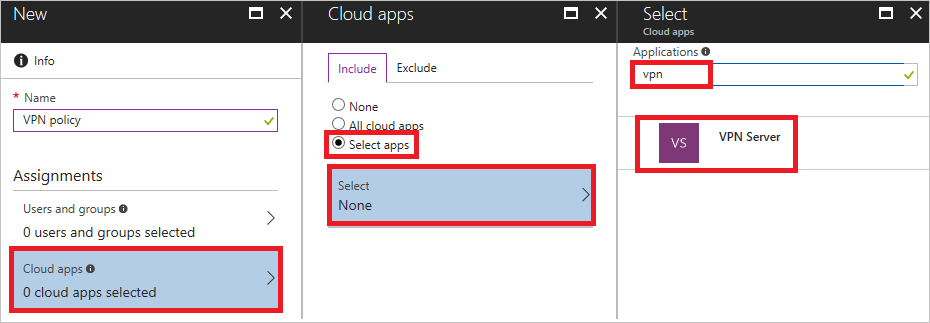

Klicken Sie auf der Seite Bedingter Zugriff auf der Symbolleiste am oberen Rand auf Hinzufügen.

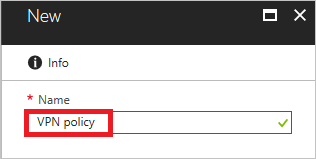

Geben Sie auf der Seite Neu im Feld Name einen Namen für Ihre Richtlinie ein. Geben Sie beispielsweise VPN-Richtlinie ein.

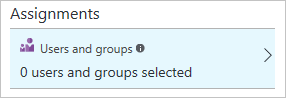

Wählen Sie im Abschnitt Zuweisung die Option Benutzer und Gruppen aus.

Führen Sie auf der Seite Benutzer und Gruppen die folgenden Schritte aus:

a. Klicken Sie auf Benutzer und Gruppen auswählen.

b. Wählen Sie Auswählen aus.

c. Wählen Sie auf der Seite Auswählen die Gruppe VPN-Benutzer aus, und wählen Sie dann Auswählen aus.

d. Wählen Sie auf der Seite Benutzer und GruppenFertig aus.

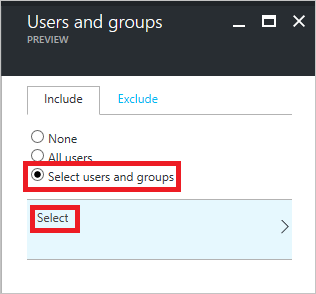

Führen Sie auf der Seite Neu die folgenden Schritte aus:

a. Wählen Sie im Abschnitt Zuweisungen die Option Cloud-Apps aus.

b. Wählen Sie auf der Seite Cloud-AppsApps auswählen aus.

d. Wählen Sie VPN-Server aus.

Wählen Sie zum Öffnen der Seite Gewähren auf der Seite Neu im Abschnitt Steuerelemente Gewähren aus.

Führen Sie auf der Seite Gewährung die folgenden Schritte aus:

a. Wählen Sie Mehrstufige Authentifizierung erforderlich aus.

b. Wählen Sie Auswählen aus.

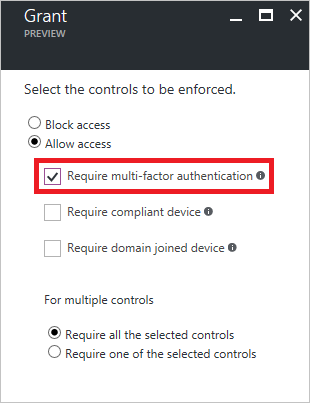

Wählen Sie auf der Seite Neu unter Richtlinie aktivieren die Option Ein aus.

Wählen Sie auf der Seite Neu die Option Erstellen aus.

Bereitstellen von Stammzertifikaten für bedingten Zugriff auf der lokalen AD-Instanz

In diesem Abschnitt stellen Sie ein vertrauenswürdiges Stammzertifikat für die VPN-Authentifizierung auf Ihrer lokalen AD-Instanz bereit.

Klicken Sie auf der Seite VPN-Konnektivität auf Zertifikat herunterladen.

Hinweis

Die Option Base64-Zertifikat herunterladen ist für einige Konfigurationen verfügbar, für die Base64-Zertifikate für die Bereitstellung erforderlich sind.

Melden Sie sich bei einem in die Domäne eingebundenen Computer mit Unternehmensadministratorrechten an, und führen Sie die folgenden Befehle an einer Administratoreingabeaufforderung aus, um dem Enterprise NTauth-Speicher die Cloudstammzertifikate hinzuzufügen:

Hinweis

In Umgebungen, in denen der VPN-Server nicht mit der Active Directory-Domäne verbunden ist, müssen die Cloudstammzertifikate dem Speicher Vertrauenswürdige Stammzertifizierungsstellen manuell hinzugefügt werden.

Befehl Beschreibung certutil -dspublish -f VpnCert.cer RootCAErstellt zwei Microsoft VPN-Stamm-CA Gen1-Container unter den Containern CN=AIA und CN=Certification Authorities und veröffentlicht jedes Stammzertifikat als Wert des Attributs cACertificate der beiden Microsoft VPN-Stamm-CA Gen1-Container. certutil -dspublish -f VpnCert.cer NTAuthCAErstellt einen Container CN=NTAuthCertificates unter den Containern CN=AIA und CN=Certification Authorities und veröffentlicht jedes Stammzertifikat als Wert des Attributs cACertificate des Containers CN=NTAuthCertificates. gpupdate /forceBeschleunigt das Hinzufügen der Stammzertifikate zu den Windows-Server- und Clientcomputern. Stellen Sie sicher, dass die Stammzertifikate im Enterprise NTauth-Speicher vorhanden sind und als vertrauenswürdig angezeigt werden:

- Melden Sie sich mit Unternehmensadministratorrechten bei einem Server an, auf dem die Tools zur Zertifizierungsstellenverwaltung installiert sind.

Hinweis

Standardmäßig sind die Tools zur Zertifizierungsstellenverwaltung auf Servern der Zertifizierungsstelle installiert. Sie können im Rahmen der Rollenverwaltungstools in Server-Manager auf anderen Mitgliedsservern installiert werden.

- Geben Sie auf dem VPN-Server im Startmenü pkiview.msc ein, um das Dialogfeld „Unternehmens-PKI“ zu öffnen.

- Geben Sie im Startmenü pkiview.msc ein, um das Dialogfeld „Unternehmens-PKI“ zu öffnen.

- Klicken Sie mit der rechten Maustaste auf Unternehmens-PKI, und wählen Sie AD-Container verwalten aus.

- Stellen Sie sicher, dass jedes Zertifikat der Microsoft VPN-Stammzertifizierungsstelle Gen1 vorhanden ist unter:

- NTAuthCertificates

- AIA-Container

- Container für Zertifizierungsstellen

Erstellen von OMA-DM-basierten VPNv2-Profilen für Windows 10-Geräte

In diesem Abschnitt erstellen Sie OMA-DM-basierte VPNv2-Profile mithilfe von Intune, um eine VPN-Gerätekonfigurationsrichtlinie bereitzustellen.

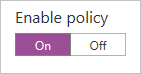

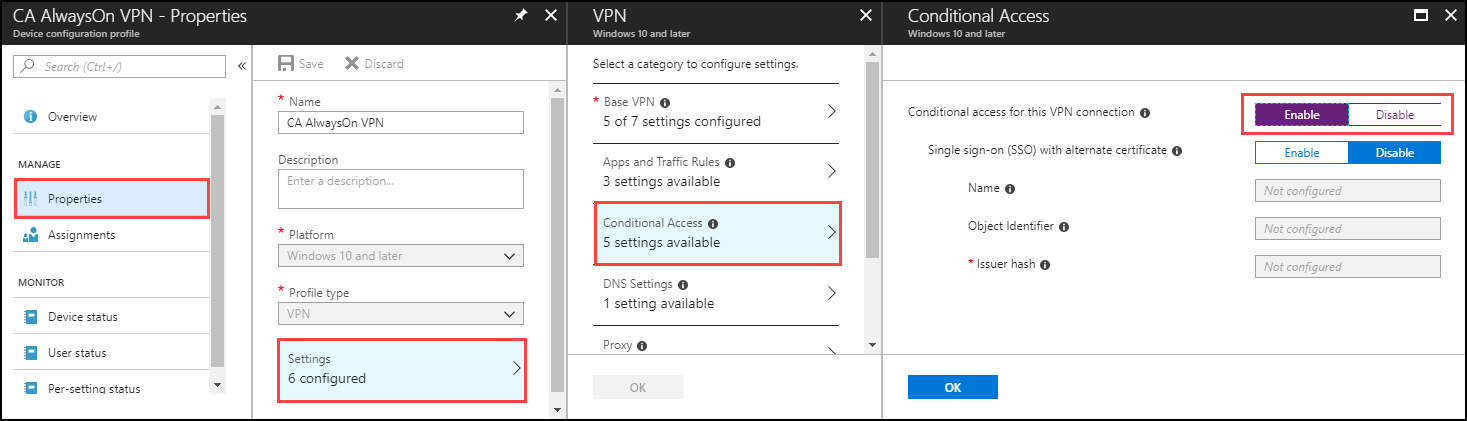

Wählen Sie im Azure-Portal Intune>Gerätekonfigurationsprofile>Profile und dann das VPN-Profil aus, das Sie unter Konfigurieren des VPN-Clients mithilfe von Intune erstellt haben.

Wählen Sie im Richtlinieneditor die Option Eigenschafteneinstellungen>Einstellungen>Basis-VPN aus. Erweitern Sie die vorhandene EAP-Xml-Datei um einen Filter, der dem VPN-Client die Logik übergibt, die er zum Abrufen des Microsoft Entra-Zertifikats für bedingten Zugriff aus dem Zertifikatspeicher des Benutzers benötigt, anstatt es dem Zufall zu überlassen, damit er das erste ermittelte Zertifikat verwenden kann.

Hinweis

Ohne dies könnte der VPN-Client das von der lokalen Zertifizierungsstelle ausgestellte Benutzerzertifikat abrufen, was zu einer fehlerhaften VPN-Verbindung führt.

Suchen Sie den Abschnitt, der mit </AcceptServerName></EapType> endet, und fügen Sie die folgende Zeichenfolge zwischen diesen beiden Werten ein, um dem VPN-Client die Logik zum Auswählen des Microsoft Entra-Zertifikats für bedingten Zugriff bereitzustellen:

<TLSExtensions xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV2"><FilteringInfo xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV3"><EKUMapping><EKUMap><EKUName>AAD Conditional Access</EKUName><EKUOID>1.3.6.1.4.1.311.87</EKUOID></EKUMap></EKUMapping><ClientAuthEKUList Enabled="true"><EKUMapInList><EKUName>AAD Conditional Access</EKUName></EKUMapInList></ClientAuthEKUList></FilteringInfo></TLSExtensions>Wählen Sie den Bereich Bedingter Zugriff aus, und schalten Sie Bedingter Zugriff für diese VPN-Verbindung auf Aktiviert um.

Wenn Sie diese Einstellung aktivieren, wird die Einstellung <DeviceCompliance><Enabled>true</Enabled> in der VPNv2-Profil-XML geändert.

Wählen Sie OK aus.

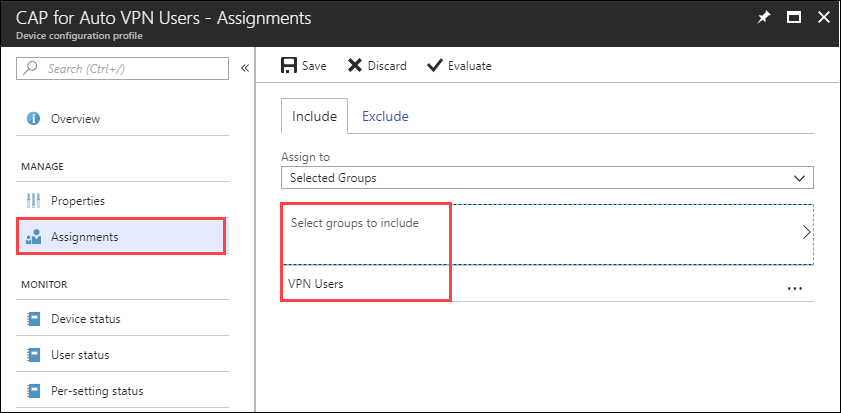

Wählen Sie Zuweisungen aus, und wählen Sie unter „Einschließen“ die Option Gruppen auswählen, die eingeschlossen werden sollen aus.

Wählen Sie die richtige Gruppe aus, die diese Richtlinie empfängt, und wählen Sie Speichern aus.

MDM-Richtliniensynchronisierung auf dem Client erzwingen

Wenn das VPN-Profil auf dem Clientgerät nicht angezeigt wird, können Sie unter Einstellungen\Netzwerk und Internet\VPN die Synchronisierung der MDM-Richtlinie erzwingen.

Melden Sie sich bei einem in die Domäne eingebundenen Clientcomputer als Mitglied der Gruppe VPN-Benutzer an.

Geben Sie im Startmenü Konto ein, und drücken Sie die EINGABETASTE.

Wählen Sie im linken Navigationsbereich Zugriff auf Arbeit oder Schule aus.

Wählen Sie unter „Zugriff auf Beruf oder Schule“ die Option Mit <\domain> MDM verbunden und dann Info aus.

Wählen Sie Synchronisieren aus und überprüfen Sie, ob das VPN-Profil unter „Einstellungen\Netzwerk und Internet\VPN“ angezeigt wird.

Nächste Schritte

Sie haben das VPN-Profil für die Verwendung des bedingten Microsoft Entra-Zugriffs konfiguriert.

Weitere Informationen zur Funktionsweise des bedingten Zugriffs mit VPNs finden Sie unter VPN und bedingter Zugriff.

Weitere Informationen zu den erweiterten VPN-Features finden Sie unter Erweiterte VPN-Features.

Eine Übersicht über VPNv2 CSP finden Sie unter VPNv2 CSP: Dieses Thema bietet eine Übersicht über VPNv2 CSP.