Konfigurieren von Richtlinieneinstellungen für Windows LAPS

Windows Local Administrator Password Solution (Windows LAPS) unterstützt verschiedene Einstellungen, die Sie mithilfe von Richtlinien steuern können. Erfahren Sie mehr über die Einstellungen und deren Verwaltung.

Unterstützte Stammschlüssel von Richtlinien

Wenngleich nicht empfohlen, können Sie ein Gerät mithilfe mehrerer Richtlinienverwaltungsmechanismen verwalten. Um dieses Szenario auf verständliche und vorhersagbare Weise zu unterstützen, wird jedem Windows LAPS-Richtlinienmechanismus ein eigener Stammregistrierungsschlüssel zugewiesen:

| Richtlinienname | Stammregistrierungsschlüssel für die Richtlinie |

|---|---|

| LAPS CSP | HKLM\Software\Microsoft\Policies\LAPS |

| LAPS-Gruppenrichtlinie | HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\LAPS |

| Lokale LAPS-Konfiguration | HKLM\Software\Microsoft\Windows\CurrentVersion\LAPS\Config |

| Legacy-Microsoft LAPS | HKLM\Software\Policies\Microsoft Services\AdmPwd |

Windows LAPS fragt alle bekannten Stammregistrierungsschlüssel für die Richtlinie von oben nach unten ab. Wenn keine Einstellungen unter einem Stammschlüssel gefunden werden, wird dieser Stammschlüssel übersprungen und die Abfrage mit dem nächsten Stammschlüssel fortgesetzt. Wenn ein Stammschlüssel mit mindestens einer explizit definierten Einstellung gefunden wird, wird dieser Stammschlüssel als aktive Richtlinie verwendet. Wenn für den ausgewählten Stammschlüssel keine Einstellungen vorhanden sind, werden den Einstellungen ihre Standardwerte zugewiesen.

Richtlinieneinstellungen werden nie freigegeben oder über Stammschlüssel hinweg vererbt.

Tipp

Der Schlüssel „Lokale LAPS-Konfiguration“ ist aus Gründen der Vollständigkeit in der vorherigen Tabelle enthalten. Sie können diesen Schlüssel bei Bedarf verwenden, aber er ist in erster Linie für Tests und Entwicklung vorgesehen. Auf diesen Schlüssel zielen keine Verwaltungstools oder Richtlinienmechanismen ab.

Von BackupDirectory unterstützte Richtlinieneinstellungen

Windows LAPS unterstützt mehrere Richtlinieneinstellungen, die Sie über verschiedene Richtlinienverwaltungslösungen oder sogar direkt über die Registrierung verwalten können. Einige dieser Einstellungen gelten nur beim Sichern von Kennwörtern in Active Directory, und einige Einstellungen sind sowohl für AD- als auch für Microsoft Entra-Szenarien gängig.

In der folgenden Tabelle wird angegeben, welche Einstellungen für Geräte gelten, die die angegebene BackupDirectory-Einstellung aufweisen:

| Einstellungsname | Anwendbar, wenn BackupDirectory=Microsoft Entra ID? | Gilt bei BackupDirectory=AD? |

|---|---|---|

| AdministratorAccountName | Ja | Ja |

| PasswordAgeDays | Ja | Ja |

| PasswordLength | Ja | Ja |

| PassphraseLength | Ja | Ja |

| PasswordComplexity | Ja | Ja |

| PostAuthenticationResetDelay | Ja | Ja |

| PostAuthenticationActions | Ja | Ja |

| ADPasswordEncryptionEnabled | Nein | Ja |

| ADPasswordEncryptionPrincipal | Nein | Ja |

| ADEncryptedPasswordHistorySize | Nein | Ja |

| ADBackupDSRMPassword | Nein | Ja |

| PasswordExpirationProtectionEnabled | Nein | Ja |

| AutomaticAccountManagementEnabled | Ja | Ja |

| AutomaticAccountManagementTarget | Ja | Ja |

| AutomaticAccountManagementNameOrPrefix | Ja | Ja |

| AutomaticAccountManagementEnableAccount | Ja | Ja |

| AutomaticAccountManagementRandomizeName | Ja | Ja |

Wenn BackupDirectory auf „Deaktiviert“ festgelegt ist, werden alle anderen Einstellungen ignoriert.

Sie können nahezu alle Einstellungen mithilfe eines beliebigen Richtlinienverwaltungsmechanismus verwalten. Der Windows LAPS-Konfigurationsdienstanbieter (CSP) weist zwei Ausnahmen von dieser Regel auf. Der Windows LAPS CSP unterstützt zwei Einstellungen, die nicht in der vorherigen Tabelle enthalten sind: ResetPassword und ResetPasswordStatus. Außerdem unterstützt der Windows die ADBackupDSRMPassword-Einstellung nicht (Domänencontroller werden nie über einen CSP verwaltet). Weitere Informationen finden Sie in der Dokumentation zum LAPS CSP.

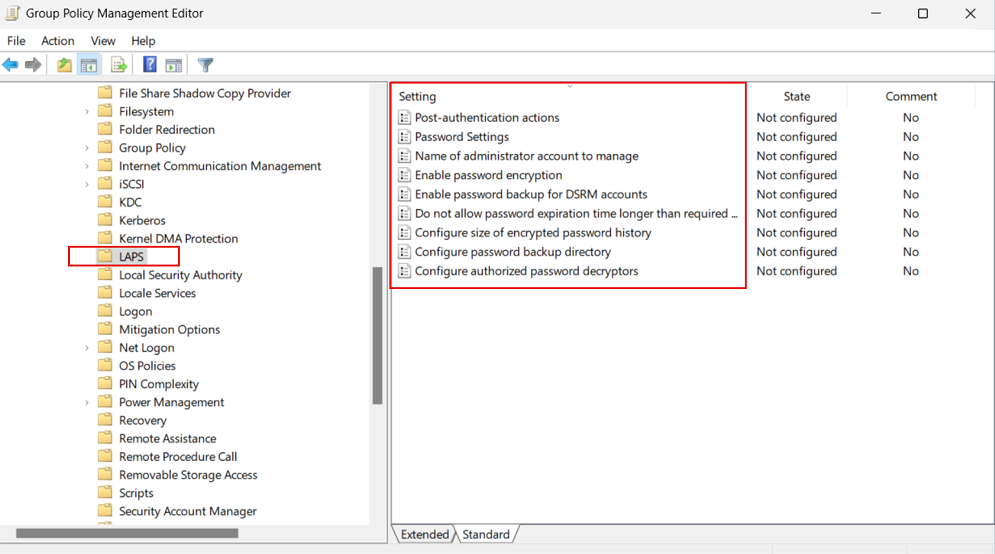

Windows LAPS-Gruppenrichtlinie

Windows LAPS enthält ein neues Gruppenrichtlinienobjekt, mit dem Sie Richtlinieneinstellungen für in eine Active Directory-Domäne eingebundene Geräte verwalten können. Um auf die Windows LAPS-Gruppenrichtlinie zuzugreifen, wechseln Sie im Gruppenrichtlinienverwaltungs-Editor zu Computerkonfiguration>Administrative Vorlagen>System>LAPS. Die folgende Abbildung zeigt ein Beispiel:

Die Vorlage für dieses neue Gruppenrichtlinienobjekt wird als Teil von Windows unter %windir%\PolicyDefinitions\LAPS.admx installiert.

Zentraler Speicher für Gruppenrichtlinienobjekte

Wichtig

Die Windows LAPS-GPO-Vorlagendateien werden NICHT automatisch im Rahmen eines Windows Update-Patchvorgangs in Ihren zentralen GPO-Speicher kopiert, vorausgesetzt, Sie haben sich für die Implementierung dieses Ansatzes entschieden. Stattdessen müssen Sie LAPS.admx manuell in den zentralen GPO-Speicher kopieren. Weitere Informationen finden Sie unter Erstellen und Verwalten des zentralen Speichers für administrative Vorlagendateien für Gruppenrichtlinien in Windows.

Windows LAPS CSP

Windows LAPS enthält einen bestimmten CSP, mit dem Sie Richtlinieneinstellungen auf in Microsoft Entra eingebundenen Geräten verwalten können. Sie verwalten den Windows LAPS CSP mithilfe von Microsoft Intune.

Anwenden von Richtlinieneinstellungen

In den folgenden Abschnitten wird beschrieben, wie Sie verschiedene Richtlinieneinstellungen für Windows LAPS verwenden und anwenden.

BackupDirectory

Mit dieser Einstellung legen Sie fest, in welchem Verzeichnis das Kennwort für das verwaltete Konto gesichert werden soll.

| Wert | Beschreibung der Einstellung |

|---|---|

| 0 | Deaktiviert (Das Kennwort wird nicht gesichert.) |

| 1 | Sichern des Kennworts nur in Microsoft Entra |

| 2 | Das Kennwort wird nur in Windows Server Active Directory gesichert |

Falls nicht angegeben, ist diese Einstellung standardmäßig auf 0 (deaktiviert) festgelegt.

AdministratorAccountName

Mit dieser Einstellung können Sie den Namen des verwalteten lokalen Administratorkontos konfigurieren.

Falls nicht angegeben, wird standardmäßig das integrierte lokale Administratorkonto verwaltet.

Wichtig

Geben Sie diese Einstellung nur an, wenn Sie ein anderes Konto als das integrierte lokale Administratorkonto verwalten möchten. Das lokale Administratorkonto wird automatisch anhand seines bekannten relativen Bezeichners (RID) identifiziert.

Wichtig

Sie können das angegebene Konto (integriert oder benutzerdefiniert) als aktiviert oder deaktiviert konfigurieren. Windows LAPS verwaltet das Kennwort dieses Kontos in jedem Status. Wenn das Konto jedoch deaktiviert bleibt, muss das Konto natürlich zuerst aktiviert werden, damit es tatsächlich benutzt werden kann.

Wichtig

Wenn Sie Windows LAPS zum Verwalten eines benutzerdefinierten lokalen Administratorkontos konfigurieren, müssen Sie sicherstellen, dass das Konto erstellt wird. Windows LAPS erstellt das Konto nicht.

Wichtig

Diese Einstellung wird ignoriert, wenn AutomaticAccountManagementEnabled aktiviert ist.

PasswordAgeDays

Diese Einstellung steuert das maximale Kennwortalter des verwalteten lokalen Administratorkontos. Diese Werte werden unterstützt:

- Minimum: 1 Tag (Wenn Microsoft Entra ID als Sicherungsverzeichnis konfiguriert ist, beträgt das Minimum 7 Tage.)

- Maximum: 365 Tage

Falls nicht angegeben, ist diese Einstellung standardmäßig auf 30 Tage festgelegt.

Wichtig

Änderungen an der PasswordAgeDays-Richtlinieneinstellung haben keine Auswirkungen auf die Ablaufzeit des aktuellen Kennworts. Ebenso führen Änderungen an der PasswordAgeDays-Richtlinieneinstellung nicht dazu, dass das verwaltete Gerät eine Kennwortrotation initiiert.

PasswordLength

Mit dieser Einstellung können Sie die Länge des Kennworts für das verwaltete lokale Administratorkonto konfigurieren. Diese Werte werden unterstützt:

- Minimum: 8 Zeichen

- Maximum: 64 Zeichen

Falls nicht angegeben, ist diese Einstellung standardmäßig auf 14 Zeichen festgelegt.

Wichtig

Konfigurieren Sie für PasswordLength keinen Wert, der mit der lokalen Kennwortrichtlinie des verwalteten Geräts nicht kompatibel ist. Dies führt dazu, dass Windows LAPS kein neues kompatibles Kennwort erstellen kann. (Suchen Sie im Windows LAPS-Ereignisprotokoll nach einem Ereignis vom Typ „10027“).

Die Einstellung PasswordLength wird ignoriert, es sei denn, PasswordComplexity ist für eine der Kennwortoptionen konfiguriert.

PassphraseLength

Mit dieser Einstellung können Sie die Länge des Kennworts für das verwaltete lokale Administratorkonto konfigurieren. Diese Werte werden unterstützt:

- Minimum: 3 Wörter

- Maximal: 10 Wörter

Falls nicht angegeben, ist diese Einstellung standardmäßig auf 6 festgelegt.

Die Einstellung PassphraseLength wird ignoriert, es sei denn, PasswordComplexity ist für eine der Passphrase-Optionen konfiguriert.

PasswordComplexity

Mit dieser Einstellung können Sie die erforderliche Kennwortkomplexität für das verwaltete lokale Administratorkonto konfigurieren oder festlegen, dass eine Passphrase erstellt wird.

| Wert | Beschreibung der Einstellung |

|---|---|

| 1 | Großbuchstaben |

| 2 | Groß- und Kleinbuchstaben |

| 3 | Groß- und Kleinbuchstaben und Zahlen |

| 4 | Groß- und Kleinbuchstaben und Zahlen und Sonderzeichen |

| 5 | Groß- und Kleinbuchstaben und Zahlen und Sonderzeichen (verbesserte Lesbarkeit) |

| 6 | Passphrase (lange Wörter) |

| 7 | Passphrase (kurze Wörter) |

| 8 | Passphrase (kurze Wörter mit eindeutigen Präfixen) |

Falls nicht angegeben, ist diese Einstellung standardmäßig auf 4 festgelegt.

Wichtig

Windows unterstützt die Einstellungen für geringere Kennwortkomplexität (1, 2 und 3) nur aus Gründen der Abwärtskompatibilität mit der Legacy-Microsoft LAPS. Es wird empfohlen, diese Einstellung stets mit 4 zu konfigurieren.

Wichtig

Konfigurieren Sie für PasswordComplexity keine Einstellung, die mit der lokalen Kennwortrichtlinie des verwalteten Geräts nicht kompatibel ist. Dies führt dazu, dass Windows LAPS kein neues kompatibles Kennwort erstellen kann. (Suchen Sie im Windows LAPS-Ereignisprotokoll nach einem Ereignis vom Typ „10027“).

PasswordExpirationProtectionEnabled

Mit dieser Einstellung können Sie die Erzwingung des maximalen Kennwortalters für das verwaltete lokale Administratorkonto konfigurieren.

Unterstützte Werte sind entweder 1 (TRUE) oder 0 (FALSE).

Falls nicht angegeben, ist diese Einstellung standardmäßig auf 1 (TRUE) festgelegt.

Tipp

Im Legacy-Microsoft LAPS-Modus ist diese Einstellung aus Gründen der Abwärtskompatibilität standardmäßig auf False festgelegt.

ADPasswordEncryptionEnabled

Über diese Einstellung können Sie die Verschlüsselung von Kennwörtern in Active Directory aktivieren.

Unterstützte Werte sind entweder 1 (TRUE) oder 0 (FALSE).

Wichtig

Zum Aktivieren dieser Einstellung muss Ihre Active Directory-Domäne auf mindestens der Domänenfunktionsebene 2016 oder später ausgeführt werden.

ADPasswordEncryptionPrincipal

Mit dieser Einstellung können Sie den Namen oder Sicherheitsbezeichner (SID) eines Benutzers oder einer Gruppe konfigurieren, der/die das in Active Directory gespeicherte Kennwort entschlüsseln kann.

Diese Einstellung wird ignoriert, wenn das Kennwort derzeit in Azure gespeichert ist.

Falls nicht angegeben, können nur Mitglieder der Gruppe „Domänenadministratoren“ in der Domäne des Geräts das Kennwort entschlüsseln.

Falls angegeben, kann der angegebene Benutzer oder die angegebene Gruppe das in Active Directory gespeicherte Kennwort entschlüsseln.

Wichtig

Die in dieser Einstellung gespeicherte Zeichenfolge ist entweder eine SID in Form einer Zeichenfolge oder der vollständig qualifizierte Name eines Benutzers oder einer Gruppe sein. Es folgen gültige Beispiele:

S-1-5-21-2127521184-1604012920-1887927527-35197contoso\LAPSAdminslapsadmins@contoso.com

Der (entweder anhand der SID des oder des Benutzer- oder Gruppennamens) identifizierte Prinzipal muss vorhanden sein und wird vom Gerät aufgelöst.

HINWEIS: Die in dieser Einstellung angegebenen Daten werden unverändert eingegeben. Fügen Sie z. B. keine Anführungszeichen oder Klammern hinzu.

Diese Einstellung wird ignoriert, sofern ADPasswordEncryptionEnabled nicht mit True konfiguriert ist und alle anderen Voraussetzungen erfüllt sind.

Diese Einstellung wird ignoriert, wenn Kennwörter von DSRM-Konten (Directory Services Repair Mode, Reparaturmodus für Verzeichnisdienste) auf einem Domänencontroller gesichert werden. In diesem Szenario ist diese Einstellung standardmäßig stets auf die Gruppe „Domänenadministratoren“ der Domäne des Domänencontrollers festgelegt.

ADEncryptedPasswordHistorySize

Mit dieser Einstellung legen Sie fest, wie viele vorherige verschlüsselte Kennwörter in Active Directory gespeichert werden. Diese Werte werden unterstützt:

- Minimum: 0 Kennwörter

- Maximum: 12 Kennwörter

Falls nicht angegeben, ist diese Einstellung standardmäßig auf 0 Kennwörter (deaktiviert) festgelegt.

Wichtig

Diese Einstellung wird ignoriert, sofern ADPasswordEncryptionEnabled nicht mit True konfiguriert ist und alle anderen Voraussetzungen erfüllt sind.

Diese Einstellung wird auch auf Domänencontrollern wirksam, die ihre DSRM-Kennwörter sichern.

ADBackupDSRMPassword

Mit dieser Einstellung können Sie die Sicherung des Kennworts des DSRM-Kontos auf Windows Server Active Directory-Domänencontrollern aktivieren.

Unterstützte Werte sind entweder 1 (TRUE) oder 0 (FALSE).

Diese Einstellung ist standardmäßig auf 0 (FALSE) festgelegt.

Wichtig

Diese Einstellung wird ignoriert, sofern ADPasswordEncryptionEnabled nicht mit True konfiguriert ist und alle anderen Voraussetzungen erfüllt sind.

PostAuthenticationResetDelay

Mit dieser Einstellung legen Sie die Zeitspanne (in Stunden) fest, die nach einer Authentifizierung gewartet werden soll, ehe die angegebenen Aktionen nach Authentifizierung ausgeführt werden (siehe PostAuthenticationActions). Diese Werte werden unterstützt:

- Minimum: 0 Stunden (durch Festlegen dieses Werts auf 0 werden alle Aktionen nach Authentifizierung deaktiviert)

- Maximum: 24 Stunden

Falls nicht angegeben, ist diese Einstellung standardmäßig auf 24 Stunden festgelegt.

PostAuthenticationActions

Mit dieser Einstellung legen Sie fest, welche Aktionen nach Ablauf der konfigurierten Toleranzperiode (siehe PostAuthenticationResetDelay) erfolgen sollen.

Diese Einstellung kann einen der folgenden Werte aufweisen:

| Wert | Name | Aktionen, die nach Ablauf der Toleranzperiode erfolgen | Kommentare |

|---|---|---|---|

| 1 | Kennwort zurücksetzen | Das Kennwort des verwalteten Kontos wird zurückgesetzt. | |

| 3 | Kennwort zurücksetzen und abmelden | Das Kennwort für das verwaltete Konto wird zurückgesetzt, interaktive Anmeldesitzungen, die das verwaltete Konto verwenden, werden beendet, und SMB-Sitzungen, die das verwaltete Konto verwenden, werden gelöscht. | Bei interaktiven Anmeldesitzungen wird eine Warnung mit dem Hinweis angezeigt, dass Benutzer*innen zwei Minuten Zeit haben, ihre Arbeit zu speichern und sich abzumelden. (Die Zeit kann nicht konfiguriert werden.) |

| 5 | Kennwort zurücksetzen und neu starten | Das Kennwort des verwalteten Kontos wird zurückgesetzt, und das verwaltete Gerät wird neu gestartet. | Das verwaltete Gerät wird nach einer nicht konfigurierbaren Verzögerung von einer Minute neu gestartet. |

| 11 | Kennwort zurücksetzen und abmelden | Das Kennwort für das verwaltete Konto wird zurückgesetzt, interaktive Anmeldesitzungen, die das verwaltete Konto verwenden, werden beendet, und SMB-Sitzungen, die das verwaltete Konto verwenden, werden gelöscht. Alle weiteren Vorgänge, die unter dem verwalteten Konto ausgeführt werden, werden beendet. | Bei interaktiven Anmeldesitzungen wird eine Warnung mit dem Hinweis angezeigt, dass Benutzer*innen zwei Minuten Zeit haben, ihre Arbeit zu speichern und sich abzumelden. (Die Zeit kann nicht konfiguriert werden.) |

Falls nicht angegeben, ist diese Einstellung standardmäßig auf 3 festgelegt.

Wichtig

Die zulässigen Aktionen nach Authentifizierung sollen dazu beitragen, die Zeitspanne zu begrenzen, die ein Windows LAPS-Kennwort vor dem Zurücksetzen genutzt werden kann. Das Abmelden vom verwalteten Konto oder Neustarten des Geräts sind Optionen, die sicherstellen, dass die Zeitspanne begrenzt ist. Das abrupte Beenden von Anmeldesitzungen oder Neustarten des Geräts kann zu Datenverlust führen.

Aus Sicherheitsperspektive hat ein böswilliger Benutzer, der sich mit einem gültigen Windows LAPS-Kennwort administrative Berechtigungen auf einem Gerät verschafft, letztlich die Möglichkeit, diese Mechanismen zu vermeiden oder zu umgehen.

Wichtig

PostAuthenticationActions Wert 11 wird nur in Windows 11 24H2, Windows Server 2025 und höheren Versionen unterstützt.

AutomaticAccountManagementEnabled

Verwenden Sie diese Einstellung, um die automatische Kontoverwaltung zu aktivieren.

Unterstützte Werte sind entweder 1 (TRUE) oder 0 (FALSE).

Diese Einstellung ist standardmäßig auf 0 (FALSE) festgelegt.

AutomaticAccountManagementTarget

Verwenden Sie diese Einstellung, um anzugeben, ob das integrierte Administratorkonto oder ein neues benutzerdefiniertes Konto automatisch verwaltet wird.

| Wert | Beschreibung der Einstellung |

|---|---|

| 0 | Automatisches Verwalten des integrierten Administratorkontos |

| 1 | Automatisches Verwalten eines neuen benutzerdefinierten Kontos |

Diese Einstellung ist standardmäßig auf 1 festgelegt.

Diese Einstellung wird ignoriert, sofern AutomaticAccountManagementEnabled nicht aktiviert ist.

AutomaticAccountManagementNameOrPrefix

Verwenden Sie diese Einstellung, um den Namen oder das Namenspräfix des automatisch verwalteten Kontos anzugeben.

Diese Einstellung ist standardmäßig auf WLapsAdmin festgelegt.

Diese Einstellung wird ignoriert, sofern AutomaticAccountManagementEnabled nicht aktiviert ist.

AutomaticAccountManagementEnableAccount

Verwenden Sie diese Einstellung, um das automatisch verwaltete Konto zu aktivieren oder zu deaktivieren.

| Wert | Beschreibung der Einstellung |

|---|---|

| 0 | Deaktivieren des automatisch verwalteten Kontos |

| 1 | Aktivieren des automatisch verwalteten Kontos |

Diese Einstellung ist standardmäßig auf 0 festgelegt.

Diese Einstellung wird ignoriert, sofern AutomaticAccountManagementEnabled nicht aktiviert ist.

AutomaticAccountManagementRandomizeName

Verwenden Sie diese Einstellung, um die Randomisierung des Namens des automatisch verwalteten Kontos zu aktivieren.

Wenn diese Einstellung aktiviert ist, wird der Name des verwalteten Kontos (bestimmt durch die Einstellung AutomaticAccountManagementNameOrPrefix) jedes Mal mit einem zufälligen sechsstelligen Suffix versehen, wenn das Kennwort gedreht wird.

Die Namen lokaler Windows-Konten sind maximal 20 Zeichen lang, darf die Namenskomponente maximal 14 Zeichen lang sein, um Raum für das zufällige Suffix zu lassen. Kontonamen, die von AutomaticAccountManagementNameOrPrefix angegeben werden, die länger als 14 Zeichen sind, werden abgeschnitten.

| Wert | Beschreibung der Einstellung |

|---|---|

| 0 | Den Namen des automatisch verwalteten Kontos nicht zufällig festlegen |

| 1 | Name des automatisch verwalteten Kontos randomisieren |

Diese Einstellung ist standardmäßig auf 0 festgelegt.

Diese Einstellung wird ignoriert, sofern AutomaticAccountManagementEnabled nicht aktiviert ist.

Windows LAPS-Standardrichtlinienwerte

Alle Windows LAPS-Richtlinieneinstellungen weisen einen Standardwert auf. Der Standardwert wird angewendet, wenn ein Administrator keine bestimmte Einstellung konfiguriert. Der Standardwert wird auch dann angewendet, wenn ein Administrator eine bestimmte Einstellung mit einem nicht unterstützten Wert konfiguriert.

| Einstellungsname | Standardwert |

|---|---|

| BackupDirectory | Disabled |

| AdministratorAccountName | Null/leer |

| PasswordAgeDays | 30 |

| PasswordLength | 14 |

| PassphraseLength | 6 |

| PasswordComplexity | 4 |

| PostAuthenticationResetDelay | 24 |

| PostAuthenticationActions | 3 (Kennwort zurücksetzen und abmelden) |

| ADPasswordEncryptionEnabled | True |

| ADPasswordEncryptionPrincipal | Domänen-Admins |

| ADEncryptedPasswordHistorySize | 0 |

| ADBackupDSRMPassword | False |

| PasswordExpirationProtectionEnabled | True |

| AutomaticAccountManagementEnabled | False |

| AutomaticAccountManagementTarget | Ja |

| AutomaticAccountManagementNameOrPrefix | Ja |

| AutomaticAccountManagementEnableAccount | False |

| AutomaticAccountManagementRandomizeName | False |

Wichtig

ADPasswordEncryptionPrincipal ist eine Ausnahme von der falsch konfigurierten Einstellungsregel. Diese Einstellung ist standardmäßig nur dann auf „Domänenadministratoren“ festgelegt, wenn die Einstellung nicht konfiguriert ist. Wenn ein ungültiger Benutzer- oder Gruppenname angegeben wird, kommt es zu einem Richtlinienverarbeitungsfehler und das Kennwort des verwalteten Kontos wird nicht gesichert.

Beachten Sie diese Standardwerte beim Konfigurieren neuer Windows LAPS-Features wie z. B. die Passphrasen-Unterstützung. Wenn Sie eine Richtlinie mit einem PasswordComplexity-Wert von 6 (lange Passphrasen) konfigurieren, wenden Sie diese Richtlinie auf ein älteres Betriebssystem an, das diesen Wert nicht unterstützt. Das Zielbetriebssystem wird den Standardwert 4 verwenden. Um dieses Ergebnis zu vermeiden, erstellen Sie zwei unterschiedliche Richtlinien: eine für das ältere Betriebssystem und eine für das neuere Betriebssystem.