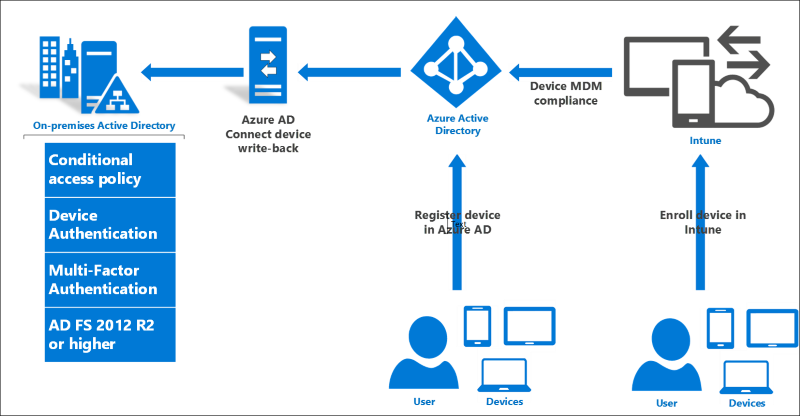

Konfigurieren des lokalen bedingten Zugriffs mithilfe registrierter Geräte

Das folgende Dokument führt Sie durch die Installation und Konfiguration des lokalen bedingten Zugriffs mithilfe von registrierten Geräten.

Voraussetzungen in Bezug auf die Infrastruktur

Die folgenden Voraussetzungen müssen erfüllt sein, bevor Sie mit dem Einrichten des lokalen bedingten Zugriffs beginnen können.

| Anforderung | Beschreibung |

|---|---|

| Ein Microsoft Entra-Abonnement mit Microsoft Entra ID P1 oder P2 | Zum Aktivieren des Geräterückschreibens für den lokalen bedingten Zugriff – eine kostenlose Testversion ist ausreichend. |

| Intune-Abonnement | Nur für die MDM-Integration für Gerätekonformitätsszenarien erforderlich – eine kostenlose Testversion ist ausreichend. |

| Microsoft Entra Connect | QFE von November 2015 oder höher. Hier können Sie die neueste Version herunterladen. |

| Windows Server 2016 | Build 10586 oder neuer für AD FS. |

| Windows Server 2016-Active Directory-Schema | Schemaebene 85 oder höher ist erforderlich. |

| Windows Server 2016-Domänencontroller | Dies ist nur für Hello For Business-Bereitstellungen mit schlüsselbasiertem Vertrauen erforderlich. Weitere Informationen finden Sie hier. |

| Windows 10-Client | Build 10586 oder neuer, eingebunden in die oben genannte Domäne, ist nur für Szenarien mit Windows 10-Domänenbeitritt und Windows Hello for Business erforderlich. |

| Microsoft Entra-Benutzerkonto mit zugewiesener Microsoft Entra ID P1- oder P2-Lizenz | Zum Registrieren des Geräts. |

Upgrade Ihres Active Directory-Schemas

Um den lokalen bedingten Zugriff mit registrierten Geräten zu verwenden, müssen Sie zuerst Ihr AD-Schema aktualisieren. Die folgenden Bedingungen müssen erfüllt sein: Das Schema muss Version 85 oder höher aufweisen – dies ist nur für die Gesamtstruktur erforderlich, in die AD FS eingebunden ist.

Hinweis

Wenn Sie Microsoft Entra Connect vor dem Upgrade auf die Schemaversion (Ebene 85 oder höher) unter Windows Server 2016 installiert haben, müssen Sie die Microsoft Entra Connect-Installation erneut ausführen und das lokale AD-Schema aktualisieren, um sicherzustellen, dass die Synchronisierungsregel für „msDS-KeyCredentialLink“ konfiguriert ist.

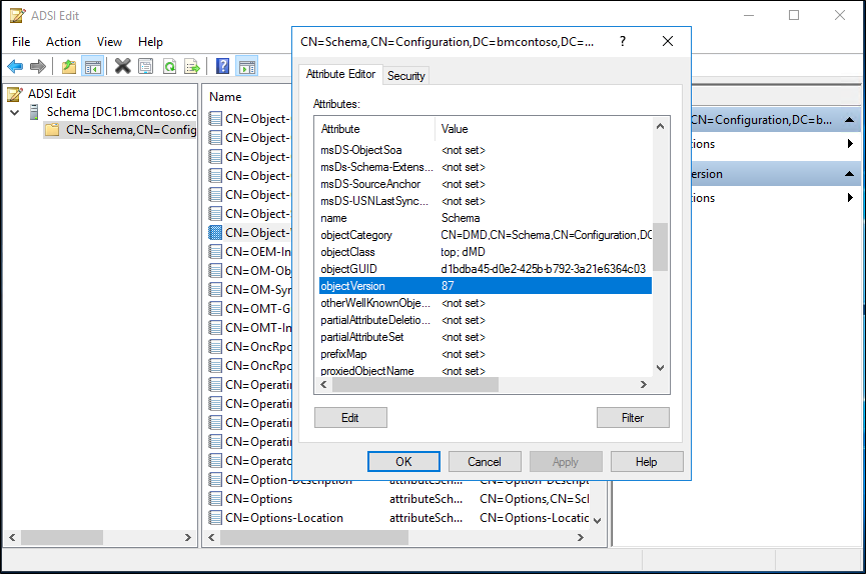

Überprüfen der Schemaebene

Gehen Sie wie folgt vor, um die Schemaebene zu überprüfen:

- Sie können ADSIEdit oder LDP verwenden und eine Verbindung mit dem Schemanamenskontext herstellen.

- Klicken Sie in ADSIEdit mit der rechten Maustaste auf „CN=Schema,CN=Configuration,DC=<Domaene>,DC=<com>“ und wählen Sie „Eigenschaften“ aus. Ersetzen Sie die Bestandteile „Domaene“ und „com“ durch die entsprechenden Informationen für Ihre Gesamtstruktur.

- Suchen Sie im Attribut-Editor das Attribut „objectVersion“, das Sie über Ihre Version informiert.

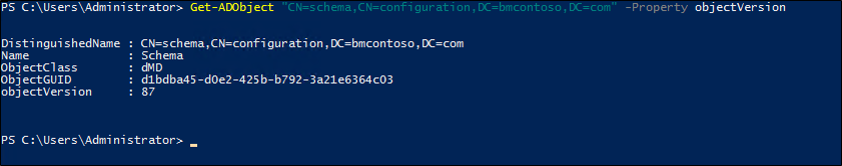

Sie können auch das folgende PowerShell-Cmdlet verwenden (ersetzen Sie das Objekt durch Ihre Informationen aus dem Schemanamenskontext):

Get-ADObject "cn=schema,cn=configuration,dc=domain,dc=local" -Property objectVersion

Weitere Informationen zum Upgrade finden Sie unter Aktualisieren von Domänencontrollern auf Windows Server 2016.

Microsoft Entra Geräteregistrierung aktivieren

Für dieses Szenario müssen Sie die Geräteregistrierungsfunktion in Microsoft Entra ID konfigurieren.

Führen Sie dazu die Schritte unter Einrichten des Microsoft Entra-Beiritts in Ihrer Organisation aus.

Einrichten von AD FS

- Erstellen Sie eine neue AD FS 2016-Farm.

- Oder migrieren Sie eine Farm von AD FS 2012 R2 zu AD FS 2016.

- Stellen Sie Microsoft Entra Connect mithilfe des benutzerdefinierten Pfads bereit, um AD FS mit Microsoft Entra ID zu verbinden.

Konfigurieren der Geräterückschreibens und der Geräteauthentifizierung

Hinweis

Wenn Sie Microsoft Entra Connect mit den Express-Einstellungen ausgeführt haben, wurden die richtigen AD-Objekte für Sie erstellt. In den meisten AD FS-Szenarien wurde Microsoft Entra Connect jedoch mit benutzerdefinierten Einstellungen zum Konfigurieren von AD FS ausgeführt, sodass die folgenden Schritte erforderlich sind.

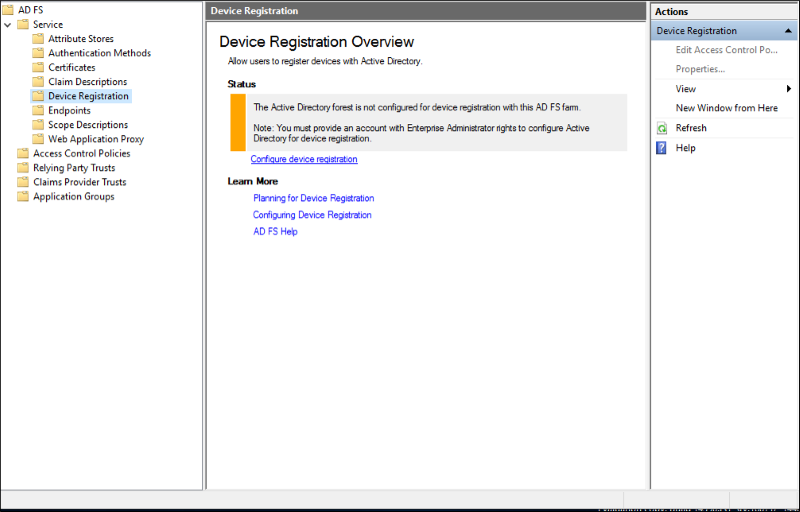

Erstellen von AD-Objekten für die AD FS-Geräteauthentifizierung

Wenn Ihre AD FS-Farm noch nicht für die Geräteauthentifizierung konfiguriert ist (dies können Sie in der AD FS-Verwaltungskonsole unter „Dienst“ -> „Geräteregistrierung“ ermitteln), führen Sie die folgenden Schritte aus, um die richtigen AD DS-Objekte und die richtige AD DS-Konfiguration zu erstellen.

Hinweis: Die folgenden Befehle erfordern Active Directory-Verwaltungstools. Wenn Ihr Verbundserver also nicht gleichzeitig ein Domänencontroller ist, führen Sie zunächst den folgenden Schritt 1 aus, um die Tools zu installieren. Andernfalls können Sie Schritt 1 überspringen.

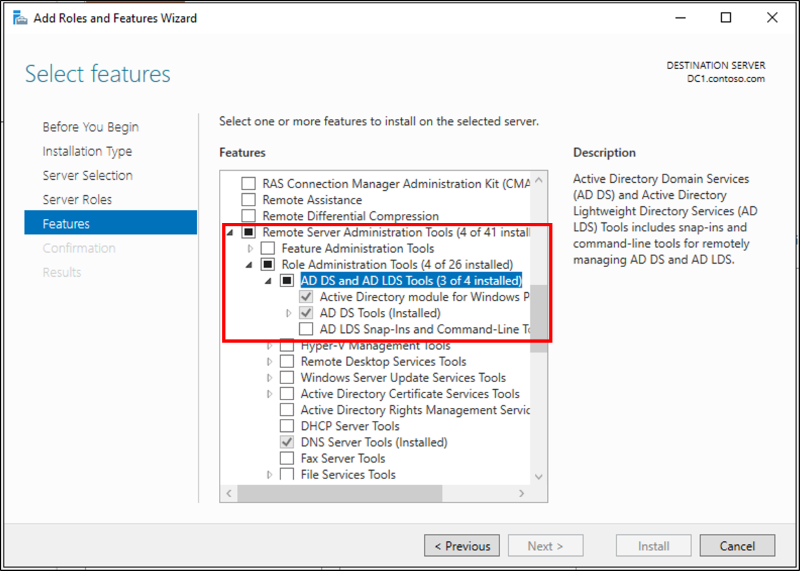

- Führen Sie den Assistenten zum Hinzufügen von Rollen & Features aus und wählen Sie das Feature Remoteserver-Verwaltungstools ->Rollenverwaltungstools ->AD DS und AD LDS Tools -> Wählen Sie dann sowohl das Active Directory-Modul für Windows PowerShell und die AD DS Tools aus.

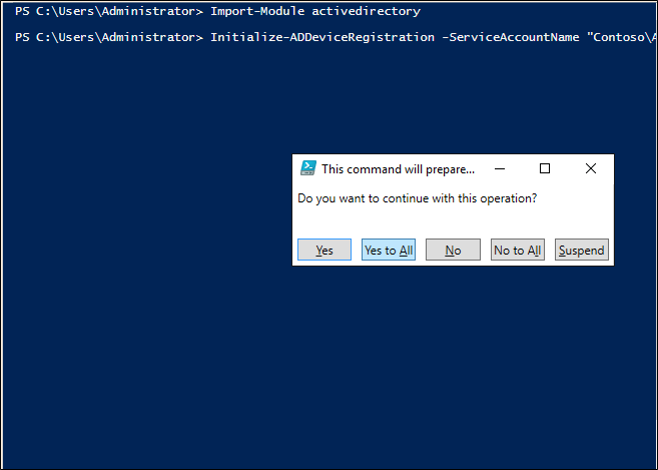

Stellen Sie auf Ihrem primären AD FS-Server sicher, dass Sie als AD DS-Benutzer mit Berechtigungen als Organisations-Admin angemeldet sind, und öffnen Sie eine PowerShell-Eingabeaufforderung mit erhöhten Rechten. Führen Sie dann die folgenden PowerShell-Befehle aus:

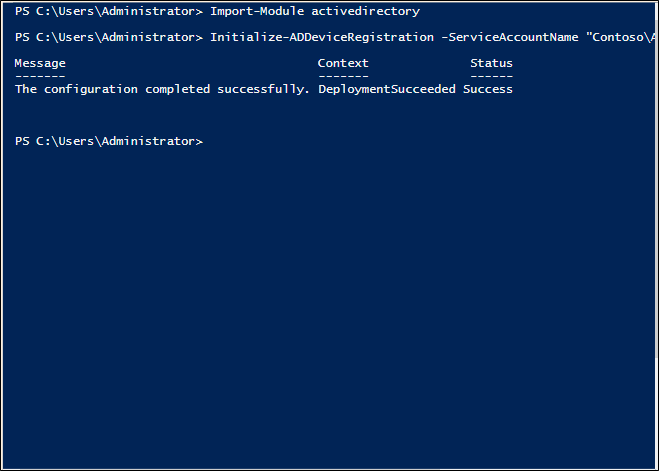

Import-module activedirectoryPS C:\> Initialize-ADDeviceRegistration -ServiceAccountName "<your service account>"Klicken Sie im Popupfenster auf „Ja“.

Hinweis: Wenn Ihr AD FS-Dienst für die Verwendung eines gMSA konfiguriert ist, geben Sie den Kontonamen im Format „domain\accountname$“ ein.

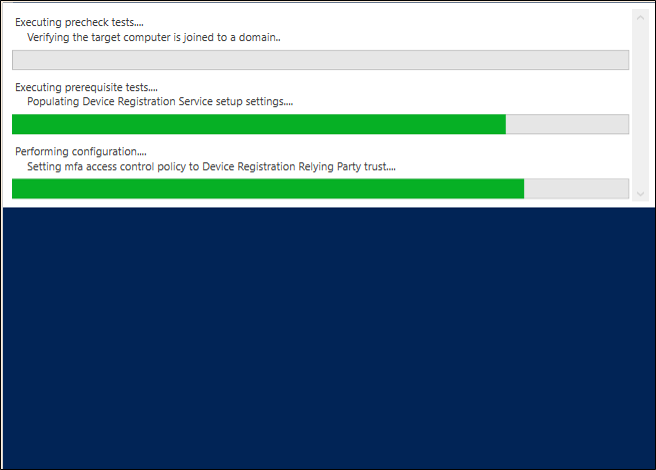

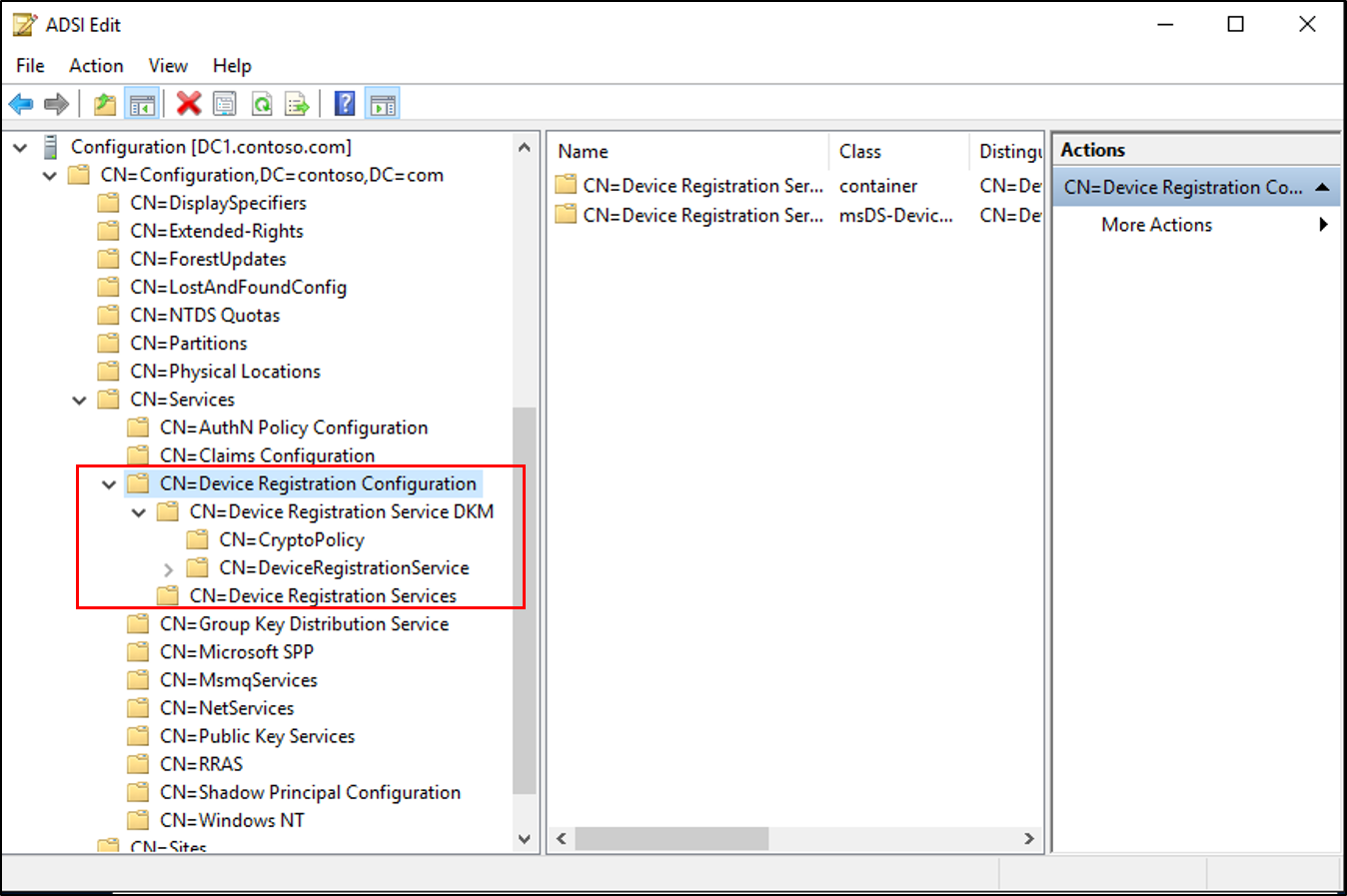

Der oben gezeigte PowerShell-Befehl erstellt die folgenden Objekte:

- Container „RegisteredDevices“ in der AD-Domänenpartition

- Container und Objekt für den Geräteregistrierungsdienst unter „Konfiguration“ -> „Dienste“ -> „Geräteregistrierungskonfiguration“

- DKM-Container und -Objekt für den Geräteregistrierungsdienst unter „Konfiguration“ -> „Dienste“ -> „Geräteregistrierungskonfiguration“

- Sobald diese Vorgänge abgeschlossen sind, wird eine Meldung zum erfolgreichen Abschluss angezeigt.

Erstellen eines Dienstverbindungspunkts in AD

Wenn Sie den Windows 10-Domänenbeitritt (mit automatischer Registrierung bei Microsoft Entra ID) wie hier beschrieben verwenden möchten, führen Sie die folgenden Befehle aus, um einen Dienstverbindungspunkt in AD DS zu erstellen.

Öffnen Sie Windows PowerShell, und führen Sie Folgendes aus:

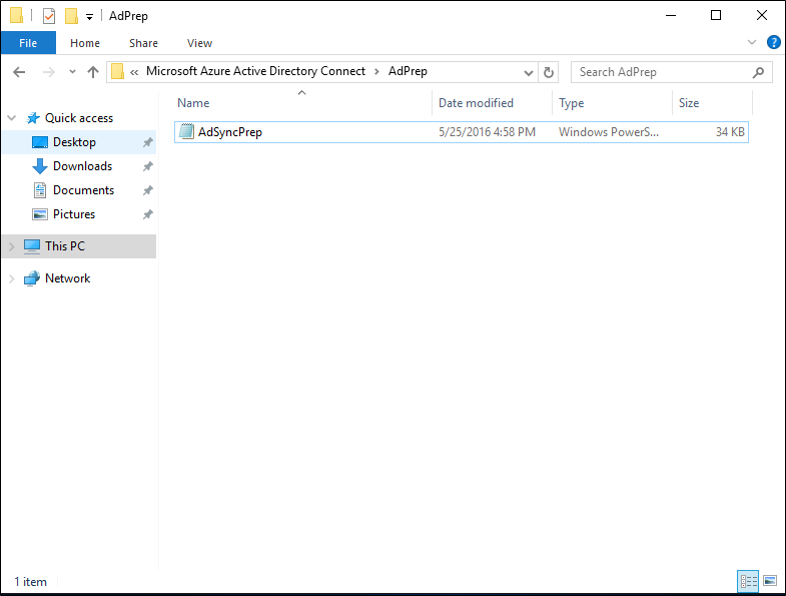

PS C:>Import-Module -Name "C:\Program Files\Microsoft Azure Active Directory Connect\AdPrep\AdSyncPrep.psm1"

Hinweis

Hinweis: Kopieren Sie bei Bedarf die Datei „AdSyncPrep.psm1“ von Ihrem Microsoft Entra Connect-Server. Diese Datei befindet sich unter „Programme\Microsoft Entra Connect\AdPrep“

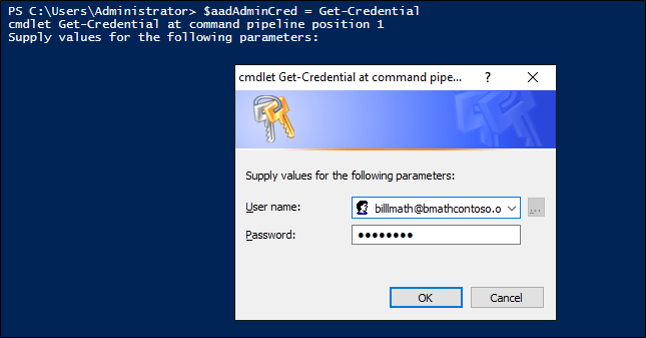

Geben Sie Ihre Microsoft Entra-Anmeldeinformationen als globale/r Administrator*in ein.

PS C:>$aadAdminCred = Get-Credential

Führen Sie den folgenden PowerShell-Befehl aus:

PS C:>Initialize-ADSyncDomainJoinedComputerSync -AdConnectorAccount [AD connector account name] -AzureADCredentials $aadAdminCred

Dabei ist [AD connector account name] der Name des Kontos, das Sie beim Hinzufügen Ihres lokalen AD DS-Verzeichnisses in Microsoft Entra Connect konfiguriert haben.

Die obigen Befehle ermöglichen es Windows 10 Clients, die richtige Microsoft Entra-Domäne für den Beitritt zu finden, indem das ServiceConnectionpoint-Objekt in AD DS erstellt wird.

Vorbereiten von AD für das Geräterückschreiben

Gehen Sie wie folgt vor, um sicherzustellen, dass AD DS-Objekte und -Container sich im richtigen Zustand für das Rückschreiben von Geräten aus Microsoft Entra ID befinden.

Öffnen Sie Windows PowerShell, und führen Sie Folgendes aus:

PS C:>Initialize-ADSyncDeviceWriteBack -DomainName <AD DS domain name> -AdConnectorAccount [AD connector account name]

Dabei ist [AD connector account name] der Name des Kontos, das Sie beim Hinzufügen Ihres lokalen AD DS-Verzeichnisses im Format „Domäne\Kontoname“ in Microsoft Entra Connect konfiguriert haben.

Der obige Befehl erstellt die folgenden Objekte für das Geräterückschreiben in AD DS, sofern diese noch nicht vorhanden sind, und ermöglicht den Zugriff auf den angegebenen AD-Connectorkontonamen.

- Container „RegisteredDevices“ in der AD-Domänenpartition

- Container und Objekt für den Geräteregistrierungsdienst unter „Konfiguration“ -> „Dienste“ -> „Geräteregistrierungskonfiguration“

Aktivieren des Kennwortrückschreibens in Microsoft Entra Connect

Aktivieren Sie das Geräterückschreiben in Microsoft Entra Connect – sofern Sie dies noch nicht getan haben –, indem Sie den Assistenten ein zweites Mal ausführen und Synchronisierungsoptionen anpassen auswählen. Aktivieren Sie dann das Kontrollkästchen für das Geräterückschreiben, und wählen Sie die Gesamtstruktur aus, in der Sie die obigen Cmdlets ausgeführt haben.

Konfigurieren der Geräteauthentifizierung in AD FS

Konfigurieren Sie in einem PowerShell-Befehlsfenster mit erhöhten Rechten die AD FS-Richtlinie, indem Sie den folgenden Befehl ausführen:

PS C:>Set-AdfsGlobalAuthenticationPolicy -DeviceAuthenticationEnabled $true -DeviceAuthenticationMethod All

Überprüfen Ihrer Konfiguration

Zur Referenz finden Sie im Folgenden eine umfassende Liste der AD DS-Geräte, -Container und -Berechtigungen, die erforderlich sind, damit Geräterückschreiben und -authentifizierung funktionieren:

Objekt vom Typ „ms-DS-DeviceContainer“ in CN=RegisteredDevices, DC=<Domäne>

- Lesezugriff auf das AD FS-Dienstkonto

- Lese-/Schreibzugriff auf das AD-Connectorkonto zum Synchronisieren von Microsoft Entra Connect

Container CN=Device Registration Configuration, CN=Services, CN=Configuration, DC=<Domäne>

DKM für den Containergeräteregistrierungsdienst im obigen Container

Objekt vom Typ „serviceConnectionpoint“ in CN=<GUID>, CN=Device Registration

Configuration, CN=Services, CN=Configuration, DC=<Domäne>

- Lese-/Schreibzugriff auf den angegebenen AD Connectorkontonamen im neuen Objekt

- Lese-/Schreibzugriff auf den angegebenen AD Connectorkontonamen im neuen Objekt

Objekt vom Typ msDS-DeviceRegistrationServiceContainer in CN=Device Registration Services,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=

Objekt vom Typ „msDS-DeviceRegistrationService“ im obigen Container

Überprüfen der Funktionsweise

Um die neuen Ansprüche und Richtlinien zu bewerten, registrieren Sie zuerst ein Gerät. Sie können beispielsweise einen Windows 10-Computer in Microsoft Entra einbinden, indem Sie die Einstellungs-App unter „System“ -> „Info“ verwenden, Sie können den Windows 10-Domänenbeitritt auch mit automatischer Geräteregistrierung einrichten, indem Sie diese zusätzlichen Schritte ausführen. Informationen zum Einbinden von mobilen Windows 10 Geräten finden Sie in diesem Dokument.

Am einfachsten können Sie die Funktionsweise bewerten, indem Sie sich mit einer Testanwendung bei AD FS anmelden, die eine Liste von Ansprüchen anzeigt. Sie können neue Ansprüche anzeigen, einschließlich isManaged, isCompliantund trusttype. Wenn Sie Windows Hello for Business aktivieren, wird auch der Anspruch prt angezeigt.

Konfigurieren zusätzlicher Szenarien

Automatische Registrierung für in eine Domäne eingebundene Windows 10-Computer

Führen Sie hier die Schritte 1 und 2 aus, um die automatische Geräteregistrierung für in eine Domäne eingebundene Windows 10-Computer zu aktivieren. Dies hilft Ihnen dabei, Folgendes zu erreichen:

- Sicherstellen, dass Ihr Dienstverbindungspunkt in AD DS vorhanden ist und über die richtigen Berechtigungen verfügt (wir haben dieses Objekt oben erstellt, aber eine Nachprüfung kann nicht schaden)

- Sicherstellen, dass AD FS ordnungsgemäß konfiguriert ist

- Sicherstellen, dass das AD FS-System die richtigen Endpunkte aktiviert und Anspruchsregeln konfiguriert hat

- Konfigurieren der Gruppenrichtlinieneinstellungen, die für die automatische Geräteregistrierung von in die Domäne eingebundenen Computern erforderlich sind

Windows Hello for Business

Informationen zum Aktivieren von Windows 10 mit Windows Hello for Business finden Sie unter Aktivieren von Windows Hello for Business in Ihrer Organisation.

Automatische MDM-Registrierung

Um die automatische MDM-Registrierung registrierter Geräte zu aktivieren, sodass Sie den isCompliant-Anspruch in Ihrer Zugriffssteuerungsrichtlinie verwenden können, führen Sie diese Schritte.

Problembehandlung

- Wenn bei

Initialize-ADDeviceRegistrationein Fehler angezeigt wird, dass ein Objekt bereits im falschen Zustand vorhanden ist – z. B. „Das DRS-Dienstobjekt wurde ohne alle erforderlichen Attribute gefunden.“ –, haben Sie möglicherweise zuvor bereits PowerShell-Befehle für Microsoft Entra Connect ausgeführt und verfügen über eine partielle Konfiguration in AD DS. Löschen Sie die Objekte unter CN=Device Registration Configuration, CN=Services, CN=Configuration, DC=<Domäne> manuell, und versuchen Sie es noch mal. - In die Domäne eingebundene Windows 10-Clients

- Um zu überprüfen, ob die Geräteauthentifizierung funktioniert, melden Sie sich mit einem Testbenutzerkonto bei einem in die Domäne eingebundenen Client an. Um die Bereitstellung schnell auszulösen, sperren und entsperren Sie den Desktop mindestens einmal.

- Anweisungen zum Suchen nach dem Link zu STK-Schlüsselanmeldeinformationen im AD DS-Objekt (muss die Synchronisierung weiterhin zweimal ausgeführt werden?)

- Wenn beim Registrieren eines Windows-Computers der Fehler angezeigt wird, dass das Gerät bereits registriert wurde, Sie aber die Registrierung des Geräts nicht aufheben können oder diese Aufhebung bereits ausgeführt haben, ist möglicherweise ein Fragment der Geräteregistrierungskonfiguration in der Registrierung vorhanden. Führen Sie die folgenden Schritte aus, um dieses Problem näher zu untersuchen und zu beheben:

- Öffnen Sie auf dem Windows-Computer den Registrierungs-Editor, und navigieren Sie zu HKLM\Software\Microsoft\Enrollments.

- Unterhalb dieses Schlüssel befinden sich zahlreiche Unterschlüssel in Form von GUIDs. Navigieren Sie zu dem Unterschlüssel, der etwa 17 Werte enthält und als „EnrollmentType“ den Wert „6“ [in MDM eingebunden] oder „13“ (in Microsoft Entra eingebunden) aufweist.

- Ändern Sie den EnrollmentType zu 0.

- Versuchen Sie erneut, das Gerät zu registrieren.

Verwandte Artikel

- Sicherer Zugriff auf Microsoft 365 und andere Apps, die mit Microsoft Entra ID verbunden sind

- Geräterichtlinien für den bedingten Zugriff auf Office 365-Dienste

- Einrichten des lokalen bedingten Zugriffs mithilfe der Microsoft Entra-Geräteregistrierung

- Verbinden von in die Domäne eingebundenen Geräten mit Microsoft Entra ID für Windows 10-Funktionen