Steuern des Zugriffs auf Organisationsdaten mit Active Directory-Verbunddienste (AD FS)

Dieses Dokument bietet eine Übersicht über die Zugriffssteuerung mit AD FS in lokalen, Hybrid- und Cloudszenarien.

AD FS und bedingter Zugriff auf lokale Ressourcen

Seit der Einführung von Active Directory-Verbunddienste (AD FS) sind Autorisierungsrichtlinien verfügbar, um den Benutzerzugriff auf Ressourcen auf Grundlage von Attributen der Anforderung und der Ressource einzuschränken oder zuzulassen. Da AD FS sich von Version zu Version weiterentwickelt hat, hat sich die Implementierung dieser Richtlinien geändert. Ausführliche Informationen zu Zugriffssteuerungsfeatures nach Version finden Sie unter:

- Zugriffssteuerungsrichtlinien in AD FS unter Windows Server 2016

- Zugriffssteuerung in AD FS unter Windows Server 2012 R2

AD FS und bedingter Zugriff in einer Hybridorganisation

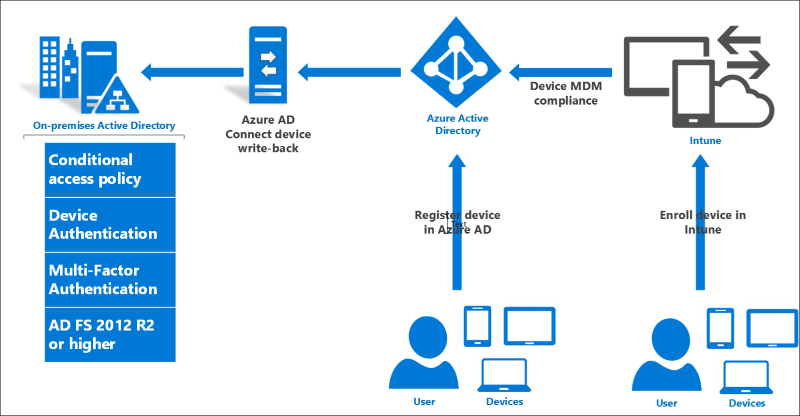

AD FS bietet die lokale Komponente der Richtlinien für bedingten Zugriff in einem Hybridszenario. AD FS-basierte Autorisierungsregeln sollten für Nicht-Microsoft Entra-Ressourcen verwendet werden, z. B. für lokale Anwendungen, die einen direkten Verbund mit AD FS bilden. Die Cloudkomponente wird vom bedingten Zugriff in Microsoft Entra bereitgestellt. Microsoft Entra Connect stellt die Steuerungsebene bereit, die beide verbindet.

Wenn Sie beispielsweise Geräte bei Microsoft Entra ID für den bedingten Zugriff auf Cloudressourcen registrieren, stellt die Rückschreibfunktion von Microsoft Entra Connect die Informationen zur Geräteregistrierung lokal zur Verfügung, damit AD FS-Richtlinien verwendet und erzwungen werden können. Auf diese Weise haben Sie einen konsistenten Ansatz für Zugriffssteuerungsrichtlinien für lokale und Cloudressourcen.

Die Entwicklung von Clientzugriffsrichtlinien für Office 365

Viele von Ihnen verwenden Clientzugriffsrichtlinien mit AD FS, um den Zugriff auf Office 365 und andere Microsoft Online-Dienste auf Grundlage von Faktoren wie dem Standort des Clients und dem Typ der verwendeten Clientanwendung einzuschränken.

- Clientzugriffsrichtlinien in AD FS unter Windows Server 2012 R2

- Clientzugriffsrichtlinien in AD FS 2.0

Einige Beispiele für diese Richtlinien sind unter anderem:

- Blockieren des gesamten Extranetclientzugriffs auf Office 365.

- Blockieren des gesamten Extranetclientzugriffs auf Office 365 mit Ausnahme von Geräten, die für Exchange Active Sync auf Exchange Online zugreifen.

Häufig besteht die diesen Richtlinien zugrunde liegende Notwendigkeit darin, das Risiko von Datenlecks zu verringern, indem sichergestellt wird, dass nur autorisierte Clients, Anwendungen, die keine Daten zwischenspeichern, oder Geräte, die remote deaktiviert werden können, Zugriff auf Ressourcen erhalten können.

Obwohl die oben dokumentierten Richtlinien für AD FS in den spezifischen dokumentierten Szenarien funktionieren, weisen sie Einschränkungen auf, da sie von Clientdaten abhängig sind, die nicht konsistent verfügbar sind. Beispielsweise war die Identität der Clientanwendung nur für Exchange Online-basierte Dienste und nicht für Ressourcen wie SharePoint Online verfügbar, bei denen auf dieselben Daten über den Browser oder einen „thick Client“ wie Word oder Excel zugegriffen werden kann. Außerdem ist AD FS nicht bekannt, auf welche Ressource in Office 365 zugegriffen wird, z. B. SharePoint Online oder Exchange Online.

Um diese Einschränkungen zu beheben und eine robustere Möglichkeit zur Verwendung von Richtlinien zum Verwalten des Zugriffs auf Geschäftsdaten in Office 365 oder anderen Microsoft Entra-basierten Ressourcen bereitzustellen, hat Microsoft den bedingten Zugriff in Microsoft Entra eingeführt. Microsoft Entra-Richtlinien für bedingten Zugriff können für eine bestimmte Ressource, für jede oder alle Ressourcen in Office 365, SaaS- oder benutzerdefinierten Anwendungen in Microsoft Entra ID konfiguriert werden. Diese Richtlinien hängen von der Gerätevertrauensstellung, dem Standort und andere Faktoren ab.

Mehr Informationen zum bedingten Zugriff in Microsoft Entra finden Sie unter Bedingter Zugriff in Microsoft Entra ID.

Eine wesentliche Änderung, die diese Szenarien ermöglicht, ist die moderne Authentifizierung, eine neue Methode zur Authentifizierung von Benutzern und Geräten, die in Office-Clients, Skype, Outlook und Browsern auf dieselbe Weise funktioniert.

Nächste Schritte

Weitere Informationen zum Steuern des Zugriffs über die Cloud und lokal finden Sie unter: