Sicherheitsprinzipale

In diesem Referenzartikel werden Sicherheitsprinzipale für Windows-Konten und -Sicherheitsgruppen sowie Sicherheitstechnologien beschrieben, die sich auf Sicherheitsprinzipale beziehen.

Was sind Sicherheitsprinzipale?

Ein Sicherheitsprinzipal ist eine Entität, die vom Betriebssystem authentifiziert werden kann, z. B. ein Benutzer- oder Computerkonto bzw. ein Thread oder Prozess, der im Sicherheitskontext eines Benutzer- oder Computerkontos oder der Sicherheitsgruppen für diese Konten ausgeführt wird. Sicherheitsprinzipale sind seit langem eine Grundlage für die Steuerung des Zugriffs auf absicherungsfähige Ressourcen auf Windows-Computern. Jeder Sicherheitsprinzipal wird im Betriebssystem durch einen eindeutigen Sicherheitsbezeichner (SID) abgebildet.

Hinweis

Dieser Inhalt bezieht sich nur auf die Windows-Versionen in der Liste „Gilt für“ am Anfang des Artikels.

Funktionsweise von Sicherheitsprinzipalen

In einer Active Directory-Domäne erstellte Sicherheitsprinzipale sind Active Directory-Objekte, die zum Verwalten des Zugriffs auf Domänenressourcen dienen. Jedem Sicherheitsprinzipal wird ein eindeutiger Bezeichner zugewiesen, den er während seiner gesamten Lebensdauer behält. Lokale Benutzerkonten und Sicherheitsgruppen werden auf einem lokalen Computer erstellt und können zum Verwalten des Zugriffs auf Ressourcen auf diesem Computer verwendet werden. Lokale Benutzerkonten und Sicherheitsgruppen werden vom Security Accounts Manager (SAM) auf dem lokalen Computer verwaltet.

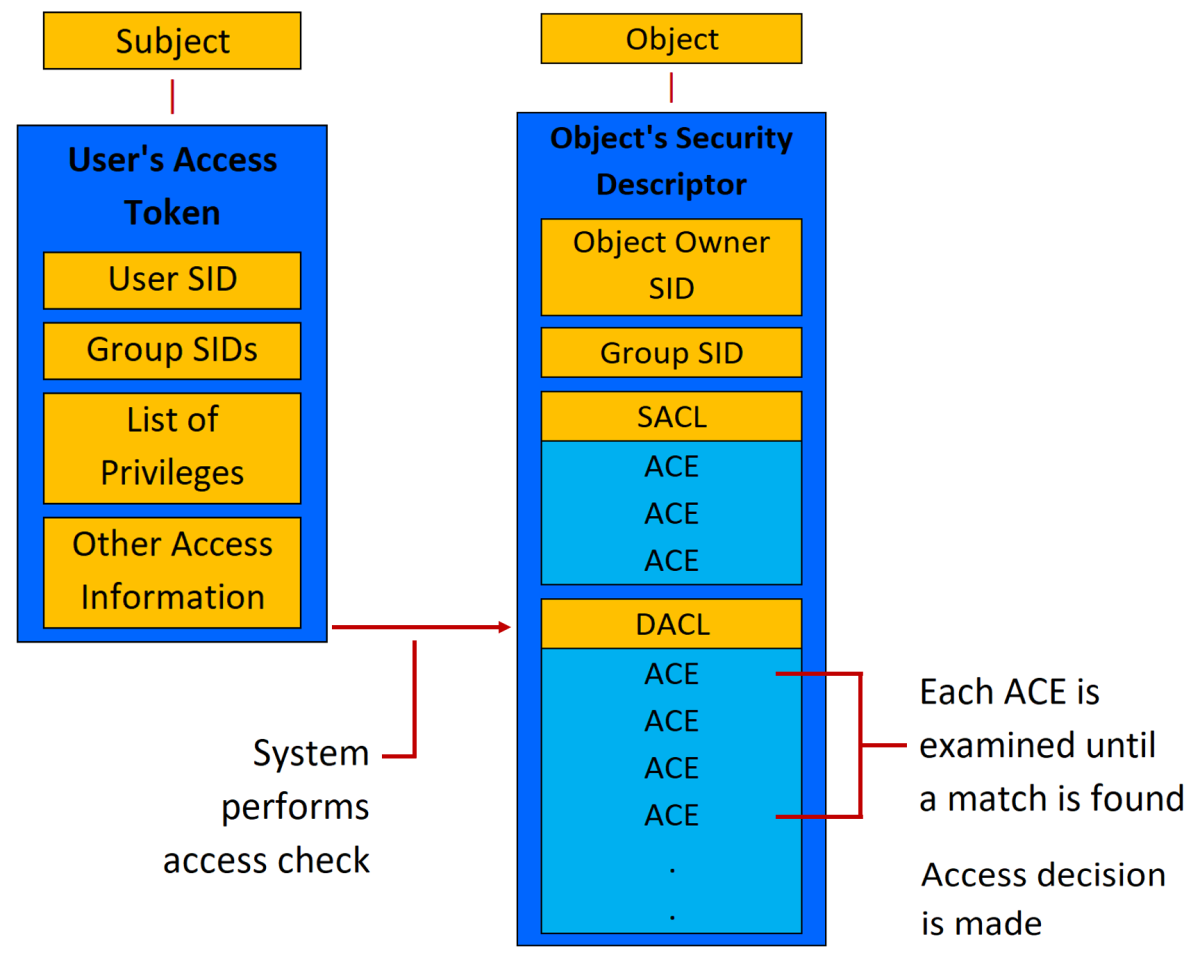

Komponenten für Autorisierung und Zugriffssteuerung

Das folgende Diagramm veranschaulicht den Autorisierungs- und Zugriffssteuerungsprozess unter Windows. Im Diagramm versucht der Antragsteller (ein Prozess, der von einem Benutzer eingeleitet wird), auf ein Objekt zuzugreifen, z. B. auf einen freigegebenen Ordner. Die Informationen im Zugriffstoken des Benutzers werden mit den Zugriffssteuerungseinträgen (Access Control Entries, ACEs) in der Sicherheitsbeschreibung des Objekts verglichen. Anschließend wird die Zugriffsentscheidung getroffen. Die SIDs von Sicherheitsprinzipalen werden im Zugriffstoken des Benutzers und in den ACEs in der Sicherheitsbeschreibung des Objekts verwendet.

Autorisierung und Zugriffssteuerungsprozess

Sicherheitsprinzipale stehen in engem Zusammenhang mit den folgenden Komponenten und Technologien:

- Sicherheitsbezeichner

- Zugriffstoken

- Sicherheitsbeschreibungen und Zugriffssteuerungslisten

- Berechtigungen

Sicherheitsbezeichner

Sicherheitsbezeichner (SIDs) stellen einen grundlegenden Baustein des Windows-Sicherheitsmodells dar. Sie arbeiten mit bestimmten Komponenten der Autorisierungs- und Zugriffssteuerungstechnologien in der Sicherheitsinfrastruktur der Windows Server-Betriebssysteme. Dies trägt zum Schutz des Zugriffs auf Netzwerkressourcen bei und ermöglicht eine sicherere IT-Umgebung.

Eine SID ist ein Wert variabler Länge, der dazu dient, einen Sicherheitsprinzipal eindeutig zu identifizieren, der eine beliebige Entität darstellt, die vom System authentifiziert werden kann. Zu diesen Entitäten gehören ein Benutzer- oder Computerkonto bzw. Thread oder Prozess, der im Sicherheitskontext eines Benutzer- oder Computerkontos ausgeführt wird. Jedem Sicherheitsprinzipal wird bei seiner Erstellung automatisch eine SID zugewiesen. Die SID wird in einer Sicherheitsdatenbank gespeichert. Wenn eine SID als eindeutiger Bezeichner für einen Benutzer oder eine Gruppe dient, ist es nicht möglich, damit einen anderen Benutzer oder eine andere Gruppe zu identifizieren.

Jedes Mal, wenn sich ein Benutzer anmeldet, erstellt das System ein Zugriffstoken für diesen Benutzer. Das Zugriffstoken enthält die SID des Benutzers, Benutzerrechte und die SIDs der Gruppen, zu denen der Benutzer gehört. Dieses Token stellt den Sicherheitskontext für alle Aktionen bereit, die der Benutzer auf diesem Computer ausführt.

Zusätzlich zu den eindeutig erstellten, domänenspezifischen SIDs, die bestimmten Benutzern und Gruppen zugewiesen werden, gibt es bekannte SIDs, die generische Gruppen und generische Benutzer identifizieren. Die SIDs „Jeder“ und „Welt“ identifizieren beispielsweise Gruppen, die alle Benutzer enthalten. Bekannte SIDs haben Werte, die in allen Betriebssystemen konstant bleiben.

Zugriffstoken

Ein Zugriffstoken ist ein geschütztes Objekt mit Informationen zur Identität und den Benutzerrechten eines Benutzerkontos.

Wenn sich ein Benutzer interaktiv anmeldet oder versucht, eine Netzwerkverbindung mit einem Computer herzustellen, auf dem Windows ausgeführt wird, werden die Anmeldeinformationen des Benutzers vom Anmeldeprozess authentifiziert. Wenn die Authentifizierung erfolgreich ist, gibt der Prozess eine SID für den Benutzer und eine Liste von SIDs für die Sicherheitsgruppen des Benutzers zurück. Die lokale Sicherheitsautorität (Local Security Authority, LSA) auf dem Computer erstellt anhand dieser Informationen ein Zugriffstoken (in diesem Fall das primäre Zugriffstoken). Dieses umfasst die SIDs, die vom Anmeldeprozess zurückgegeben werden, und eine Liste mit Benutzerrechten, die dem Benutzer und den Sicherheitsgruppen des Benutzers von der lokalen Sicherheitsrichtlinie zugewiesen werden.

Nachdem die LSA den primären Zugriffstoken erstellt hat, wird eine Kopie des Zugriffstokens an jeden Thread und Prozess angefügt, der im Auftrag des Benutzers ausgeführt wird. Immer wenn ein Thread oder Prozess mit einem absicherungsfähigen Objekt interagiert oder versucht, eine Systemaufgabe auszuführen, die Benutzerrechte erfordert, prüft das Betriebssystem das dem Thread zugeordnete Zugriffstoken, um die Autorisierungsebene zu bestimmen.

Es gibt zwei Arten von Zugriffstoken: primäre Token und Identitätswechseltoken. Jeder Prozess verfügt über ein primäres Token, das den Sicherheitskontext des dem Prozess zugeordneten Benutzerkontos beschreibt. Ein primäres Zugriffstoken wird in der Regel einem Prozess zugewiesen, um die Standardsicherheitsinformationen für diesen Prozess darzustellen. Identitätswechseltoken werden dagegen für Client- und Serverszenarien verwendet. Identitätswechseltoken ermöglichen einem Thread die Ausführung in einem Sicherheitskontext, der sich von dem Sicherheitskontext des Prozesses unterscheidet, der den Thread besitzt.

Sicherheitsbeschreibungen und Zugriffssteuerungslisten

Eine Sicherheitsbeschreibung ist eine Datenstruktur, die jedem absicherungsfähigen Objekt zugeordnet ist. Alle Objekte in Active Directory und alle absicherungsfähigen Objekte auf einem lokalen Computer oder in einem Netzwerk verfügen über Sicherheitsbeschreibungen, welche die Zugriffssteuerung für diese Objekte erleichtern. Sicherheitsbeschreibungen enthalten Informationen darüber, wer der Eigentümer eines Objekts ist, wer darauf wie zugreifen kann, und welche Zugriffsarten überwacht werden. Sicherheitsbeschreibungen enthalten die Zugriffssteuerungsliste (Access Control List, ACL) eines Objekts mit allen Sicherheitsberechtigungen, die für dieses Objekt gelten. Die Sicherheitsbeschreibung eines Objekts kann zwei Typen von ACLs enthalten:

Eine ermessensbasierte Zugriffssteuerungsliste (Discretionary Access Control List, DACL) mit den Benutzern und Gruppen, denen der Zugriff erlaubt oder verweigert wird.

Eine systembezogene Zugriffssteuerungsliste (System Access Control List, SACL), die steuert, wie der Zugriff überwacht wird.

Mit diesem Zugriffssteuerungsmodell können Sie Objekte und Attribute wie Dateien und Ordner, Active Directory-Objekte, Registrierungsschlüssel, Drucker, Geräte, Ports, Dienste, Prozesse und Threads einzeln absichern. Aufgrund dieses individuellen Kontrollmechanismus können Sie die Sicherheit von Objekten an die Anforderungen Ihrer Organisation anpassen, die Autorität für Objekte oder Attribute delegieren und benutzerdefinierte Objekte oder Attribute erstellen, die eindeutigen Sicherheitsschutz erfordern.

Berechtigungen

Mit Berechtigungen kann der Besitzer jedes absicherungsfähigen Objekts, z. B. einer Datei, eines Active Directory-Objekts oder eines Registrierungsschlüssels, festlegen, wer einen Vorgang oder eine Reihe von Vorgängen auf das Objekt oder die Objekteigenschaft anwenden darf. Berechtigungen werden in der Sicherheitsarchitektur als ACEs ausgedrückt. Da der Zugriff auf ein Objekt im Ermessen des Objektbesitzers liegt, wird die Art der Zugriffssteuerung unter Windows als ermessensbasierte Zugriffssteuerung bezeichnet.

Berechtigungen unterscheiden sich von Benutzerrechten darin, dass Berechtigungen an Objekte angefügt werden und Benutzerrechte für Benutzerkonten gelten. Administratoren können Gruppen oder Benutzern Benutzerrechte zuweisen. Diese Rechte autorisieren Benutzer für bestimmte Aktionen, z. B. die interaktive Anmeldung bei einem System oder das Sichern von Dateien und Verzeichnissen.

Auf Computern können Administratoren mithilfe von Benutzerrechten steuern, wer über die Berechtigung zum Ausführen von Vorgängen verfügt, die sich auf einen gesamten Computer und nicht auf ein bestimmtes Objekt auswirken. Administratoren weisen einzelnen Benutzern oder Gruppen Benutzerrechte im Rahmen der Sicherheitseinstellungen für den Computer zu. Obwohl Benutzerrechte zentral über Gruppenrichtlinie verwaltet werden können, werden sie lokal angewendet. Benutzer können auf verschiedenen Computern unterschiedliche Benutzerrechte haben (was in der Regel auch der Fall ist).

Informationen dazu, welche Benutzerrechte verfügbar sind und wie sie implementiert werden können, finden Sie unter Zuweisung von Benutzerrechten.

Sicherheitskontext bei der Authentifizierung

Ein Benutzerkonto ermöglicht einem Benutzer, sich bei Computern, Netzwerken und Domänen mit einer Identität anzumelden, die vom Computer, Netzwerk oder der Domäne authentifiziert werden kann.

Unter Windows sind alle Benutzer, Dienste, Gruppen oder Computer, die Aktionen auslösen können, ein Sicherheitsprinzipal. Sicherheitsprinzipale verfügen über Konten, die für einen Computer lokal oder domänenbasiert sein können. Beispielsweise können in eine Domäne eingebundene Windows-Clientcomputer einer Netzwerkdomäne beitreten, indem sie mit einem Domänencontroller kommunizieren, auch wenn kein Benutzer angemeldet ist.

Zum Einleiten der Kommunikation muss der Computer über ein aktives Konto in der Domäne verfügen. Bevor Kommunikationsverbindungen vom Computer akzeptiert werden, authentifiziert die lokale Sicherheitsautorität auf dem Domänencontroller die Identität des Computers und definiert dann den Sicherheitskontext des Computers genauso wie für den Sicherheitsprinzipal eines Benutzers.

Dieser Sicherheitskontext definiert die Identität und Möglichkeiten eines Benutzers oder Diensts auf einem bestimmten Computer oder eines Benutzers, eines Diensts, einer Gruppe oder eines Computers in einem Netzwerk. Der Sicherheitskontext definiert beispielsweise die Ressourcen (z. B. Dateifreigabe oder Drucker), auf die zugegriffen werden kann, und die Aktionen (z. B. Lesen, Schreiben oder Ändern), die von einem Benutzer, Dienst oder Computer auf dieser Ressource angewendet werden können.

Der Sicherheitskontext eines Benutzers oder Computers kann je nach Computer unterschiedlich sein, z. B. wenn sich ein Benutzer bei einem Server oder einer Arbeitsstation authentifiziert, die nicht seine primäre Arbeitsstation ist. Er kann auch je nach Sitzung variieren, z. B. wenn ein Administrator die Rechte und Berechtigungen des Benutzers ändert. Außerdem unterscheidet sich der Sicherheitskontext, wenn ein Benutzer oder Computer eigenständig, in einer gemischten Netzwerkdomäne oder als Teil einer Active Directory-Domäne ausgeführt wird.

Konten und Sicherheitsgruppen

In einer Active Directory-Domäne erstellte Konten und Sicherheitsgruppen werden in der Active Directory-Datenbank gespeichert und mithilfe von Active Directory-Tools verwaltet. Diese Sicherheitsprinzipale sind Verzeichnisobjekte und dienen zum Verwalten des Zugriffs auf Domänenressourcen.

Lokale Benutzerkonten und Sicherheitsgruppen werden auf einem lokalen Computer erstellt und können zum Verwalten des Zugriffs auf Ressourcen auf diesem Computer verwendet werden. Lokale Benutzerkonten und Sicherheitsgruppen werden vom Security Accounts Manager (SAM) auf dem lokalen Computer gespeichert und verwaltet.

Benutzerkonten

Mit einem Benutzerkonto wird eine Person, die ein Computersystem nutzt, eindeutig identifiziert. Das Konto signalisiert dem System, die entsprechende Autorisierung zu erzwingen, um dem Benutzer den Zugriff auf Ressourcen zu erlauben oder zu verweigern. Benutzerkonten können in Active Directory und auf lokalen Computern erstellt werden und dienen Administratoren für folgende Zwecke:

Darstellen, Identifizieren und Authentifizieren der Identität eines Benutzers. Ein Benutzerkonto ermöglicht einem Benutzer, sich bei Computern, Netzwerken und Domänen mit einem eindeutigen Bezeichner anzumelden, der vom Computer, Netzwerk oder der Domäne authentifiziert werden kann.

Autorisieren (Gewähren oder Verweigern) des Zugriffs auf Ressourcen. Nachdem ein Benutzer authentifiziert wurde, wird ihm auf Ressourcen auf Grundlage der Berechtigungen Zugriff gewährt, die diesem Benutzer für die Ressource zugewiesen sind.

Überwachen der Aktionen, die auf Benutzerkonten angewendet werden.

Windows und die Windows Server-Betriebssysteme verfügen über integrierte Benutzerkonten, oder Sie können Benutzerkonten erstellen, um die Anforderungen Ihrer Organisation zu erfüllen.

Sicherheitsgruppen

Eine Sicherheitsgruppe ist eine Sammlung von Benutzer-, Computer- und anderen Gruppen von Konten, die aus Sicherheitsperspektive als einzelne Einheit verwaltet werden können. Unter Windows-Betriebssystemen gibt es mehrere integrierte Sicherheitsgruppen, die mit den entsprechenden Rechten und Berechtigungen für die Ausführung bestimmter Aufgaben vorkonfiguriert sind. Außerdem können Sie (und werden auch meist) für jede eindeutige Kombination von Sicherheitsanforderungen, die für mehrere Benutzer in Ihrer Organisation gilt, eine Sicherheitsgruppe erstellen.

Gruppen können für einen bestimmten Computer Active Directory-basiert oder lokal sein:

Active Directory-Sicherheitsgruppen dienen zum Verwalten von Rechten und Berechtigungen für Domänenressourcen.

Lokale Gruppen befinden sich auf lokalen Computern (auf allen Windows-basierten Computern) mit Ausnahme von Domänencontrollern in der SAM-Datenbank. Lokale Gruppen dienen ausschließlich zum Verwalten von Rechten und Berechtigungen für Ressourcen auf dem lokalen Computer.

Das Verwalten der Zugriffssteuerung mithilfe von Sicherheitsgruppen ermöglicht Ihnen Folgendes:

Das Vereinfachen der Verwaltung. Sie können einen gemeinsamen Satz von Rechten, Berechtigungen oder von beidem vielen Konten auf einmal zuweisen, anstatt sie jedem Konto einzeln zuzuweisen. Wenn Benutzer den Posten in der Organisation wechseln oder sie verlassen, sind Berechtigungen nicht an ihre Benutzerkonten gebunden, was die Neuzuweisung oder Entfernung von Berechtigungen erleichtert.

Das Implementieren eines rollenbasierten Zugriffssteuerungsmodells. Mithilfe dieses Modells können Sie Berechtigungen erteilen, indem Sie Gruppen mit unterschiedlichen Bereichen für entsprechende Zwecke verwenden. Unter Windows verfügbare Bereiche sind u. a. „Lokal“, „Global“, „Lokal (in Domäne)“ und „Universell“.

Minimieren der Größe von ACLs und Beschleunigen der Sicherheitsüberprüfung. Eine Sicherheitsgruppe hat eine eigene SID. Daher können mithilfe der Gruppen-SID Berechtigungen für eine Ressource angegeben werden. Wenn in einer Umgebung mit mehreren tausend Benutzern die SIDs einzelner Benutzerkonten verwendet werden, um den Zugriff auf eine Ressource anzugeben, kann die ACL dieser Ressource unüberschaubar groß werden. Zudem kann die Zeitspanne, die das System zum Überprüfen der Berechtigungen für die Ressource inakzeptabel werden.

Beschreibungen und Einstellungensinformationen zu den in Active Directory definierten Domänensicherheitsgruppen finden Sie unter Active Directory-Sicherheitsgruppen.

Beschreibungen und Einstellungsinformationen zu speziellen Identitäten finden Sie unter Spezielle Identitätsgruppen.