Suchen von Domänencontrollern in Windows und Windows Server

Der Domänencontrollerspeicherort, auch als DC Locator bezeichnet, bezieht sich auf den Algorithmus, den der Clientcomputer verwendet, um einen geeigneten Domänencontroller zu finden. Der Domänencontrollerspeicherort ist eine wichtige Funktion in allen Unternehmensumgebungen, um die Clientauthentifizierung mit Active Directory zu ermöglichen.

In diesem Artikel erfahren Sie mehr über den Domänencontroller-Locator-Prozess, einschließlich Ermittlung, nächstgelegener Standorterkennung und Konfiguration von NetBIOS-Domänennamenzuordnungen.

Domänencontroller-Locator-Prozess

Der Locator-Algorithmus (Domain Controller Locator) besteht aus zwei Teilen:

Locator findet, welche Domänencontroller registriert sind.

Locator sendet eine Abfrage, um einen Domänencontroller in der angegebenen Domäne zu finden.

Anschließend wird eine LDAP User Datagram Protocol (UDP)-Lookup an einen oder mehrere der in der Antwort aufgeführten Domänencontroller gesendet, um deren Verfügbarkeit sicherzustellen. Schließlich speichert der Netlogon-Dienst den ermittelten Domänencontroller zwischen, um die Auflösung zukünftiger Anforderungen zu unterstützen.

Ermittlungsprozess

Active Directory-Domänen weisen stets zwei verschiedene Namen auf: den vollqualifizierten DNS-Domänennamen (Fully Qualified Domain Name, FQDN) und den NetBIOS-Domänennamen. Für NetBIOS-Domänennamen gelten Legacybeschränkungen in Bezug auf die Länge und weitere Aspekte. NetBIOS-Domänen sind zum Beispiel auf 15 Zeichen begrenzt.

Der NetBIOS-Domänenname einer Active Directory-Domäne muss nicht mit dem Domänen-FQDN der Active Directory-Domänen übereinstimmen. Der FQDN einer Active Directory-Domäne könnte beispielsweise contoso.com lauten, während als NetBIOS-Domänenname fabrikam verwendet wird.

Die DC-Ermittlung in Windows kann in zwei grundlegenden Modi arbeiten:

Die DNS-basierte Ermittlung basiert auf der Ankündigung von Domänencontrollern mithilfe von DNS.

Domänencontroller registrieren verschiedene SRV-Einträge in DNS, z. B. Einträge, die wichtige Funktionen wie das Key Distribution Center oder den globalen Katalog darstellen, und Datensätze, die die Lokalität wie Active Directory-Standorteinträge beschreiben. Clients fragen DNS nach den entsprechenden SRV-Einträgen ab und pingen diese Server dann über UDP-basierte LDAP-Pings an.

Dieser Modus wird nur unterstützt, wenn Sie DNS-Domänennamen verwenden und Ihre Domänencontroller Windows 2000 und höher ausführen. Unterstützte Domänencontroller werden in diesem Modus optimal ausgeführt, können aber in bestimmten Szenarien in den anderen Modus wechseln.

Bei der NetBIOS-basierten Ermittlung registrieren Domänencontroller Einträge im Windows Internet Name Service (WINS). Die Clients fragen WINS nach den entsprechenden Datensätzen ab und pingen dann die möglichen Zielkandidaten-DCs an. Eine Variante dieses Modus verwendet einen Broadcast-Mechanismus, der von Mailslot-Nachrichten unterstützt wird , bei dem der Client Pakete in seinem lokalen Netzwerk sendet, um nach DCs zu suchen.

Wichtig

Wenn eine Anwendung einen DC anfordert, aber einen kurzen Domänennamen im NetBIOS-Stil angibt, wird bei der DC-Ermittlung immer versucht, diesen kurzen Domänennamen einem DNS-Domänennamen zuzuordnen. Wenn der Domänenstandort die Domänennamen erfolgreich zuordnen kann, wird die DNS-basierte Ermittlung mit dem zugeordneten DNS-Domänennamen verwendet.

Domänennamen im NetBIOS-Stil werden DNS-Domänennamen aus mehreren Quellen in der folgenden Reihenfolge zugeordnet:

Zwischengespeicherte Informationen aus einem vorangegangenen Lookup

Alle Domänen in der aktuellen Gesamtstruktur

Namen der obersten Ebene (Top Level Names, TLNs) für alle vertrauenswürdigen Gesamtstruktur- und externen Vertrauensstellungen

In Windows Server 2025 und höher:

Vom Administrator konfigurierte Domänennamenzuordnungen

Domänennamenzuordnungen für alle Gesamtstrukturen und untergeordneten Domänen bei vertrauenswürdigen Strukturvertrauensstellungen

Anmeldesitzungen auf dem Clientcomputer

Wenn in keiner dieser Quellen ein DNS-Domänenname gefunden wird, kann die DC-Ermittlung unter Verwendung des ursprünglichen kurzen Domänennamens im NetBIOS-Stil mit der NetBIOS-basierten Ermittlung fortfahren

Ab Windows Server 2025 lädt Netlogon Benennungsinformationen zu Domänen und untergeordneten Domänen in allen vertrauenden Gesamtstrukturen herunter und speichert sie zwischen. Diese Informationen werden beim Zuordnen von Domänennamen im NetBIOS-Stil zu DNS-Domänennamen verwendet.

Wir empfehlen die Verwendung der DNS-basierten Ermittlung anstelle der NetBIOS-basierten Ermittlung. DNS-basierte Ermittlung ist zuverlässiger und sicherer. DsGetDcName ist die primäre API für die DC-Ermittlung.

Wichtig

Ab Windows Server 2025 lässt DC Locator die Verwendung des NetBIOS-Orts nicht zu. Informationen zum Konfigurieren dieses Verhaltens finden Sie im Abschnitt zur NetBIOS-Ermittlungsrichtlinieneinstellung.

Um mehr über den Ermittlungsprozess zu erfahren, wählen Sie die Registerkarte aus, die der Methode entspricht, die Sie kennen lernen möchten.

Der folgende Prozess kann wie folgt zusammengefasst werden:

Auf dem Client (der Computer, auf dem sich der Domänencontroller befindet), wird der Locator als Remoteprozeduraufruf (RPC) an den lokalen Netlogon-Dienst initiiert. Der Netlogon-Dienst implementiert die Locator-API (

DsGetDcName).Der Client sammelt die Informationen, die zum Auswählen eines Domänencontrollers erforderlich sind, und übergibt die Informationen mithilfe der API an den

DsGetDcNameNetlogon-Dienst.Der Netlogon-Dienst auf dem Client verwendet die gesammelten Informationen, um einen Domänencontroller für die angegebene Domäne nachzuschlagen. Der Lookup-Vorgang verwendet eine der folgenden beiden Methoden:

Netlogon fragt DNS mithilfe des IP/DNS-kompatiblen Locator ab.

DsGetDcNameruft den DnsQuery-Aufruf auf, um die SRV-Einträge (Service Resource) und A-Einträge aus DNS zu lesen, nachdem er den Domänennamen an die entsprechende Zeichenfolge angibt, die die SRV-Einträge angibt.Wenn sich eine Arbeitsstation bei einer Windows-basierten Domäne anmeldet, fragt sie DNS für SRV-Einträge im Format

_<service>._<protocol>.<DnsDomainName>ab. Clients, die DNS für einen LDAP-Server für die Domäne mit dem folgenden Format abfragen, wobeiDnsDomainNamees sich um den Domänennamen handelt._ldap._tcp.DnsDomainName

Der Netlogon-Dienst sendet ein Datagramm als LDAP UDP-Suche an die ermittelten Domänencontroller, die den Namen registrieren.

Jeder verfügbare Domänencontroller antwortet auf das Datagramm, um anzugeben, dass er aktuell betriebsbereit ist und dann die Informationen angibt

DsGetDcName.Der Netlogon-Dienst gibt die Informationen vom Domänencontroller zurück, der zuerst antwortet.

Der Netlogon-Dienst speichert die Domänencontrollerinformationen zwischen, sodass es nicht erforderlich ist, den Ermittlungsprozess für nachfolgende Anforderungen zu wiederholen. Das Zwischenspeichern dieser Informationen fördert die konsistente Verwendung desselben Domänencontrollers und somit eine konsistente Ansicht von Active Directory.

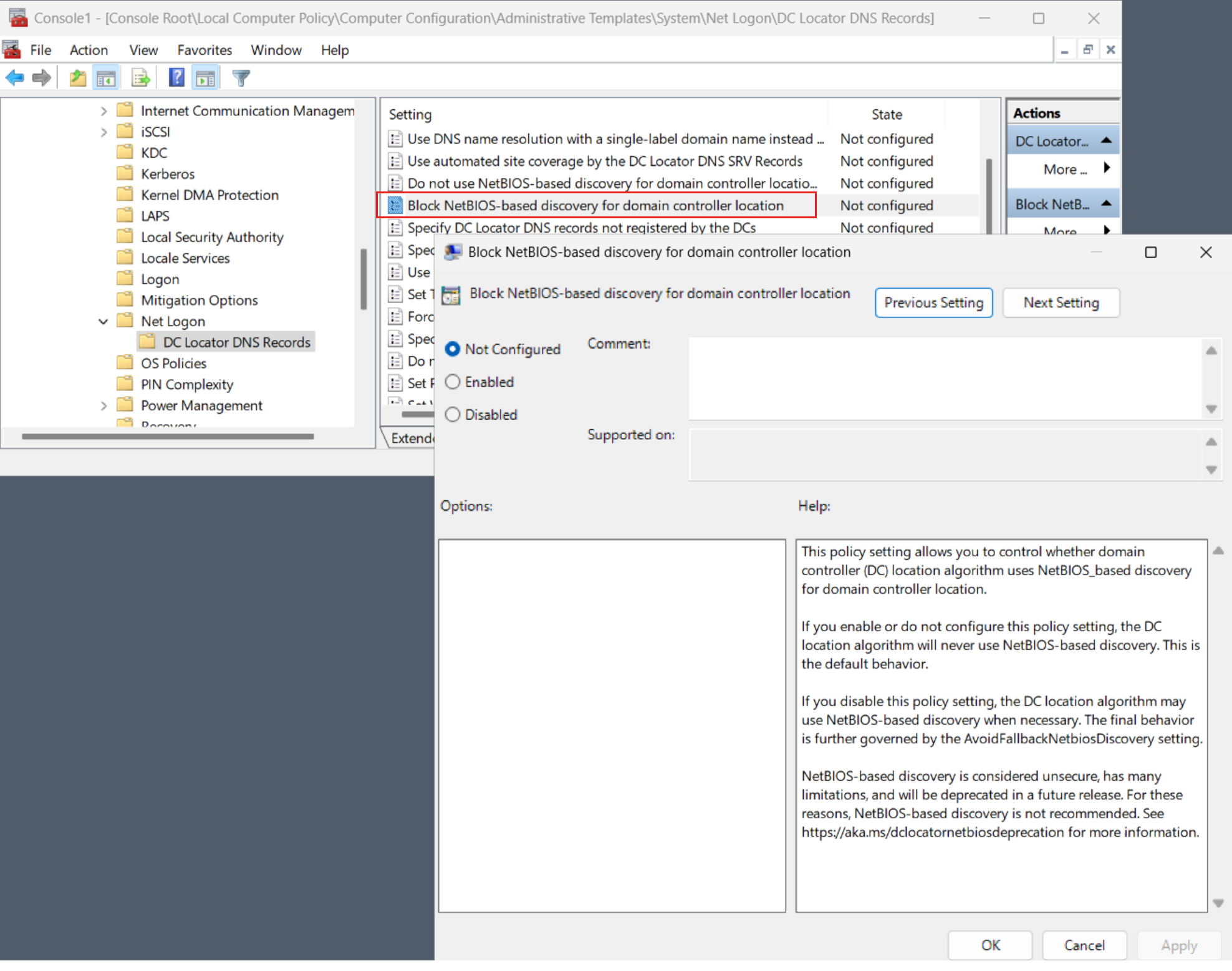

NetBIOS Discovery-Richtlinieneinstellung

Ab Windows Server 2025 lässt DC Locator die Verwendung der NetBIOS-basierten Ermittlung nicht zu. BlockNetBIOSDiscovery ist eine neue Gruppenrichtlinieneinstellung für den Netlogon-Dienst, mit der Administratoren dieses Verhalten steuern können. Um im Gruppenrichtlinienverwaltungs-Editor auf die Richtlinie zuzugreifen, wechseln Sie zu Computerkonfiguration>Administrative Vorlagen>System>Netzwerkanmeldung>Domänencontrollerlocator-DNS-Einträge>NetBIOS-basierten Ermittlung für Domänencontrollerstandort blockieren.

Für BlockNetBIOSDiscovery gelten die folgenden Einstellungen:

TRUE(Standardwert): Der DC-Locator lässt die Verwendung der DC-Ermittlung im NetBIOS-Stil nicht zu.FALSE: Der DC-Locator ermöglicht die Verwendung von WINS oder Mailslot-basierter Erkennung, wenn alle Legacyeinschränkungen dies ebenfalls zulassen.

Sie verwenden die Einstellung BlockNetBIOSDiscovery, um standardmäßig eine sichere Einstellung für die DC-Ermittlung zu erzwingen. Es wird empfohlen, die Einstellung TRUE beizubehalten. Deaktivieren Sie die Einstellung nur vorübergehend, während Sie weitere Maßnahmen zur Entschärfung durchführen.

Die neue Richtlinieneinstellung sieht wie folgt aus:

Tipp

Sie können die Möglichkeit, E-Mail-Slots auf computerweiter Basis zu verwenden, separat aktivieren oder deaktivieren, indem Sie die SMB-Richtlinieneinstellung EnableMailslots verwenden. Damit der DC-Locator Mailslots für die DC-Ermittlung verwenden kann, müssen Sie Mailslots auf SMB-Ebene aktivieren und deaktivieren BlockNetBIOSDiscovery. Sie können die EnableMailslots-Einstellung abfragen und festlegen, indem Sie die Get-SmbClientConfiguration und Set-SmbClientConfiguration PowerShell cmdlets ausführen.

Nächstgelegener Active Directory-Standort

Nachdem der Client einen Domänencontroller gefunden hat, richtet er die Kommunikation mithilfe von LDAP ein, um Zugriff auf Active Directory zu erhalten. Im Rahmen dieser Aushandlung identifiziert der Domänencontroller, welcher Standort der Client basierend auf dem IP-Subnetz des Clients ist.

Wenn der Client mit einem Domänencontroller kommuniziert, der sich nicht am nächstgelegenen, optimalen Standort befindet, gibt der Domänencontroller den Namen der Website des Clients zurück. Wenn der Client bereits versucht hat, Domänencontroller an diesem Standort zu finden, verwendet der Client stattdessen einen Domänencontroller an einem weniger optimalen Standort. Beispielsweise sendet der Client eine DNS-Lookup-Abfrage an DNS, um Domänencontroller im Subnetz des Clients zu finden. Andernfalls führt der Client eine standortspezifische DNS-Lookup mit dem neuen optimalen Websitenamen erneut aus. Der Domänencontroller verwendet einige der Verzeichnisdienstinformationen zum Identifizieren von Standorten und Subnetzen.

Der Client speichert den Domänencontrollereintrag zwischen. Wenn sich der Domänencontroller nicht am optimalen Standort befindet, löscht der Client den Cache nach 15 Minuten und verwirft den Cacheeintrag. Anschließend wird versucht, einen optimalen Domänencontroller an demselben Standort wie der Client zu finden.

Nachdem der Client einen Kommunikationspfad zum Domänencontroller eingerichtet hat, kann er die Anmelde- und Authentifizierungsanmeldeinformationen einrichten. Bei Bedarf kann der Client auch einen sicheren Kanal für Windows-basierte Computer einrichten. Der Client kann jetzt normale Abfragen ausführen und nach Informationen für das Verzeichnis suchen.

Der Client stellt eine LDAP-Verbindung mit einem Domänencontroller her, um sich anzumelden. Der Anmeldevorgang verwendet den Security Accounts Manager. Der Kommunikationspfad verwendet die LDAP-Schnittstelle, und ein Domänencontroller authentifiziert den Client. Danach wird das Clientkonto überprüft und an den Verzeichnisdienst-Agent übergeben und an den Verzeichnisdienst-Agent übergeben, dann an die Datenbankebene und schließlich an die Datenbank im Extensible Storage Engine (ESE).

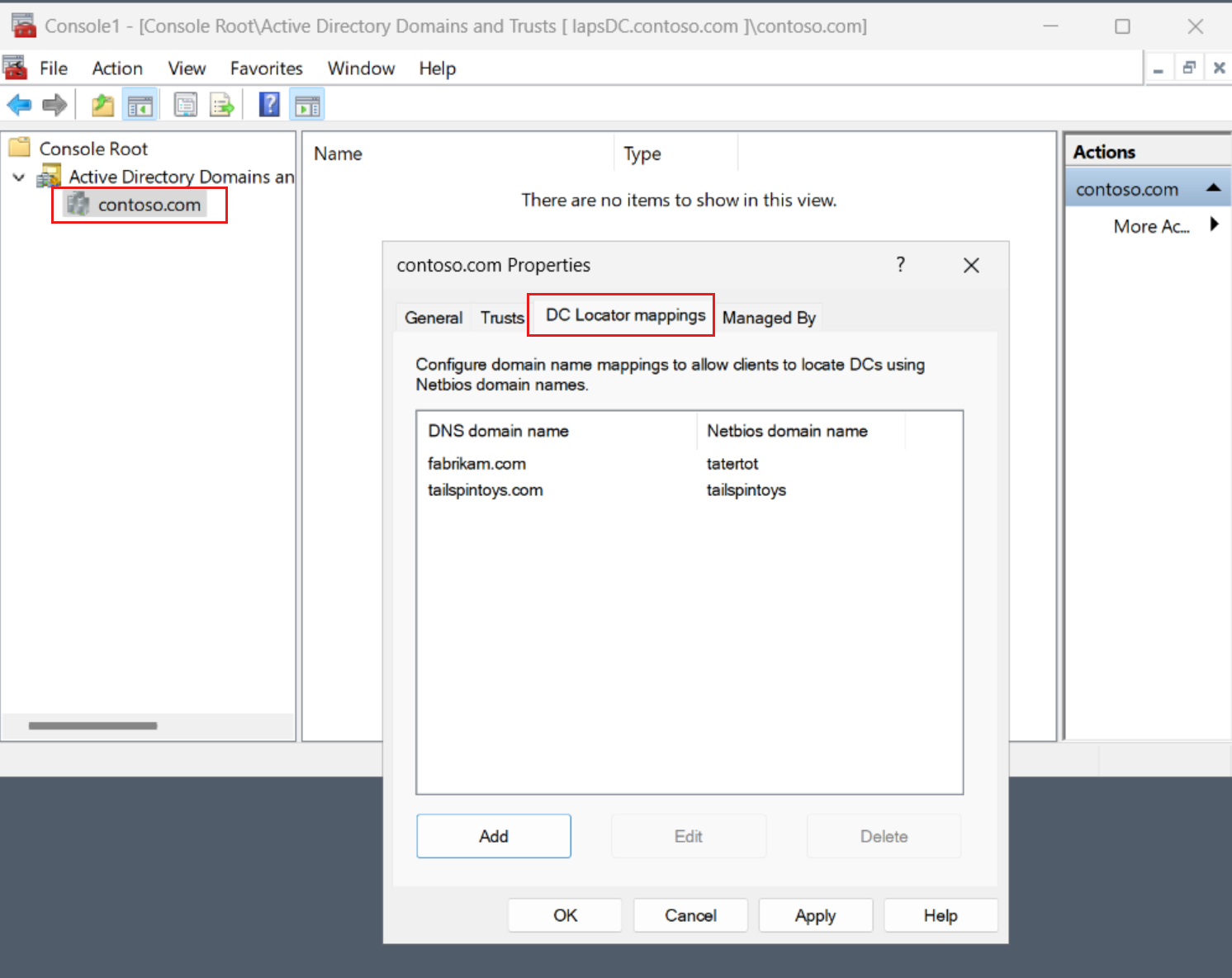

Konfigurieren von NetBIOS-Domänennamenzuordnungen

Ab Windows Server 2025 können Gesamtstrukturadministratoren benutzerdefinierte Zuordnungen von DNS-Domänennamen zu NetBIOS-Domänennamen konfigurieren. Vom Administrator konfigurierte Zuordnungen auf Gesamtstrukturebene sind ein optionaler Mechanismus, den Sie nur verwenden sollten, wenn alle anderen Optionen nicht ausreichen. Wenn beispielsweise eine Anwendung oder Umgebung andere Domänennamenzuordnungen erfordert, die andere Quellen nicht automatisch bereitstellen können

Die benutzerdefinierten Domänennamenzuordnungen werden in einem serviceConnectionPoint-Objekt gespeichert, das im Namenskontext für die Active Directory-Konfiguration enthalten ist. Beispiel:

CN=DCLocatorDomainNameMappings,CN=Windows NT,CN=Services,CN=Configuration,DC=contoso,DC=com

Das msDS-Setting-Attribut dieses serviceConnectionPoint-Objekts kann einen oder mehrere Werte enthalten. Jeder Wert enthält den DNS-Domänennamen und den NetBIOS-Domänennamen, getrennt durch ein Semikolon wie in dnsdomainname.com:NetBIOSdomainname.

Zum Beispiel:

contoso.com:fabrikamtatertots.contoso.com:totstailspintoys.com:tailspintoys

Sie können diese Zuordnungen in den Verwaltungseinstellungen für Active Directory-Domänen und -Vertrauensstellungen konfigurieren, indem Sie die folgenden Schritte ausführen:

- Klicken Sie mit der rechten Maustaste auf die Domäne.

- Wählen Sie Eigenschaften aus.

- Wählen Sie die Registerkarte DC-Locatorzuordnungen aus.

Der Netlogon-Dienst auf den Clients lädt die benutzerdefinierten Zuordnungen im DCLocatorDomainNameMappings-Objekt alle 12 Stunden herunter und speichert sie zwischen. Der Dienst verwendet diese Informationen automatisch, wenn Sie Domänennamen im NetBIOS-Stil DNS-Domänennamen zuordnen.

Die neue Verwaltungsseite für Active Directory-Domänen und -Vertrauensstellungen sieht wie folgt aus:

Wichtig

Nutzen Sie nur dann von Administrator*innen konfigurierte Domänennamenzuordnungen auf Gesamtstrukturebene, wenn Sie sicher sind, dass alle anderen Quellen für Namenszuordnungen unzureichend sind. In der Regel sind solche willkürlichen Zuordnungen nur erforderlich, wenn keine Vertrauensstellung zwischen den Clients und den Zieldomänen besteht, und Clientanwendungen nicht migriert werden können, um Domänennamen im DNS-Stil anzugeben.