TLS 1.2-Unterstützung für Microsoft SQL Server

Gilt für: SQL Server

Ursprüngliche KB-Nummer: 3135244

Einführung

Dieser Artikel enthält Informationen zu den Updates, die Microsoft veröffentlicht, um die TLS 1.2-Unterstützung für SQL Server 2017 unter Windows, SQL Server 2016, SQL Server 2014, SQL Server 2012, SQL Server 2008 und SQL Server 2008 R2 zu aktivieren. In diesem Artikel werden auch unterstützte Clientanbieter aufgeführt. SQL Server 2016, SQL Server 2017 und SQL Server 2019 unterstützen TLS 1.2, ohne dass ein Update erforderlich ist.

Es wurden mehrere bekannte Sicherheitsrisiken für Secure Sockets Layer (SSL) und frühere Versionen von Transport Layer Security (TLS) gemeldet. Für eine sichere Kommunikation sollten Sie ein Upgrade auf TLS 1.2 durchführen.

Wichtig

Für die Microsoft TDS-Implementierung wurden keine bekannten Sicherheitsrisiken gemeldet. Dies ist das Kommunikationsprotokoll, das zwischen SQL Server-Clients und dem SQL Server-Datenbankmodul verwendet wird. Die Microsoft Schannel-Implementierung von TLS 1.0 (bezüglich der bekannten Sicherheitsanfälligkeiten, die seit dem Veröffentlichungsdatum dieses Artikels an Microsoft gemeldet wurden) wird in der Schannel-Implementierung von TLS 1.0 im Windows-Sicherheitsupdate zusammengefasst: 24. November 2015.

Wie Sie wissen, ob Sie dieses Update benötigen

Verwenden Sie die folgende Tabelle, um zu ermitteln, ob Ihre aktuelle Version von SQL Server TLS 1.2 bereits unterstützt oder ob Sie ein Update herunterladen müssen, um die TLS 1.2-Unterstützung zu aktivieren. Verwenden Sie die Downloadlinks in der Tabelle, um die Serverupdates abzurufen, die für Ihre Umgebung gelten.

Notiz

Builds, die später als in dieser Tabelle aufgeführt sind, unterstützen auch TLS 1.2.

| SQL Server-Version | Anfänglicher Build/Release, der TLS 1.2 unterstützt | Aktuelle Updates mit TLS 1.2-Unterstützung | Weitere Informationen |

|---|---|---|---|

| SQL Server 2014 SP1 CU | 12.0.4439.1 SP1 CU5 |

KB3130926 – Kumulatives Update 5 für SQL Server 2014 SP1 Hinweis: KB3130926 installiert nun das letzte CU, das für 2014 SP1 (CU13 - KB4019099) erstellt wurde, das TLS 1.2-Unterstützung und alle aktuell veröffentlichten Hotfixes enthält. Bei Bedarf ist CU5 im Windows Update-Katalog verfügbar. Hinweis: Die TLS 1.2-Unterstützung ist auch in 2014 SP2 und 2014 SP3 verfügbar. |

KB3052404 – FIX: Sie können die Transport Layer Security-Protokollversion 1.2 nicht verwenden, um eine Verbindung mit einem Server herzustellen, auf dem SQL Server 2014 oder SQL Server 2012 ausgeführt wird. |

| SQL Server 2014 SP1 DDR | 12.0.4219.0 SP1 DDR TLS 1.2 Update |

TLS 1.2-Unterstützung für 2014 SP1 DDR ist im neuesten kumulativen DDR-Update verfügbar– KB4019091. Hinweis: Die TLS 1.2-Unterstützung ist auch in 2014 SP2 und 2014 SP3 verfügbar. |

|

| SQL Server 2014 RTM CU | 12.0.2564.0 RTM CU12 |

KB3130923 – Kumulatives Update 12 für SQL Server 2014 Hinweis: KB3130923 installiert nun das letzte CU, das für 2014 RTM (CU14 - KB3158271 ) veröffentlicht wurde, das TLS 1.2-Unterstützung und alle aktuell veröffentlichten Hotfixes enthält. Bei Bedarf ist CU12 im Windows Update-Katalog verfügbar. Hinweis: Die TLS 1.2-Unterstützung ist auch in 2014 SP2 und 2014 SP3 verfügbar. |

KB3052404 – FIX: Sie können die Transport Layer Security-Protokollversion 1.2 nicht verwenden, um eine Verbindung mit einem Server herzustellen, auf dem SQL Server 2014 oder SQL Server 2012 ausgeführt wird. |

| SQL Server 2014 RTM DDR | 12.0.2271.0 RTM DDR TLS 1.2 Update |

Tls-Unterstützung für SQL 2014 RTM ist derzeit nur verfügbar, indem 2014 SP2 und 2014 SP3 installiert werden. | |

| SQL Server 2012 SP3 DDR | 11.0.6216.27 SP3 DDR TLS 1.2 Update |

Beschreibung des Sicherheitsupdates für SQL Server 2012 SP3 DDR: 16. Januar 2018 Hinweis: Die TLS 1.2-Unterstützung ist auch in 2012 SP4 verfügbar. |

|

| SQL Server 2012 SP3 CU | 11.0.6518.0 SP1 CU3 |

KB3123299 – Kumulatives Update 1 für SQL Server 2012 SP3 Hinweis: KB3123299 installiert jetzt das letzte CU, das für 2012 SP3 veröffentlicht wurde (CU10 - KB4025925, das TLS 1.2-Unterstützung und alle aktuell veröffentlichten Hotfixes enthält). Bei Bedarf ist CU1 im Windows Update-Katalog verfügbar. Hinweis: Die TLS 1.2-Unterstützung ist auch in 2012 SP4 verfügbar. |

KB3052404 – FIX: Sie können die Transport Layer Security-Protokollversion 1.2 nicht verwenden, um eine Verbindung mit einem Server herzustellen, auf dem SQL Server 2014 oder SQL Server 2012 ausgeführt wird. |

| SQL Server 2012 SP2 DDR | 11.0.5352.0 SP2 DDR TLS 1.2 Update |

TLS 1.2-Unterstützung für 2012 SP2 DDR ist im neuesten kumulativen DDR-Update verfügbar – KB3194719. Die TLS 1.2-Unterstützung ist auch in 2012 SP3 und 2012 SP4 verfügbar. |

|

| SQL Server 2012 SP2 CU | 11.0.5644.2 SP2 CU10 |

KB3120313 – Kumulatives Update 10 für SQL Server 2012 SP2. Hinweis: KB3120313 installiert jetzt das letzte CU, das für 2012 SP2 veröffentlicht wurde (CU16 - KB3205054, das TLS 1.2-Unterstützung und alle aktuell veröffentlichten Hotfixes enthält). Bei Bedarf ist CU1 im Windows Update-Katalog verfügbar. Hinweis: Die TLS 1.2-Unterstützung ist auch in 2012 SP3 und 2012 SP4 verfügbar. |

KB3052404 – FIX: Sie können die Transport Layer Security-Protokollversion 1.2 nicht verwenden, um eine Verbindung mit einem Server herzustellen, auf dem SQL Server 2014 oder SQL Server 2012 ausgeführt wird. |

| SQL Server 2008 R2 SP3 (nur x86/x64) | 10.50.6542.0 SP2 TLS 1.2 Update |

Die TLS 1.2-Unterstützung ist im neuesten kumulativen Update für SQL Server 2008 R2 SP3 – KB4057113 verfügbar. | |

| SQL Server 2008 R2 SP2 DDR (nur IA-64) | 10.50.4047.0 SP2 TLS 1.2 Update |

SQL Server 2008 R2 SP2 DDR (IA-64) TLS 1.2 Updates | |

| SQL Server 2008 R2 SP2 CU (nur IA-64) | 10.50.4344.0 SP2 TLS 1.2 Update |

SQL Server 2008 R2 SP2 DDR (IA-64) TLS 1.2 Updates | |

| SQL Server 2008 SP4 (nur x86/x64) | 10.0.6547.0 SP4 TLS 1.2 Update |

Die TLS 1.2-Unterstützung ist im neuesten kumulativen Update für SQL Server 2008 SP4 verfügbar – KB4057114(nur x86/x64). | |

| SQL Server 2008 SP3 DDR (nur IA-64) | 10.0.5545.0 SP3 TLS 1.2 Update |

SQL Server 2008 SP3 DDR (IA-64) TLS 1.2 Updates | |

| SQL Server 2008 SP3 CU (nur IA-64) | 10.0.5896.0 SP3 TLS 1.2 Update |

SQL Server 2008 SP3 CU (IA-64) TLS 1.2 Updates |

Clientkomponentendownloads

Verwenden Sie die folgende Tabelle, um die Clientkomponenten und Treiberupdates herunterzuladen, die für Ihre Umgebung gelten.

| Clientkomponente/Treiber | Updates mit TLS 1.2-Unterstützung |

|---|---|

| SQL Server Native Client 10.0 für SQL Server 2008/2008 R2 (x86/x64/IA64) | Microsoft SQL Server 2008 und SQL Server 2008 R2 Native Client |

| SQL Server Native Client 11.0 für SQL Server 2012/2014 (x86/x64) | Microsoft SQL Server 2012 Native Client – QFE |

| MDAC-Clientkomponenten (Sqlsrv32.dll und Sqloledb.dll) | Wartungsstapelupdate für Windows 10, Version 1809: 10. November 2020 |

Zusammenfassungstabelle für die Clienttreiberunterstützung für TLS 1.2

Die folgende Tabelle fasst die Unterstützung für SQL Server-Treiber und -Anbieter zusammen:

| Treiber | TLS 1.2-Unterstützung | Notiz |

|---|---|---|

| Microsoft ODBC-Treiber für SQL Server 11 | Ja, mit Updates | Installieren Sie das neueste kumulative Update für SQL Server 2012 oder SQL Server 2014. (Siehe tabelle in der Erfahren Sie, ob Sie diesen Updateabschnitt benötigen.) |

| Microsoft ODBC-Treiber für SQL Server 13 | Ja | Unterstützt TLS 1.2 nativ. |

| Microsoft ODBC-Treiber für SQL Server 17 | Ja | Unterstützt TLS 1.2 nativ. |

| Microsoft ODBC-Treiber für SQL Server 18 | Ja | Unterstützt TLS 1.2 nativ. |

| Microsoft OLE DB-Treiber für SQL Server 19 (MSOLEDBSQL) | Ja | Unterstützt TLS 1.2 nativ. |

| SQL Server Native Client 10 | Ja, mit Updates | Installieren Sie das neueste kumulative Update für SQL Server 2008 oder SQL Server 2008 R2. (Siehe tabelle in der Erfahren Sie, ob Sie diesen Updateabschnitt benötigen.) |

| SQL Server Native Client 11 | Ja, mit Updates | Installieren Sie das neueste kumulative Update für SQL Server 2012 oder SQL Server 2014. (Siehe tabelle in der Erfahren Sie, ob Sie diesen Updateabschnitt benötigen.) |

| SQL Server ODBC-Treiber (SQLSRV32.DLL) | Ja, für bestimmte OSs | Unterstützung in Windows Server 2019 und Windows 10 hinzugefügt. Frühere Betriebssystemversionen unterstützen sie nicht. |

| SQL Server OLE DB-Anbieter (SQLOLEDB) | Ja, für bestimmte OSs | Unterstützung in Windows Server 2019 und Windows 10 hinzugefügt. Frühere Betriebssystemversionen unterstützen sie nicht. |

Zusätzliche Korrekturen, die für die Verwendung von TLS 1.2 für SQL Server erforderlich sind

Sie müssen die folgenden .NET-Hotfixrollups installieren, um SQL Server-Features wie Datenbank-E-Mail und bestimmte SSIS-Komponenten zu aktivieren, die .NET-Endpunkte verwenden, die TLS 1.2-Unterstützung erfordern, z. B. die Webdienstaufgabe, um TLS 1.2 zu verwenden.

| Betriebssystem | .NET Framework-Version | Updates mit TLS 1.2-Unterstützung |

|---|---|---|

| Windows 7 Service Pack 1, Windows 2008 R2 Service Pack 1 | 3.5.1 | Unterstützung für TLS v1.2 in .NET Framework, Version 3.5.1 |

| Windows 8 RTM, Windows 2012 RTM | 3,5 | Unterstützung für TLS v1.2 im Lieferumfang von .NET Framework, Version 3.5 |

| Windows 8.1, Windows 2012 R2 SP1 | 3.5 SP1 | Unterstützung für TLS v1.2 in .NET Framework, Version 3.5 SP1 unter Windows 8.1 und Windows Server 2012 R2 |

Häufig gestellte Fragen

Wird TLS 1.1 in SQL Server 2016 und höheren Versionen unterstützt?

Ja. SQL Server 2016, SQL Server 2017 unter Windows und SQL Server 2019 für Windows-Versionen werden mit TLS 1.0- bis TLS 1.2-Unterstützung ausgeliefert. Sie müssen TLS 1.0 und 1.1 deaktivieren, wenn Sie nur TLS 1.2 für die Clientserverkommunikation verwenden möchten.

Lässt SQL Server 2019 Verbindungen mit TLS 1.0 oder 1.1 oder nur 1.2 zu?

SQL Server 2019 verfügt über dieselbe Unterstützungsebene wie SQL Server 2016 und SQL Server 2017, und SQL Server 2019 unterstützt ältere Versionen von TLS. SQL Server 2019 RTM wird mit TLS 1.2-Unterstützung ausgeliefert, und zum Aktivieren der TLS 1.2-Unterstützung ist kein anderes Update oder Fix erforderlich.

Ist TDS von bekannten Sicherheitsrisiken betroffen?

Für die Microsoft TDS-Implementierung wurden keine bekannten Sicherheitsrisiken gemeldet. Da mehrere Standardserzwingungsorganisationen die Verwendung von TLS 1.2 für verschlüsselte Kommunikationskanäle anfordern, veröffentlicht Microsoft die Unterstützung für TLS 1.2 für die weit verbreitete SQL Server-Installationsbasis.

Wie werden die TLS 1.2-Updates an Kunden verteilt?

Dieser Artikel enthält Downloadlinks für die entsprechenden Server- und Clientupdates, die TLS 1.2 unterstützen.

Unterstützt TLS 1.2 SQL Server 2005?

Tls 1.2-Unterstützung wird nur für SQL Server 2008 und höhere Versionen angeboten.

Sind Kunden betroffen, die SSL/TLS nicht verwenden, wenn SSL 3.0 und TLS 1.0 auf dem Server deaktiviert sind?

Ja. SQL Server verschlüsselt den Benutzernamen und das Kennwort während der Anmeldung, auch wenn kein sicherer Kommunikationskanal verwendet wird. Dieses Update ist für alle SQL Server-Instanzen erforderlich, die keine sichere Kommunikation verwenden und alle anderen Protokolle außer TLS 1.2 auf dem Server deaktiviert haben.

Welche Versionen von Windows Server unterstützen TLS 1.2?

Windows Server 2008 R2 und höhere Versionen unterstützen TLS 1.2.

Was ist die richtige Registrierungseinstellung, um TLS 1.2 für die SQL Server-Kommunikation zu aktivieren?

Die richtigen Registrierungseinstellungen sind wie folgt:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001

Diese Einstellungen sind für Server- und Clientcomputer erforderlich. Die

DisabledByDefaultEinstellungenEnabledmüssen auf Windows 7-Clients und Windows Server 2008 R2-Servern erstellt werden. Unter Windows 8 und höheren Versionen von Clientbetriebssystemen oder Windows Server 2012-Server und höheren Versionen der Serverbetriebssysteme sollte TLS 1.2 bereits aktiviert sein. Wenn Sie eine Bereitstellungsrichtlinie für die Windows-Registrierung implementieren, die unabhängig von der Betriebssystemversion sein muss, empfehlen wir, die erwähnten Registrierungsschlüssel zur Richtlinie hinzuzufügen. Wenn Sie Datenbank-E-Mail auf Ihrem SQL Server verwenden, müssen Sie außerdem die folgenden .NET-Registrierungsschlüssel festlegen:[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001 "SchUseStrongCrypto"=dword:00000001[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319] "SystemDefaultTlsVersions"=dword:00000001 "SchUseStrongCrypto"=dword:00000001[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001 "SchUseStrongCrypto"=dword:00000001[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SystemDefaultTlsVersions"=dword:00000001 "SchUseStrongCrypto"=dword:00000001

Bekannte Probleme

Problem 1:

SQL Server Management Studio (SSMS), Report Server und Report Manager stellen keine Verbindung mit dem Datenbankmodul her, nachdem Sie den Fix für SQL Server 2008, 2008 R2, 2012 oder 2014 angewendet haben. Der Berichtsserver und der Berichts-Manager schlagen fehl und geben die folgende Fehlermeldung zurück:

Der Berichtsserver kann keine Verbindung mit der Berichtsserver-Datenbank herstellen. Für jede Anforderung und Verarbeitung ist eine Verbindung mit der Datenbank erforderlich. (rsReportServerDatabaseUnavailable)

Dieses Problem tritt auf, da SSMS, Report Manager und Reporting Services Configuration Manager ADO.NET verwenden und ADO.NET Unterstützung für TLS 1.2 nur in .NET Framework 4.6 verfügbar ist. Für frühere Versionen von .NET Framework müssen Sie ein Windows-Update anwenden, damit ADO.NET die TLS 1.2-Kommunikation für den Client unterstützen kann. Die Windows-Updates, die die TLS 1.2-Unterstützung in früheren Versionen von .NET Framework aktivieren, sind in der Tabelle im Abschnitt "Gewusst wie sie wissen, ob Sie diesen Updateabschnitt benötigen" aufgeführt.

Problem 2:

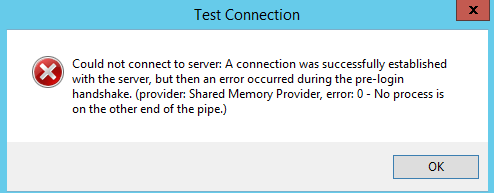

Reporting Services Configuration Manager meldet die folgende Fehlermeldung, auch nachdem Clientanbieter auf eine Version aktualisiert wurden, die TLS 1.2 unterstützt:

Verbindung mit dem Server konnte nicht hergestellt werden: Eine Verbindung wurde erfolgreich mit dem Server hergestellt, während der Handshake vor der Anmeldung ist jedoch ein Fehler aufgetreten.

Um dieses Problem zu beheben, erstellen Sie manuell den folgenden Registrierungsschlüssel auf dem System, in dem der Reporting Services Configuration Manager gehostet wird:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client: "Enabled"=dword:00000001Problem 3

Die verschlüsselte Endpunktkommunikation, die TLS 1.2 verwendet, schlägt fehl, wenn Sie verschlüsselte Kommunikation für Verfügbarkeitsgruppen, Datenbankspiegelung oder Service Broker in SQL Server verwenden. Eine Fehlermeldung, die dem folgenden ähnelt, wird im SQL-Fehlerprotokoll protokolliert:

Connection handshake failed. An OS call failed: (80090331) 0x80090331(The client and server cannot communicate, because they do not possess a common algorithm.). State 56.Weitere Informationen zu diesem Problem finden Sie unter FIX: Die verschlüsselte Endpunktkommunikation mit TLS 1.2 schlägt fehl, wenn Sie SQL Server verwenden.

Problem 4

Verschiedene Fehler treten auf, wenn Sie versuchen, SQL Server 2012 oder SQL Server 2014 auf einem Server zu installieren, auf dem TLS 1.2 aktiviert ist.

Weitere Informationen finden Sie unter FIX: Fehler beim Installieren von SQL Server 2012 oder SQL Server 2014 auf einem Server, auf dem TLS 1.2 aktiviert ist.

Problem 5

Eine verschlüsselte Verbindung mit Datenbankspiegelungs- oder Verfügbarkeitsgruppen funktioniert nicht, wenn Sie ein Zertifikat verwenden, nachdem Sie alle anderen Protokolle als TLS 1.2 deaktiviert haben. Eine Fehlermeldung, die dem folgenden ähnelt, wird im SQL Server-Fehlerprotokoll protokolliert:

Eine verschlüsselte Verbindung mit Datenbankspiegelungs- oder Verfügbarkeitsgruppen funktioniert nicht, wenn Sie ein Zertifikat verwenden, nachdem Sie alle anderen Protokolle als TLS 1.2 deaktiviert haben. Möglicherweise bemerken Sie eines der folgenden Symptome:

Symptom 1:

Eine Fehlermeldung, die dem folgenden ähnelt, wird im SQL Server-Fehlerprotokoll protokolliert:

Connection handshake failed. An OS call failed: (80090331) 0x80090331(The client and server cannot communicate, because they do not possess a common algorithm.). State 58.'Symptom 2:

Eine Fehlermeldung, die dem folgenden ähnelt, wird im Windows-Ereignisprotokoll protokolliert:

Log Name: System Source: Schannel Date: <Date Time> Event ID: 36888 Task Category: None Level: Error Keywords: User: SYSTEM Computer: ------------ Description: A fatal alert was generated and sent to the remote endpoint. This may result in termination of the connection. The TLS protocol defined fatal error code is 40. The Windows SChannel error state is 1205. Log Name: System Source: Schannel Date: <Date Time> Event ID: 36874 Task Category: None Level: Error Keywords: User: SYSTEM Computer: ----------- Description: An TLS 1.2 connection request was received from a remote client application, but none of the cipher suites supported by the client application are supported by the server. The SSL connection request has failed.Dieses Problem tritt auf, da Verfügbarkeitsgruppen und Datenbankspiegelung ein Zertifikat erfordern, das keine Hashalgorithmen mit fester Länge verwendet, z. B. MD5. Hashingalgorithmen mit fester Länge werden in TLS 1.2 nicht unterstützt.

Weitere Informationen finden Sie unter FIX: Kommunikation mit MD5-Hashalgorithmus schlägt fehl, wenn SQL Server TLS 1.2 verwendet.

Problem 6:

Die folgenden SQL Server-Datenbankmodulversionen sind von dem zeitweiligen Problem beim Beenden des Diensts betroffen, das im Knowledge Base-Artikel 3146034 gemeldet wird. Für Kunden, die sich vor dem Problem mit dem Beenden des Diensts schützen möchten, empfehlen wir, die TLS 1.2-Updates für SQL Server zu installieren, die in diesem Artikel erwähnt werden, wenn ihre SQL Server-Version in der folgenden Tabelle aufgeführt ist:

SQL Server-Version Betroffene Version SQL Server 2008 R2 SP3 (x86 und x64) 10.50.6537.0 SQL Server 2008 R2 SP2 DDR (nur IA-64) 10.50.4046.0 SQL Server 2008 R2 SP2 (nur IA-64) 10.50.4343.0 SQL Server 2008 SP4 (x86 und x64) 10.0.6543.0 SQL Server 2008 SP3 DDR (nur IA-64) 10.0.5544.0 SQL Server 2008 SP3 (nur IA-64) 10.0.5894.0 Problem 7

Datenbank-E-Mail funktioniert nicht mit TLS 1.2. Datenbank-E-Mail schlägt mit dem folgenden Fehler fehl:

Microsoft.SqlServer.Management.SqlIMail.Server.Common.BaseException: E-Mail-Konfigurationsinformationen konnten nicht aus der Datenbank gelesen werden. E-Mail-Sitzung kann nicht gestartet werden.

Weitere Informationen finden Sie unter Zusätzliche Korrekturen, die für die Verwendung von TLS 1 für SQL Server erforderlich sind.

Häufige Fehler, die auftreten können, wenn TLS 1.2-Updates auf dem Client oder Server fehlen

Problem 1:

System Center Configuration Manager (SCCM) kann keine Verbindung mit SQL Server herstellen, nachdem das TLS 1.2-Protokoll auf SQL Server aktiviert ist. In dieser Situation wird die folgende Fehlermeldung angezeigt:

TCP-Anbieter: Eine vorhandene Verbindung wurde vom Remotehost geschlossen.

Dieses Problem kann auftreten, wenn SCCM einen SQL Server Native Client-Treiber verwendet, der keine Lösung hat. Um dieses Problem zu beheben, laden Sie die Clientkorrektur herunter, und installieren Sie sie, die im Abschnitt "Clientkomponentendownloads " aufgeführt ist. Beispiel: Microsoft SQL Server® 2012 Native Client – QFE®.

Sie können herausfinden, welcher Treiber SCCM zum Herstellen einer Verbindung mit SQL Server verwendet, indem Sie das SCCM-Protokoll anzeigen, wie im folgenden Beispiel gezeigt:

[SQL Server Native Client 11.0]TCP Provider: An existing connection was forcibly closed by the remote host.~~ $$<Configuration Manager Setup><08-22-2016 04:15:01.917+420><thread=2868 (0xB34)>

*** [08001][10054][Microsoft][SQL Server Native Client 11.0]Client unable to establish connection $$<Configuration Manager Setup><08-22-2016 04:15:01.917+420><thread=2868 (0xB34)>

*** Failed to connect to the SQL Server, connection type: SMS ACCESS. $$<Configuration Manager Setup><08-22-2016 04:15:01.917+420><thread=2868 (0xB34)>

INFO: SQL Connection failed. Connection: SMS ACCESS, Type: Secure $$<Configuration Manager Setup><08-22-2016 04:15:01.917+420><thread=2868 (0xB34)>Native Client 11.0]TCP Provider: An existing connection was forcibly closed by the remote host.~~ $$<Configuration Manager Setup><08-22-2016 04:15:01.917+420><thread=2868 (0xB34)>

*** [08001][10054][Microsoft][SQL Server Native Client 11.0]Client unable to establish connection $$<Configuration Manager Setup><08-22-2016 04:15:01.917+420><thread=2868 (0xB34)>

*** Failed to connect to the SQL Server, connection type: SMS ACCESS. $$<Configuration Manager Setup><08-22-2016 04:15:01.917+420><thread=2868 (0xB34)>

INFO: SQL Connection failed. Connection: SMS ACCESS, Type: Secure $$<Configuration Manager Setup><08-22-2016 04:15:01.917+420><thread=2868 (0xB34)>