Problembehandlung bei BitLocker mit dem Intune-Verschlüsselungsbericht

Microsoft Intune bietet einen integrierten Verschlüsselungsbericht , der Details zum Verschlüsselungsstatus auf allen verwalteten Geräten bereitstellt. Der Intune-Verschlüsselungsbericht ist ein nützlicher Ausgangspunkt für die Behandlung von Verschlüsselungsfehlern. Sie können den Bericht verwenden, um BitLocker-Verschlüsselungsfehler zu identifizieren und zu isolieren, und den Status des Trusted Platform Module (TPM) und den Verschlüsselungsstatus von Windows-Geräten anzeigen.

In diesem Artikel wird erläutert, wie Sie den Intune-Verschlüsselungsbericht verwenden, um die Problembehandlung bei der Verschlüsselung für BitLocker zu unterstützen. Weitere Anleitungen zur Problembehandlung finden Sie unter Problembehandlung von BitLocker-Richtlinien auf clientseitiger Seite.

Notiz

Um diese Problembehandlungsmethode und die im Verschlüsselungsbericht verfügbaren Fehlerdetails vollständig nutzen zu können, müssen Sie eine BitLocker-Richtlinie konfigurieren. Wenn Sie derzeit eine Gerätekonfigurationsrichtlinie verwenden, sollten Sie die Richtlinie migrieren. Weitere Informationen finden Sie unter Verwalten der BitLocker-Richtlinie für Windows-Geräte mit Intune - und Datenträgerverschlüsselungsrichtlinieneinstellungen für die Endpunktsicherheit in Intune.

Verschlüsselungsvoraussetzungen

Standardmäßig fordert der BitLocker-Setup-Assistent Benutzer auf, die Verschlüsselung zu aktivieren. Sie können auch eine BitLocker-Richtlinie konfigurieren, die BitLocker automatisch auf einem Gerät aktiviert. In diesem Abschnitt werden die verschiedenen Voraussetzungen für jede Methode erläutert.

Notiz

Die automatische Verschlüsselung ist nicht identisch mit der automatischen Verschlüsselung. Die automatische Verschlüsselung wird während des Windows Out-of-the-Box Experience-Modus (OOBE) im modernen Standbymodus oder auf geräten mit Hardwaresicherheitstestschnittstelle (Hardware Security Test Interface, HSTI) durchgeführt. In der automatischen Verschlüsselung unterdrückt Intune die Benutzerinteraktion über Die Einstellungen des BitLocker-Konfigurationsdienstanbieters (CSP).

Voraussetzungen für die benutzerfähige Verschlüsselung:

- Die Festplatte muss in ein Betriebssystemlaufwerk partitioniert werden, das mit NTFS formatiert ist, und ein Systemlaufwerk von mindestens 350 MB, das als FAT32 für UEFI und NTFS für BIOS formatiert ist.

- Das Gerät muss über den Microsoft Entra-Hybridbeitritt, die Microsoft Entra-Registrierung oder den Microsoft Entra-Beitritt bei Intune registriert werden.

- Ein Tpm-Chip (Trusted Platform Module) ist nicht erforderlich, wird jedoch dringend für erhöhte Sicherheit empfohlen .

Voraussetzungen für die automatische BitLocker-Verschlüsselung:

- Ein TPM-Chip (Version 1.2 oder 2.0), der entsperrt werden muss.

- Windows-Wiederherstellungsumgebung (WinRE) muss aktiviert sein.

- Die Festplatte muss in ein Betriebssystemlaufwerk partitioniert werden, das mit NTFS formatiert ist, und ein Systemlaufwerk von mindestens 350 MB muss als FAT32 für Unified Extensible Firmware Interface (UEFI) und NTFS für BIOS formatiert sein. UEFI BIOS ist für TPM Version 2.0-Geräte erforderlich. (Sicherer Start ist nicht erforderlich, bietet jedoch mehr Sicherheit.)

- Das intune registrierte Gerät ist mit Microsoft Azure-Hybriddiensten oder microsoft Entra-ID verbunden.

Identifizieren des Verschlüsselungsstatus und Fehlers

BitLocker-Verschlüsselungsfehler auf in Intune registrierten Windows 10-Geräten können in eine der folgenden Kategorien fallen:

- Die Gerätehardware oder -software erfüllt nicht die Voraussetzungen für die Aktivierung von BitLocker.

- Die Intune-BitLocker-Richtlinie ist falsch konfiguriert, was zu Konflikten des Gruppenrichtlinienobjekts (Group Policy Object, GPO) führt.

- Das Gerät ist bereits verschlüsselt, und die Verschlüsselungsmethode stimmt nicht mit den Richtlinieneinstellungen überein.

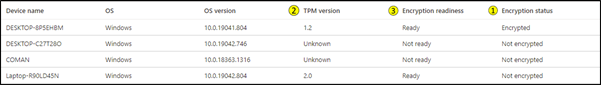

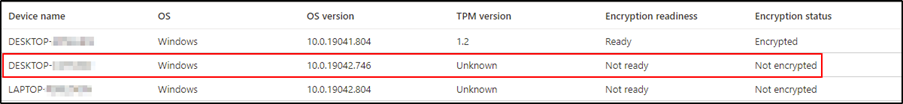

Um die Kategorie eines Geräteverschlüsselungsfehlers zu identifizieren, melden Sie sich beim Microsoft Intune Admin Center an, und wählen Sie den Bericht "Geräteüberwachungsverschlüsselung>">aus. Der Bericht zeigt eine Liste der registrierten Geräte an und zeigt an, ob ein Gerät verschlüsselt oder verschlüsselt werden kann und ob es über einen TPM-Chip verfügt.

Notiz

Wenn ein Windows 10-Gerät den Status "Nicht bereit " anzeigt, unterstützt es möglicherweise weiterhin die Verschlüsselung. Für einen Ready-Status muss das Windows 10-Gerät TPM aktiviert haben. TPM-Geräte sind nicht erforderlich, um die Verschlüsselung zu unterstützen, werden jedoch dringend für erhöhte Sicherheit empfohlen.

Das obige Beispiel zeigt, dass ein Gerät mit TPM Version 1.2 erfolgreich verschlüsselt wurde. Darüber hinaus können Sie sehen, dass zwei Geräte nicht für die Verschlüsselung bereit sind, die nicht im Hintergrund verschlüsselt werden können, sowie ein TPM 2.0-Gerät, das für die Verschlüsselung bereit ist, aber noch nicht verschlüsselt ist.

Häufige Fehlerszenarien

In den folgenden Abschnitten werden allgemeine Fehlerszenarien beschrieben, die Sie mit Details aus dem Verschlüsselungsbericht diagnostizieren können.

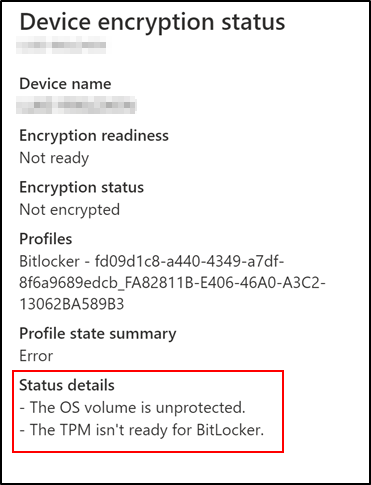

Szenario 1 – Das Gerät ist nicht für verschlüsselungsbereit und nicht verschlüsselt.

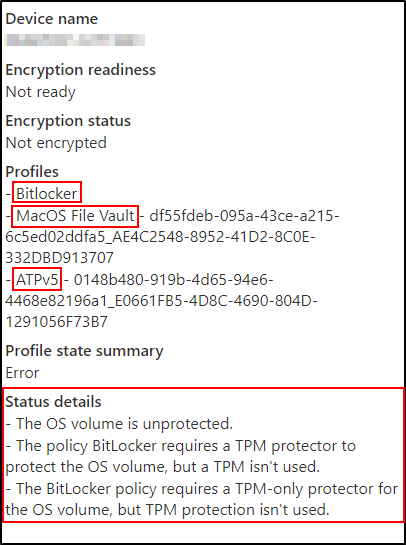

Wenn Sie auf ein nicht verschlüsseltes Gerät klicken, zeigt Intune eine Zusammenfassung des Status an. Im folgenden Beispiel gibt es mehrere Profile für das Gerät: eine Endpunktschutzrichtlinie, eine Mac-Betriebssystemrichtlinie (die für dieses Gerät nicht anwendbar ist) und einen Microsoft Defender Advanced Threat Protection (ATP)-Basisplan.

Verschlüsselungsstatus erläutert:

Die Nachrichten unter Statusdetails sind Codes, die vom BitLocker-CSP-Statusknoten vom Gerät zurückgegeben werden. Der Verschlüsselungsstatus befindet sich in einem Fehlerzustand, da das Betriebssystemvolume nicht verschlüsselt ist. Darüber hinaus verfügt die BitLocker-Richtlinie über Anforderungen für ein TPM, das vom Gerät nicht erfüllt wird.

Die Nachrichten bedeuten, dass das Gerät nicht verschlüsselt ist, da es kein TPM vorhanden ist und für die Richtlinie ein TPM erforderlich ist.

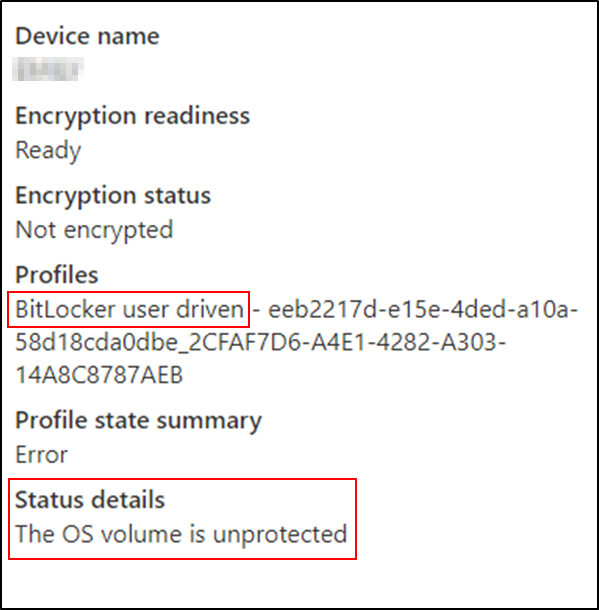

Szenario 2 – Gerät ist bereit, aber nicht verschlüsselt

Dieses Beispiel zeigt, dass das TPM 2.0-Gerät nicht verschlüsselt ist.

Verschlüsselungsstatus erläutert:

Dieses Gerät verfügt über eine BitLocker-Richtlinie, die für Benutzerinteraktionen konfiguriert ist, anstatt für die automatische Verschlüsselung. Der Benutzer hat den Verschlüsselungsprozess nicht gestartet oder abgeschlossen (der Benutzer erhält eine Benachrichtigung), sodass das Laufwerk unverschlüsselt bleibt.

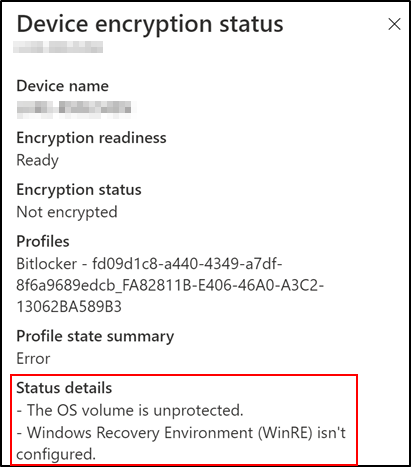

Szenario 3 – Das Gerät ist nicht bereit und wird nicht im Hintergrund verschlüsselt.

Wenn eine Verschlüsselungsrichtlinie so konfiguriert ist, dass benutzerinteraktion unterdrückt und im Hintergrund verschlüsselt wird und der Verschlüsselungsbericht Verschlüsselungsbereitschaftsstatus nicht anwendbar oder nicht bereit ist, ist es wahrscheinlich, dass das TPM für BitLocker nicht bereit ist.

Gerätestatusdetails zeigen die Ursache an:

Verschlüsselungsstatus erläutert:

Wenn das TPM nicht auf dem Gerät bereit ist, kann es sein, dass es in der Firmware deaktiviert ist oder gelöscht oder zurückgesetzt werden muss. Wenn Sie das TPM Verwaltungskonsole (TPM.msc) über die Befehlszeile auf dem betroffenen Gerät ausführen, können Sie den TPM-Zustand verstehen und beheben.

Szenario 4 – Das Gerät ist bereit, aber nicht im Hintergrund verschlüsselt

Es gibt mehrere Gründe, warum ein Gerät, das auf die automatische Verschlüsselung ausgerichtet ist, bereit, aber noch nicht verschlüsselt ist.

Verschlüsselungsstatus erläutert:

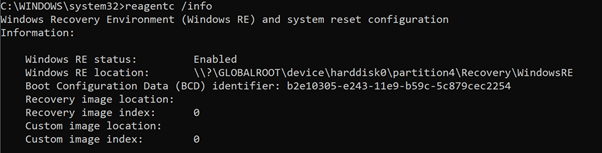

Eine Erklärung ist, dass WinRE nicht auf dem Gerät aktiviert ist, was eine Voraussetzung ist. Sie können den Status von WinRE auf dem Gerät mithilfe des Befehls "reagentc.exe/Info" als Administrator überprüfen.

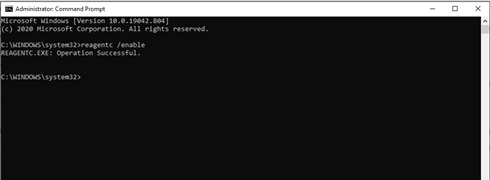

Wenn WinRE deaktiviert ist, führen Sie den Reagentc.exe/Info-Befehl als Administrator aus, um WinRE zu aktivieren.

Auf der Seite "Statusdetails " wird die folgende Meldung angezeigt, wenn WinRE nicht ordnungsgemäß konfiguriert ist:

Der benutzer, der sich beim Gerät angemeldet hat, verfügt nicht über Administratorrechte.

Ein weiterer Grund könnte verwaltungsrechtliche Rechte sein. Wenn Ihre BitLocker-Richtlinie auf einen Benutzer ausgerichtet ist, der keine Administratorrechte hat und Standardbenutzer die Aktivierung der Verschlüsselung während autopilot nicht zulassen, werden die folgenden Verschlüsselungsstatusdetails angezeigt.

Verschlüsselungsstatus erläutert:

Legen Sie fest , dass Standardbenutzer die Verschlüsselung während autopilot auf "Ja " aktivieren, um dieses Problem für in Microsoft Entra eingebundene Geräte zu beheben.

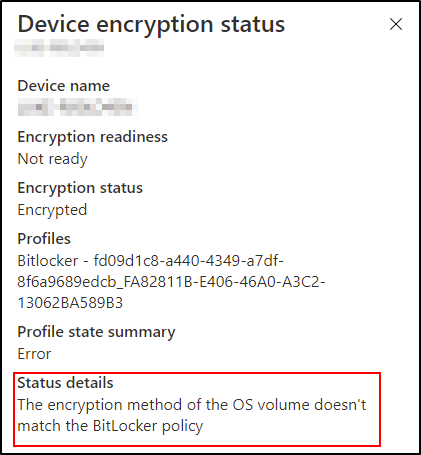

Szenario 5 – Das Gerät befindet sich in einem Fehlerzustand, aber verschlüsselt

Wenn die Intune-Richtlinie in diesem gängigen Szenario für die XTS-AES 128-Bit-Verschlüsselung konfiguriert ist, das Zielgerät jedoch mit XTS-AES 256-Bit-Verschlüsselung (oder umgekehrt) verschlüsselt wird, erhalten Sie den nachstehenden Fehler.

Verschlüsselungsstatus erläutert:

Dies geschieht, wenn ein Gerät, das bereits mit einer anderen Methode verschlüsselt wurde – entweder manuell vom Benutzer, mit Microsoft BitLocker Administration and Monitoring (MBAM) oder vom Microsoft Configuration Manager vor der Registrierung.

Um dies zu beheben, entschlüsseln Sie das Gerät manuell oder mit Windows PowerShell. Lassen Sie dann die Intune-BitLocker-Richtlinie das Gerät erneut verschlüsseln, wenn die Richtlinie das nächste Mal erreicht.

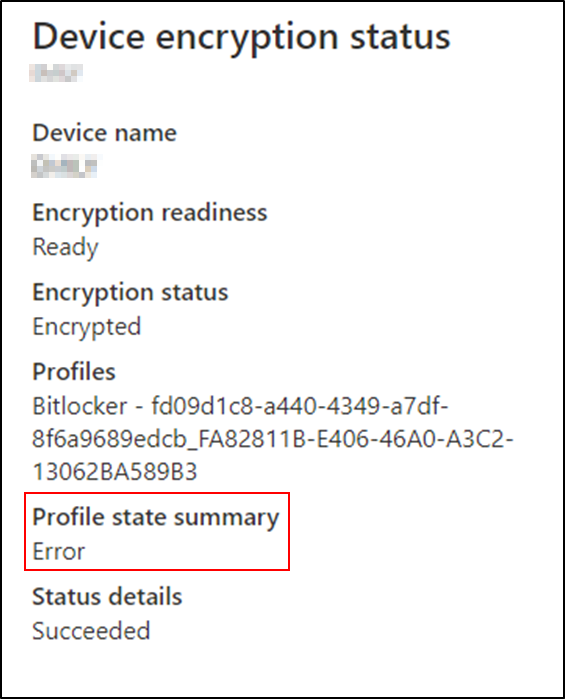

Szenario 6 – Das Gerät ist verschlüsselt, aber der Profilstatus ist fehlerhaft.

Gelegentlich wird ein Gerät verschlüsselt angezeigt, weist jedoch in der Profilstatuszusammenfassung einen Fehlerstatus auf.

Verschlüsselungsstatus erläutert:

Dies tritt in der Regel auf, wenn das Gerät mit einem anderen Mittel (möglicherweise manuell) verschlüsselt wurde. Die Einstellungen stimmen mit der aktuellen Richtlinie überein, aber Intune hat die Verschlüsselung nicht initiiert.