Problembehandlung bei der Bereitstellung des SCEP-Zertifikatprofils auf Geräten in Intune

In diesen Artikeln finden Sie Anleitungen zur Problembehandlung bei Problemen bei der Bereitstellung von SCEP-Zertifikatprofilen (Simple Certificate Enrollment Protocol) mit Microsoft Intune. Die Zertifikatbereitstellung ist Schritt 1 der ScEP-Kommunikationsflussübersicht.

Das SCEP-Zertifikatprofil und das im SCEP-Profil angegebene vertrauenswürdige Zertifikatprofil müssen demselben Benutzer oder demselben Gerät zugewiesen werden. Die folgende Tabelle zeigt das erwartete Ergebnis gemischter Zuordnungen:

| Vertrauenswürdige Zertifikatprofilzuweisung umfasst Benutzer | Die Zuweisung eines vertrauenswürdigen Zertifikatprofils umfasst Device | Die Zuweisung eines vertrauenswürdigen Zertifikatprofils umfasst Benutzer und Gerät. | |

|---|---|---|---|

| SCEP-Zertifikatprofilzuweisung umfasst Benutzer | Erfolgreich | Fehler | Erfolgreich |

| SCEP-Zertifikatprofilzuweisung umfasst Device | Fehler | Erfolgreich | Erfolgreich |

| ScEP-Zertifikatprofilzuweisung umfasst Benutzer und Gerät | Erfolgreich | Erfolgreich | Erfolgreich |

Android

SCEP-Zertifikatprofile für Android kommen als SyncML auf das Gerät zurück und werden im OMADM-Protokoll protokolliert.

Überprüfen, ob das Android-Gerät die Richtlinie gesendet wurde

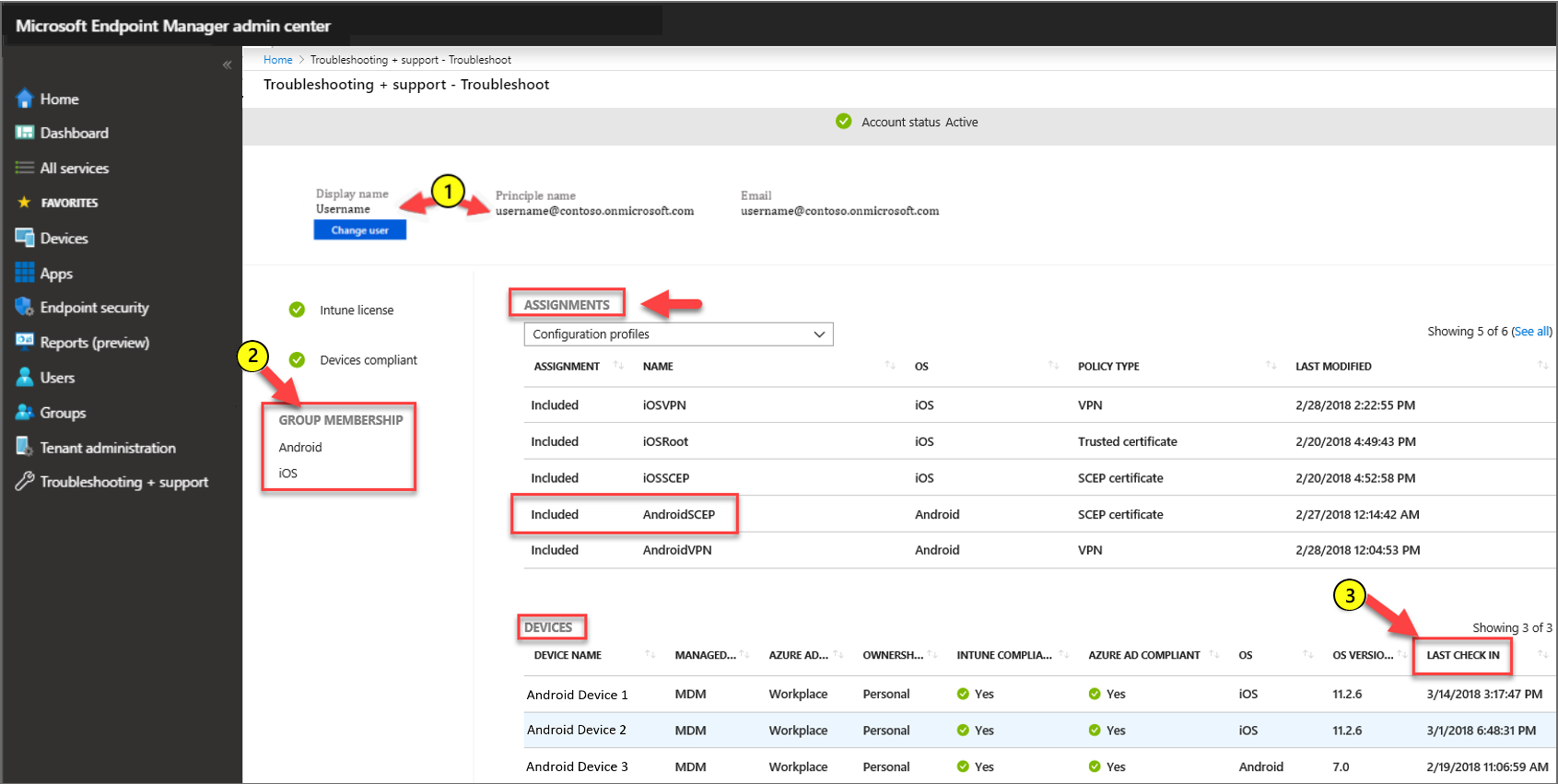

Um zu überprüfen, ob ein Profil an das von Ihnen erwartete Gerät gesendet wurde, wechseln Sie im Microsoft Intune Admin Center zur Problembehandlung + Support-Problembehandlung>. Legen Sie im Fenster "Problembehandlung" Zuweisungen auf Konfigurationsprofile fest, und überprüfen Sie dann die folgenden Konfigurationen:

Geben Sie den Benutzer an, der das SCEP-Zertifikatprofil erhalten soll.

Überprüfen Sie die Gruppenmitgliedschaft des Benutzers, um sicherzustellen, dass sie sich in der Sicherheitsgruppe befinden, die Sie mit dem SCEP-Zertifikatprofil verwendet haben.

Überprüfen Sie, wann das Gerät zuletzt mit Intune eingecheckt wurde.

Überprüfen, ob die Richtlinie das Android-Gerät erreicht hat

Überprüfen Sie das OMADM-Protokoll der Geräte. Suchen Sie nach Einträgen, die den folgenden Beispielen ähneln, die protokolliert werden, wenn das Gerät das Profil von Intune abruft:

Time VERB Event com.microsoft.omadm.syncml.SyncmlSession 9595 9 <?xml version="1.0" encoding="utf-8"?><SyncML xmlns="SYNCML:SYNCML1.2"><SyncHdr><VerDTD>1.2</VerDTD><VerProto>DM/1.2</VerProto><SessionID>1</SessionID><MsgID>6</MsgID><Target><LocURI>urn:uuid:UUID</LocURI></Target><Source><LocURI>https://a.manage.microsoft.com/devicegatewayproxy/AndroidHandler.ashx</LocURI></Source><Meta><MaxMsgSize xmlns="syncml:metinf">524288</MaxMsgSize></Meta></SyncHdr><SyncBody><Status><CmdID>1</CmdID><MsgRef>6</MsgRef><CmdRef>0</CmdRef><Cmd>SyncHdr</Cmd><Data>200</Data></Status><Replace><CmdID>2</CmdID><Item><Target><LocURI>./Vendor/MSFT/Scheduler/IntervalDurationSeconds</LocURI></Target><Meta><Format xmlns="syncml:metinf">int</Format><Type xmlns="syncml:metinf">text/plain</Type></Meta><Data>28800</Data></Item></Replace><Replace><CmdID>3</CmdID><Item><Target><LocURI>./Vendor/MSFT/EnterpriseAppManagement/EnterpriseIDs</LocURI></Target><Data>contoso.onmicrosoft.com</Data></Item></Replace><Exec><CmdID>4</CmdID><Item><Target><LocURI>./Vendor/MSFT/EnterpriseAppManagement/EnterpriseApps/ClearNotifications</LocURI></Target></Item></Exec><Add><CmdID>5</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/Root/{GUID}/EncodedCertificate</LocURI></Target><Data>Data</Data></Item></Add><Add><CmdID>6</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/Enroll/ModelName=AC_51…%2FLogicalName_39907…%3BHash=-1518303401/Install</LocURI></Target><Meta><Format xmlns="syncml:metinf">xml</Format><Type xmlns="syncml:metinf">text/plain</Type></Meta><Data><CertificateRequest><ConfigurationParametersDocument>&lt;ConfigurationParameters xmlns="http://schemas.microsoft.com/SystemCenterConfigurationManager/2012/03/07/CertificateEnrollment/ConfigurationParameters"&gt;&lt;ExpirationThreshold&gt;20&lt;/ExpirationThreshold&gt;&lt;RetryCount&gt;3&lt;/RetryCount&gt;&lt;RetryDelay&gt;1&lt;/RetryDelay&gt;&lt;TemplateName /&gt;&lt;SubjectNameFormat&gt;{ID}&lt;/SubjectNameFormat&gt;&lt;SubjectAlternativeNameFormat&gt;{ID}&lt;/SubjectAlternativeNameFormat&gt;&lt;KeyStorageProviderSetting&gt;0&lt;/KeyStorageProviderSetting&gt;&lt;KeyUsage&gt;32&lt;/KeyUsage&gt;&lt;KeyLength&gt;2048&lt;/KeyLength&gt;&lt;HashAlgorithms&gt;&lt;HashAlgorithm&gt;SHA-1&lt;/HashAlgorithm&gt;&lt;HashAlgorithm&gt;SHA-2&lt;/HashAlgorithm&gt;&lt;/HashAlgorithms&gt;&lt;NDESUrls&gt;&lt;NDESUrl&gt;https://breezeappproxy-contoso.msappproxy.net/certsrv/mscep/mscep.dll&lt;/NDESUrl&gt;&lt;/NDESUrls&gt;&lt;CAThumbprint&gt;{GUID}&lt;/CAThumbprint&gt;&lt;ValidityPeriod&gt;2&lt;/ValidityPeriod&gt;&lt;ValidityPeriodUnit&gt;Years&lt;/ValidityPeriodUnit&gt;&lt;EKUMapping&gt;&lt;EKUMap&gt;&lt;EKUName&gt;Client Authentication&lt;/EKUName&gt;&lt;EKUOID&gt;1.3.6.1.5.5.7.3.2&lt;/EKUOID&gt;&lt;/EKUMap&gt;&lt;/EKUMapping&gt;&lt;/ConfigurationParameters&gt;</ConfigurationParametersDocument><RequestParameters><CertificateRequestToken>PENlcnRFbn... Hash: 1,010,143,298</CertificateRequestToken><SubjectName>CN=name</SubjectName><Issuers>CN=FourthCoffee CA; DC=fourthcoffee; DC=local</Issuers><SubjectAlternativeName><SANs><SAN NameFormat="ID" AltNameType="2" OID="{OID}"></SAN><SAN NameFormat="ID" AltNameType="11" OID="{OID}">john@contoso.onmicrosoft.com</SAN></SANs></SubjectAlternativeName><NDESUrl>https://breezeappproxy-contoso.msappproxy.net/certsrv/mscep/mscep.dll</NDESUrl></RequestParameters></CertificateRequest></Data></Item></Add><Get><CmdID>7</CmdID><Item><Target><LocURI>./Vendor/MSFT/CertificateStore/SCEP</LocURI></Target></Item></Get><Add><CmdID>8</CmdID><Item><Target><LocURI>./Vendor/MSFT/GCM</LocURI></Target><Data>Data</Data></Item></Add><Replace><CmdID>9</CmdID><Item><Target><LocURI>./Vendor/MSFT/GCM</LocURI></Target><Data>Data</Data></Item></Replace><Get><CmdID>10</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr</LocURI></Target></Item></Get><Get><CmdID>11</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr/CacheVersion</LocURI></Target></Item></Get><Get><CmdID>12</CmdID><Item><Target><LocURI>./Vendor/MSFT/NodeCache/SCConfigMgr/ChangedNodes</LocURI></Target></Item></Get><Get><CmdID>13</CmdID><Item><Target><LocURI>./DevDetail/Ext/Microsoft/LocalTime</LocURI></Target></Item></Get><Get><CmdID>14</CmdID><Item><Target><LocURI>./Vendor/MSFT/DeviceLock/DevicePolicyManager/IsActivePasswordSufficient</LocURI></Target></Item></Get><Get><CmdID>15</CmdID><Item><Target><LocURI>./Vendor/MSFT/WorkProfileLock/DevicePolicyManager/IsActivePasswordSufficient</LocURI></Target></Item></Get><Final /></SyncBody></SyncML>

Beispiele für Schlüsseleinträge:

ModelName=AC_51bad41f-3854-4eb5-a2f2-0f7a94034ee8%2FLogicalName_39907e78_e61b_4730_b9fa_d44a53e4111c%3BHash=-1518303401NDESUrls&gt;&lt;NDESUrl&gt;https://<server>-contoso.msappproxy.net/certsrv/mscep/mscep.dll&lt;/NDESUrl&gt;&lt;/NDESUrls

iOS/iPadOS

Überprüfen, ob das iOS/iPadOS-Gerät die Richtlinie gesendet wurde

Um zu überprüfen, ob ein Profil an das von Ihnen erwartete Gerät gesendet wurde, wechseln Sie im Microsoft Intune Admin Center zur Problembehandlung + Support-Problembehandlung>. Legen Sie im Fenster "Problembehandlung" Zuweisungen auf Konfigurationsprofile fest, und überprüfen Sie dann die folgenden Konfigurationen:

Geben Sie den Benutzer an, der das SCEP-Zertifikatprofil erhalten soll.

Überprüfen Sie die Gruppenmitgliedschaft des Benutzers, um sicherzustellen, dass sie sich in der Sicherheitsgruppe befinden, die Sie mit dem SCEP-Zertifikatprofil verwendet haben.

Überprüfen Sie, wann das Gerät zuletzt mit Intune eingecheckt wurde.

Überprüfen der Richtlinie, die das iOS- oder iPadOS-Gerät erreicht hat

Überprüfen Sie das Debugprotokoll für Geräte. Suchen Sie nach Einträgen, die den folgenden Beispielen ähneln, die protokolliert werden, wenn das Gerät das Profil von Intune abruft:

debug 18:30:54.638009 -0500 profiled Adding dependent ModelName=AC_51bad41f.../LogicalName_1892fe4c...;Hash=-912418295 to parent 636572740000000000000012 in domain PayloadDependencyDomainCertificate to system\

Beispiele für Schlüsseleinträge:

ModelName=AC_51bad41f.../LogicalName_1892fe4c...;Hash=-912418295PayloadDependencyDomainCertificate

Windows

Überprüfen, ob das Windows-Gerät die Richtlinie gesendet wurde

Um zu überprüfen, ob das Profil an das erwartete Gerät gesendet wurde, wechseln Sie im Microsoft Intune Admin Center zur Problembehandlung + Support-Problembehandlung>. Legen Sie im Fenster "Problembehandlung" Zuweisungen auf Konfigurationsprofile fest, und überprüfen Sie dann die folgenden Konfigurationen:

Geben Sie den Benutzer an, der das SCEP-Zertifikatprofil erhalten soll.

Überprüfen Sie die Gruppenmitgliedschaft des Benutzers, um sicherzustellen, dass sie sich in der Sicherheitsgruppe befinden, die Sie mit dem SCEP-Zertifikatprofil verwendet haben.

Überprüfen Sie, wann das Gerät zuletzt mit Intune eingecheckt wurde.

Überprüfen, ob die Richtlinie das Windows-Gerät erreicht hat

Die Ankunft der Richtlinie für das Profil wird im DeviceManagement-Enterprise-Diagnostics-Provider-Administratorprotokoll eines Windows-Geräts mit einer Ereignis-ID 306 protokolliert.>

So öffnen Sie das Protokoll:

Führen Sie auf dem Gerät eventvwr.msc aus, um Windows Ereignisanzeige zu öffnen.

Erweitern Sie Anwendungen und Dienste protokolle>Microsoft>Windows>DeviceManagement-Enterprise-Diagnostic-Provider>Admin.

Suchen Sie nach Ereignis 306, das dem folgenden Beispiel ähnelt:

Event ID: 306 Task Category: None Level: Information User: SYSTEM Computer: <Computer Name> Description: SCEP: CspExecute for UniqueId : (ModelName_<ModelName>_LogicalName_<LogicalName>_Hash_<Hash>) InstallUserSid : (<UserSid>) InstallLocation : (user) NodePath : (clientinstall) KeyProtection: (0x2) Result : (Unknown Win32 Error code: 0x2ab0003).Der Fehlercode 0x2ab0003 in DM_S_ACCEPTED_FOR_PROCESSING übersetzt.

Ein nicht erfolgreicher Fehlercode kann Hinweise auf das zugrunde liegende Problem liefern.

Nächste Schritte

Wenn das Profil das Gerät erreicht, besteht der nächste Schritt darin, die Kommunikation des Geräts mit dem NDES-Server zu überprüfen.