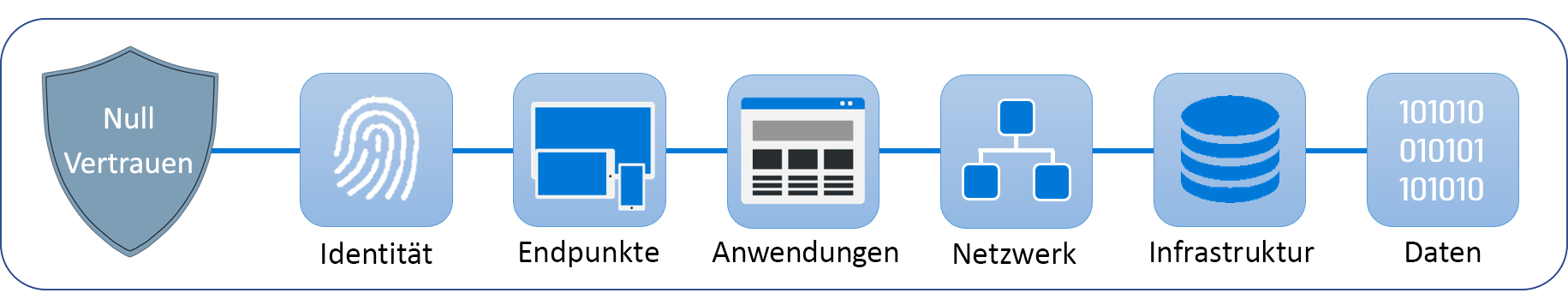

Zero Trust-Sicherheitsmodell

Zero Trust ist eine End-to-End-Sicherheitsstrategie, die die sechs Hauptsäulen der Sicherheit überwacht und steuert: Identität, Endpunkte, Anwendungen, Netzwerk, Infrastruktur und Daten.

Der Zero Trust Ansatz befasst sich mit den Sicherheitsbedenken, die aufgrund der sich entwickelnden digitalen Landschaft entstehen. Heute verfügt fast jede Organisation über mobile, Remote- oder Hybridmitarbeiter, Cloudanwendungen, Daten, die in verschiedenen Umgebungen gespeichert sind, und Geräte, die von verschiedenen Standorten aus registriert sind. Ohne ein robustes Sicherheitsmodell können all diese Faktoren versehentlich zu einer größeren Sicherheitsverletzung führen.

In der Praxis schlägt die Regel "Niemandem vertrauen und alles überprüfen" vor, dass jede Anforderung, jedes Gerät oder jeder Benutzer nicht vertrauenswürdig sein darf und als potenzielle Bedrohung behandelt werden sollte, bis sie durch starke Authentifizierungsmethoden überprüft wird, bevor der Zugriff auf das Netzwerk zugelassen wird. Dies bedeutet auch, dass Benutzern und Geräten nur der Zugriff auf die spezifischen Anwendungen oder Daten gewährt wird, die sie benötigen.

Zero-Trust-Prinzipien

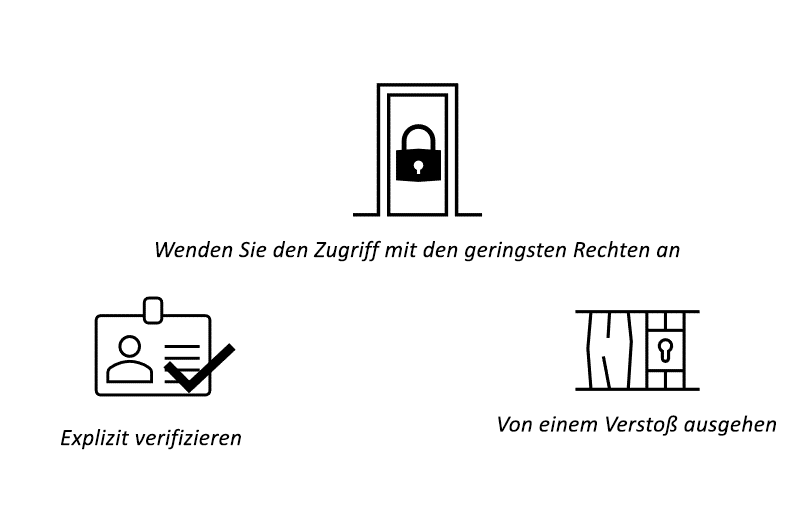

Das Zero Trust-Sicherheitsframework arbeitet auf Schlüsselprinzipien, um mehrere Schutzebenen bereitzustellen:

- Explizite Überprüfung: Zero Trust erfordert eine strenge Identitätsüberprüfung für jeden Benutzer und jedes Gerät, das versucht, auf Ressourcen zuzugreifen. Bei Zero Trust ist die Identitätsüberprüfung von Benutzern und Geräten ein kontinuierlicher Prozess, oft auf mehreren Ebenen. Dadurch wird die ständige Überwachung und Überprüfung sichergestellt , wer auf was zugreifen kann.

- Verwenden des Zugriffs mit geringsten Rechten: Das Prinzip des Zugriffs mit den geringsten Rechten stellt sicher, dass der Benutzerzugriff mit Just-In-Time (JIT) und Just-Enough-Access (JEA) minimiert wird. Dies bedeutet, dass autorisierten Benutzern nur für eine minimale Zeit Zugriff auf Systeme und Anwendungen für bestimmte Aufgaben gewährt wird.

- Annehmen von Sicherheitsverletzungen: Bei diesem Prinzip wird davon ausgegangen, dass sich Angreifer bereits in Ihrem Netzwerk befinden und sich seitwärts bewegen und weitere Informationen erhalten möchten. Es verkörpert einen Verweigerungsansatz und verwendet Echtzeitüberwachung, um jede Anforderung anhand bekannter Verhaltensweisen zu bewerten, um den Zugriff zu beschränken und zu steuern. Annahme einer Sicherheitsverletzung ist die Denkweise, die notwendige Trennung des Zugriffs zu schaffen, um den Schaden für einen kleinen Bereich einzudämmen, und auf diese Weise die Auswirkungen auf Ihr Unternehmen zu minimieren.