Einführung

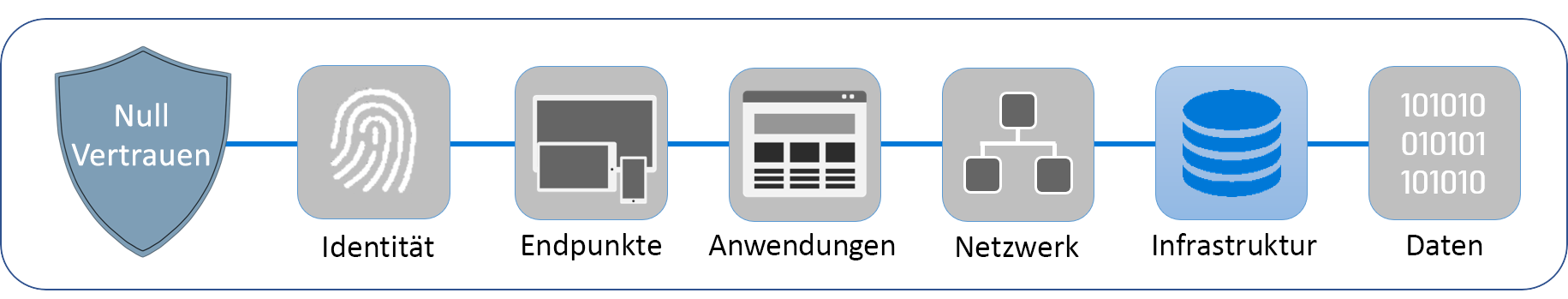

Zero Trust verkörpert die Prinzipien der expliziten Überprüfung, des Zugriffs mit den geringsten Rechten und der ständigen Annahme einer Verletzung. Auf unserer Zero Trust Reise befassen wir uns jetzt mit der Infrastruktur.

Infrastruktur, wie Luft, ist alles um uns herum. In den meisten Fällen denkt jedoch keiner von uns zu sehr darüber nach. Es ist nur vorhanden. Für Ihre Organisation berührt und bindet die IT-Infrastruktur mehrere Aspekte des Zero Trust Ansatzes. Unabhängig davon, ob Sie die Cloud oder lokale Server verwenden, deckt die gesamte IT-Infrastruktur die Hardware, Software, Netzwerke und Einrichtungen ab, die für den Betrieb einer Organisation erforderlich sind. Aufgrund ihrer breiten Abdeckung wird die IT-Infrastruktur häufig von Cyberkriminellen adressiert.

Der Zero Trust Ansatz hilft Ihnen, die Sicherheitsbedrohungen für Ihre Infrastruktur zu beheben, indem Sie Überwachung und Kontrolle verwenden, um Anfälligkeiten und Schwachstellen zu erkennen. Indem Sie Zero Trust Prinzipien auf die Konfigurationsverwaltung anwenden, stellen Sie sicher, dass jedes Element Ihrer Infrastruktur mit den neuesten Patches und Upgrades auf dem neuesten Stand gehalten wird. Die Anwendung Zero Trust Prinzipien für Ihre Infrastruktur ermöglicht es Ihrer Organisation, die Sicherheits- und Complianceverpflichtungen zu erfüllen.

Hier erfahren Sie, was unter dem Begriff Infrastruktur gemeint ist und warum es sich um einen kritischen Bedrohungsvektor handelt. Sie werden verstehen, wie die Konfigurationsverwaltung sicherstellen kann, dass jedes Gerät und jeder Endpunkt mit optimaler Leistung arbeiten, und wie Sie den Zugriff auf kritische Dienste durch Just-in-Time-Richtlinien einschränken.