Einführung

Der erste Schritt bei der Umsetzung der Zero-Trust-Strategie ist die Verifizierung und Sicherung von Identitäten. Auf der Zero-Trust-Reise kontrollieren und verwalten Identitäten den Zugriff auf kritische Daten und Ressourcen. Diese Strategie stellt die Annahme in Frage, dass alles innerhalb eines definierten Netzwerkperimeters sicher ist. Bis zur Verifizierung wird keinem Benutzer, Gerät oder Anwendung vertraut.

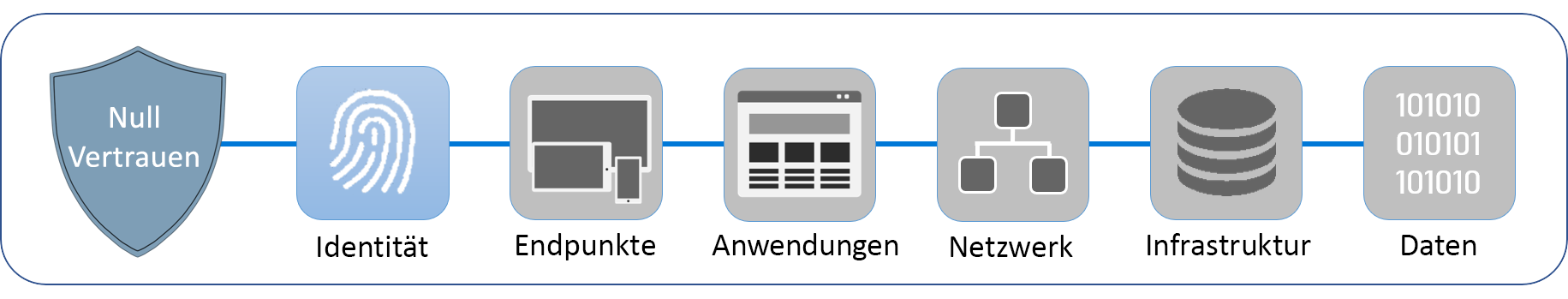

In diesem Modul lernen Sie Identität kennen, die erste von sechs Komponenten von Zero Trust. Sie werden den Zero-Trust-Ansatz für das Identitäts und Zugriffsmanagement verstehen und wissen, wie wichtig er für die Sicherheit und die Einhaltung gesetzlicher Vorschriften ist. Sie müssen die Hauptprinzipien von Zero Trust im Hinterkopf behalten – explizit verifizieren, Zugriff mit den geringsten Rechten anwenden und immer von einer Verletzung ausgehen.