Grundlegendes zu Microsoft Defender für SQL

Mit der Datenbanksicherheit von Microsoft Defender für Cloud können Sie alle Ihre Datenbanken schützen, indem Sie gängige Angriffe erkennen, die Aktivierung unterstützen und auf Bedrohungen für die gängigsten Datenbanktypen in Azure reagieren.

Es gibt folgende Arten von geschützten Datenbanken:

- Azure SQL-Datenbank-Instanzen

- SQL Server-Instanzen auf Computern

- Relationale Open-Source-Datenbanken (Open-Source Relational Databases, OSS RDB)

- Die Azure Cosmos DB-Datenbank bietet Schutz für Engines und Datentypen mit unterschiedlichen Angriffsflächen und Sicherheitsrisiken. Sicherheitserkennungen werden für die spezifische Angriffsfläche des jeweiligen Datenbanktyps durchgeführt.

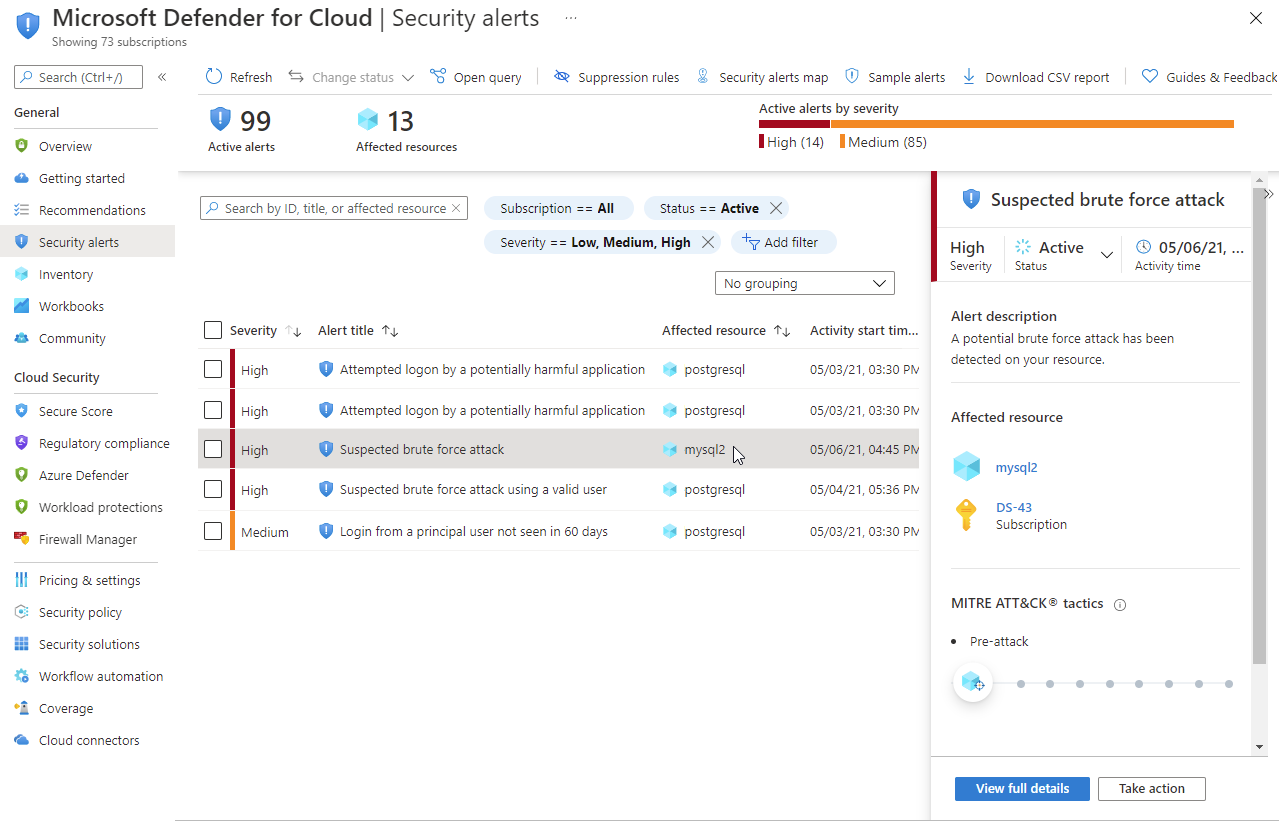

Durch den Datenbankschutz von Defender für Cloud werden ungewöhnliche und potenziell schädliche Zugriffs- oder Missbrauchsversuche für Ihre Datenbanken erkannt. Erweiterte Bedrohungserkennungsfunktionen und Microsoft Threat Intelligence-Daten werden genutzt, um kontextbezogene Sicherheitswarnungen bereitzustellen. Diese Warnungen enthalten Schritte zur Behandlung der erkannten Bedrohungen und zur Verhinderung künftiger Angriffe.

Sie können den Datenbankschutz für Ihr Abonnement aktivieren oder bestimmte Datenbankressourcentypen ausschließen.

Microsoft Defender für SQL verfügt über zwei Pläne als Erweiterung des Datensicherheitspakets von Defender für Cloud, um Ihre Datenbanken und die zugehörigen Daten unabhängig vom Speicherort zu schützen.

Was wird durch Microsoft Defender SQL geschützt?

Microsoft Defender für SQL umfasst zwei separate Microsoft Defender-Pläne:

Defender für Azure SQL-Datenbank-Server unterstützt:

Azure SQL-Datenbank

Verwaltete Azure SQL-Instanz

Dedizierter SQL-Pool in Azure Synapse

Mit Microsoft Defender für SQL Server-Instanzen auf Computern wird der Schutz für Ihre nativen Azure SQL Server-Instanzen erweitert, um Hybridumgebungen vollständig zu unterstützen und SQL Server-Instanzen (alle unterstützten Versionen), die in Azure, anderen Cloudumgebungen oder sogar auf lokalen Computern gehostet werden, schützen zu können:

SQL Server auf virtuellen Computern

Lokale SQL Server-Instanzen:

Azure Arc-fähige SQL-Server-Instanz (Vorschauversion)

Auf Windows-Computern ohne Azure Arc ausgeführte SQL Server-Instanzen

Was sind die Vorteile von Microsoft Defender für SQL?

Diese beiden Pläne verfügen über Funktionen zur Ermittlung und Verringerung potenzieller Datenbankschwachstellen und Erkennung ungewöhnlicher Aktivitäten, die Bedrohungen für Ihre Datenbanken darstellen können:

Sicherheitsrisikobewertung: der Scandienst, mit dem potenzielle Schwachstellen in der Datenbank ermittelt, nachverfolgt und behoben werden. Bewertungsscans bieten einen Überblick über den Sicherheitszustand Ihrer SQL-Computer und Einzelheiten zu allen Sicherheitsergebnissen.

Advanced Threat Protection: Der Erkennungsdienst, der Ihre SQL Server-Instanzen kontinuierlich auf Bedrohungen wie die Einschleusung von SQL-Befehlen, Brute-Force-Angriffe und Berechtigungsmissbrauch überwacht. Dieser Dienst bietet aktionsorientierte Sicherheitswarnungen in Defender für Cloud mit Details zur verdächtigen Aktivität, Leitfäden zum Entschärfen der Bedrohungen und Optionen für die Fortsetzung Ihrer Untersuchungen mit Microsoft Sentinel.

Welche Art von Warnungen stellt Defender für SQL bereit?

Erweiterte Threat Intelligence-Sicherheitswarnungen werden ausgelöst, wenn Folgendes vorliegt:

Potenzielle Angriffe durch Einschleusung von SQL-Befehlen: Hierzu gehören auch Sicherheitsrisiken, die erkannt werden, wenn von Anwendungen in der Datenbank eine fehlerhafte SQL-Anweisung generiert wird.

Anomale Muster für Datenbankzugriff und -abfrage: Ein Beispiel hierfür sind eine ungewöhnlich hohe Anzahl von fehlgeschlagenen Anmeldeversuchen mit unterschiedlichen Anmeldeinformationen (Brute-Force-Angriff).

Verdächtige Datenbankaktivitäten, z. B. berechtigter Benutzer, der über einen Computer mit Sicherheitsverletzung, der mit einem C&C-Server zum Kryptografiemining kommuniziert, auf einen SQL Server zugreift.

Warnungen enthalten Details zum Incident, durch den sie ausgelöst wurden, sowie Empfehlungen zur Untersuchung und Eindämmung von Bedrohungen.

Welche Vorteile bietet Microsoft Defender für relationale Open-Source-Datenbanken

Dieser Defender für Cloud-Plan bietet Bedrohungsschutz für die folgenden relationalen Open-Source-Datenbanken:

- Azure Database for PostgreSQL

- Azure Database for MySQL

- Azure Database for MariaDB

Wenn Sie diesen Plan aktivieren, stellt Microsoft Defender für Cloud Warnungen bereit, wenn Anomalien beim Datenbankzugriff und dem Abfragemuster und verdächtige Datenbankaktivitäten erkannt werden.

Microsoft Defender-Warnungen für relationale Open-Source-Datenbanken

Erweiterte Threat Intelligence-Sicherheitswarnungen werden ausgelöst, wenn Folgendes vorliegt:

- Anomale Datenbankzugriffs- und Abfragemuster Beispiel: eine ungewöhnlich hohe Anzahl fehlgeschlagener Anmeldeversuche mit unterschiedlichen Anmeldeinformationen (Brute-Force-Angriffsversuch)

- Verdächtige Datenbankaktivitäten Beispiel: berechtigter Benutzer, der über einen Computer mit Sicherheitsverletzung, der mit einem C&C-Server zum Kryptografiemining kommuniziert hat, auf einen SQL Server zugreift

- Brute-Force-Angriffe Mit der Möglichkeit, einfache Brute-Force-Angriffe von Brute-Force-Angriffen über einen gültigen Benutzer oder erfolgreichen Brute-Force-Angriffen zu unterscheiden.

Welche Vorteile bietet Microsoft Defender für Azure Cosmos DB?

Microsoft Defender für Azure Cosmos DB erkennt potenzielle Einschleusungen von SQL-Befehlen, bekannte böswillige Akteure basierend auf Microsoft Threat Intelligence, verdächtige Zugriffsmuster und potenzielle Ausnutzung Ihrer Datenbank durch kompromittierte Identitäten oder böswillige Insider.

Sie können den Schutz für alle Ihre Datenbanken aktivieren (empfohlen) oder aber Microsoft Defender für Azure Cosmos DB aktivieren und zwar auf Abonnement- oder Ressourcenebene.

Defender für Azure Cosmos DB analysiert kontinuierlich den Telemetriedatenstrom, der vom Azure Cosmos DB-Dienst generiert wird. Bei Erkennung von potenziell schädlichen Aktivitäten werden Sicherheitswarnungen generiert. Diese Warnungen werden in Defender für Cloud zusammen mit den Details der verdächtigen Aktivität sowie den entsprechenden Untersuchungsschritten, Abhilfemaßnahmen und Sicherheitsempfehlungen angezeigt.

Defender für Azure Cosmos DB greift nicht auf die Azure Cosmos DB-Kontodaten zu und hat keine Auswirkung auf deren Leistung.

Microsoft Defender-Warnungen für Microsoft Defender für Azure Cosmos DB

Erweiterte Threat Intelligence-Sicherheitswarnungen werden ausgelöst, wenn Folgendes vorliegt:

Mögliche Angriffe durch Einschleusung von SQL-Befehlen: Aufgrund der Struktur und Funktionen von Azure Cosmos DB-Abfragen können viele bekannte Angriffe durch Einschleusung von SQL-Befehlen in Azure Cosmos DB nicht funktionieren. Es gibt bei den Einschleusungen von SQL-Befehlen jedoch einige Varianten, die erfolgreich sein und dazu führen können, dass Daten aus Ihren Azure Cosmos DB-Konten exfiltriert werden. Defender für Azure Cosmos DB erkennt sowohl erfolgreiche als auch fehlgeschlagene Versuche und hilft Ihnen, Ihre Umgebung zu härten, um diese Bedrohungen zu verhindern.

Anomale Zugriffsmuster auf die Datenbank: Beispielsweise Zugriff von einem TOR-Ausgangsknoten, bekannte verdächtige IP-Adressen, ungewöhnliche Anwendungen und ungewöhnliche Standorte.

Verdächtige Datenbankaktivität: Beispielsweise verdächtige Schlüsselauflistungsmuster, die bekannten schädlichen Techniken für Lateral Movement und verdächtigen Datenextraktionsmustern ähnlich sind.