Übung: Problembehandlung für Netzwerke mit Metriken und Protokollen in Network Watcher

Mit Metriken und Protokollen können Sie in Azure Network Watcher komplexe Konfigurationsprobleme diagnostizieren.

Angenommen, Sie verfügen über zwei VMs, die nicht miteinander kommunizieren können. Sie möchten so viele Informationen wie möglich erhalten, um das Problem zu diagnostizieren.

In dieser Lerneinheit nutzen Sie Metriken und Protokolle in Network Watcher, um eine Problembehandlung durchzuführen. Verwenden Sie dann die NSG-Datenflussprotokolle, um das Konnektivitätsproblem zwischen den beiden VMs zu diagnostizieren.

Registrieren des Microsoft.Insights-Anbieters

Für NSG-Flussprotokolle ist der Microsoft.Insights-Anbieter erforderlich. Führen Sie die folgenden Schritte aus, um sich für den Microsoft.Insights-Anbieter zu registrieren.

Melden Sie sich beim Azure-Portal an, und registrieren Sie sich beim Verzeichnis mit Zugriff auf das Abonnement, in dem Sie Ressourcen erstellt haben.

Suchen Sie im Azure-Portal nach Abonnements, klicken Sie auf diese Option, und wählen Sie dann Ihr Abonnement aus. Der Bereich Abonnement wird angezeigt.

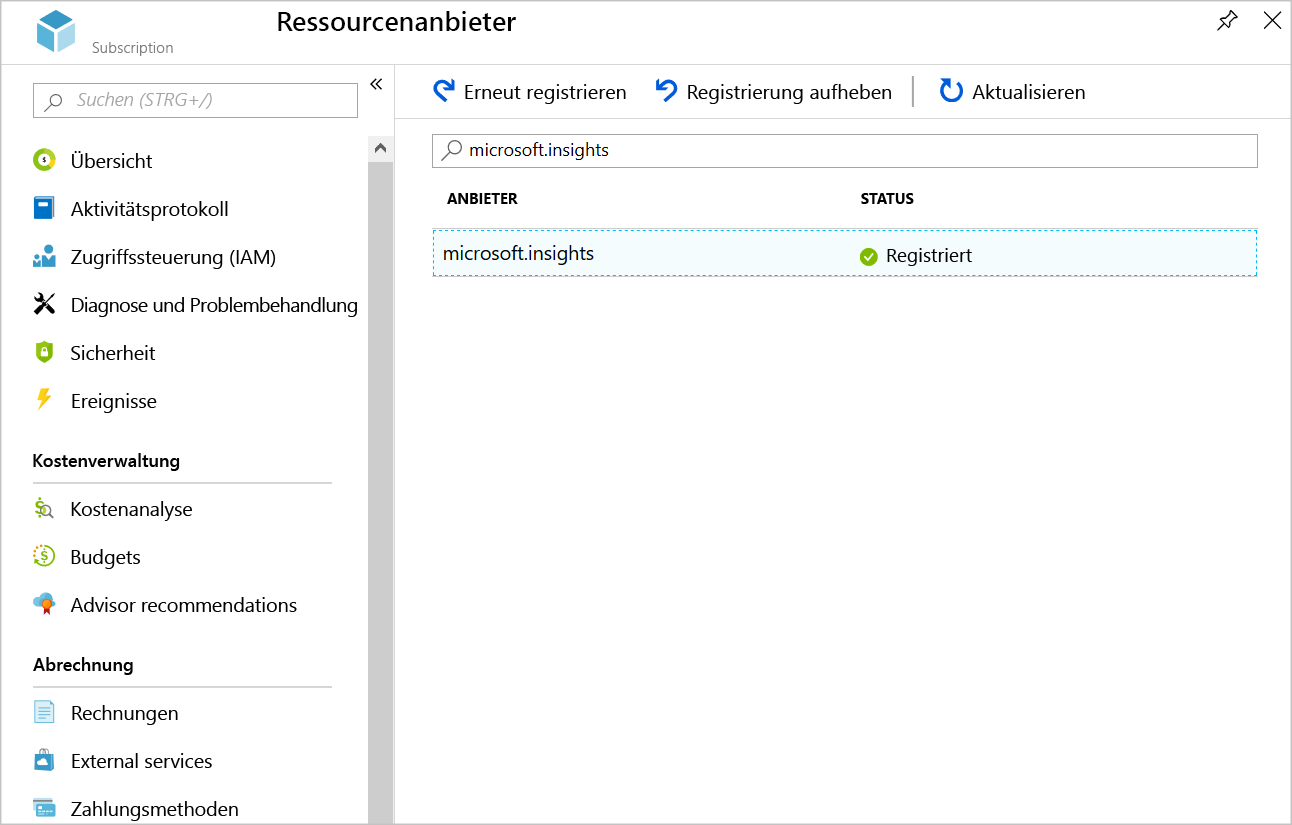

Klicken Sie im Menü „Abonnement“ unter Einstellungen auf Ressourcenanbieter. Der Bereich Ressourcenanbieter Ihres Abonnements wird angezeigt.

Geben Sie im Filter microsoft.insights ein.

Wenn als Status des Microsoft.Insights-Anbieters NotRegistered (Nicht registriert) angezeigt wird, wählen Sie in der Befehlsleiste Registrieren aus.

Erstellen eines Speicherkontos

Erstellen Sie nun ein Speicherkonto für die NSG-Flussprotokolle.

Wählen Sie im Menü des Azure-Portals oder über die Startseite die Option Ressource erstellen aus.

Wählen Sie im Ressourcenmenü Speicher aus, suchen Sie nach Speicherkonto, und wählen Sie die Option aus. Daraufhin wird der Bereich Speicherkonto angezeigt.

Klicken Sie auf Erstellen. Der Bereich Speicherkonto erstellen wird angezeigt.

Füllen Sie auf der Registerkarte Grundlagen die folgenden Felder für jede Einstellung aus.

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Ressourcengruppe Ressourcengruppe auswählen Instanzendetails Speicherkontoname Erstellen Sie einen eindeutigen Namen. Region Wählen Sie dieselbe Region wie für Ihre Ressourcengruppe aus. Wählen Sie Weiter: Erweitert aus, und vergewissern Sie sich, dass auf der Registerkarte der folgende Wert festgelegt ist.

Einstellung Wert Blob Storage Zugriffsebene Heiß (Standard) Klicken Sie auf Überprüfen + erstellen und nach der Überprüfung auf Erstellen.

Erstellen eines Log Analytics-Arbeitsbereichs

Verwenden Sie Log Analytics zum Anzeigen der NSG-Flussprotokolle.

Suchen Sie im Menü im Azure-Portal oder über die Startseite nach Log Analytics-Arbeitsbereiche, und klicken Sie darauf. Der Bereich Log Analytics-Arbeitsbereiche wird angezeigt.

Klicken Sie in der Befehlsleiste auf Erstellen. Der Bereich Log Analytics-Arbeitsbereich erstellen wird angezeigt.

Füllen Sie auf der Registerkarte Grundlagen die folgenden Felder für jede Einstellung aus.

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Ressourcengruppe Ressourcengruppe auswählen Instanzendetails Name testsworkspaceRegion Wählen Sie dieselbe Region wie für Ihre Ressourcengruppe aus. Wählen Sie Überprüfen + erstellen aus nach Durchführung der Prüfung wählen Sie Erstellen.

Aktivieren von Flussprotokollen

Wenn Sie Flussprotokolle einrichten möchten, müssen Sie die NSG so konfigurieren, dass diese eine Verbindung mit dem Speicherkonto herstellt. Anschließend müssen Sie außerdem der NSG Traffic Analytics hinzufügen.

Wählen Sie im Menü des Azure-Portals die Option Alle Ressourcen aus. Wählen Sie dann die Netzwerksicherheitsgruppe MyNSG aus.

Klicken Sie im Menü „MyNsg“ unter Überwachung auf NSG-Datenflussprotokolle. Der Bereich mynsg | NSG-Datenflussprotokolle wird angezeigt.

Klicken Sie auf Erstellen. Der Bereich Datenflussprotokoll erstellen wird angezeigt.

Geben Sie auf der Registerkarte Grundlagen die folgenden Werte ein, oder wählen Sie diese aus:

Einstellung Wert Projektdetails Abonnement Wählen Sie in der Dropdownliste Ihr Abonnement aus. + Ressource auswählen Suchen Sie im Bereich Netzwerksicherheitsgruppe auswählen nach MyNsg. Wählen Sie diesen Eintrag und dann Auswahl bestätigen aus. Instanzendetails Abonnement Wählen Sie in der Dropdownliste Ihr Abonnement aus. Speicherkonten Wählen Sie Ihren eindeutigen Speicherkontonamen aus. Beibehaltung (Tage) 1 Wählen Sie Weiter: Analysen aus, und geben Sie dann die folgenden Werte ein.

Einstellung Wert Datenflussprotokollversion Version 2 Traffic Analytics „Traffic Analytics aktivieren“ ist aktiviert. Intervall für Traffic Analytics-Verarbeitung Alle 10 Minuten Abonnement Wählen Sie in der Dropdownliste Ihr Abonnement aus. Log Analytics-Arbeitsbereich Wählen Sie testworkspaceaus der Dropdownliste aus.Klicken Sie auf Überprüfen + erstellen.

Klicken Sie auf Erstellen.

Wählen Sie nach Abschluss der Bereitstellung die Option Zu Ressourcengruppe wechseln.

Generieren von Testdatenverkehr

Sie können nun Netzwerkdatenverkehr zwischen VMs generieren, der im Datenflussprotokoll erfasst wird.

Wählen Sie im Ressourcenmenü Alle Ressourcen und dann FrontendVM aus.

Wählen Sie in der Befehlsleiste Verbinden aus, und wählen Sie dann RDP und RDP-Datei herunterladen aus. Wenn eine Warnung zum Herausgeber der Remoteverbindung angezeigt wird, klicken Sie auf Verbinden.

Starten Sie die Datei FrontendVM.rdp, und wählen Sie Verbinden aus.

Wenn Sie nach Ihren Anmeldeinformationen gefragt werden, wählen Sie Weitere Optionen aus, und melden Sie sich mit dem Benutzernamen azureuser und dem Kennwort an, das Sie beim Erstellen der VM angegeben haben.

Wenn Sie nach einem Sicherheitszertifikat gefragt werden, wählen Sie Ja aus.

Wenn Sie in der RDP-Sitzung dazu aufgefordert werden, erlauben Sie, dass Ihr Gerät NUR in einem privaten Netzwerk erkannt werden kann.

Öffnen Sie eine PowerShell-Eingabeaufforderung, und führen Sie den folgenden Befehl aus.

Test-NetConnection 10.10.2.4 -port 80

Der TCP-Verbindungstest schlägt nach einigen Sekunden fehl.

Diagnostizieren des Problems

Verwenden Sie nun Log Analytics, um die NSG-Flussprotokolle anzuzeigen.

Klicken Sie im Ressourcenmenü des Azure-Portals auf Alle Dienste, wählen Sie Netzwerk, und wählen Sie dann Network Watcher. Der Bereich Network Watcher wird angezeigt.

Wählen Sie im Ressourcenmenü unter Protokolle die Option Traffic Analytics aus. Der Bereich Network Watcher | Traffic Analytics wird angezeigt.

Wählen Sie in der Dropdownliste FlowLog-Abonnements Ihr Abonnement aus.

Wählen Sie in der Dropdownliste Log Analytics-Arbeitsbereich die Option

testworkspaceaus.Mithilfe der verschiedenen Ansichten können Sie das Problem ermitteln, das die Kommunikation zwischen Front-End-VM und Back-End-VM verhindert.

Beheben des Problems

Eine Netzwerksicherheitsgruppe blockiert eingehenden Datenverkehr in das Back-End-Subnetz von überall über die Ports 80, 443 und 3389 anstatt nur eingehenden Datenverkehr aus dem Internet zu blockieren. Konfigurieren Sie diese Regel nun neu.

Wählen Sie im Ressourcenmenü des Azure-Portals die Option Alle Ressourcen, und klicken Sie dann in der Liste auf MyNsg.

Wählen Sie im MyNsg-Menü unter Einstellungen die Option Eingangssicherheitsregeln aus, und wählen Sie dann MyNSGRule aus. Der Bereich MyNSGRule angezeigt.

Wählen Sie in der Dropdownliste Quelle die Option Diensttag aus, und wählen Sie in der Dropdownliste Quelldiensttag die Option Internet aus.

Wählen Sie in der MyNSGRule-Befehlsleiste die Option Speichern aus, um die Sicherheitsregel zu aktualisieren.

Erneutes Testen der Verbindung

Verbindungen über den Port 80 sollten jetzt problemlos hergestellt werden können.

Stellen Sie im RDP-Client eine Verbindung mit FrontendVM her. Öffnen Sie eine Eingabeaufforderung in PowerShell, und führen Sie den folgenden Befehl aus.

Test-NetConnection 10.10.2.4 -port 80

Der Verbindungstest sollte jetzt erfolgreich sein.