Übung: Beheben von Problemen mit einem Netzwerk durch die Verwendung von Überwachungs- und Diagnosetools von Network Watcher

Azure Network Watcher hilft bei der Diagnose von Konfigurationsfehlern, die dazu führen, dass zwischen virtuellen Computern (VMs) keine Verbindung hergestellt wird.

Angenommen, Sie verfügen über VMs, die nicht miteinander kommunizieren können. Sie möchten das Problem diagnostizieren und so schnell wie möglich beheben. Dazu wollen Sie Network Watcher verwenden.

In dieser Lerneinheit führen Sie eine Problembehandlung für die Konnektivität zweier VMs durch, die sich in unterschiedlichen Subnetzen befinden.

Wichtig

Sie benötigen für diese Übung ein eigenes Azure-Abonnement. Außerdem fallen möglicherweise Gebühren für Sie an. Wenn Sie noch kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Konfigurieren eines virtuellen Netzwerks und Konfigurieren von VMs

Beginnen Sie mit dem Erstellen der Infrastruktur. Außerdem sorgen wir auch absichtlich für einen Konfigurationsfehler:

Öffnen Sie in Ihrem Browser eine Azure Cloud Shell-Sitzung.

Öffnen Sie das Verzeichnis, in dem Sie Ressourcen erstellen möchten.

Wählen Sie oben links in der Cloud Shell-Menüleiste Bash aus.

Listen Sie die unterstützten Regionen für Ihr Abonnement auf.

az account list-locationsErstellen Sie eine Ressourcengruppe, und weisen Sie sie dem Variablennamen RG zu, indem Sie den folgenden Code ausführen. Ersetzen Sie dabei

<resource group name>durch einen Namen für Ihre Ressourcengruppe und<name>durch den Namen einer Region aus der vorherigen Ausgabe.az group create --name <resource group name> --location <name> RG=<resource group name>Erstellen Sie ein virtuelles Netzwerk namens MyVNet1 mit einem Subnetz namens FrontendSubnet, indem Sie diesen Befehl ausführen.

az network vnet create \ --resource-group $RG \ --name MyVNet1 \ --address-prefixes 10.10.0.0/16 \ --subnet-name FrontendSubnet \ --subnet-prefixes 10.10.1.0/24Erstellen Sie ein weiteres Subnetz namens BackendSubnet, indem Sie diesen Befehl ausführen.

az network vnet subnet create \ --address-prefixes 10.10.2.0/24 \ --name BackendSubnet \ --resource-group $RG \ --vnet-name MyVNet1Stellen Sie einen virtuellen Computer im FrontendSubnet durch Ausführen dieses Befehls bereit, und ersetzen Sie

<password>durch ein komplexes Kennwort Ihrer Wahl.az vm create \ --resource-group $RG \ --name FrontendVM \ --vnet-name MyVNet1 \ --subnet FrontendSubnet \ --image Win2019Datacenter \ --admin-username azureuser \ --admin-password <password>Hinweis

Wenn Sie die Fehlermeldung „partofthepassword: Ereignis nicht gefunden“ erhalten, erstellen Sie ein neues Kennwort aus zulässigen Zeichen.

Installieren Sie IIS auf der FrontendVM, indem Sie den folgenden Code ausführen.

az vm extension set \ --publisher Microsoft.Compute \ --name CustomScriptExtension \ --vm-name FrontendVM \ --resource-group $RG \ --settings '{"commandToExecute":"powershell.exe Install-WindowsFeature -Name Web-Server"}' \ --no-waitStellen Sie einen virtuellen Computer im BackendSubnet durch Ausführen dieses Befehls bereit, und ersetzen Sie

<password>durch ein komplexes Kennwort Ihrer Wahl.az vm create \ --resource-group $RG \ --name BackendVM \ --vnet-name MyVNet1 \ --subnet BackendSubnet \ --image Win2019Datacenter \ --admin-username azureuser \ --admin-password <password>Installieren Sie IIS auf der BackendVM, indem Sie diesen Befehl ausführen.

az vm extension set \ --publisher Microsoft.Compute \ --name CustomScriptExtension \ --vm-name BackendVM \ --resource-group $RG \ --settings '{"commandToExecute":"powershell.exe Install-WindowsFeature -Name Web-Server"}' \ --no-waitGeben Sie den folgenden Befehl ein, um eine Netzwerksicherheitsgruppe (NSG) namens MyNsg zu erstellen.

az network nsg create \ --name MyNsg \ --resource-group $RGErstellen Sie einen Fehler in der Konfiguration, der die Kommunikation zwischen den VMs verhindert.

az network nsg rule create \ --resource-group $RG \ --name MyNSGRule \ --nsg-name MyNsg \ --priority 4096 \ --source-address-prefixes '*' \ --source-port-ranges '*' \ --destination-address-prefixes '*' \ --destination-port-ranges 80 443 3389 \ --access Deny \ --protocol TCP \ --direction Inbound \ --description "Deny from specific IP address ranges on 80, 443 and 3389."Führen Sie den folgenden Befehl aus, um eine Netzwerksicherheitsgruppe einem Subnetz zuzuordnen.

az network vnet subnet update \ --resource-group $RG \ --name BackendSubnet \ --vnet-name MyVNet1 \ --network-security-group MyNsg

Aktivieren von Network Watcher für Ihre Region

Verwenden Sie nun die Azure CLI, um Network Watcher in derselben Region einzurichten, in der sich auch die Infrastruktur befindet.

- Aktivieren Sie Network Watcher, indem Sie diesen Befehl ausführen und

<location>durch die Azure-Region ersetzen, die Sie beim Erstellen Ihrer Ressourcengruppe zu Beginn dieser Sitzung verwendet haben.

az network watcher configure \

--enabled true \

--resource-group $RG \

--locations <location>

Verwenden von Network Watcher zum Anzeigen der Topologie

Nun können Sie Network Watcher im Azure-Portal verwenden, um für Verbindungen zwischen zwei VMs in unterschiedlichen Subnetzen eine Problembehandlung durchzuführen. Ein Kollege hat festgestellt, dass bei Verbindungen über HTTP/HTTPS zwischen den VMs Probleme auftreten. Untersuchen Sie zuerst die Netzwerktopologie:

Melden Sie sich beim Azure-Portal an.

Geben Sie in der globalen Suche Network Watcher ein, und wählen Sie diesen Dienst aus. Der Übersichtsbereich von Network Watcher wird angezeigt, in dem aktive Network Watcher-Instanzen aufgelistet wird.

Wählen Sie im Menü „Network Watcher“ unter Überwachung die Option Topologie aus. Der Bereich Network Watcher | Topologie wird angezeigt.

Wählen Sie für diese Übung im Dropdownmenü Ihr Abonnement und Ihre Ressourcengruppe aus. Die Netzwerktopologie für MyVNet1 zeigt die Schnittstellen der Front-End- und Back-End-VMs an. Dieses virtuelle Netzwerk haben Sie zu Beginn dieser Übung erstellt.

Verwenden des Verbindungsmonitors zum Ausführen von Tests, bei denen Daten vom Back-End an das Front-End gesendet werden

Die Topologie weist anscheinend keine Fehler auf. Richten Sie nun für den Verbindungsmonitor einige Tests ein, um weitere Informationen zu erhalten. Erstellen Sie zunächst einen Test, bei dem Daten von der Back-End-VM an die Front-End-VM gesendet werden.

Wählen Sie im Menü „Network Watcher“ unter Überwachung die Option Verbindungsmonitor aus. Der Übersichtsbereich Network Watcher | Verbindungsmonitor wird angezeigt.

Klicken Sie in der Befehlsleiste auf Erstellen. Die Seite Verbindungsmonitor erstellen wird angezeigt.

Füllen Sie auf der Registerkarte Grundlagen die folgenden Werte für jede Einstellung aus.

Einstellung Wert Name des Verbindungsmonitors Back-to-front-HTTP-test Abonnement Wählen Sie in der Dropdownliste Ihr Abonnement aus. Region Wählen Sie die Azure-Region aus, in der Sie Ihre Ressourcen bereitgestellt haben. Arbeitsbereichskonfiguration Die Option zum Verwenden des vom Verbindungsmonitor erstellten Arbeitsbereichs (Standard) ist aktiviert. Klicken Sie auf Weiter: Testgruppen. Der Bereich Testgruppendetails hinzufügen wird angezeigt.

Geben Sie unter Testgruppenname den Namen Back-to-front-HTTP-test-group ein.

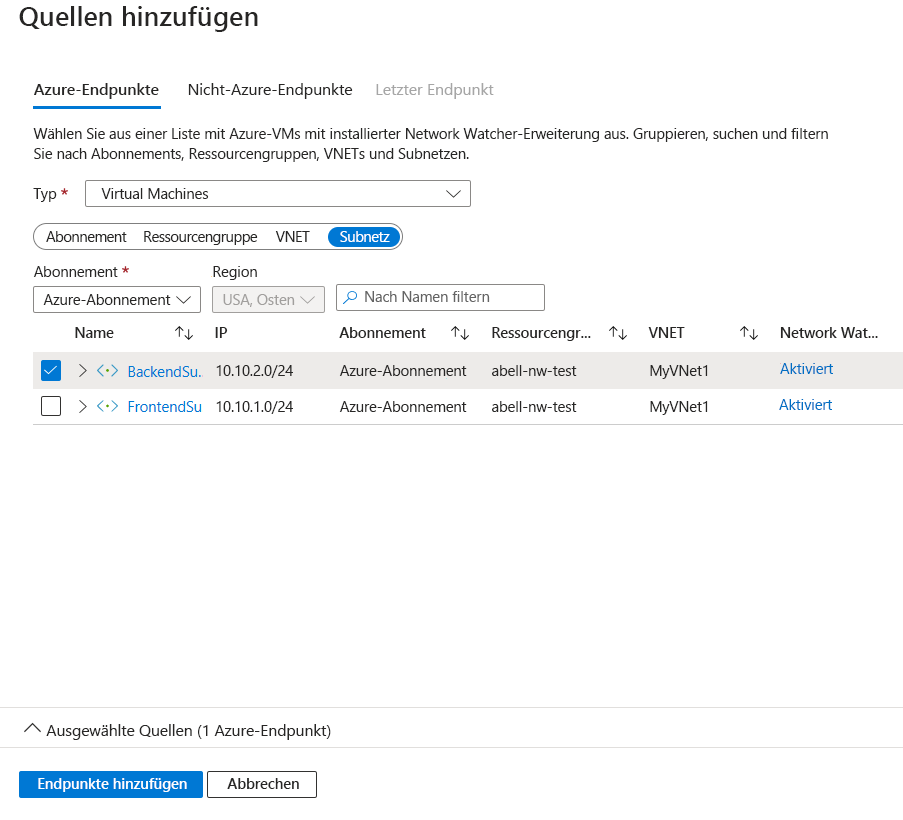

Wählen Sie im Feld Quellen die Option Quellen hinzufügen aus. Der Bereich Quellen hinzufügen wird angezeigt.

Wählen Sie auf der Registerkarte Azure-Endpunkte die Option Subnetz aus, stellen Sie sicher, dass Ihr Abonnement ausgewählt ist, und wählen Sie dann BackendSubnet aus der Liste aus.

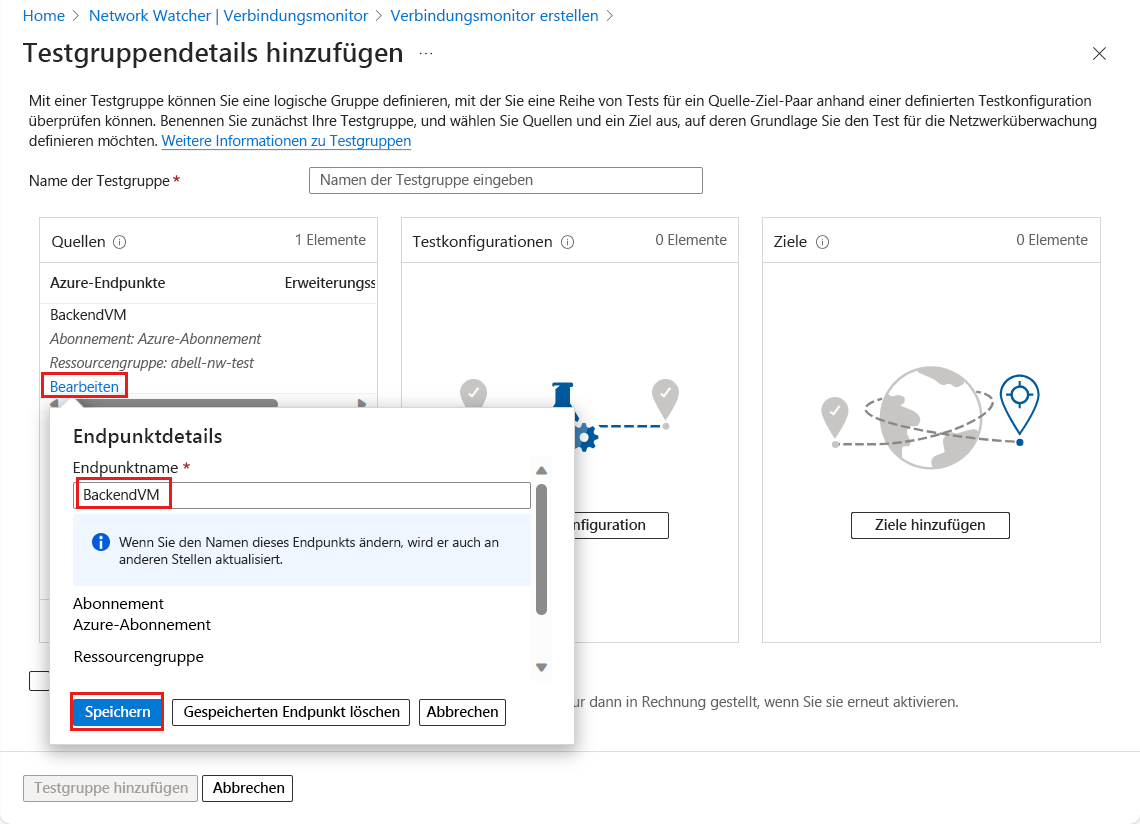

Wählen Sie Endpunkte hinzufügen aus. Geben Sie im Feld Quellen das BackendSubnet als Quelle an. Wählen Sie diesen Endpunkt aus, wählen Sie Bearbeiten aus, und benennen Sie ihn in BackendSubnet um. Wählen Sie dann Speichern aus.

Wählen Sie im Feld Testkonfigurationen die Option Testkonfiguration hinzufügen aus. Der Bereich Testkonfiguration hinzufügen wird angezeigt.

Klicken Sie auf die Registerkarte Neue Konfiguration. Füllen Sie die folgenden Werte für jede Einstellung aus.

Einstellung Wert Name der Testkonfiguration Back-to-front-HTTP-test-configuration Protocol HTTP Zielport 80 Testhäufigkeit Alle 30 Sekunden Behalten Sie die Standardwerte für die verbleibenden Einstellungen bei. Wählen Sie Add Test configuration (Testkonfiguration hinzufügen) aus, um diese Testkonfiguration ihrer Testgruppe hinzuzufügen. Die Option Testgruppendetails hinzufügen wird erneut mit Ihrer identifizierten Testkonfiguration angezeigt.

Wählen Sie im Feld Ziele die Option Ziele hinzufügen aus. Der Bereich Ziele hinzufügen wird angezeigt.

Wählen Sie auf der Registerkarte Azure-Endpunkte die Option Subnetz aus, stellen Sie sicher, dass Ihr Abonnement ausgewählt ist, und wählen Sie dann FrontendSubnet aus der Liste aus.

Wählen Sie Endpunkte hinzufügen aus. Die Option Testgruppendetails hinzufügen wird erneut angezeigt, wobei „FrontendSubnet“ als Ziel identifiziert wird.

Wählen Sie unten im Bereich Testgruppe hinzufügen. Der Bereich Verbindungsmonitor erstellen wird angezeigt.

Beachten Sie in der Registerkarte Testgruppen, dass Ihre Testgruppe mit Back-End als Quelle und Front-End als Ziel aufgeführt ist.

Wählen Sie Überprüfen + erstellen und dann Erstellen aus.

Wählen Sie die Schaltfläche Aktualisieren aus, wenn Ihr Test nicht im Bereich Verbindungsmonitor angezeigt wird. Die Ergebnisse des Back-to-Front-HTTP-Tests sollten zeigen, dass Daten ohne Probleme vom virtuellen Back-End-Computer an den virtuellen Front-End-Computer gesendet werden, weil die NSG dem Back-End-Subnetz zugeordnet ist.

Verwenden des Verbindungsmonitors zum Ausführen von Tests, bei denen Daten vom Front-End an das Back-End gesendet werden

Führen Sie dieselben Tests in umgekehrter Richtung aus. Richten Sie einen weiteren Test im Verbindungsmonitor ein. Erstellen Sie zunächst einen Test, bei dem Daten von der Front-End-VM an die Back-End-VM gesendet werden.

Wählen Sie im Verbindungsmonitor-Bereich Erstellen aus.

Füllen Sie auf der Registerkarte Grundlagen die folgenden Werte für jede Einstellung aus.

Einstellung Wert Name des Verbindungsmonitors Front-to-back-HTTP-test Abonnement Wählen Sie in der Dropdownliste Ihr Abonnement aus. Region Wählen Sie die Azure-Region aus, in der Sie Ihre Ressourcen bereitgestellt haben. Klicken Sie auf Weiter: Testgruppen. Der Bereich Testgruppendetails hinzufügen wird angezeigt.

Geben Sie in Name der Testgruppe den Namen Front-to-Back-HTTP-test-group ein, und wählen Sie dann Quellen hinzufügen im Feld „Quellen“ aus. Der Bereich Quellen hinzufügen wird angezeigt.

Wählen Sie auf der Registerkarte Azure-Endpunkte die Option Subnetz aus, stellen Sie sicher, dass Ihr Abonnement ausgewählt ist, und wählen Sie dann FrontSubnet aus der Liste aus.

Wählen Sie Endpunkte hinzufügen aus. Geben Sie im Feld Quellen das BackendSubnet als Quelle an. Wählen Sie diesen Endpunkt aus, wählen Sie Bearbeiten aus, und benennen Sie ihn in FrontendSubnet um. Wählen Sie dann Speichern aus.

Wählen Sie im Feld Testkonfigurationen die Option Testkonfiguration hinzufügen aus. Der Bereich Testkonfiguration hinzufügen wird angezeigt.

Klicken Sie auf die Registerkarte Neue Konfiguration. Füllen Sie die folgenden Werte für jede Einstellung aus.

Einstellung Wert Name der Testkonfiguration Front-to-back-HTTP-test-configuration Protocol HTTP Zielport 80 Testhäufigkeit Alle 30 Sekunden Behalten Sie die Standardwerte für die verbleibenden Einstellungen bei. Wählen Sie Test Konfiguration hinzufügen aus. Die Option Testgruppendetails hinzufügen wird erneut mit Ihrer identifizierten Testkonfiguration angezeigt.

Wählen Sie im Feld Ziele die Option Ziele hinzufügen aus. Der Bereich Ziele hinzufügen wird angezeigt.

Wählen Sie auf der Registerkarte Azure-Endpunkte die Option Subnetz aus, stellen Sie sicher, dass Ihr Abonnement ausgewählt ist, und wählen Sie dann BackendSubnet aus der Liste aus.

Wählen Sie Endpunkte hinzufügen aus. Der Bereich Testgruppendetails hinzufügen wird erneut angezeigt, und BackendSubnet ist als Ihr Ziel identifiziert.

Wählen Sie unten im Bereich Testgruppe hinzufügen. Der Bereich Verbindungsmonitor erstellen wird wieder angezeigt.

Beachten Sie, dass in der Registerkarte Testgruppen nun Ihre Testgruppe „Front-to-back-HTTP-test-group“ aufgeführt ist.

Wählen Sie Überprüfen + erstellen und dann Erstellen aus.

Wählen Sie die Schaltfläche Aktualisieren aus, wenn Ihr Test nicht im Bereich Verbindungsmonitor angezeigt wird. Die Ergebnisse des Front-to-Back-HTTP-Tests sollten zeigen, dass keine Daten vom virtuellen Front-End-Computer an den virtuellen Back-End-Computer gesendet werden, weil die NSG dem Back-End-Subnetz zugeordnet ist.

Verwenden des Tools „Überprüfen des IP-Flusses“ zum Testen der Verbindung

Nun verwenden Sie das Tool „Überprüfen des IP-Flusses“, um mehr Informationen zu erhalten.

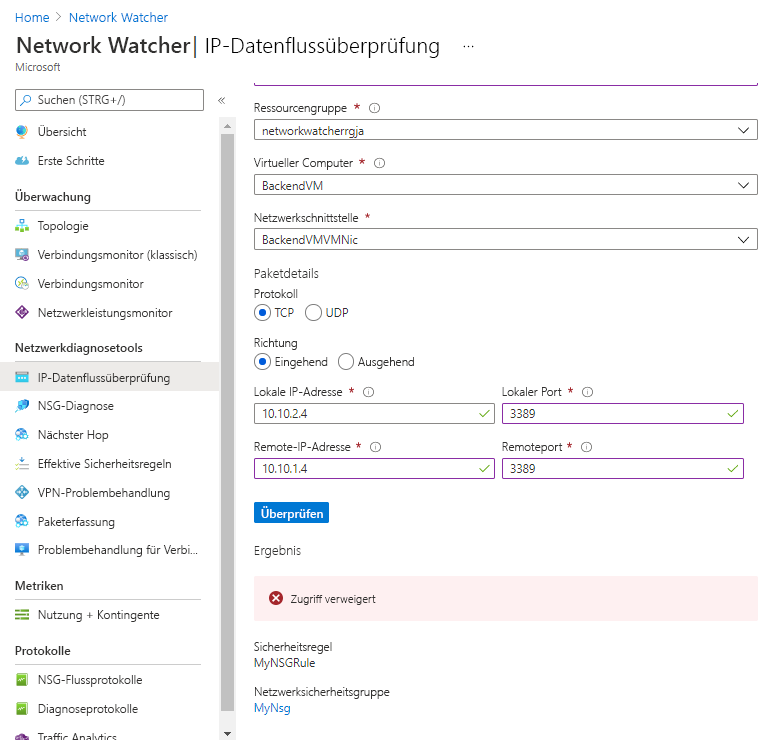

Klicken Sie auf Network Watcher, und wählen Sie dann im Ressourcenmenü unter NetzwerkdiagnosetoolsIP-Datenflussüberprüfung aus.

Konfigurieren Sie den Test, indem Sie die folgenden Werte für jede Einstellung eingeben, und wählen Sie dann Überprüfen.

Einstellung Wert Abonnement Wählen Sie Ihr Abonnement aus. Ressourcengruppe Ressourcengruppe auswählen Virtueller Computer BackendVM Netzwerkschnittstelle BackendVMVMNic Protokoll TCP Richtung Eingehende Verbindungen Lokale IP-Adresse 10.10.2.4 Lokaler Port 3389 Remote-IP 10.10.1.4 Remoteport 3389

Das Ergebnis zeigt „Zugriff verweigert“ aufgrund von NSG und Sicherheitsregeln an.

In dieser Übung haben Sie mit den Network Watcher-Tools Verbindungen zwischen zwei Subnetzen analysiert, um Konnektivitätsprobleme zu ermitteln. Die Kommunikation ist in die eine Richtung zulässig, aufgrund von NSG-Regeln in die andere Richtung aber blockiert.