Angeben von Sicherheitsbaselines für SaaS-, PaaS- und IaaS-Dienste

Diese Lektion bietet einen Überblick über die allgemeinen bewährten Methoden für IaaS- und PaaS-Sicherheit.

IaaS-Sicherheit

Schützen von VMs mittels Authentifizierungs- und Zugriffssteuerung

Der erste Schritt zum Schutz Ihrer virtuellen Computer ist, sicherzustellen, dass nur autorisierte Benutzer neue VMs einrichten und auf VMs zugreifen können.

Verwenden Sie Azure-Richtlinien, um Konventionen für Ressourcen in Ihrer Organisation einzurichten und benutzerdefinierte Richtlinien zu erstellen. Wenden Sie diese Richtlinien auf Ressourcen wie z.B. Ressourcengruppen an. Virtuelle Computer, die einer Ressourcengruppe angehören, erben deren Richtlinien.

Verwenden mehrerer virtueller Computer für eine höhere Verfügbarkeit

Falls Ihr virtueller Computer kritische Anwendungen ausführt, die Hochverfügbarkeit erfordern, empfiehlt sich die Verwendung mehrerer virtueller Computer. Verwenden Sie für eine höhere Verfügbarkeit eine Verfügbarkeitsgruppe oder Verfügbarkeitszonen.

Eine Verfügbarkeitsgruppe ist eine logische Gruppierung, mit der Sie in Azure sicherstellen können, dass die darin enthaltenen VM-Ressourcen voneinander isoliert sind, wenn sie in einem Azure-Rechenzentrum bereitgestellt werden. Azure stellt sicher, dass die VMs innerhalb einer Verfügbarkeitsgruppe auf mehrere physische Server, Computeracks, Speichereinheiten und Netzwerkswitches verteilt werden. Wenn ein Hardware- oder Softwarefehler in Azure auftritt, ist nur ein Teil Ihrer VMs beeinträchtigt, und die Anwendung ist insgesamt weiterhin für Ihre Kunden verfügbar. Verfügbarkeitsgruppen haben eine wichtige Funktion bei der Erstellung zuverlässiger Cloudlösungen.

Schutz vor Malware

Installieren Sie einen Schadsoftwareschutz, um Viren, Spyware und andere Schadsoftware zu erkennen und zu entfernen. Sie können Microsoft Antimalware oder die Endpunktschutz-Lösung eines Microsoft-Partners (Trend Micro, Broadcom, McAfee, Windows Defender und System Center Endpoint Protection) installieren.

Verwalten Ihrer Updates für virtuelle Computer

Azure-VMs sollen wie alle lokalen VMs vom Benutzer verwaltet werden. Azure führt bei ihnen keine Pushübertragungen von Windows-Updates durch. Sie müssen Ihre Updates für virtuelle Computer verwalten.

Sie können die Lösung für die Updateverwaltung in Azure Automation für Betriebssystemupdates für Ihre Windows- und Linux-Computer verwalten, die in Azure, in lokalen Umgebungen oder bei anderen Cloudanbietern bereitgestellt werden. Sie können den Status der verfügbaren Updates auf allen Agent-Computern schnell auswerten und die Installation der für den Server erforderlichen Updates initiieren.

Verwalten des Sicherheitsstatus Ihrer virtuellen Computer

Cyberbedrohungen entwickeln sich stetig weiter. Der Schutz Ihrer virtuellen Computer erfordert daher umfangreiche Überwachungsfunktionen, die Bedrohungen schnell erkennen, nicht autorisierte Zugriffe auf Ihre Ressourcen verhindern, Warnungen auslösen und falsch positive Ergebnisse verringern.

Den Sicherheitsstatus Ihrer virtuellen Windows- und virtuellen Linux-Computer können Sie mithilfe von Microsoft Defender für Cloud überwachen.

Überwachen der Leistung virtueller Computer

Ressourcenmissbrauch kann problematisch sein, wenn Prozesse von virtuellen Computern mehr Ressourcen beanspruchen als sie sollten. Leistungsprobleme bei einem virtuellen Computer können zu einer Dienstunterbrechung führen und gegen das Sicherheitsprinzip der Verfügbarkeit verstoßen. Dies ist besonders wichtig für virtuelle Computer, die IIS oder andere Webserver hosten, da hohe CPU-Auslastung oder Arbeitsspeichernutzung auf einen DoS-Angriff (Denial of Service) hinweisen. Der Zugriff auf virtuelle Computer muss nicht nur reaktiv – also wenn bereits ein Problem auftritt – sondern auch proaktiv anhand einer im Normalbetrieb ermittelten Baseline überwacht werden.

Verschlüsseln Ihrer VHD-Dateien

Sie sollten Ihre virtuellen Festplatten (VHDs) verschlüsseln, um Ihr Startvolume und Ihre Datenvolumes im Ruhezustand im Speicher zu schützen, zusammen mit Ihren Verschlüsselungsschlüsseln und Geheimnissen.

Azure Disk Encryption für Linux-VMs und Azure Disk Encryption für Windows-VMs unterstützen Sie beim Verschlüsseln der Datenträger Ihrer virtuellen IaaS-Computer auf Linux und Windows. Azure Disk Encryption verwendet das Branchenstandardfeature DM-Crypt von Linux und das Feature BitLocker von Windows, um Volumeverschlüsselung für das Betriebssystem und die Datenträger bereitzustellen. Die Lösung ist in Azure Key Vault integriert, damit Sie die Verschlüsselungsschlüssel und Geheimnisse für die Datenträgerverschlüsselung in Ihrem Key Vault-Abonnement steuern und verwalten können. Diese Lösung stellt außerdem sicher, dass alle ruhenden Daten auf den Datenträgern der virtuellen Computer in Azure Storage verschlüsselt sind.

Einschränken der direkten Internetverbindung

Überwachen Sie die direkte Internetverbindung von VMs und schränken Sie diese ein. Angreifer scannen ständig öffentliche Cloud-IP-Adressbereiche nach offenen Verwaltungsports und probieren „einfache“ Angriffe mittels häufig verwendeter Kennwörter und bekannter ungepatchter Sicherheitslücken.

PaaS-Sicherheit

Übernehmen einer Identitätsrichtlinie als primärer Sicherheitsbereich

Eines der fünf grundlegenden Merkmale von Cloud Computing ist umfassender Netzwerkzugriff, was eine netzwerkorientierte Betrachtung weniger relevant macht. Cloud Computing dient zu einem großen Teil dazu, Benutzern unabhängig von ihrem Standort Zugriff auf Ressourcen zu ermöglichen. Die meisten Benutzer befinden sich irgendwo im Internet.

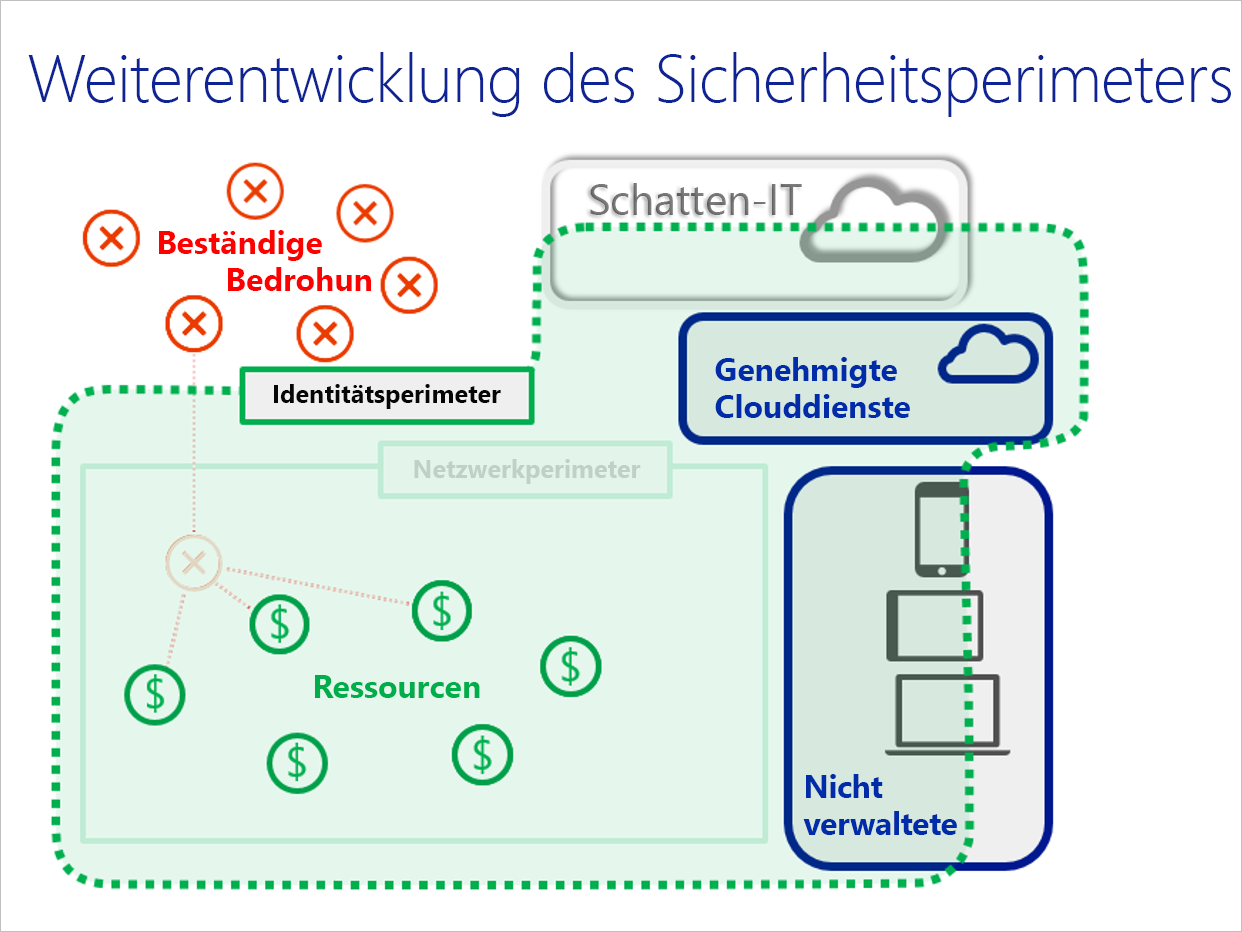

Die folgende Abbildung zeigt die Entwicklung von einem netzwerkorientierten zu einem identitätsorientierten Sicherheitsbereich. Bei der Sicherheit geht es immer weniger um die Verteidigung Ihres Netzwerks und immer mehr um die Verteidigung Ihrer Daten sowie um die Verwaltung der Sicherheit Ihrer Apps und Benutzer. Der wesentliche Unterschied besteht darin, dass Sie die Sicherheit stärker dem annähern möchten, was für Ihr Unternehmen wichtig ist.

Zu Anfang verfügten Azure PaaS-Dienste wie etwa Webrollen und Azure SQL nur über eine rudimentäre oder über gar keine traditionelle Netzwerkbereichsverteidigung. Es wurde allgemein angenommen, dass das Element für das Internet verfügbar gemacht wird (Webrolle) und dass die Authentifizierung den neuen Sicherheitsbereich bildet (beispielsweise Blob oder Azure SQL).

Bei modernen Sicherheitsmaßnahmen wird davon ausgegangen, dass der Angreifer in den Netzwerkbereich eingedrungen ist. Aus diesem Grund ist bei modernen Verteidigungsmethoden die Identität in den Fokus gerückt. Organisationen müssen einen identitätsbasierten Sicherheitsbereich mit starker Authentifizierung und Autorisierung (bzw. mit entsprechenden bewährten Methoden) einrichten.

Prinzipien und Muster für den Netzwerkbereich sind bereits seit Jahrzehnten verfügbar. Im Gegensatz dazu hat die Branche relativ wenig Erfahrung mit der Identität als primärer Sicherheitsbereich. Wir haben jedoch genug Erfahrung gesammelt, um einige allgemeine Empfehlungen abzugeben, die sich in der Praxis bewährt haben und für nahezu alle PaaS-Dienste gelten.

Entwickeln unter Azure App Service

Azure App Service ist ein PaaS-Angebot, mit dem Sie webbasierte und mobile Apps für beliebige Plattformen oder Geräte erstellen und eine Verbindung mit Daten herstellen können, die in der Cloud oder lokal gespeichert sind. App Service umfasst die Webfunktionen und mobilen Funktionen, die wir vorher separat als Azure Websites und Azure Mobile Services bereitgestellt haben. Außerdem sind neue Funktionen zum Automatisieren von Geschäftsprozessen und Hosten von Cloud-APIs enthalten. Als einzelner integrierter Dienst stellt App Service einen umfangreichen Satz von Funktionen für mobile, Web- und Integrationsszenarien bereit.

Installieren einer Web Application Firewall

Webanwendungen sind zunehmend Ziele böswilliger Angriffe, die allgemein bekannte Sicherheitslücken ausnutzen. Zu diesen Sicherheitslücken (Exploits) gehören üblicherweise Angriffe durch Einschleusung von SQL-Befehlen oder Angriffe durch websiteübergreifende Skripts, um nur einige zu nennen. Das Verhindern solcher Angriffe im Anwendungscode ist oft schwierig und erfordert möglicherweise strenge Wartung, Patch-Maßnahmen und Überwachung auf vielen Ebenen der Anwendungstopologie. Eine zentrale Web Application Firewall vereinfacht die Sicherheitsverwaltung erheblich und bietet Anwendungsadministratoren einen besseren Schutz vor Bedrohungen und Angriffen. Mit einer WAF-Lösung können Sie ebenfalls schneller auf ein Sicherheitsrisiko reagieren, da eine bekannte Schwachstelle an einem zentralen Ort gepatcht wird, statt jede einzelne Webanwendung separat zu sichern.

Die Web Application Firewall (WAF) bietet zentralisierten Schutz Ihrer Webanwendungen vor verbreiteten Exploits und Sicherheitsrisiken.

DDoS-Schutz

Azure DDoS Protection, kombiniert mit bewährten Methoden für den Anwendungsentwurf, bietet erweiterte Features zur DDoS-Risikominderung, um besser vor DDoS-Angriffen zu schützen. Sie sollten Azure DDOS Protection in allen virtuellen Umkreisnetzwerken aktivieren.

Überwachen der Leistung Ihrer Anwendungen

Überwachung ist das Erfassen und Analysieren von Daten, um die Leistung, Integrität und Verfügbarkeit Ihrer Anwendung zu bestimmen. Eine effektive Überwachungsstrategie hilft Ihnen, den detaillierten Einsatz der verschiedenen Komponenten Ihrer Anwendung zu verstehen. Sie hilft Ihnen, die Betriebszeit zu erhöhen, da Sie über kritische Probleme benachrichtigt werden und diese beheben können, bevor sie auftreten. Außerdem können Sie Anomalien erkennen, die möglicherweise sicherheitsrelevant sind.

Ausführen von Penetrationstests

Das Überprüfen von Abwehrmaßnahmen ist genauso wichtig wie das Testen jeder anderen Funktionalität. Richten Sie Penetrationstests als standardmäßigen Bestandteil des Build- und Bereitstellungsprozesses ein. Planen Sie regelmäßige Sicherheitstests und Überprüfungen auf Sicherheitsrisiken für bereitgestellte Anwendungen, und überwachen Sie das System auf offene Ports, Endpunkte und Angriffe.