Aktivieren der doppelten Verschlüsselung auf Azure Storage-Infrastrukturebene

Azure Storage verschlüsselt automatisch alle Daten in einem Speicherkonto auf Dienstebene mithilfe der 256-Bit-AES-Verschlüsselung, die eine der stärksten verfügbaren Blockchiffre ist und FIPS 140-2-kompatibel ist. Kunden, die höhere Sicherheit erfordern, dass ihre Daten sicher sind, können auch die 256-Bit-AES-Verschlüsselung auf Azure Storage-Infrastrukturebene für die doppelte Verschlüsselung aktivieren. Die doppelte Verschlüsselung von Azure Storage-Daten schützt vor einem Szenario, in dem eine der Verschlüsselungsalgorithmen oder Schlüssel kompromittiert werden kann. In diesem Szenario schützt die zusätzliche Verschlüsselungsebene Ihre Daten weiterhin.

Die Infrastrukturverschlüsselung kann für das gesamte Speicherkonto oder für einen Verschlüsselungsbereich innerhalb eines Kontos aktiviert werden. Wenn die Infrastrukturverschlüsselung für ein Speicherkonto oder einen Verschlüsselungsbereich aktiviert ist, werden Daten zweimal – einmal auf Dienstebene und einmal auf Infrastrukturebene – mit zwei verschiedenen Verschlüsselungsalgorithmen und zwei verschiedenen Schlüsseln verschlüsselt.

Die Verschlüsselung auf Dienstebene unterstützt die Verwendung von von Microsoft verwalteten Schlüsseln oder vom Kunden verwalteten Schlüsseln mit Azure Key Vault oder key Vault Managed Hardware Security Model (HSM). Verschlüsselung auf Infrastrukturebene basiert auf von Microsoft verwalteten Schlüsseln und verwendet immer einen separaten Schlüssel.

Um Ihre Daten zweifach zu verschlüsseln, müssen Sie zuerst ein Speicherkonto oder einen Verschlüsselungsbereich erstellen, der für die Infrastrukturverschlüsselung konfiguriert ist.

Die Infrastrukturverschlüsselung wird für Szenarien empfohlen, in denen zweifach verschlüsselte Daten für Compliance-Anforderungen erforderlich sind. Für die meisten anderen Szenarien bietet die Azure Storage-Verschlüsselung einen ausreichend leistungsfähigen Verschlüsselungsalgorithmus, und es ist unwahrscheinlich, dass die Verwendung der Infrastrukturverschlüsselung einen Vorteil bietet.

Erstellen eines Kontos mit aktivierter Infrastrukturverschlüsselung

Um die Infrastrukturverschlüsselung für ein Speicherkonto zu aktivieren, müssen Sie ein Speicherkonto so konfigurieren, dass die Infrastrukturverschlüsselung zum Zeitpunkt der Erstellung des Kontos verwendet wird. Die Infrastrukturverschlüsselung kann nach der Erstellung des Kontos nicht aktiviert oder deaktiviert werden. Das Speicherkonto muss vom Typ "General Purpose v2" oder "Premium-Block-Blob" sein.

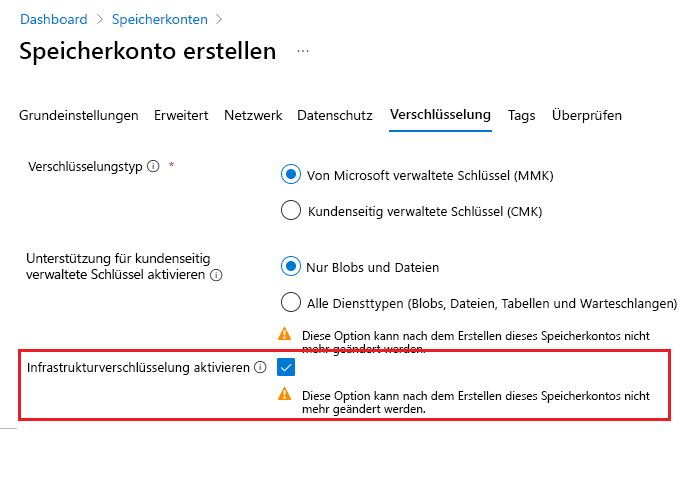

Führen Sie die folgenden Schritte aus, um das Azure-Portal zum Erstellen eines Speicherkontos mit aktivierter Infrastrukturverschlüsselung zu verwenden:

Navigieren Sie im Azure-Portalzur Seite Speicherkonten.

Wählen Sie die Schaltfläche "Hinzufügen" aus, um ein neues allgemeines v2- oder Premium-Block-Blob-Speicherkonto hinzuzufügen.

Gehen Sie auf die Registerkarte Verschlüsselung, suchen Sie Infrastrukturverschlüsselung aktivieren, und wählen Sie Aktiviertaus.

Wählen Sie Überprüfen und erstellen Sie, um das Erstellen des Speicherkontos abzuschließen.

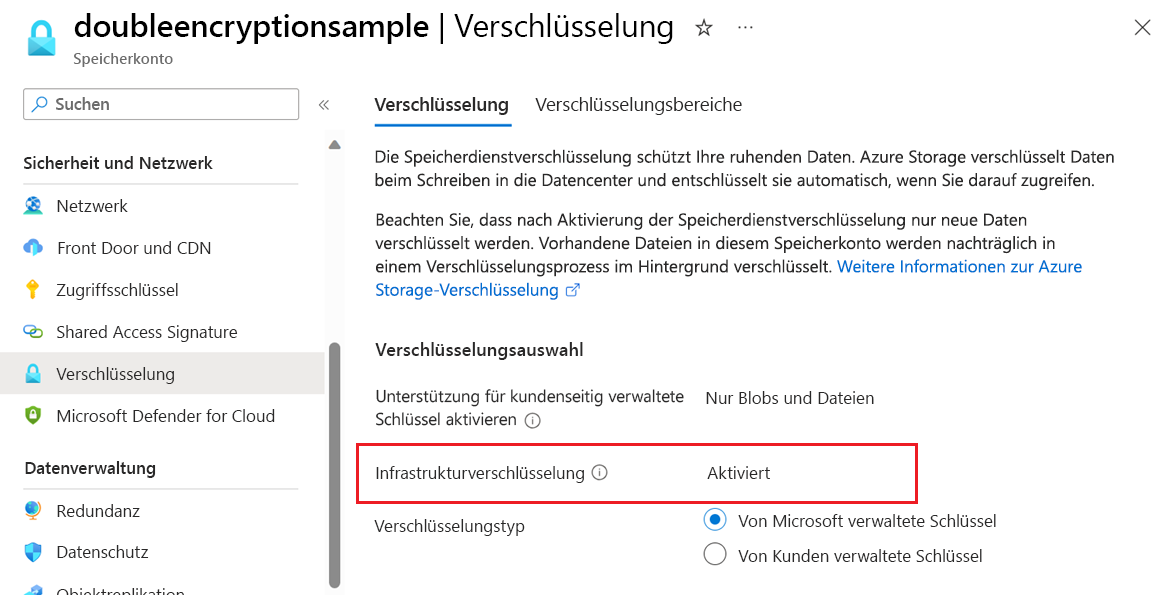

Führen Sie die folgenden Schritte aus, um zu überprüfen, ob die Infrastrukturverschlüsselung für ein Speicherkonto mit dem Azure-Portal aktiviert ist:

Navigieren Sie zum Speicherkonto im Azure-Portal,

Wählen Sie unter EinstellungenVerschlüsselungaus.

Azure-Richtlinie stellt eine integrierte Richtlinie bereit, die erfordert, dass die Infrastrukturverschlüsselung für ein Speicherkonto aktiviert ist.

Erstellen eines Verschlüsselungsbereichs mit aktivierter Infrastrukturverschlüsselung

Wenn die Infrastrukturverschlüsselung für ein Konto aktiviert ist, verwendet jeder auf diesem Konto erstellte Verschlüsselungsbereich automatisch die Infrastrukturverschlüsselung. Wenn die Infrastrukturverschlüsselung auf Kontoebene nicht aktiviert ist, haben Sie die Möglichkeit, sie zum Zeitpunkt der Erstellung des Bereichs für einen Verschlüsselungsbereich zu aktivieren. Die Infrastrukturverschlüsselungseinstellung für einen Verschlüsselungsbereich kann nach dem Erstellen des Bereichs nicht mehr geändert werden.