Empfehlen der Anwendungsfälle von Azure DDoS Protection Standard

DDoS-Angriffe (Distributed Denial of Service) stellen eines der größten Verfügbarkeits- und Sicherheitsprobleme für Kunden dar, die ihre Anwendungen in die Cloud verschieben. Ein DDoS-Angriff hat das Ziel, die Ressourcen einer Anwendung zu verbrauchen, damit sie für berechtigte Benutzer nicht mehr verfügbar ist. Jeder Endpunkt, der öffentlich über das Internet erreichbar ist, kann Ziel von DDoS-Angriffen werden.

Azure DDoS Protection, kombiniert mit bewährten Anwendungsentwurfsmethoden, bietet erweiterte Features zur DDoS-Entschärfung, um vor DDoS-Angriffen zu schützen. Er wird automatisch optimiert, um Ihre spezifischen Azure-Ressourcen in einem virtuellen Netzwerk zu schützen. Der Schutz kann einfach in jedem neuen oder vorhandenen virtuellen Netzwerk aktiviert werden und erfordert keine Änderung von Anwendung oder Ressource.

Azure DDoS Protection schützt auf Layer 3- und Layer 4-Netzwerkebenen. Um Webanwendungen auf Ebene 7 zu schützen, müssen Sie den Schutz auf der Anwendungsebene durch ein WAF-Angebot ergänzen.

Ebenen

DDoS-Netzwerkschutz

Azure DDoS-Netzwerkschutz, kombiniert mit bewährten Methoden des Anwendungsentwurfs, bietet erweiterte Features zur DDoS-Entschärfung, um vor DDoS-Angriffen zu schützen. Er wird automatisch optimiert, um Ihre spezifischen Azure-Ressourcen in einem virtuellen Netzwerk zu schützen.

DDoS IP Protection

DDoS-IP-Schutz ist ein Modell der Zahlung pro geschützte IP. DDoS-IP-Schutz umfasst dieselben wichtigen Engineeringfeatures wie DDoS-Netzwerkschutz, unterscheidet sich jedoch in den folgenden Mehrwertdiensten: DDoS Rapid Response-Unterstützung, Kostenschutz und Rabatte auf WAF.

Wichtige Funktionen

Stets verfügbare Überwachung des Datenverkehrs: Die Datenverkehrsmuster Ihrer Anwendungen werden 24 Stunden am Tag und 7 Tage die Woche auf Anzeichen für DDoS-Angriffe überwacht. Azure DDoS Protection wehrt einen Angriff sofort automatisch ab, sobald er entdeckt wurde.

Adaptive Optimierung in Echtzeit: Dank einer intelligenten Profilerstellung lernt die Funktion den Datenverkehr Ihrer Anwendung kontinuierlich besser kennen. Auf dieser Basis wird das Profil ausgewählt und aktualisiert, das am besten zu Ihrem Dienst passt. Das Profil passt sich den Veränderungen des Datenverkehrs mit der Zeit an.

DDoS Protection-Analysen, -Metriken und -Warnungen: Azure DDoS Protection wendet drei automatisch optimierte Risikominderungsrichtlinien (TCP-SYN, TCP und UDP) für jede öffentliche IP-Adresse der geschützten Ressource in dem virtuellen Netzwerk an, für das DDoS aktiviert ist. Die Schwellenwerte der Richtlinien werden automatisch über unsere Profilerstellung für Netzwerkdatenverkehr konfiguriert, die auf Machine Learning basiert. Die DDoS-Entschärfung wird nur dann für eine IP-Adresse durchgeführt, die einem Angriff ausgesetzt ist, wenn der Richtlinienschwellenwert überschritten wird.

- Angriffsanalysen: Rufen Sie während eines Angriffs detaillierte Berichte in 5-Minuten-Inkrementen und nach dem Angriff eine vollständige Zusammenfassung ab. Streamen Sie Datenflussprotokolle der Entschärfung an Microsoft Sentinel oder an ein Offline-SIEM-System (Security Information and Event Management), um einen Angriff annähernd in Echtzeit zu überwachen.

- Angriffsmetriken: Mit Azure Monitor kann auf eine Zusammenfassung der Metriken für jeden Angriff zugegriffen werden.

- Angriffswarnungen: Mit integrierten Angriffsmetriken können Warnungen am Anfang und Ende eines Angriffs sowie währenddessen konfiguriert werden. Warnungen werden in Ihre Betriebssoftware wie Microsoft Azure Monitor-Protokolle, Splunk, Azure Storage, E-Mail und das Azure-Portal integriert.

Azure DDoS Rapid Response: Während eines aktiven Angriffs haben Kunden Zugriff auf das DRR (DDoS Rapid Response)-Team, das sie bei der Untersuchung während eines Angriffs sowie bei der Analyse nach Angriffen unterstützt.

Native Plattformintegration: Nativ in Azure integriert. Umfasst die Konfiguration über das Azure-Portal. Azure DDoS Protection erkennt Ihre Ressourcen und die Ressourcenkonfiguration.

Schlüsselfertiger Schutz: Dank vereinfachter Konfiguration sind alle Ressourcen in einem virtuellen Netzwerk sofort geschützt, sobald der DDoS-Netzwerkschutz aktiviert wird. Es sind weder Benutzereingriffe noch Benutzerdefinitionen erforderlich. Ebenso schützt die vereinfachte Konfiguration sofort eine öffentliche IP-Ressource, wenn DDoS-IP-Schutz für sie aktiviert ist.

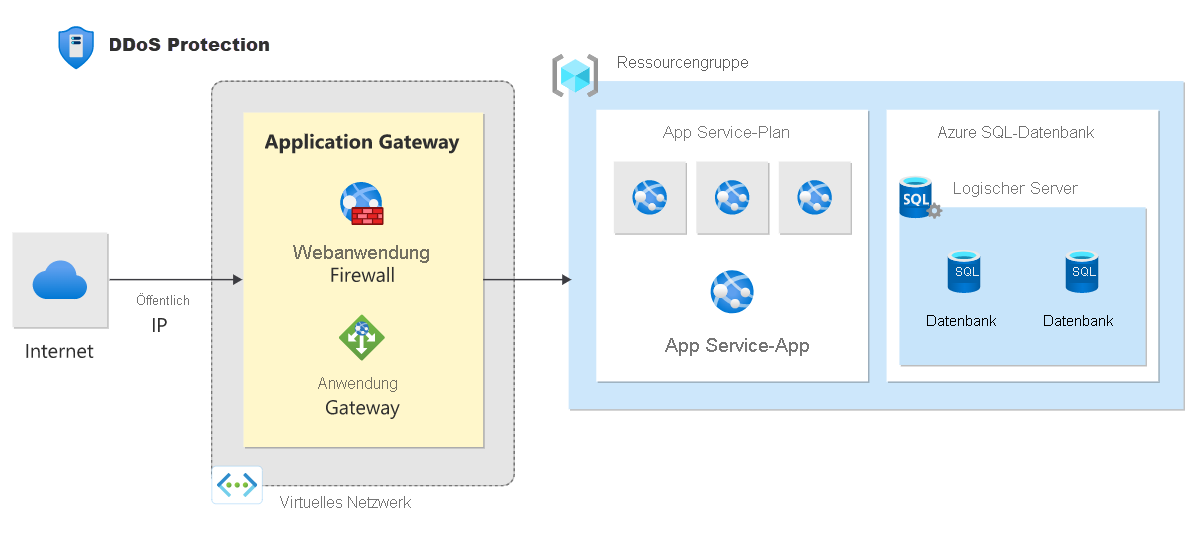

Schutz auf mehreren Ebenen: Bei der Bereitstellung mit einer Web Application Firewall (WAF) sorgt Azure DDoS Protection für Schutz sowohl auf Netzwerkebene (Layer 3 und 4, angeboten von Azure DDoS Protection) als auch auf Anwendungsebene (Layer 7, angeboten von einer WAF).

Umfangreiche Risikominderungsstaffelung: Alle L3/L4-Angriffsvektoren können mit einer weltweiten Kapazität zum Schutz vor den größten bekannten DDoS-Angriffen abgewehrt werden.

Kostengarantie: Sie erhalten eine Gutschrift für Datenübertragungen und die horizontale Skalierung von Anwendungsdiensten für Ressourcenkosten, die durch dokumentierte DDoS-Angriffen entstanden sind.

Aufbau

Azure DDoS Protection ist konzipiert für Dienste, die in einem virtuellen Netzwerk bereitgestellt werden. Für andere Dienste gilt der standardmäßige DDoS-Schutz auf Infrastrukturebene, der vor gängigen Angriffen auf der Netzwerkebene schützt.

Preiskalkulation

Für DDoS-Netzwerkschutz kann innerhalb eines Mandanten ein einzelner DDoS-Schutzplan für mehrere Abonnements verwendet werden, damit nicht mehrere DDoS-Schutzpläne erstellt werden müssen. Für DDoS-IP-Schutz muss kein DDoS-Schutzplan erstellt werden. Kunden können den DDoS-IP-Schutz für jede beliebige öffentliche IP-Adressressource aktivieren.

Bewährte Methoden

Maximieren Sie die Effektivität Ihrer DDoS-Schutz- und Risikominderungsstrategie, indem Sie diese bewährten Methoden befolgen:

- Entwerfen Sie Ihre Anwendungen und Infrastruktur unter Berücksichtigung von Redundanz und Resilienz.

- Implementieren Sie einen mehrstufigen Sicherheitsansatz,einschließlich Netzwerk-, Anwendungs- und Datenschutz.

- Bereiten Sie einen Plan zur Reaktion auf Vorfälle vor, um eine koordinierte Reaktion auf DDoS-Angriffe sicherzustellen.