Planen und Implementieren von Web Application Firewall (WAF)

Die Web Application Firewall (WAF) bietet zentralisierten Schutz Ihrer Webanwendungen vor verbreiteten Exploits und Sicherheitsrisiken. Webanwendungen sind zunehmend Ziele böswilliger Angriffe, die allgemein bekannte Sicherheitslücken ausnutzen. Einschleusung von SQL-Befehlen und websiteübergreifendes Skripting gehören zu den häufigsten Angriffen.

Es ist schwierig, solche Angriffe im Anwendungscode zu verhindern. Hierzu können rigorose Wartungs-, Patch- und Überwachungsmaßnahmen auf mehreren Ebenen der Anwendungstopologie erforderlich sein. Eine zentrale Web Application Firewall vereinfacht die Sicherheitsverwaltung erheblich. Eine WAF bietet auch Anwendungsadministratoren eine bessere Gewähr des Schutzes vor Bedrohungen und Angriffen.

Mit einer WAF-Lösung können Sie schneller auf ein Sicherheitsrisiko reagieren, da ein bekanntes Sicherheitsrisiko an einem zentralen Ort gepatcht wird, anstatt jede einzelne Webanwendung separat zu sichern.

Unterstützter Dienst

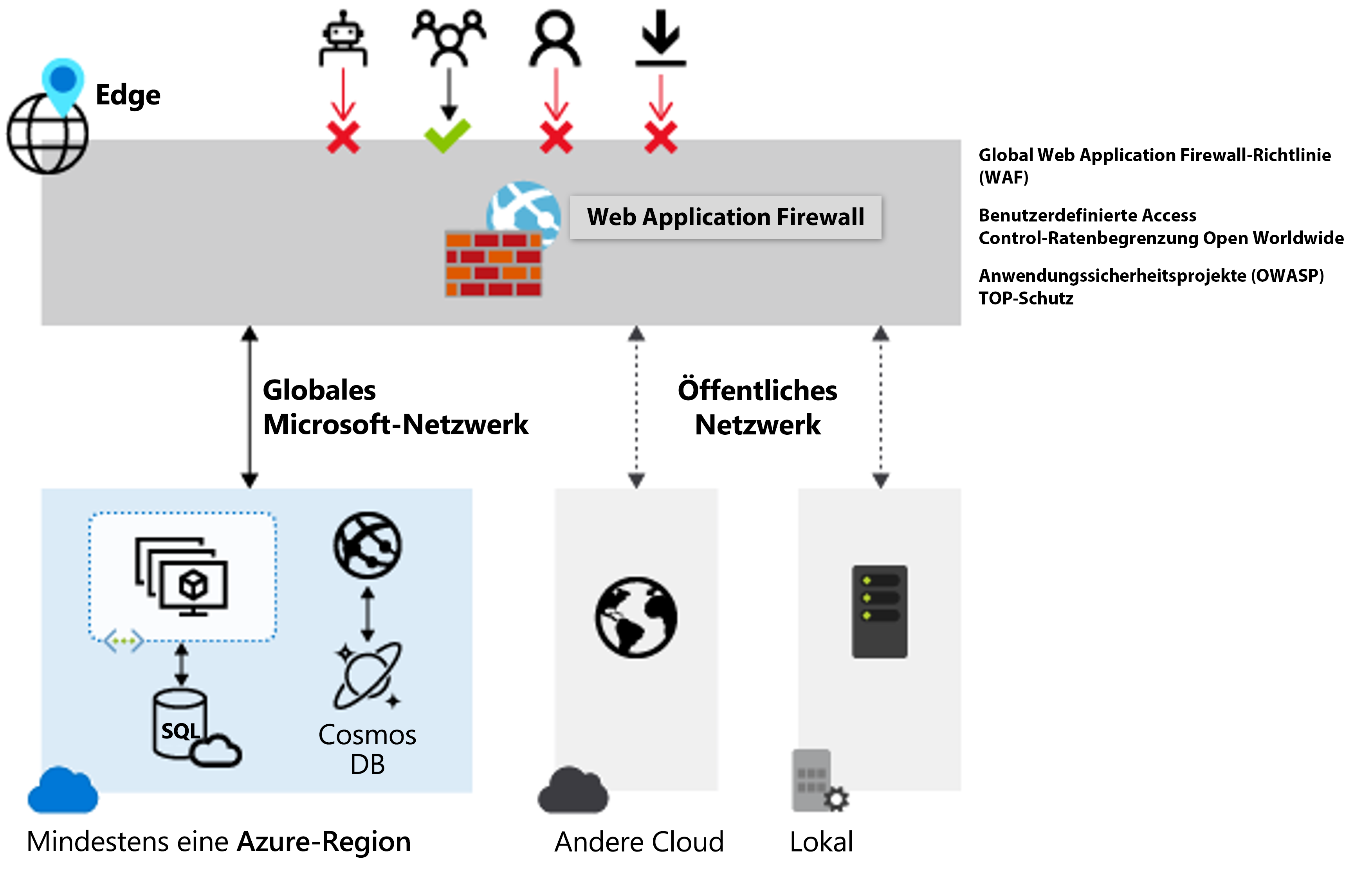

Web Application Firewall kann mit Azure Application Gateway, Azure Front Door und dem Azure CDN-Dienst (Content Delivery Network) von Microsoft bereitgestellt werden. WAF für Azure CDN befindet sich derzeit in der öffentlichen Vorschauphase. WAF verfügt über Features, die für jeden spezifischen Dienst angepasst werden. Weitere Informationen zu den WAF-Features für die einzelnen Dienste finden Sie in der Übersicht zu den einzelnen Diensten.

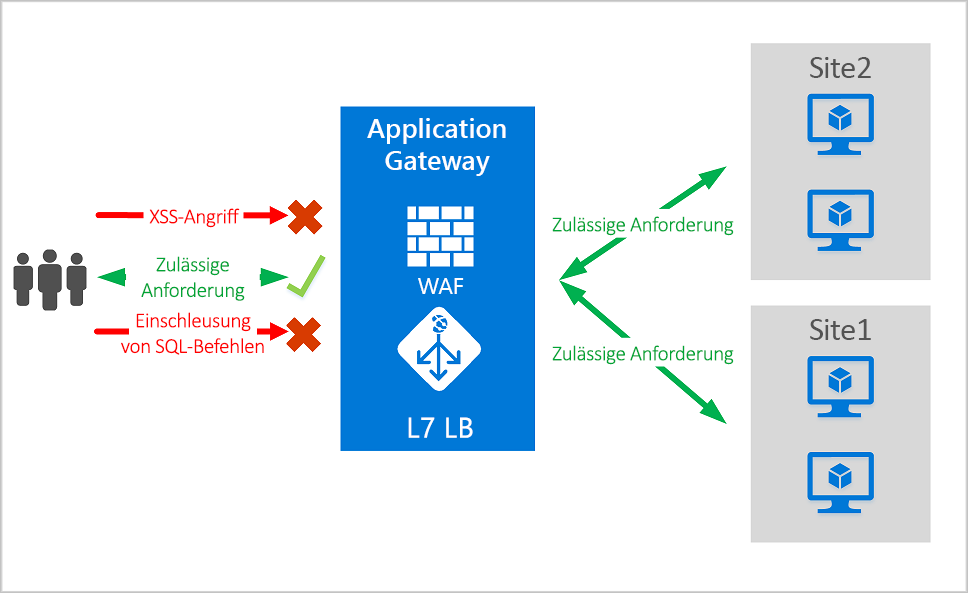

Die Azure Web Application Firewall (WAF) auf Azure Application Gateway schützt Ihre Webanwendungen aktiv vor gängigen Exploits und Schwachstellen. Da Webanwendungen immer häufiger Ziel bösartiger Angriffe werden, nutzen diese Angriffe häufig bekannte Sicherheitsrisiken aus, wie SQL-Injection und Cross-Site Scripting.

Die WAF für Application Gateway basiert auf dem Kernregelsatz (Core Rule Set, CRS) aus dem Open Web Application Security Project (OWASP).

Alle folgenden WAF-Features sind Bestandteil einer WAF-Richtlinie. Sie können mehrere Richtlinien erstellen, und diese können einer Application Gateway-Instanz, einzelnen Listenern oder pfadbasierten Routingregeln für eine Application Gateway-Instanz zugeordnet werden. Dadurch können Sie bei Bedarf separate Richtlinien für jede Website hinter Ihrer Application Gateway-Instanz verwenden.

Application Gateway wird als Application Delivery Controller (ADC, Controller zur Anwendungsbereitstellung) betrieben. Die Anwendung bietet TLS-Terminierung (Transport Layer Security, zuvor als Secure Sockets Layer (SSL) bekannt), cookiebasierte Sitzungsaffinität, Lastverteilung per Roundrobin, inhaltsbasiertes Routing, die Möglichkeit zum Hosten mehrerer Websites sowie Sicherheitsverbesserungen.

Application Gateway erhöht die Sicherheit durch die TLS-Richtlinienverwaltung sowie End-to-End TLS-Support. Durch die Integration von WAF in Application Gateway wird die Anwendungssicherheit erhöht. Diese Kombination schützt Ihre Webanwendungen aktiv vor häufigen Sicherheitsrisiken und bietet einen zentral verwaltbaren, einfach zu konfigurierenden Speicherort.

Schutz

- Schützen Sie Ihre Webanwendungen vor Sicherheitsrisiken und Angriffen im Web, ohne den Back-End-Code zu verändern.

- Schützen Sie mehrere Webanwendungen gleichzeitig. Eine Instanz von Application Gateway kann bis zu 40 Websites hosten, die durch eine Web Application Firewall geschützt sind.

- Erstellen Sie benutzerdefinierte WAF-Richtlinien für verschiedene Websites hinter derselben WAF.

- Schützen Sie Ihre Webanwendungen mithilfe des Regelsatzes für die IP-Reputation vor schädlichen Bots.

- Schützen Sie Ihre Anwendung vor DDoS-Angriffen.

Überwachung

Überwachen Sie Angriffe auf Ihre Webanwendungen mithilfe eines WAF-Echtzeitprotokolls. Dieses Protokoll ist in Azure Monitor integriert und dient zum Nachverfolgen von WAF-Warnungen sowie zum mühelosen Überwachen von Trends.

Die Application Gateway WAF ist in Microsoft Defender für Cloud integriert. Defender für Cloud ermöglicht eine zentrale Ansicht des Sicherheitsstatus ihrer gesamten Azure-, Hybrid- und Multi-Cloud-Ressourcen.

Anpassung

- Passen Sie WAF-Regeln und -Regelgruppen an Ihre individuellen Anwendungsanforderungen an, um falsch positive Ergebnisse zu vermeiden.

- Ordnen Sie eine WAF-Richtlinie für jede Website hinter Ihrer WAF zu, um eine websitespezifische Konfiguration zu erhalten.

- Erstellen Sie benutzerdefinierte Regeln, um die Anforderungen Ihrer Anwendung zu erfüllen.

Features

- Schutz vor Einschleusung von SQL-Befehlen

- Schutz vor websiteübergreifendem Skripting.

- Schutz vor anderen allgemeinen Webangriffen wie Befehlseinschleusung, HTTP Request Smuggling, HTTP Response Splitting und Remote File Inclusion.

- Schutz vor Verletzungen des HTTP-Protokolls

- Schutz vor HTTP-Protokollanomalien, z.B. fehlende user-agent- und accept-Header des Hosts

- Schutz vor Crawlern und Scannern.

- Erkennung häufiger Fehler bei der Anwendungskonfiguration (z. B. Apache- und Internetinformationsdienste).

- Konfigurierbare Einschränkungen der Anforderungsgröße mit Unter- und Obergrenzen.

- Mit Ausschlusslisten können Sie bestimmte Anforderungsattribute in einer WAF-Auswertung weglassen. Ein gängiges Beispiel sind von Microsoft Entra ID eingefügte Token, die für Authentifizierungs- oder Kennwortfelder verwendet werden.

- Erstellen Sie benutzerdefinierte Regeln, um die spezifischen Anforderungen Ihrer Anwendungen zu erfüllen.

- Führen Sie für Ihren Datenverkehr eine Geofilterung durch, um für bestimmte Länder/Regionen den Zugriff auf Ihre Anwendungen zuzulassen bzw. zu blockieren.

- Schützen Sie Ihre Anwendungen vor Bots, indem Sie den Regelsatz für die Risikominderung für Bots verwenden.

- Inspect JavaScript Object Notation (JSON) and Extensible Markup Language (XML) im Anforderungstext

WAF-Richtlinien und -Regeln

Wenn Sie eine Web Application Firewall für Application Gateway aktivieren möchten, müssen Sie eine WAF-Richtlinie erstellen. Diese Richtlinie enthält sämtliche verwalteten Regeln, benutzerdefinierten Regeln, Ausschlüsse und anderen Anpassungen (etwa das Dateiuploadlimit).

Sie können eine WAF-Richtlinie konfigurieren und diese Richtlinie zu Schutzzwecken einem oder mehreren Anwendungsgateways zuordnen. Eine WAF-Richtlinie besteht aus zwei verschiedenen Arten von Sicherheitsregeln:

- Benutzerdefinierte, von Ihnen erstellte Regeln

- verwaltete Regelsätze (d. h. eine Sammlung von vorkonfigurierten Regelsätzen, die von Azure verwaltet werden)

Wenn beides vorhanden ist, werden die benutzerdefinierten Regeln vor den Regeln eines verwalteten Regelsatzes verarbeitet. Eine Regel besteht aus einer Übereinstimmungsbedingung, einer Priorität und einer Aktion. Folgende Aktionstypen werden unterstützt: ALLOW, BLOCK und LOG. Sie können eine vollständig angepasste Richtlinie erstellen, die Ihre speziellen Anforderungen an die Anwendungssicherheit erfüllt, indem Sie verwaltete und benutzerdefinierte Regeln kombinieren.

Die Regeln innerhalb einer Richtlinie werden nach Priorität verarbeitet. Bei der Priorität handelt es sich um eine eindeutige ganze Zahl, die die Reihenfolge der Regelverarbeitung definiert. Kleinere ganzzahlige Wert stehen für eine höhere Priorität und werden vor Regeln mit einem höheren ganzzahligen Wert ausgewertet. Sobald eine Übereinstimmung mit einer Regel erkannt wird, wird die entsprechende Aktion, die in der Regel definiert wurde, auf die Anforderung angewendet. Nach der Verarbeitung einer derartigen Übereinstimmung werden Regeln mit niedrigerer Priorität nicht weiter verarbeitet.

Einer von Application Gateway bereitgestellten Webanwendung kann eine WAF-Richtlinie auf globaler Ebene, auf Websiteebene oder auf URI-Ebene zugeordnet sein.

Kernregelsätze

Application Gateway unterstützt mehrere Regelsätze, einschließlich CRS 3.2, CRS 3.1 und CRS 3.0. Diese Regeln schützen Ihre Webanwendungen vor schädlichen Aktivitäten.

Benutzerdefinierte Regeln

Application Gateway unterstützt auch benutzerdefinierte Regeln. Benutzerdefinierte Regeln ermöglichen die Erstellung eigener Regeln. Diese werden für jede Anforderung ausgewertet, die die WAF durchlaufen. Diese Regeln haben eine höhere Priorität als die restlichen Regeln in den verwalteten Regelsätzen. Wenn eine Reihe von Bedingungen erfüllt ist, erfolgt eine Zulassen- oder Blockieren-Aktion.

Bot-Schutzregelsatz

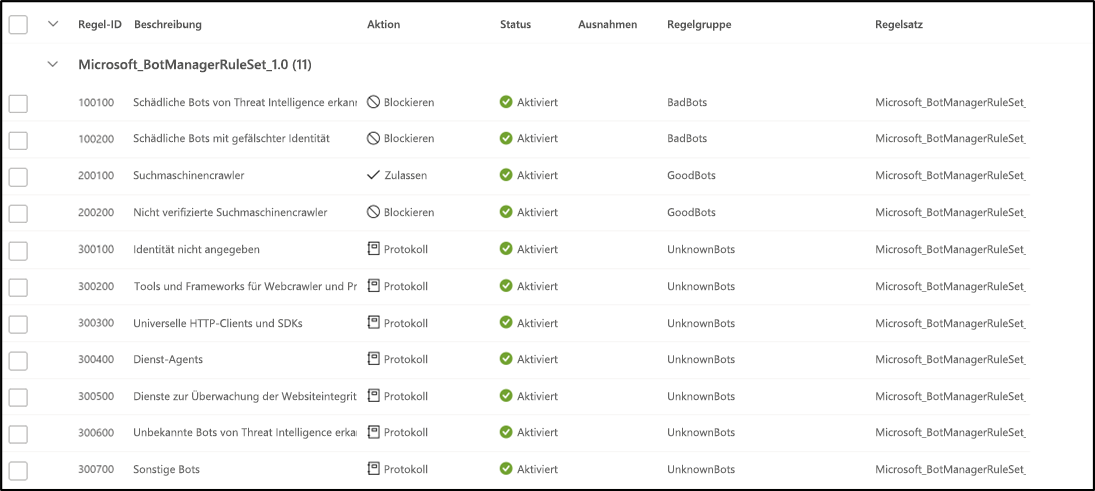

Sie können einen verwalteten Bot-Schutzregelsatz aktivieren, damit bei Anforderungen aus allen Bot-Kategorien benutzerdefinierte Aktionen ausgeführt werden.

Es werden drei Bot-Kategorien unterstützt:

- Ungültig: Zu ungültigen Bots zählen Bots mit schädlicher IP-Adresse sowie Bots mit gefälschter Identität. Bösartige Bots mit schädlichen IP-Adressen werden anhand der IP-Indikatoren des Microsoft Threat Intelligence-Feeds mit hoher Konfidenz bezogen, die eine Kompromittierung anzeigen.

- Gut: Gute Bots umfassen überprüfte Suchmaschinen wie Googlebot, Bingbot und andere vertrauenswürdige Benutzer-Agents.

- Unbekannt: Unbekannte Bots werden über veröffentlichte Benutzer-Agents ohne zusätzliche Überprüfung klassifiziert. Beispiele wären etwa Agents für die Marktanalyse, für das Abrufen von Feeds oder für die Datensammlung. Zu den unbekannten Bots gehören auch schädliche IP-Adressen, die anhand der IP-Indikatoren des Microsoft Threat Intelligence-Feeds mit mittlerer Konfidenz, die eine Kompromittierung anzeigen, bezogen werden.

Die WAF-Plattform verwaltet aktiv Botsignaturen und aktualisiert diese dynamisch.

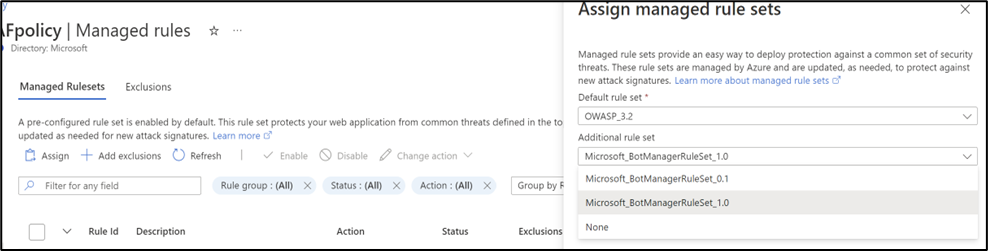

Sie können Microsoft_BotManagerRuleSet_1.0 mit der Option Zuweisen unter Verwaltete Regelsätze zuweisen:

Wenn der Bot-Schutz aktiviert ist, werden eingehende Anforderungen, die Bot-Regeln entsprechen, basierend auf der von Ihnen konfigurierten Aktion blockiert, zugelassen oder protokolliert. Er blockiert bösartige Bots, verwendet überprüfte Suchmaschinencrawler, blockiert unbekannte Suchmaschinencrawler und protokolliert standardmäßig unbekannte Bots. Sie können benutzerdefinierte Aktionen festlegen, um Bots der unterschiedlichen Kategorien zu blockieren, zuzulassen oder zu protokollieren.

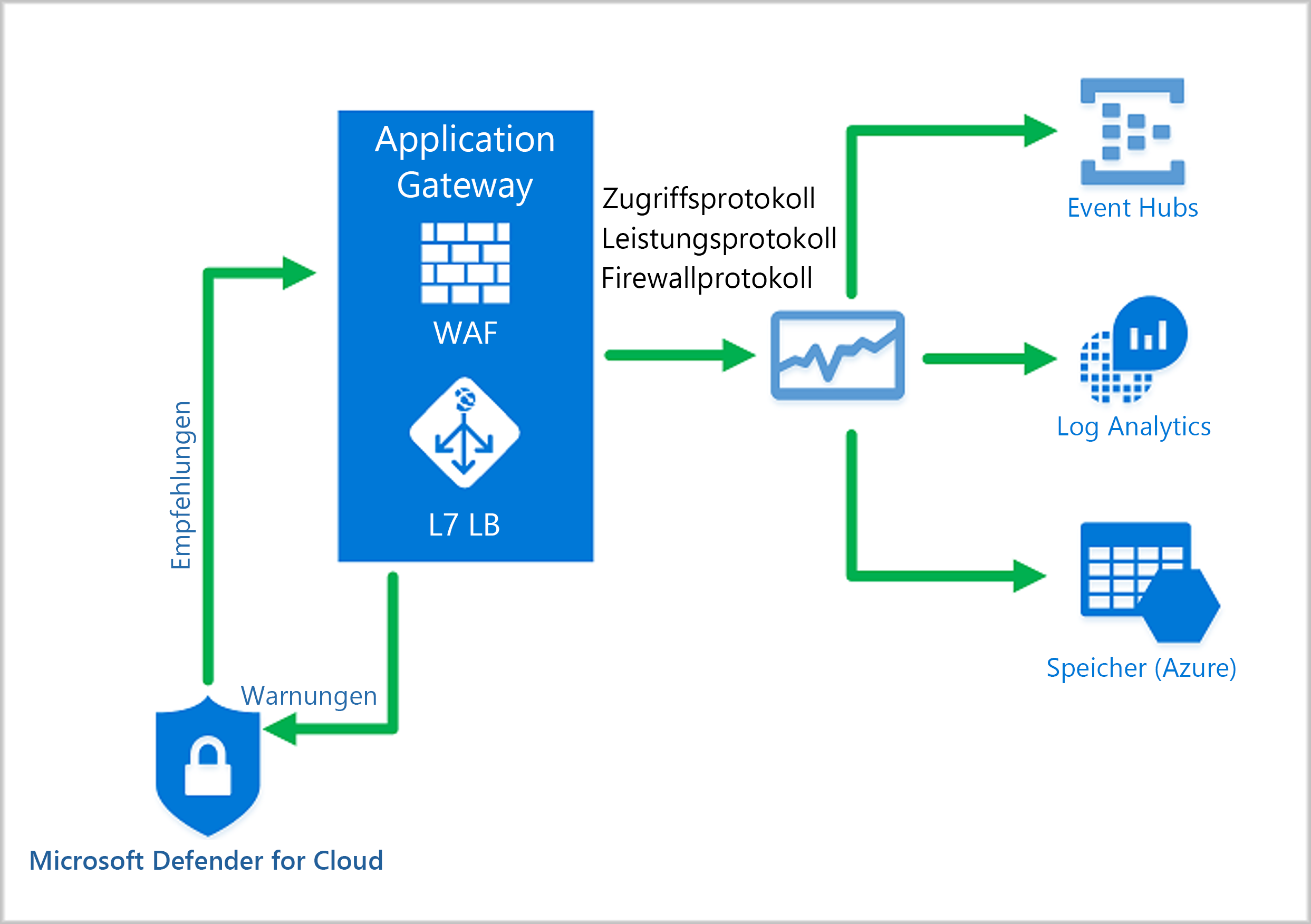

Sie können von einem Speicherkonto, Event Hub oder Log Analytics aus auf WAF-Protokolle zugreifen oder Protokolle an eine Partnerlösung senden.

WAF-Modi

Die Application Gateway-WAF kann für die Ausführung in den folgenden beiden Modi konfiguriert werden:

- Erkennungsmodus: Überwacht und protokolliert alle Bedrohungswarnungen. Sie aktivieren die Protokollierung von Diagnosedaten für Application Gateway im Abschnitt Diagnose. Zudem müssen Sie sicherstellen, dass das WAF-Protokoll ausgewählt und aktiviert ist. Im Erkennungsmodus werden eingehende Anforderungen von der Web Application Firewall nicht blockiert.

- Schutzmodus: Blockiert Eindringversuche und Angriffe, die die Regeln erkennen. Der Angreifer erhält eine Ausnahme vom Typ 403 (nicht autorisierter Zugriff), und die Verbindung wird getrennt. Der Schutzmodus hält solche Angriffe weiterhin in den WAF-Protokollen fest.

WAF-Engines

Das Azure Web Application Firewall (WAF)-Modul ist die Komponente, die Datenverkehr überprüft und bestimmt, ob eine Anforderung eine Signatur enthält, die einen potenziellen Angriff darstellt. Wenn Sie CRS 3.2 oder höher verwenden, führt Ihre WAF das neue WAF-Modul aus, das Ihnen eine höhere Leistung und einen verbesserten Featuresatz bietet. Wenn Sie frühere Versionen von CRS verwenden, wird Ihre WAF auf einem älteren Modul ausgeführt. Neue Features sind nur im neuen Azure WAF-Modul verfügbar.

WAF-Aktionen

Sie können auswählen, welche Aktion ausgeführt wird, wenn eine Anforderung einer Regelbedingung entspricht. Die folgenden Aktionen werden unterstützt:

- Allow (Zulassen): Die Anforderung passiert die WAF und wird an das Back-End weitergeleitet. Diese Anforderung kann mit Regeln niedrigerer Priorität nicht mehr gesperrt werden. Zulassungsaktionen gelten nur für den Bot Manager-Regelsatz und nicht für den Kernregelsatz.

- Blockieren: Die Anforderung wird gesperrt. WAF sendet eine Antwort an den Client, ohne die Anforderung an das Back-End weiterzuleiten.

- Log (Protokollieren): Die Anforderung wird in den WAF-Protokollen protokolliert, und WAF setzt den Vorgang mit dem Auswerten von Regeln mit niedrigerer Priorität fort.

- Anomaliebewertung: Dies ist die Standardaktion für den CRS-Regelsatz, bei dem die Anomaliegesamtbewertung erhöht wird, wenn eine Übereinstimmung mit einer Regel mit dieser Aktion gefunden wird. Die Anomaliebewertung gilt nicht für den Bot Manager-Regelsatz.

Anomaliebewertungsmodus

Open Web Application Security Project (OWASP) verfügt über zwei Modi, um zu entscheiden, ob Datenverkehr blockiert werden soll: Herkömmlicher Modus und Anomaliebewertungsmodus.

Im herkömmlichen Modus wird Datenverkehr, der einer Regel entspricht, unabhängig davon berücksichtigt, ob er mit einer anderen Regel übereinstimmt. Dieser Modus ist leicht verständlich. Doch der Mangel an Informationen darüber, wie viele Regeln mit einer bestimmten Anforderung übereinstimmen, ist eine Einschränkung. Darum wurde der Anomaliebewertungsmodus eingeführt. Er ist die Standardeinstellung für OWASP 3.x.

Im Anomaliebewertungsmodus wird Datenverkehr, der einer beliebigen Regel entspricht, nicht sofort blockiert, wenn die Firewall sich im Schutzmodus befindet. Regeln haben einen bestimmten Schweregrad: Kritisch, Fehler, Warnung oder Hinweis. Dieser Schweregrad wirkt sich auf einen numerischen Wert für die Anforderung aus, der als „Anomaliebewertung“ bezeichnet wird. So trägt eine Übereinstimmung mit einer Warnungsregel mit 3 zum Ergebnis bei. Eine Übereinstimmung mit einer kritischen Regel trägt mit 5 zum Ergebnis bei.

| Severity | Wert |

|---|---|

| Kritisch | 5 |

| Fehler | 4 |

| Warnung | 3 |

| Hinweis | 2 |

Ab einem Schwellenwert von 5 blockiert die Anomaliebewertung den Datenverkehr. Eine Übereinstimmung mit einer einzelnen kritischen Regel reicht also aus, damit die Application Gateway-WAF auch im Schutzmodus eine Anforderung blockiert. Aber eine Übereinstimmung mit einer Warnungsregel setzt die Anomaliebewertung nur um 3 herauf, was allein nicht ausreicht, um den Datenverkehr zu blockieren.

Konfiguration

Alle WAF-Richtlinien können über das Azure-Portal, mithilfe von REST-APIs, unter Verwendung von Azure Resource Manager-Vorlagen und per Azure PowerShell konfiguriert und bereitgestellt werden.

WAF-Überwachung

Es ist wichtig, die Integrität Ihres Anwendungsgateways zu überwachen. Dies ist möglich, indem Sie Ihre WAF und die durch sie geschützten Anwendungen in Microsoft Defender for Cloud, Azure Monitor und Azure Monitor-Protokolle integrieren.

Azure Monitor

Application Gateway-Protokolle sind in Azure Monitor integriert. Dadurch können Sie Diagnoseinformationen einschließlich WAF-Warnungen und -Protokolle nachverfolgen. Sie können innerhalb der Application Gateway-Ressource im Portal auf der Registerkarte Diagnose oder direkt über den Azure Monitor-Dienst auf diese Funktion zugreifen.