Konfigurieren der Automatisierung in Microsoft Sentinel

Was sind Automatisierungsregeln und Playbooks?

Automatisierungsregeln helfen bei der Selektierung von Vorfällen in Microsoft Sentinel. Hiermit können Sie Vorfälle automatisch den richtigen Mitarbeitern zuweisen, überflüssige Vorfälle oder bekannte False Positives schließen, den Schweregrad ändern und Tags hinzufügen. Außerdem sind sie der Mechanismus, mit dem Playbooks als Reaktion auf Vorfälle oder Warnungen ausgeführt werden können.

Playbooks sind Sammlungen von Prozeduren, die von Microsoft Sentinel als Reaktion auf einen gesamten Vorfall, auf eine einzelne Warnung oder auf eine bestimmte Entität ausgeführt werden können. Ein Playbook kann Ihnen dabei helfen, Ihre Reaktion zu automatisieren und zu orchestrieren, und es kann so festgelegt werden, dass es automatisch ausgeführt wird, wenn bestimmte Warnungen generiert oder Vorfälle erstellt oder aktualisiert werden, indem sie an eine Automatisierungsregel angefügt werden. Es kann auch manuell bei Bedarf für bestimmte Vorfälle, Warnungen oder Entitäten ausgeführt werden.

Da Playbooks in Microsoft Sentinel auf in Azure Logic Apps erstellten Workflows basieren, stehen Ihnen die Leistung, Anpassbarkeit und integrierten Vorlagen zur Verfügung, die Sie von Logic Apps gewohnt sind. Jedes Playbook wird für das spezifische Abonnement erstellt, zu dem es gehört, aber die Anzeige Playbooks zeigt Ihnen alle Playbooks an, die für ein ausgewähltes Abonnement verfügbar sind.

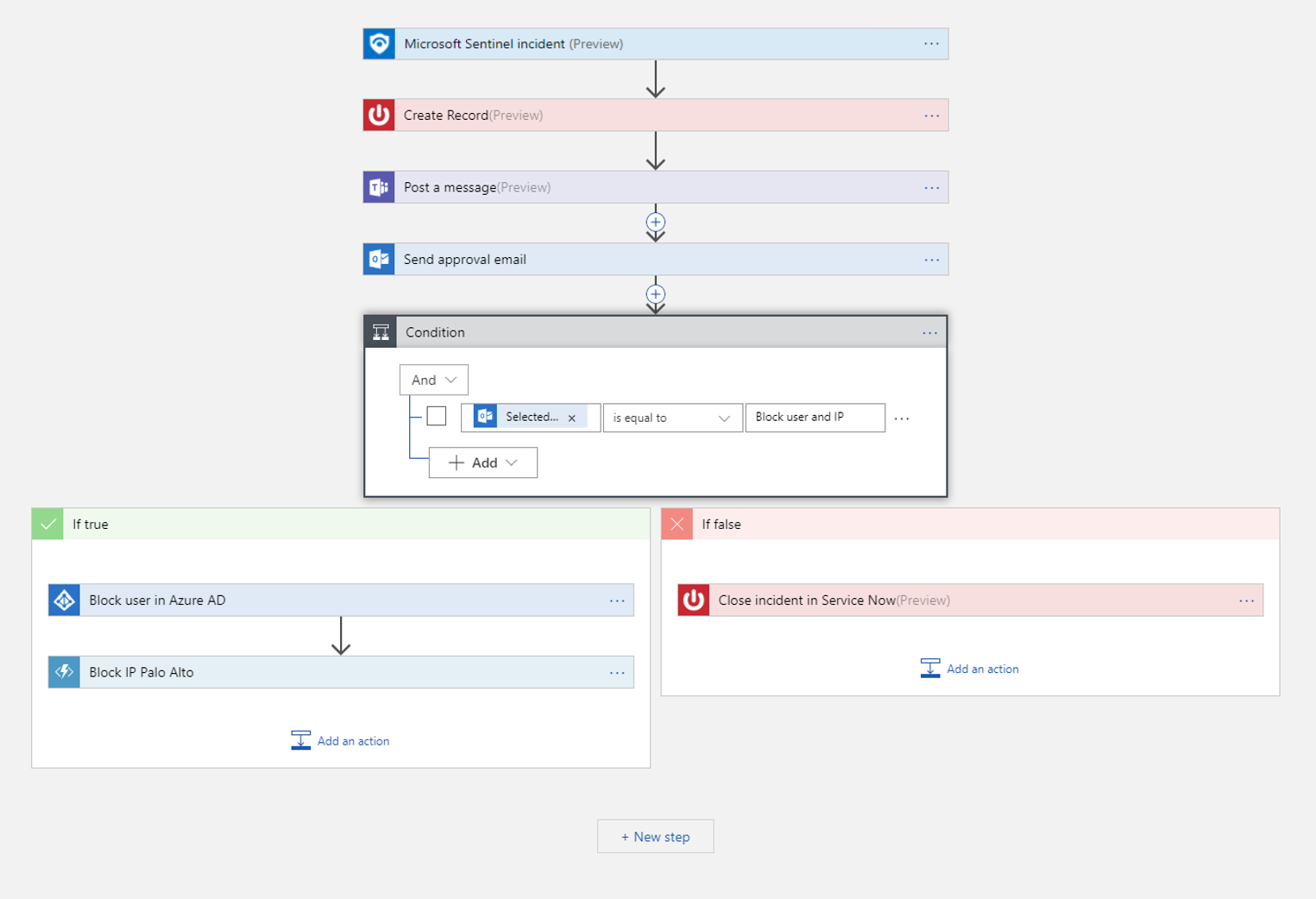

Wenn Sie beispielsweise verhindern möchten, dass sich potenziell kompromittierte Benutzer durch Ihr Netzwerk bewegen und Informationen stehlen, können Sie eine automatisierte, vielseitige Reaktion auf Vorfälle erstellen, die durch Regeln zur Erkennung kompromittierter Benutzer generiert werden. Hierzu können Sie ein Playbook mit folgenden Aktionen erstellen:

- Wenn das Playbook durch eine Automatisierungsregel aufgerufen wird und von ihr einen Vorfall erhält, wird ein Ticket in ServiceNow oder in einem anderen IT-Ticketsystem erstellt.

- Eine Nachricht wird an Ihren Sicherheitskanal in Microsoft Teams oder Slack gesendet, um Ihre Sicherheitsanalysten auf den Vorfall aufmerksam zu machen.

- Außerdem werden sämtliche Informationen des Vorfalls per E-Mail an den leitenden Netzwerkadministrator sowie an den Sicherheitsadministrator gesendet. Die E-Mail enthält Optionsschaltflächen zum Blockieren und Ignorieren.

- Das Playbook wartet auf eine Reaktion der Administratoren und fährt dann mit den nächsten Schritten fort.

- Wenn die Administratoren die Option Blockieren auswählen, werden Befehle an Microsoft Entra ID und an die Firewall gesendet, um den Benutzer zu deaktivieren bzw. um die IP-Adresse zu blockieren.

- Wenn die Administratoren die Option Ignorieren auswählen, werden der Vorfall in Microsoft Sentinel und das Ticket in ServiceNow geschlossen.

Erstellen Sie anschließend als Auslöser für das Playbook eine Automatisierungsregel, die ausgeführt wird, wenn diese Vorfälle generiert werden. Diese Regel umfasst folgende Schritte:

- Sie ändert den Status des Vorfalls in Aktiv.

- Sie weist den Vorfall dem Analysten zu, der für diese Art von Vorfall zuständig ist.

- Sie fügt das Tag „Kompromittierter Benutzer“ hinzu.

- Sie ruft das soeben erstellte Playbook auf. (Für diesen Schritt sind spezielle Berechtigungen erforderlich.)

Playbooks können automatisch als Reaktion auf Vorfälle ausgeführt werden. Hierzu werden Automatisierungsregeln erstellt, die die Playbooks als Aktionen aufrufen, wie im obigen Beispiel gezeigt. Sie können aber auch automatisch als Reaktion auf Warnungen ausgeführt werden. Hierzu wird die Analyseregel so konfiguriert, dass automatisch mindestens ein Playbook aufgerufen wird, wenn die Warnung generiert wird.

Sie können ein Playbook bei Bedarf auch manuell ausführen, um auf eine ausgewählte Warnung zu reagieren.

Eine ausführlichere Einführung in die Automatisierung von Reaktionen auf Bedrohungen mit Automatisierungsregeln und Playbooks in Microsoft Sentinel finden Sie unter Automatisierung der Vorfallbehandlung in Microsoft Sentinel mit Automatisierungsregeln sowie unter Automatisieren der Bedrohungsabwehr mit Playbooks in Microsoft Sentinel.

Erstellen eines Playbooks

Gehen Sie wie folgt vor, um in Microsoft Sentinel ein neues Playbook zu erstellen:

Wählen Sie für Microsoft Sentinel im Azure-Portal die Seite Konfiguration>Automatisierung aus. Wählen Sie für Microsoft Sentinel im Defender-Portal die Option Microsoft Sentinel >Konfiguration>Automatisierung aus.

Wählen Sie im oberen Menü die Option Erstellen aus.

Das unter Erstellen angezeigte Dropdownmenü enthält vier Optionen zum Erstellen von Playbooks:

- Wenn Sie ein Playbook vom Typ Standard erstellen (die neue Art, siehe Logik-App-Typen), wählen Sie Leeres Playbook aus und führen dann die Schritte auf der Registerkarte Logic Apps (Standard) weiter unten aus.

- Wenn Sie ein Consumption-Playbook (die ursprüngliche, klassische Option) erstellen, wählen Sie je nachdem, welcher Trigger Sie verwenden möchten, entweder Playbook mit Incidenttrigger, Playbook mit Warnungstrigger oder Playbook mit Entitätstrigger aus. Führen Sie dann die Schritte auf der Registerkarte Logic Apps (Verbrauch) weiter unten aus.

- Wenn Sie ein Playbook vom Typ Standard erstellen (die neue Art, siehe Logik-App-Typen), wählen Sie Leeres Playbook aus und führen dann die Schritte auf der Registerkarte Logic Apps (Standard) weiter unten aus.

Weitere Informationen zum zu verwendenden Trigger finden Sie unter Verwenden von Triggern und Aktionen in Microsoft Sentinel-Playbooks. Weitere Informationen zum zu verwendenden Trigger finden Sie unter Verwenden von Triggern und Aktionen in Microsoft Sentinel-Playbooks.

Auf der Registerkarte Grundlagen:

- Treffen Sie in den entsprechenden Dropdownlisten die gewünschte Auswahl für Abonnement, Ressourcengruppe und Region. Ihre Logik-App-Informationen werden in der ausgewählten Region gespeichert.

- Geben Sie unter Playbook-Name einen Namen für Ihr Playbook ein.

- Wenn Sie die Aktivität dieses Playbooks zu Diagnosezwecken überwachen möchten, aktivieren Sie das Kontrollkästchen Diagnoseprotokolle in Log Analytics aktivieren, und wählen Sie in der Dropdownliste Ihren Log Analytics-Arbeitsbereich aus.

- Wenn Ihre Playbooks Zugriff auf geschützte Ressourcen benötigen, die sich in einem virtuellen Azure-Netzwerk befinden oder damit verbunden sind, müssen Sie möglicherweise eine Integrationsdienstumgebung (Integration Service Environment, ISE) verwenden. Aktivieren Sie in diesem Fall das Kontrollkästchen Einer Integrationsdienstumgebung zuordnen, und wählen Sie in der Dropdownliste die gewünschte ISE aus.

- Klicken Sie auf Weiter: Verbindungen>.

Gehen Sie auf der Registerkarte Verbindungen wie folgt vor:

Idealerweise sollten Sie diesen Abschnitt unverändert verlassen und Logic Apps so konfigurieren, dass mit einer verwalteten Identität eine Verbindung mit Microsoft Sentinel hergestellt wird. Hier finden Sie Informationen zu dieser Authentifizierung und Authentifizierungsalternativen.

Wählen Sie Weiter: Überprüfen und erstellen> aus.

Gehen Sie auf der Registerkarte Überprüfen und erstellen wie folgt vor:

Überprüfen Sie die von Ihnen ausgewählten Konfigurationsoptionen, und wählen Sie Erstellen und zum Designer fortfahren aus.

Die Erstellung und Bereitstellung Ihres Playbooks dauert einige Minuten. Anschließend wird die Meldung „Ihre Bereitstellung wurde abgeschlossen.“ angezeigt, und Sie werden zum Logik-App-Designer Ihres neuen Playbooks weitergeleitet. Der am Anfang ausgewählte Trigger wurde automatisch als erster Schritt hinzugefügt, und Sie können dort das Entwerfen des Workflow fortsetzen.

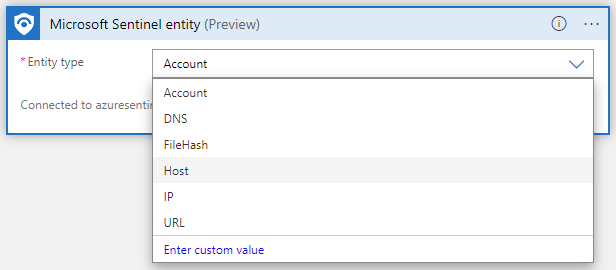

Wenn Sie den Trigger Microsoft Sentinel-Entität (Vorschau) gewählt haben, wählen Sie den Entitätstyp aus, den dieses Playbook als Eingabe empfangen soll.

Hinzufügen von Aktionen

Nun können Sie definieren, was passieren soll, wenn das Playbook aufgerufen wird. Durch Auswählen von Neuer Schritt können Sie Aktionen, logische Bedingungen, Schleifen oder Parameterbedingungen hinzufügen. Nach dem Auswählen dieser Option wird im Designer ein neuer Rahmen geöffnet, in dem Sie ein System oder eine Anwendung für die Interaktion oder eine festzulegende Bedingung auswählen können. Geben Sie am oberen Rand des Frames den Namen des Systems oder der Anwendung in die Suchleiste ein, und wählen Sie anschließend eines der verfügbaren Ergebnisse aus.

In jedem dieser Schritte wird nach dem Klicken auf ein beliebiges Feld ein Bereich mit zwei Menüs angezeigt: Dynamischer Inhalt und Ausdruck. Im Menü „Dynamischer Inhalt“ können Sie Verweise auf die Attribute der Warnung oder des Incidents hinzufügen, die an das Playbook übergeben wurden, einschließlich der Werte und Attribute aller zugeordneten Entitäten und benutzerdefinierten Details, die in der Warnung oder dem Incident enthalten sind. Im Menü Ausdruck steht eine umfangreiche Bibliothek mit Funktionen zur Verfügung, mit denen Sie Ihren Schritten zusätzliche Logik hinzufügen können.

Dieser Screenshot zeigt die Aktionen und Bedingungen, die Sie bei der Erstellung des Playbooks hinzufügen würden, das im Beispiel am Anfang dieses Dokuments beschrieben wurde. Erfahren Sie mehr über das Hinzufügen von Aktionen zu Ihren Playbooks.

Unter Verwenden von Triggern und Aktionen in Microsoft Sentinel-Playbooks finden Sie Details zu Aktionen, die Sie Playbooks für verschiedene Zwecke hinzufügen können.

Beachten Sie insbesondere diese wichtigen Informationen zu Playbooks, die auf dem Entitätstrigger in einem Nicht-Incident-Kontext basieren.

Automatisieren der Reaktionen auf Bedrohungen

Sie haben Ihr Playbook erstellt und den Trigger definiert, die Bedingungen festgelegt und die auszuführenden Aktionen sowie die zu generierenden Ausgaben vorgegeben. Nun müssen Sie die Kriterien für die Ausführung bestimmen und den Automatisierungsmechanismus einrichten, durch den es ausgeführt wird, wenn diese Kriterien erfüllt sind.

Reagieren auf Vorfälle und Warnungen

Wenn Sie ein Playbook verwenden möchten, um automatisch auf einen gesamten Vorfall oder eine einzelne Warnung zu reagieren, erstellen Sie eine Automatisierungsregel, die ausgeführt wird, wenn der Vorfall erstellt oder aktualisiert oder wenn die Warnung generiert wird. Diese Automatisierungsregel enthält einen Schritt, der das Playbook aufruft, das Sie verwenden möchten.

So erstellen Sie eine Automatisierungsregel:

Wählen Sie im Microsoft Sentinel-Navigationsmenü auf der Seite Automatisierung im oberen Menü die Option Erstellen und anschließend Automatisierungsregel aus.

Der Bereich Neue Automatisierungsregel erstellen wird geöffnet. Geben Sie einen Namen für Ihre Regel ein. Ihre Optionen unterscheiden sich je nachdem, ob Ihr Arbeitsbereich in die einheitliche Security Operations-Plattform integriert ist. Zum Beispiel:

Trigger: Wählen Sie den entsprechenden Trigger passend zu dem Umstand aus, für den Sie die Automatisierungsregel erstellen – Wenn ein Vorfall erstellt wird, wenn ein Vorfall aktualisiert wird oder wenn eine Warnung erstellt wird.

Bedingungen:

Wenn Ihr Arbeitsbereich noch nicht in die einheitliche Security Operations-Plattform integriert ist, können Vorfälle zwei mögliche Ursachen haben:

- Vorfälle können innerhalb von Microsoft Sentinel erstellt werden

- Vorfälle können aus Microsoft Defender XDR importiert – und synchronisiert – werden.

- Vorfälle können innerhalb von Microsoft Sentinel erstellt werden

Wenn Sie einen der Vorfalltrigger ausgewählt haben und wollen, dass die Automatisierungsregel nur für Vorfälle wirksam wird, die aus Microsoft Sentinel stammen, oder alternativ aus Microsoft Defender XDR, geben Sie die Quelle in der Bedingung Vorfallanbieter entspricht an.

Diese Bedingung wird nur angezeigt, wenn ein Vorfalltrigger ausgewählt ist und Ihr Arbeitsbereich nicht in die einheitliche Security Operations-Plattform integriert ist.

Für alle Triggertypen gilt: Wenn die Automatisierungsregel nur für bestimmte Analyseregeln gelten soll, ändern Sie die Bedingung Wenn Name der Analyseregel Folgendes enthält, um die gewünschten Regeln anzugeben.

Fügen Sie alle anderen Bedingungen hinzu, für die Sie bestimmen möchten, ob diese Automatisierungsregel ausgeführt wird. Klicken Sie auf + hinzufügen, und wählen Sie Bedingungen oder Bedingungsgruppen aus der Dropdownliste aus. Die Liste mit den Bedingungen wird mit Feldern für Warnungsdetails und Entitätsbezeichner aufgefüllt.

Aktionen:

- Da Sie diese Automatisierungsregel zum Ausführen eines Playbooks verwenden, wählen Sie in der Dropdownliste die Aktion Playbook ausführen aus. Sie werden dann aufgefordert, aus einer zweiten Dropdownliste auszuwählen, in der die verfügbaren Playbooks angezeigt werden. Eine Automatisierungsregel kann nur die Playbooks ausführen, die mit demselben Trigger (Vorfall oder Warnung) wie der in der Regel definierte Trigger beginnen, sodass nur diese Playbooks in der Liste angezeigt werden.

Wichtig

Microsoft Sentinel müssen explizite Berechtigungen erteilt werden, um Playbooks über Automatisierungsregeln ausführen zu können, egal ob manuell oder von einer Automatisierungsregeln. Ist ein Playbook in der Dropdownliste ausgegraut dargestellt, verfügt Sentinel über keine Berechtigung für die Ressourcengruppe des Playbooks. Klicken Sie auf den Link Manage playbook permissions (Playbookberechtigungen verwalten), um Berechtigungen zuzuweisen.

Aktivieren Sie im daraufhin angezeigten Bereich Berechtigungen verwalten die Kontrollkästchen der Ressourcengruppen, die die auszuführenden Playbooks enthalten, und klicken Sie auf Anwenden.

- Sie müssen über die Besitzerberechtigung für jede Ressourcengruppe verfügen, für die Sie Microsoft Sentinel-Berechtigungen erteilen möchten, und über die Rolle Logik-App-Mitwirkende für jede Ressourcengruppe, die Playbooks enthält, die Sie ausführen möchten.

- Wenn sich das auszuführende Playbook in einer mehrinstanzenfähigen Bereitstellung in einem anderen Mandanten befindet, müssen Sie Microsoft Sentinel die Berechtigung erteilen, das Playbook im Mandanten des Playbooks auszuführen.

- Wählen Sie im Mandanten des Playbooks im Microsoft Sentinel-Navigationsmenü die Option Einstellungen aus.

- Wählen Sie auf dem Blatt Einstellungen die Registerkarte Einstellungen aus, und erweitern Sie anschließend den Bereich Playbookberechtigungen.

- Klicken Sie auf die Schaltfläche „Berechtigungen konfigurieren“, um das oben erwähnte Panel Berechtigungen verwalten zu öffnen und wie dort beschrieben fortzufahren.

Wenn Sie in einem MSSP-Szenario ein Playbook in einem Kundenmandanten anhand einer Automatisierungsregel ausführen möchten, die Sie erstellt haben, während Sie im Mandanten des Dienstanbieters angemeldet waren, müssen Sie Microsoft Sentinel die Genehmigung erteilen, das Playbook in beiden Mandanten auszuführen. Befolgen Sie im Mandanten Kunden die Anweisungen für mehrinstanzenfähige Bereitstellungen im vorherigen Aufzählungspunkt. Im Dienstanbietermandanten müssen Sie die Azure Security Insights-App in Ihrer Azure Lighthouse-Onboardingvorlage hinzufügen:

- Wechseln Sie im Azure-Portal zu Microsoft Entra ID.

- Klicken Sie auf Unternehmensanwendungen.

- Wählen Sie Anwendungstyp aus, und filtern Sie nach Microsoft-Anwendungen.

- Geben Sie im Suchfeld den Namen Azure Security Insights ein.

- Kopieren Sie das Feld Objekt-ID. Sie müssen diese zusätzliche Autorisierung zu Ihrer vorhandenen Azure Lighthouse-Delegierung hinzufügen.

Die Rolle Mitwirkender für Microsoft Sentinel-Automatisierung weist eine feste GUID auf. Hierbei handelt es sich um f4c81013-99ee-4d62-a7ee-b3f1f648599a.

- Fügen Sie alle anderen Aktionen hinzu, die Sie für diese Regel benötigen. Sie können die Reihenfolge der Ausführung von Aktionen ändern, indem Sie die Nach-oben- oder Nach-unten-Pfeile rechts neben jeder Aktion auswählen.

- Falls gewünscht, können Sie ein Ablaufdatum für Ihre Automatisierungsregel festlegen.

- Geben Sie unter Reihenfolge eine Zahl ein, um festzulegen, wann diese Regel in der Sequenz der Automatisierungsregeln ausgeführt werden soll.

- Wählen Sie Übernehmen. Sie haben es geschafft!

Reagieren auf Warnungen – Legacymethode

Eine weitere Möglichkeit zum automatischen Ausführen von Playbooks als Reaktion auf Warnungen besteht darin, sie aus einer Analyseregel aufzurufen. Wenn die Regel eine Warnung generiert, wird das Playbook ausgeführt.

Diese Methode gilt ab März 2026 veraltet.

Ab Juni 2023 können Sie auf diese Weise keine Playbooks mehr zu Analyseregeln hinzufügen. Sie können jedoch weiterhin die vorhandenen Playbooks sehen, die aus Analyseregeln aufgerufen werden. Diese Playbooks werden noch bis März 2026 ausgeführt. Es wird dringend empfohlen vor diesem Zeitpunkt, stattdessen Automatisierungsregeln zu erstellen, um diese Playbooks abzurufen.

Ausführen eines Playbooks bei Bedarf

Sie können ein Playbook bei Bedarf auch manuell ausführen, sei es als Reaktion auf Warnungen, Vorfälle (Vorschau) oder Entitäten (auch Vorschau). Dies kann in Situationen nützlich sein, in denen Sie mehr menschliche Eingaben und stärkere Kontrolle über Orchestrierungs- und Antwortprozesse wünschen.

Manuelles Ausführen eines Playbooks für eine Warnung

Hinweis

Dieses Verfahren wird in der einheitlichen Security Operations-Plattform nicht unterstützt.

Wählen Sie im Azure-Portal nach Bedarf eine der folgenden Registerkarten für Ihre Umgebung aus:

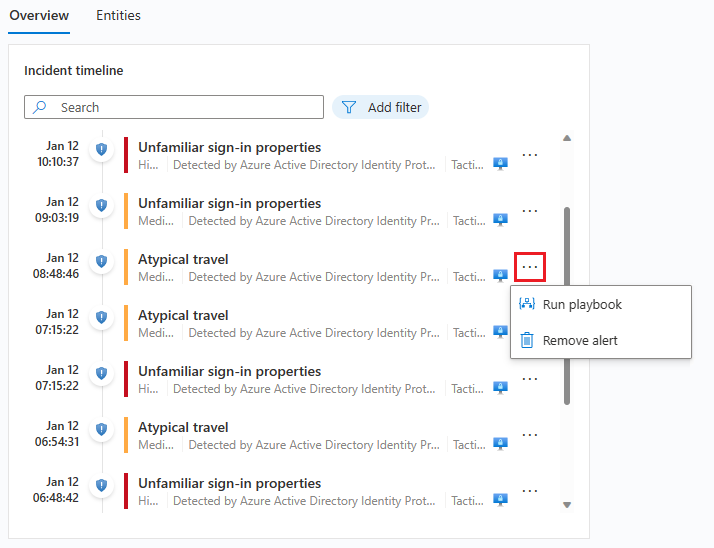

- Wählen Sie auf der Seite Incidents einen Incident aus. Wählen Sie im Azure-Portal unten im Bereich „Vorfalldetails“ die Option Vollständige Details anzeigen aus, um die Seite „Vorfalldetails“ zu öffnen.

- Wählen Sie auf der Seite mit Incidentdetails im Widget Incidentzeitachse die Warnung aus, für die Sie das Playbook ausführen möchten. Wählen Sie die drei Punkte am Ende der Zeile der Warnung aus und im Popupmenü Playbook ausführen.

- Der Bereich Warnungsplaybooks wird geöffnet. Es wird eine Liste aller Playbooks angezeigt, die mit dem Microsoft Sentinel-Warnungstrigger von Logic Apps konfiguriert sind, auf die Sie Zugriff haben.

- Wählen Sie in der Zeile eines bestimmten Playbooks Ausführen aus, um es sofort auszuführen.

Sie können den Ausführungsverlauf für Playbooks in einer Warnung anzeigen, indem Sie im Bereich Warnungsplaybooks die Registerkarte Ausführungen auswählen. Es kann ein paar Sekunden dauern, bis eine gerade abgeschlossene Ausführung in dieser Liste angezeigt wird. Durch Auswahl einer spezifischen Ausführung wird das vollständige Ausführungsprotokoll in Logic Apps geöffnet.