Beschreiben Sie, wie Sie Microsoft Security Copilot aktivieren

Um mit der Nutzung von Microsoft Security Copilot zu beginnen, müssen Unternehmen Schritte unternehmen, um den Dienst und die Benutzenden zu aktivieren. Dazu gehören:

- Bereitstellen von Copilot-Kapazität

- Einrichten der Standardumgebung

- Zuweisen von Rollenberechtigungen

Bereitstellen der Kapazität

Microsoft Security Copilot wird als verbrauchsabhängiges Angebot verkauft, d. h. die Kundschaft erhält eine monatliche Abrechnung auf der Grundlage einer bereitgestellten Kapazität, die nach Stunden abgerechnet wird. Die bereitgestellte Kapazität wird als SCU (Security Compute Unit) bezeichnet. Eine SCU ist die Maßeinheit der Computerleistung, die zum Ausführen von Copilot sowohl in den eigenständigen als auch in eingebetteten Umgebungen verwendet wird.

Bevor Benutzerinnen und Benutzer mit der Verwendung von Copilot beginnen können, müssen Admins Kapazität bereitstellen und zuordnen. Bereitstellen der Kapazität:

Sie benötigen ein Azure-Abonnement.

Sie müssen mindestens Azure-Besitzer oder Azure-Mitwirkender auf Ressourcengruppenebene sein.

Beachten Sie, dass ein globaler Admin in Microsoft Entra ID nicht unbedingt standardmäßig die Rolle eines Azure-Besitzenden oder Azure-Teilnehmenden hat. Microsoft Entra-Rollenzuweisungen gewähren keinen Zugriff auf Azure-Ressourcen. Als globaler Administrator in Microsoft Entra können Sie die Zugriffsverwaltung für Azure-Ressourcen über das Azure-Portal aktivieren. Weitere Informationen finden Sie unter Erhöhen der Zugriffsrechte zum Verwalten aller Azure-Abonnements und Verwaltungsgruppen. Nachdem Sie die Zugriffsverwaltung für Azure-Ressourcen aktiviert haben, können Sie die entsprechende Azure-Rolle konfigurieren.

Es gibt zwei Optionen für die Bereitstellung der Kapazität:

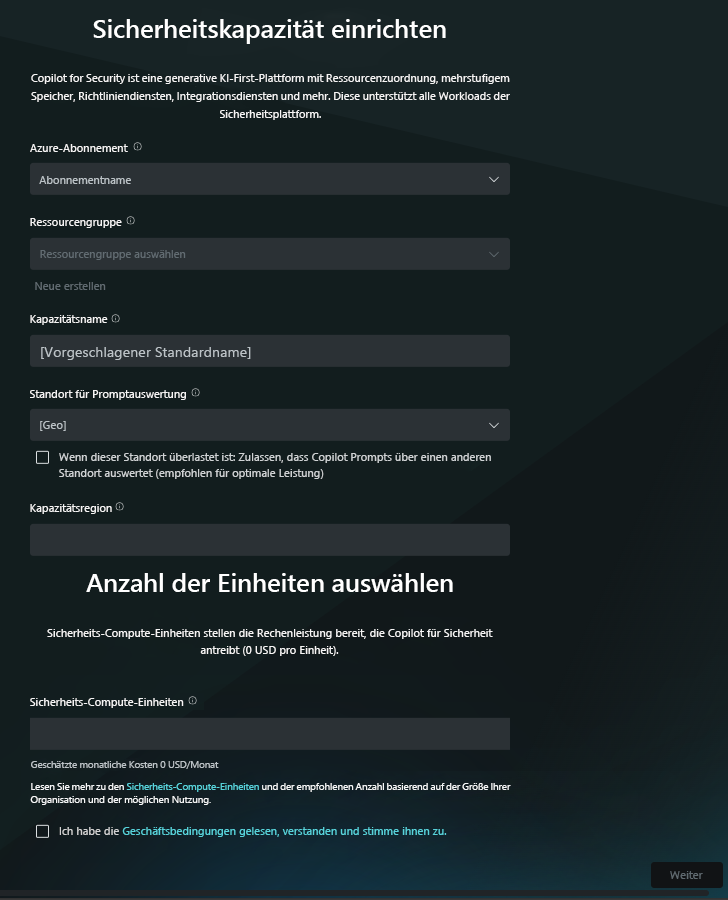

- Bereitstellen der Kapazität innerhalb von Security Copilot (empfohlen) – Wenn Sie Security Copilot zum ersten Mal als Administrator öffnen, führt Sie ein Assistent durch die Schritte beim Einrichten der Kapazität für Ihre Organisation. Der Assistent fordert Sie auf, Informationen wie Ihr Azure-Abonnement, Ihre Ressourcengruppe, Ihre Region, den Kapazitätsnamen und die Anzahl der SCUs anzugeben.

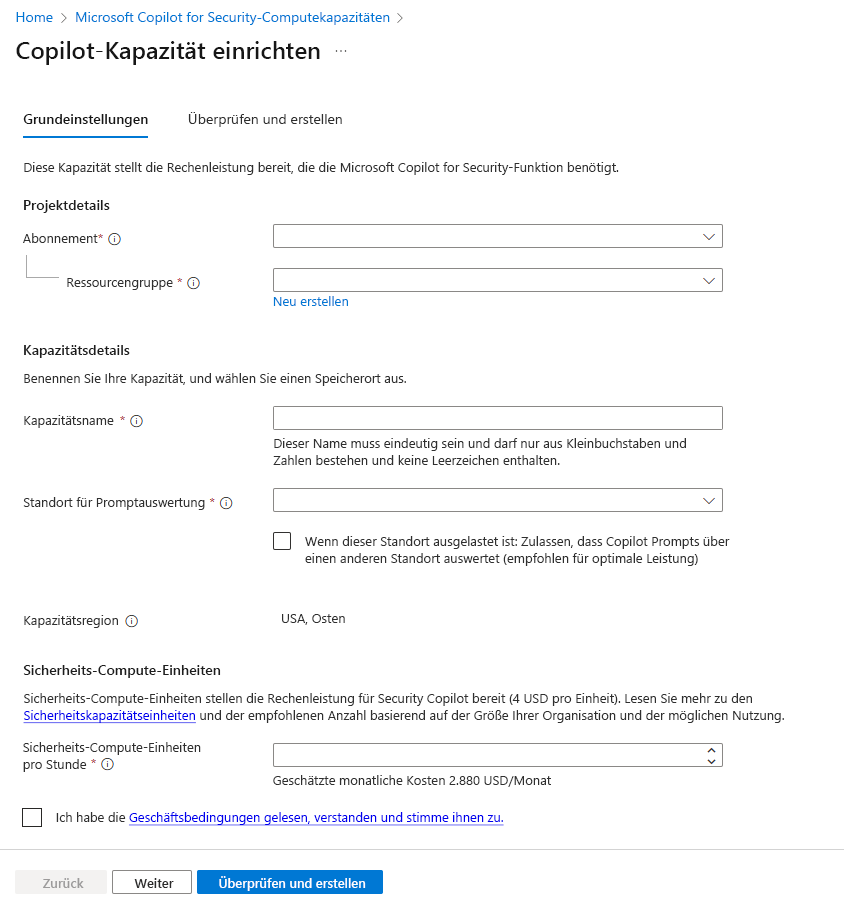

- Bereitstellen der Kapazität über Azure – Das Azure-Portal umfasst jetzt Security Copilot als ein Dienst. Wenn Sie den Dienst auswählen, öffnet sich die Seite, auf der Sie Informationen wie Ihr Azure-Abonnement, die Ressourcengruppe, die Region, den Kapazitätsnamen und die Anzahl der SCUs eingeben.

Hinweis

Unabhängig von der gewählten Methode müssen Sie mindestens 1 und maximal 100 SCUs erwerben.

Unabhängig davon, welchen Ansatz Sie für die Bereitstellung von Kapazität wählen, nimmt der Prozess die Informationen auf und erstellt eine Ressourcengruppe für den Microsoft Security Copilot-Dienst innerhalb Ihres Azure-Abonnements. Die SCUs sind eine Azure-Ressource innerhalb dieser Ressourcengruppe. Die Bereitstellung der Azure-Ressourcen kann ein paar Minuten dauern.

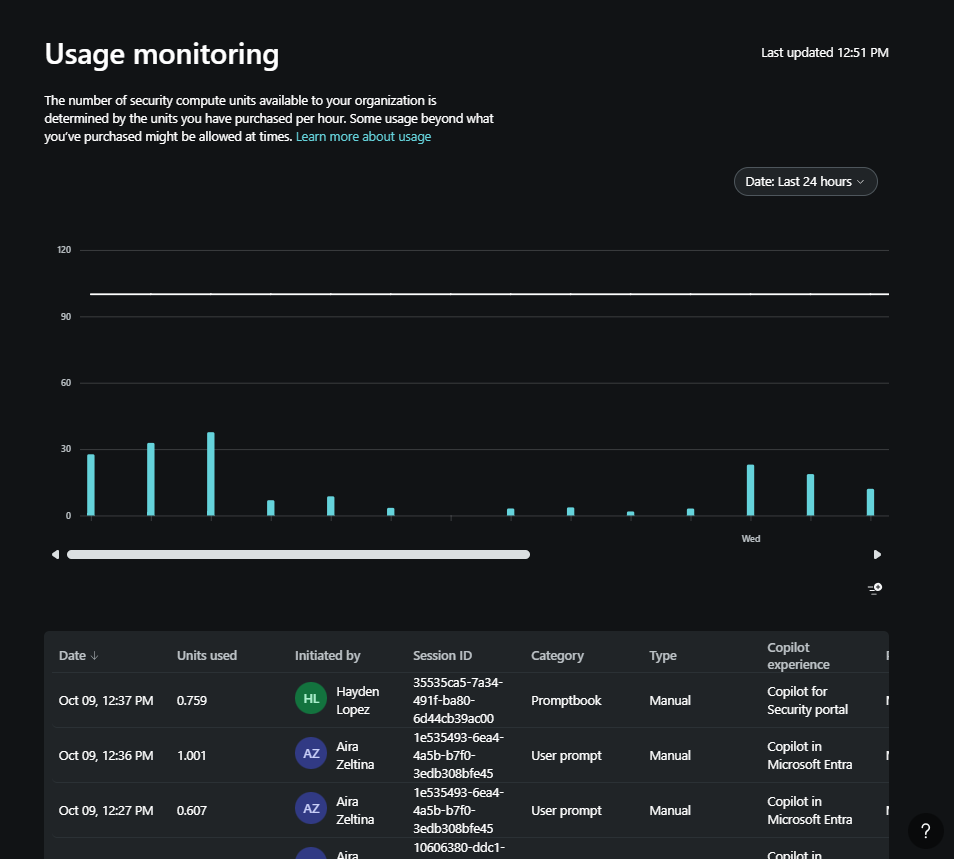

Sobald Administratoren die Schritte zum Onboarding in Copilot abgeschlossen haben, können sie die Kapazität verwalten, indem sie die Anzahl der bereitgestellten SCUs im Azure-Portal oder im Microsoft Security Copilot-Produkt selbst erhöhen oder verringern. Security Copilot bietet ein Dashboard zur Verbrauchsüberwachung für Kapazitätsbesitzer, mit dem sie den Verbrauch im Zeitverlauf nachverfolgen und fundierte Entscheidungen zur Kapazitätsbereitstellung treffen können. Als Besitzer haben Sie Einblick in die Anzahl der Einheiten, die in einer Sitzung verwendet werden, die spezifischen Plug-Ins, die während Sitzungen verwendet werden, und die Initiatoren dieser Sitzungen. Mit dem Dashboard können Sie auch Filter anwenden und Nutzungsdaten nahtlos exportieren. Das Dashboard enthält bis zu 90 Tage Daten.

Einrichten der Standardumgebung

Zum Einrichten der Standardumgebung müssen Sie über eine der folgenden Microsoft Entra ID-Rollen verfügen:

- Globaler Administrator

- Sicherheitsadministrator

Während der Einrichtung von Security Copilot werden Sie aufgefordert, Einstellungen zu konfigurieren. Dazu gehören:

SCU-Kapazität – Wählen Sie die Kapazität der zuvor bereitgestellten SCUs aus.

Datenspeicher – Wenn sich ein Unternehmen bei Copilot anmeldet, müssen Admins den geografischen Standort des Mandanten bestätigen, da die von den Diensten gesammelten Kundendaten dort gespeichert werden. Microsoft Security Copilot wird in den Microsoft Azure-Rechenzentren in der Europäischen Union (EUDB), dem Vereinigten Königreich, den Vereinigten Staaten, Australien und Neuseeland, Japan, Kanada und Südamerika betrieben.

Entscheiden Sie, wo Ihre Prompts ausgewertet werden – Sie können die Auswertung auf innerhalb Ihrer geografischen Region einschränken oder die Auswertung überall auf der Welt zulassen.

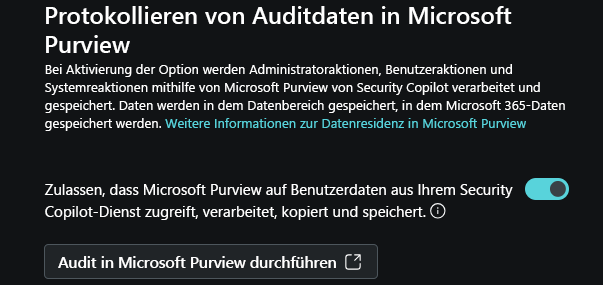

Protokollierung von Überwachungsdaten in Microsoft Purview – Im Rahmen der Ersteinrichtung und unter den Einstellungen für „Besitzer“ in der eigenständigen Erfahrung aufgeführt, können Sie Microsoft Purview das Verarbeiten und Speichern von Administratoraktionen, Benutzeraktionen und Copilot-Antworten erlauben. Dazu gehören Daten von Microsoft und Nicht-Microsoft-Integrationen. Wenn Sie sich anmelden und Microsoft Purview bereits verwenden, ist keine weitere Aktion erforderlich. Wenn Sie sich anmelden, aber Purview noch nicht verwenden, müssen Sie den Microsoft Purview-Leitfäden folgen, um eine begrenzte Erfahrung einzurichten.

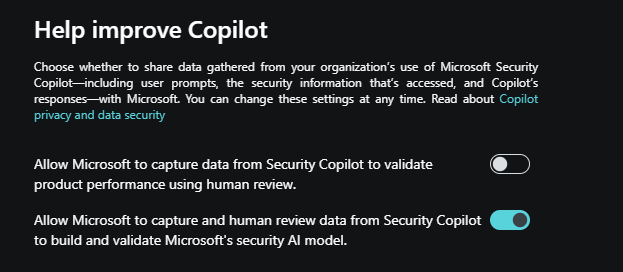

Die Daten Ihrer Organisation: Der Administrator muss auch die Datenfreigabeoptionen aktivieren oder deaktivieren. Diese Optionen sind Teil der Ersteinrichtung und werden auch unter den Einstellungen für „Besitzer“ in der eigenständigen Erfahrung aufgeführt. Aktivieren oder deaktivieren Sie die Umschaltfläche für die folgenden Optionen:

Microsoft erlauben, Daten von Security Copilot zu erfassen, um die Produktleistung durch menschliche Überprüfung zu validieren: Wenn diese Option aktiviert ist, werden Kundendaten zur Produktverbesserung mit Microsoft geteilt. Prompts und Antworten werden ausgewertet, um zu verstehen, ob die richtigen Plug-Ins ausgewählt wurden, wenn die Ausgabe das erwartete Ergebnis ist, wie Antworten, Latenz und Ausgabeformat verbessert werden können.

Microsoft erlauben, Daten von Security Copilot zu erfassen und zu überprüfen, um das Sicherheits-KI-Modell von Microsoft aufzubauen und zu validieren: Wenn diese Option aktiviert ist, werden Kundendaten zur Verbesserung der Copilot-KI mit Microsoft geteilt. Eine Aktivierung erlaubt Microsoft NICHT, Kundendaten zum Trainieren von grundlegenden Modellen zu verwenden. Eingabeaufforderungen und Antworten werden ausgewertet, um Antworten zu verbessern und sicherzustellen, dass sie Ihren Erwartungen entsprechen und nützlich sind.

Weitere Informationen dazu, wie Microsoft Ihre Daten verarbeitet, finden Sie unter Datensicherheit und Datenschutz.

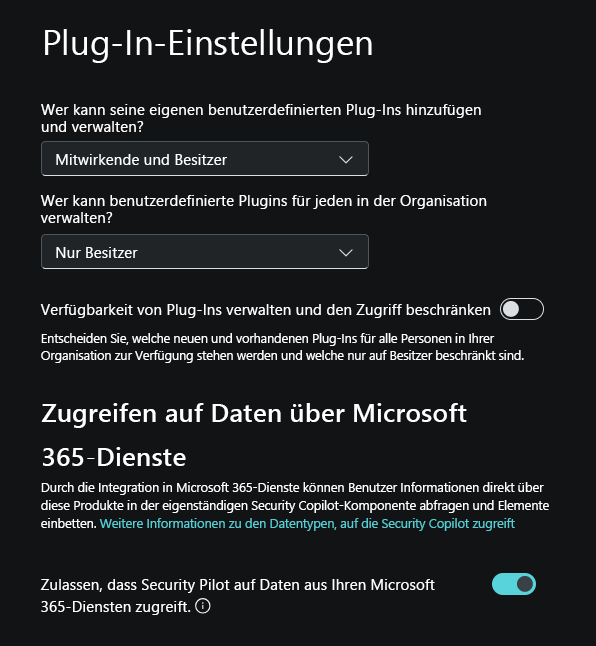

Plug-In-Einstellungen – Der Administrator verwaltet Plug-Ins und konfiguriert, ob Security Copilot auf Daten von Ihren Microsoft 365-Diensten zugreifen darf.

Konfigurieren Sie, wer eigene benutzerdefinierte Plug-Ins hinzufügen und verwalten darf und wer benutzerdefinierte Plug-Ins für alle Benutzer in der Organisation hinzufügen und verwalten darf.

Verwalten Sie die Verfügbarkeit des Plug-Ins, und beschränken Sie den Zugriff. Wenn diese Option aktiviert ist, entscheiden Administratoren, welche neuen und vorhandenen Plug-Ins für alle Benutzer in Ihrer Organisation verfügbar sind und welche nur den Besitzer vorbehalten sind.

Erlauben Sie Security Copilot, auf Daten von Ihren Microsoft 365-Diensten zuzugreifen. Wenn diese Option deaktiviert ist, kann Ihre Organisation keine Plug-Ins verwenden, die auf Microsoft 365-Dienste zugreifen. Derzeit ist diese Option für die Verwendung des Microsoft Purview-Plug-Ins erforderlich. Nur ein Benutzer mit der Rolle „Globaler Administrator“ kann diese Einstellung festlegen und/oder ändern.

Rollenberechtigungen

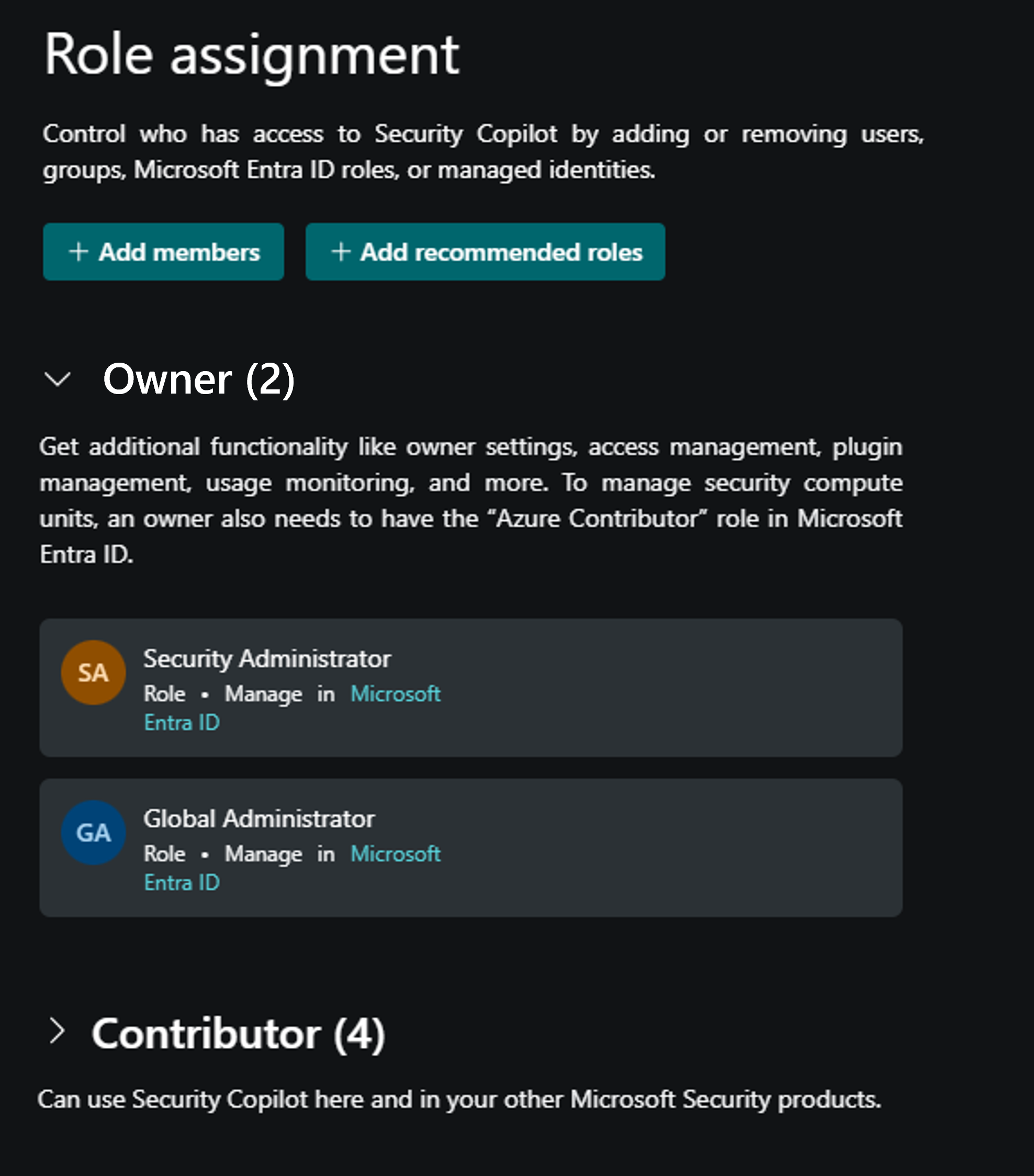

Um sicherzustellen, dass die Benutzerinnen und Benutzer auf die Features von Copilot zugreifen können, müssen sie über die entsprechenden Rollenberechtigungen verfügen.

Berechtigungen können über Microsoft Entra ID-Rollen oder Security Copilot-Rollen zugewiesen werden. Stellen Sie als bewährte Methode die am wenigsten privilegierte Rolle für jeden Benutzer bereit.

Die Microsoft Entra ID-Rollen sind:

- Globaler Administrator

- Sicherheitsadministrator

- Sicherheitsoperator

- Sicherheitsleseberechtigter

Obwohl diese Microsoft Entra ID-Rollen Benutzern unterschiedliche Zugriffsebenen auf Copilot gewähren, erstreckt sich der Umfang dieser Rollen über Copilot hinaus. Aus diesem Grund führt Security Copilot zwei Rollen ein, die wie Zugriffsgruppen funktionieren, aber keine Microsoft Entra ID-Rollen sind. Stattdessen steuern sie lediglich den Zugriff auf die Funktionen der Security Copilot-Plattform.

Die Microsoft Security Copilot-Rollen sind:

- Copilot-Besitzer

- Copilot-Mitwirkender

Die Rollen „Sicherheitsadministrator“ und „Globaler Administrator“ in Microsoft Entra erben automatisch den Copilot-Besitzerzugriff.

Nur Benutzer, die über die Rollen „Globaler Administrator“, „Sicherheitsadministrator“ oder „Copilot-Besitzer“ verfügen, können Rollenzuweisungen in Copilot vornehmen, indem Sie Mitglieder den Rollen „Besitzer“ und „Mitwirkender“ hinzufügen bzw. daraus entfernen.

Eine Gruppe, die Admins/Eigentümer als Mitglied der Mitwirkendenrolle aufnehmen können, ist die Gruppe Empfohlene Microsoft-Sicherheitsrollen. Diese Gruppe existiert nur im Security Copilot und ist ein Bündel von bestehenden Microsoft Entra-Rollen. Wenn Sie diese Gruppe als Mitglied der Mitwirkendenrolle hinzufügen, erhalten alle Benutzenden, die Mitglieder der Entra ID-Rollen sind, die in der empfohlenen Microsoft Security-Rollengruppe enthalten sind, Zugriff auf die Copilot-Plattform. Diese Option bietet eine schnelle, sichere Möglichkeit, Benutzern in Ihrer Organisation, die bereits über ein Microsoft-Plugin Zugriff auf die von Copilot verwendeten Sicherheitsdaten haben, den Zugang zur Copilot-Plattform zu ermöglichen.

Eine detaillierte Auflistung der Berechtigungen, die für jede dieser Rollen gewährt werden, finden Sie unter Grundlegendes zur Authentifizierung in Microsoft Security Copilot im Abschnitt „Zuweisen von Rollen“.

Copilot-Plug-Ins und Rollenanforderungen

Durch Ihre Rolle wird gesteuert, auf welche Aktivitäten Sie zugreifen können, z. B. das Konfigurieren von Einstellungen, das Zuweisen von Berechtigungen oder das Ausführen von Aufgaben. Copilot geht nicht über den Zugriff hinaus, den Sie haben. Zudem verfügen einzelne Microsoft-Plug-Ins möglicherweise über eigene Rollenanforderungen für den Zugriff auf den Dienst und die dargestellten Daten. Ein Analyst, dem die Rolle eines Operators für Sicherheit oder die Rolle eines Mitwirkenden am Copilot-Arbeitsbereich zugewiesen wurde, kann beispielsweise auf das Copilot-Portal zugreifen und Sitzungen erstellen. Um das Microsoft Sentinel-Plugin zu nutzen, benötigt er jedoch eine entsprechende Rolle wie Microsoft Sentinel Reader, um auf Incidents im Arbeitsbereich zuzugreifen. Um auf die Geräte, Berechtigungen und Richtlinien zuzugreifen, die über das Microsoft Intune-Plugin verfügbar sind, benötigt dieselbe bzw. derselbe Analysierende eine andere dienstspezifische Rolle, wie etwa die Rolle „Intune Endpoint Security Manager“.

Microsoft-Plug-Ins in Copilot verwenden im Allgemeinen das OBO-Modell (On Behalf Of). Das bedeutet, dass Copilot weiß, dass ein Kunde Lizenzen für bestimmte Produkte besitzt und automatisch bei diesen Produkten angemeldet ist. Copilot kann dann auf die spezifischen Produkte zugreifen, wenn das Plug-In aktiviert ist und ggf. Parameter konfiguriert werden. Einige Microsoft-Plug-Ins, die Setup erfordern, können konfigurierbare Parameter enthalten, die für die Authentifizierung anstelle des OBO-Modells verwendet werden.