Integrieren von Azure Arc-fähigen Servern in Microsoft Defender für Cloud

Tailwind Traders hat seine Computer in Server mit Azure Arc-Unterstützung integriert und möchte diese Server nun in Microsoft Defender for Cloud integrieren. In dieser Lerneinheit erfahren Sie, wie Sie Ihre Server mit Azure Arc-Unterstützung in Microsoft Defender for Cloud integrieren, indem Sie Log Analytics aktivieren.

Hinzufügen eines Azure-fremden Computers mit Azure Arc

Da Ihr virtueller Azure-Computer bereits als Azure-Ressource registriert und verwaltet wird, muss der virtuelle Computer neu konfiguriert werden. Die Neukonfiguration des virtuellen Computers umfasst das Entfernen von Erweiterungen, das Deaktivieren des Azure-VM-Gast-Agents und das Blockieren des Azure IMDS-Zugriffs. Nachdem Sie diese drei Änderungen vorgenommen haben, verhält sich Ihr virtueller Azure-Computer wie jeder andere Computer oder Server außerhalb von Azure. Dieser neu konfigurierte virtuelle Azure-Computer kann als Startpunkt für die Installation und Evaluierung von Servern mit Azure Arc-Unterstützung dienen.

Die bevorzugte Methode zum Hinzufügen Ihrer Nicht-Azure-Computer zu Microsoft Defender für Cloud ist die Verwendung von Azure Arc-fähigen Servern. Beim Verknüpfen eines Computers mit Azure über Azure Arc-fähige Server wird eine Azure-Ressource für den Hybridcomputer erstellt. Wenn Sie den Log Analytics-Agent auf dem Arc-fähigen Server installieren, wird der Hybridcomputer auch in Defender für Cloud angezeigt. Genau wie Ihre anderen Azure-Ressourcen kann der Arc-fähige Server auch Sicherheitsempfehlungen und Oberflächenwarnungen enthalten und in Ihrer Sicherheitsbewertung erfasst werden.

Die Log Analytics-Tools für die automatische Bereitstellung von Defender for Cloud unterstützen keine Computer, auf denen Azure Arc ausgeführt wird. Folgende Bereitstellungsoptionen für den Log Analytics-Agent sind verfügbar:

- Sie können VM-Erweiterungen für Server mit Azure Arc-Unterstützung über das Azure-Portal bereitstellen. Sie können sie auch mithilfe von PowerShell, der Azure CLI oder mit einer Azure Resource Manager-Vorlage (ARM) bereitstellen.

- Azure Policy über die Erweiterung „Konfigurieren von Log Analytics“ auf Linux-Servern mit Azure Arc-Unterstützung / Richtliniendefinitionen für die Erweiterung „Konfigurieren von Log Analytics“ auf Windows-Servern mit Azure Arc-Unterstützung.

- Azure Automation und die zugehörige Unterstützung für PowerShell und Python, um die Bereitstellung der Erweiterung der Log Analytics-Agent-VM zu automatisieren

Aktivieren der Log Analytics-VM-Erweiterung über das Azure-Portal

Sie können VM-Erweiterungen über das Azure-Portal auf Ihren durch einen Server mit Azure Arc-Unterstützung verwalteten Computer anwenden:

Navigieren Sie in Ihrem Browser zum Azure-Portal.

Navigieren Sie im Portal zu Server – Azure Arc, wählen Sie dies aus, und wählen Sie dann Ihren Hybridcomputer aus der Liste aus.

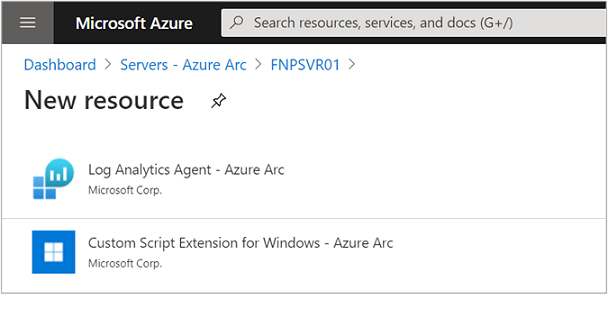

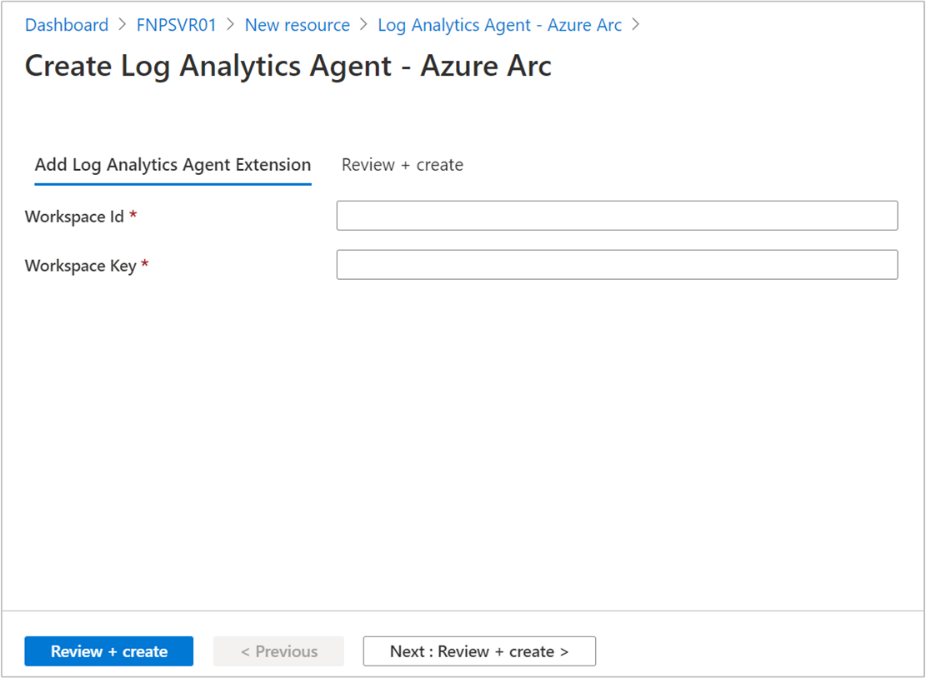

Wählen Sie Erweiterungen und dann Hinzufügen aus. Wählen Sie in der Liste der verfügbaren Erweiterungen die Log Analytics-VM-Erweiterung aus, und befolgen Sie die Anweisungen im Assistenten.

Geben Sie zum Abschließen der Installation die Arbeitsbereichs-ID und den Primärschlüssel an.

Nach dem Bestätigen der bereitgestellten erforderlichen Informationen wählen Sie Überprüfen + Erstellen aus. Es wird eine Zusammenfassung der Bereitstellung angezeigt, und Sie können den Status der Bereitstellung überprüfen.

Überprüfen Ihrer Bereitstellung

Nun können Sie Ihre Azure- und Nicht-Azure-Computer an einem Ort anzeigen. Öffnen Sie in Microsoft Defender für Cloud die Seite zum Ressourcenbestand, und filtern Sie nach den relevanten Ressourcentypen.

Die Seite mit dem Ressourcenbestand von Microsoft Defender for Cloud bietet einen einzelnen Bereich zum Anzeigen Ihrer verbundenen Ressourcen und von deren Sicherheitsstatus. Defender für Cloud analysiert regelmäßig den Sicherheitsstatus von Ressourcen, die mit Ihren Abonnements verbunden sind, um potenzielle Sicherheitsrisiken zu identifizieren. Anschließend erhalten Sie Empfehlungen dazu, wie Sie diese Sicherheitsrisiken beheben können.