Konfigurieren Sie Multi-Faktor-Authentifizierungs-Methoden

Wie bereits in diesem Modul erwähnt, empfiehlt es sich, Benutzer*innen aus mehreren Authentifizierungsmethoden auswählen zu lassen, für den Fall, dass ihre primäre Methode nicht verfügbar ist.

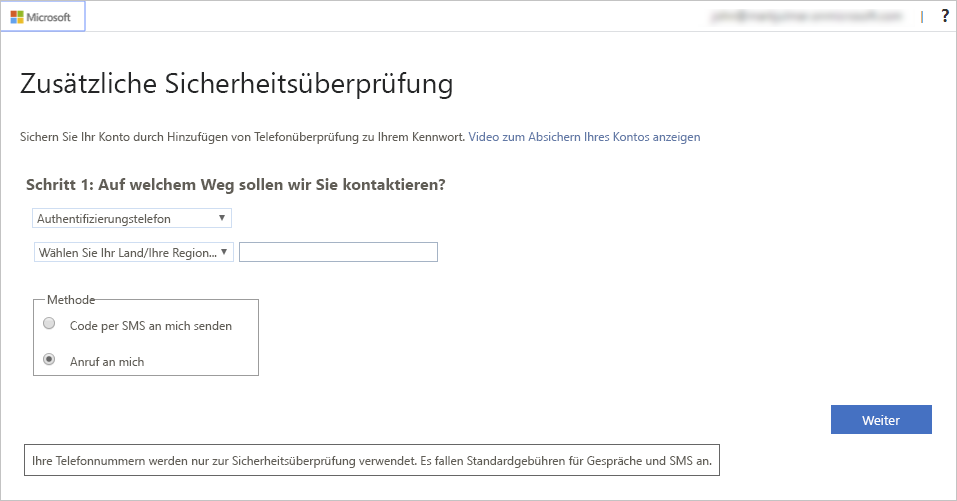

Wenn Benutzer*innen sich zum ersten Mal bei einem Dienst anmelden, der eine Multi-Faktor-Authentifizierung erfordert, werden sie wie im folgenden Screenshot dargestellt aufgefordert, ihre bevorzugte Methode zu registrieren:

Tipp

Wenn Sie die vorherige Übung abgeschlossen und die Multi-Faktor-Authentifizierung für ein Konto und eine App aktiviert haben, können Sie versuchen, mit dem Benutzerkonto auf diese App zuzugreifen. Der vorherige Fluss sollte angezeigt werden.

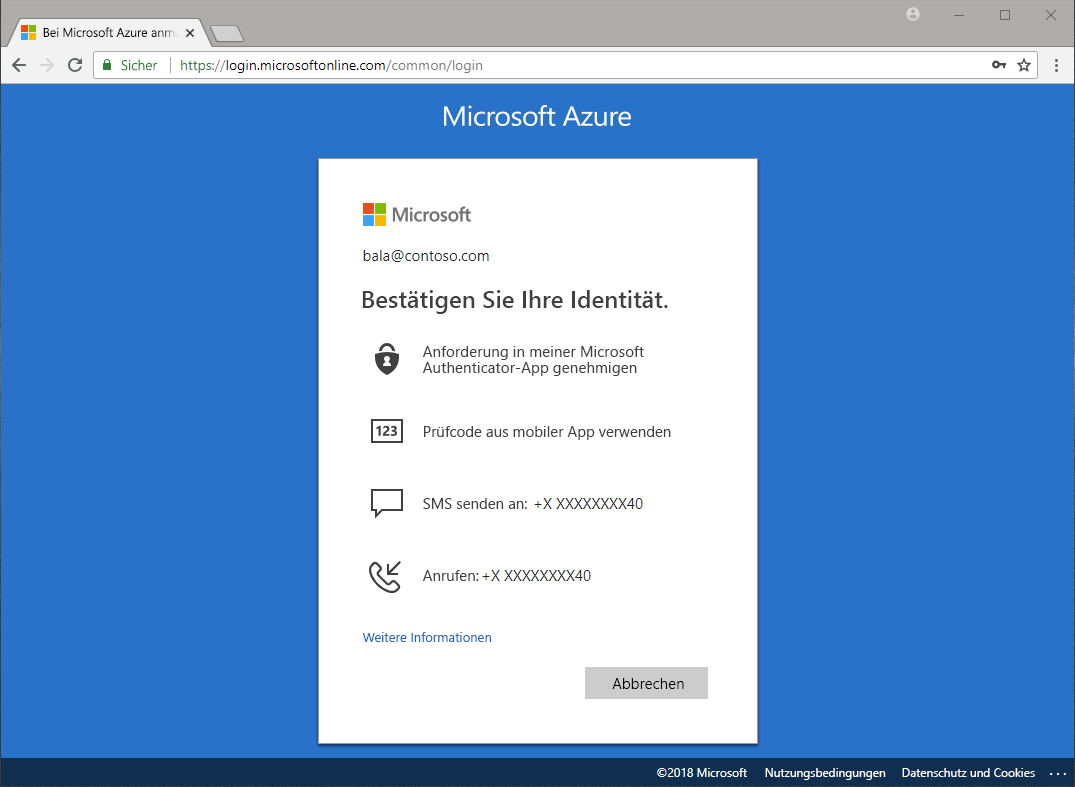

Wenn sie sich registriert haben, werden sie wie in der folgenden Abbildung bei jeder Anmeldung bei einem Dienst oder App, die eine Multi-Faktor-Authentifizierung erfordern, vom Azure-Anmeldevorgang dazu aufgefordert, die Authentifizierungsinformationen anzugeben, wie in der folgenden Abbildung zu sehen:

Azure-Authentifizierungsmethoden

Es gibt wie bereits erwähnt verschiedene Authentifizierungsmethoden, die ein Administrator einrichten kann. Einige davon unterstützen die Self-Service-Kennwortzurücksetzung (SSPR), mit denen Benutzer*innen ihr Kennwort über ein sekundäres Authentifizierungsformular zurücksetzen können. Sie können diesen Dienst mit der Multi-Faktor-Authentifizierung von Microsoft Entra koppeln, um die Belastung für IT-Mitarbeiter zu reduzieren.

In der folgenden Tabelle werden die Authentifizierungsmethoden und die Dienste, die diese verwenden können, aufgelistet:

| Authentifizierungsmethode | Dienste |

|---|---|

| Kennwort | Multi-Faktor-Authentifizierung von Microsoft Entra und SSPR |

| Sicherheitsfragen | SSPR |

| E-Mail-Adresse | SSPR |

| Windows Hello for Business | Multi-Faktor-Authentifizierung von Microsoft Entra und SSPR |

| FIDO2-Sicherheitsschlüssel | Multi-Faktor-Authentifizierung von Microsoft Entra und SSPR |

| Microsoft Authenticator-App | Multi-Faktor-Authentifizierung von Microsoft Entra und SSPR |

| OATH-Hardwaretoken | Multi-Faktor-Authentifizierung von Microsoft Entra und SSPR |

| OATH-Softwaretoken | Multi-Faktor-Authentifizierung von Microsoft Entra und SSPR |

| Textnachricht | Multi-Faktor-Authentifizierung von Microsoft Entra und SSPR |

| Sprachanruf | Multi-Faktor-Authentifizierung von Microsoft Entra und SSPR |

| App-Kennwörter | Multi-Faktor-Authentifizierung von Microsoft Entra in bestimmten Fällen |

Kennwort

Diese Methode ist die einzige Methode, die Sie nicht deaktivieren können.

Sicherheitsfragen

Diese Methode ist nur für Konten ohne Administratorrechte verfügbar, die die Self-Service-Kennwortzurücksetzung nutzen.

Azure speichert Sicherheitsfragen privat und sicher in einem Benutzerobjekt im Verzeichnis. Die Fragen können nur von Benutzer*innen und nur während der Registrierung beantwortet werden. Ein Administrator kann die Fragen oder Antworten eines Benutzers nicht lesen oder ändern.

Azure bietet 35 vordefinierte Fragen, die auf Grundlage des Gebietsschemas des Browsers übersetzt und lokalisiert werden.

Sie können die Fragen mithilfe der Verwaltungsschnittstelle anpassen. Azure zeigt sie in der eingegebenen Sprache an. Die maximale Länge beträgt 200 Zeichen.

E-Mail-Adresse

Diese Methode ist nur im SSPR verfügbar. Es wird davon abgeraten, ein E-Mail-Konto zu verwenden, für dessen Zugriff das Microsoft Entra-Benutzerkennwort nicht erforderlich ist.

Windows Hello for Business

Windows Hello for Business bietet eine zuverlässige, vollständig integrierte biometrische Authentifizierung basierend auf Gesichtserkennung oder Fingerabdruckabgleich. Windows Hello for Business, FIDO2-Sicherheitsschlüssel und Microsoft Authenticator sind kennwortlose Lösungen.

FIDO2-Sicherheitsschlüssel

FIDO2-Sicherheitsschlüssel sind eine Phishing-resistente und standardbasierte Methode zur kennwortlosen Authentifizierung, die in vielen Formen verfügbar sein kann. Fast Identity Online (FIDO) ist ein offener Standard für die kennwortlose Authentifizierung.

Benutzer können einen FIDO2-Sicherheitsschlüssel registrieren und dann auf dem Anmeldebildschirm als Hauptauthentifizierungsmethode auswählen. Bei diesen FIDO2-Sicherheitsschlüsseln handelt es sich in der Regel um USB-Geräte, es können aber auch Bluetooth- oder NFC-Geräte sein.

Mit FIDO2-Sicherheitsschlüsseln können sich Benutzer*innen bei Microsoft Entra ID oder hybriden Microsoft Entra- und Windows 10-Geräten anmelden. Sie können einmaliges Anmelden für den Zugriff auf cloudbasierte und lokale Ressourcen nutzen. Benutzer können sich auch bei unterstützten Browsern anmelden.

Microsoft Authenticator-App

Diese Methode ist für Android und iOS verfügbar. Benutzer können ihre mobile App hier registrieren.

Die Microsoft Authenticator-App hilft, nicht autorisierten Zugriff auf Konten zu verhindern. Sie pusht eine Benachrichtigung, die dazu beiträgt, betrügerische Transaktionen auf Ihrem Smartphone oder Tablet zu stoppen. Benutzer rufen die Benachrichtigung auf und genehmigen oder verweigern die Anfrage.

Benutzer können die Microsoft Authenticator-App und andere Drittanbieter-Apps als Softwaretoken zum Generieren eines OATH-Prüfcodes verwenden. Nachdem der Benutzer den Benutzernamen und das Kennwort eingegeben hat, geben die Benutzer auf dem Anmeldebildschirm den in der App generierten Code ein. Der Überprüfungscode kann als zweite Authentifizierungsmethode eingegeben werden. Benutzer*innen können die Microsoft Authenticator-App auch so festlegen, dass eine Pushbenachrichtigung gesendet wird, die sie auswählen und für die Anmeldung genehmigen.

OATH-Hardwaretoken

OATH ist ein offener Standard, der angibt, wie Kennwortcodes für die einmalige Verwendung generiert werden. Microsoft Entra ID unterstützt die Verwendung von OATH-TOTP-SHA-1-Token der Varianten 30 Sekunden oder 60 Sekunden. Kunden können diese Token vom Hersteller ihrer Wahl beziehen. Geheime Schlüssel sind auf 128 Zeichen beschränkt, was möglicherweise nicht mit allen Token kompatibel ist.

OATH-Softwaretoken

Bei OATH-Softwaretoken handelt es sich in der Regel um Anwendungen (z. B. die Microsoft Authenticator-App und andere Authentifizierungs-Apps). Microsoft Entra ID generiert den geheimen Schlüssel (Ausgangswert), der in der App eingegeben und zum Generieren des jeweiligen Einmalkennworts (OTP) verwendet wird.

Textnachricht

Azure sendet per SMS einen Überprüfungscode an ein Mobiltelefon. Der Benutzer muss den Code innerhalb eines bestimmten Zeitraums in den Browser eingeben, um den Vorgang fortzusetzen.

Anruf

Azure verwendet ein automatisiertes Sprachsystem, um die Telefonnummer anzurufen, und der Besitzer verwendet die Tastatur, um die Authentifizierung zu bestätigen. Diese Option ist nicht für kostenlose Microsoft Entra-Tarife und Testversionen verfügbar ist.

App-Kennwort

Bestimmte Nicht-Browser-Apps unterstützen die Multi-Faktor-Authentifizierung von Microsoft Entra nicht. Wenn die Multi-Faktor-Authentifizierung für Benutzer aktiviert ist und diese versuchen, Nicht-Browser-Apps zu verwenden, können sie sich nicht authentifizieren. Mit dem App-Kennwort können Benutzer den Authentifizierungsvorgang fortsetzen.

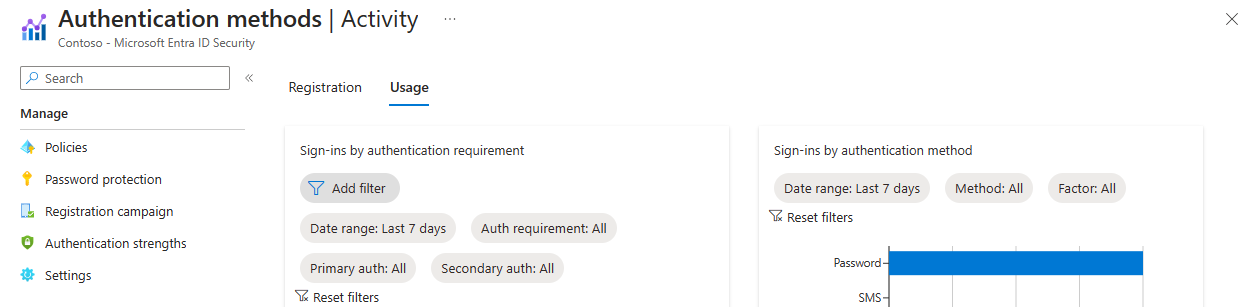

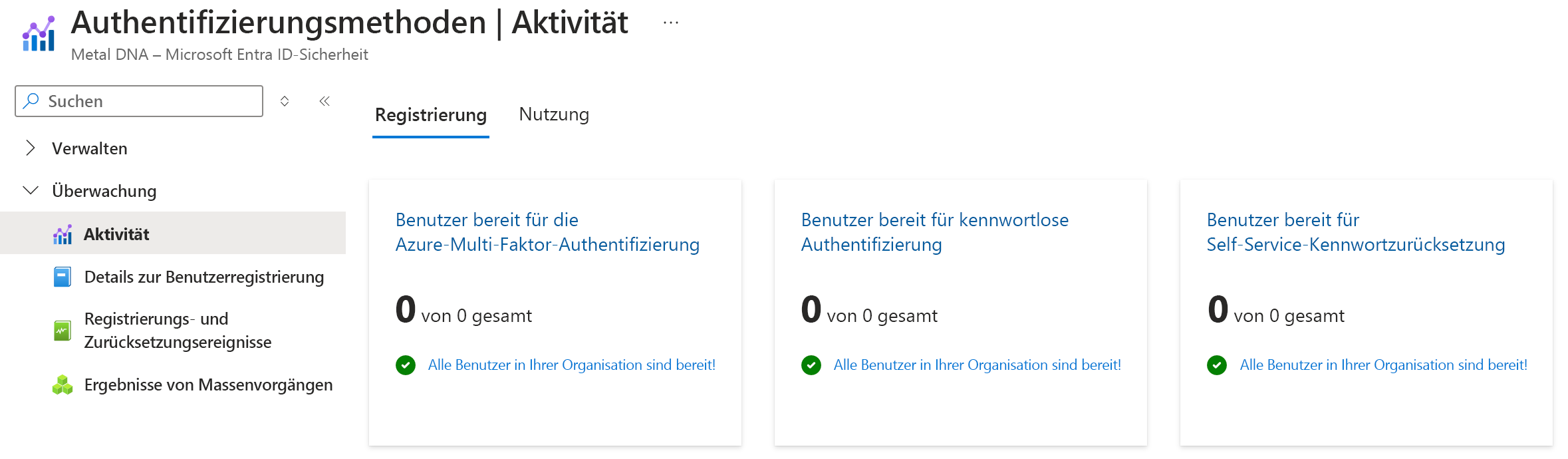

Überwachen der Nutzung

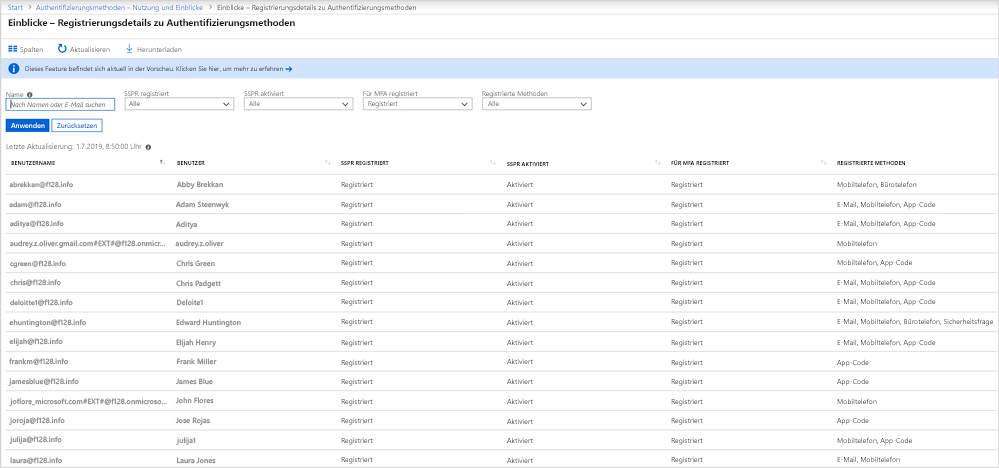

Microsoft Entra ID bietet die Ansicht Nutzung und Erkenntnisse im Abschnitt Überwachung. Dort können Sie die Aktivität der Authentifizierungsmethoden überwachen. Hier können Sie die Nutzung von MFA und SSPR sehen:

Zusätzlich zur Gesamtanzahl der Registrierungen sehen Sie, wie viele erfolgreiche und fehlgeschlagene Registrierungen pro Authentifizierungsmethode vorliegen. So können Sie besser nachvollziehen, welche Authentifizierungsmethoden Ihre Benutzer am häufigsten registrieren und welche einfach zu registrieren sind. Diese Daten werden anhand der letzten 30 Tage der Überwachungsprotokolle berechnet, die aus der kombinierten Registrierung mit Sicherheitsinformationen und der SSPR-Registrierung erstellt werden.

Sie können Detailinformationen anzeigen und so die aktuellen Überwachungsinformationen zur Registrierung für jeden Benutzer anzeigen, indem Sie auf das Diagramm klicken.

Über die Registerkarte Nutzung in der Hauptansicht können Sie mehr über die SSPR-Nutzung in Ihrer Organisation erfahren, wie in der folgenden Abbildung gezeigt: