Übung: Weiterleiten von Netzwerkdatenverkehr über Azure Firewall

In der vorherigen Übung haben Sie Azure Firewall bereitgestellt. Nun müssen Sie den gesamten Netzwerkdatenverkehr über die Firewall weiterleiten und den Datenverkehr mithilfe von Firewallregeln filtern. Sobald Sie diese Schritte ausgeführt haben, schützt Azure Firewall den ausgehenden Netzwerkdatenverkehr für Azure Virtual Desktop.

Weiterleiten des gesamten Datenverkehrs über die Firewall

Konfigurieren Sie die ausgehende Standardroute für das vom Hostpool verwendete Subnetz so, dass sie die Firewall durchläuft. Sie führen die folgenden drei Schritte aus:

- Erstellen einer Routingtabelle in derselben Ressourcengruppe wie Ihre Hostpool-VMs und Firewall

- Zuordnen der Routingtabelle zu dem von Ihren Hostpool-VMs verwendeten Subnetz

- Hinzufügen einer Route zur Firewall in der Routingtabelle

Nachdem Sie diese Schritte ausgeführt haben, wird der gesamte Datenverkehr an Azure Firewall weitergeleitet.

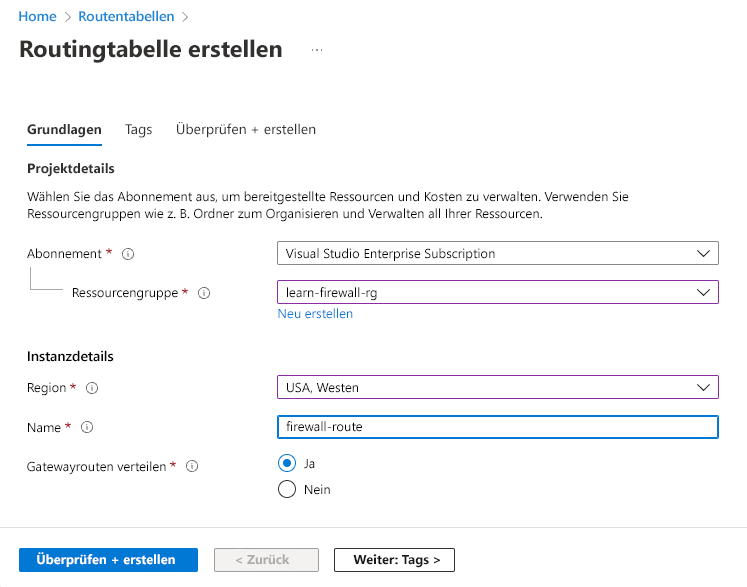

Erstellen einer Routingtabelle

Zunächst erstellen Sie eine Routingtabelle mit dem Namen firewall-route.

Suchen Sie im Azure-Portal nach Routingtabellen, und wählen Sie diese Option aus.

Wählen Sie + Erstellen aus.

Verwenden Sie die folgenden Werte:

Feld Wert Abonnement Ihr Abonnement Resource group learn-firewall-rg Region Wählen Sie den gleichen Standort aus wie zuvor. Name firewall-route

Wählen Sie Bewerten + erstellen>Erstellen aus.

Klicken Sie nach Abschluss der Bereitstellung auf Zu Ressource wechseln.

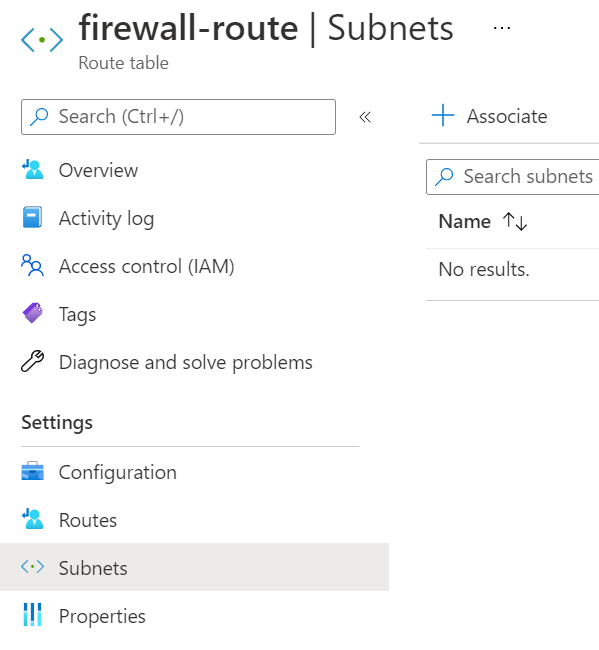

Zuordnen der Routingtabelle zum Subnetz der Workload

Jetzt ordnen Sie firewall-route dem Subnetz des Hostpools zu.

Wählen Sie für firewall-route unter Einstellungen die Option Subnetze aus.

Wählen Sie + Zuordnen aus.

Wählen Sie die folgenden Werte aus:

Feld Wert Virtuelles Netzwerk hostVNet Subnet hostSubnet Wählen Sie OK aus, und warten Sie, bis die Zuordnung hinzugefügt wurde.

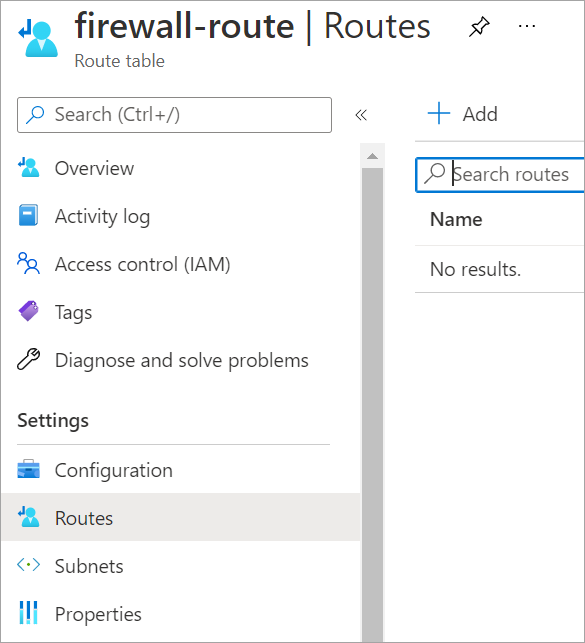

Hinzufügen einer Route zur Routingtabelle

Im letzten Schritt fügen Sie Azure Firewall eine Route in der Routingtabelle hinzu. Nachdem Sie diesen Schritt abgeschlossen haben, wird der gesamte Netzwerkdatenverkehr im virtuellen Netzwerk des Hostpools über Azure Firewall weitergeleitet.

Wählen Sie unter Einstellungen die Option Routen aus.

Klicken Sie auf + Hinzufügen.

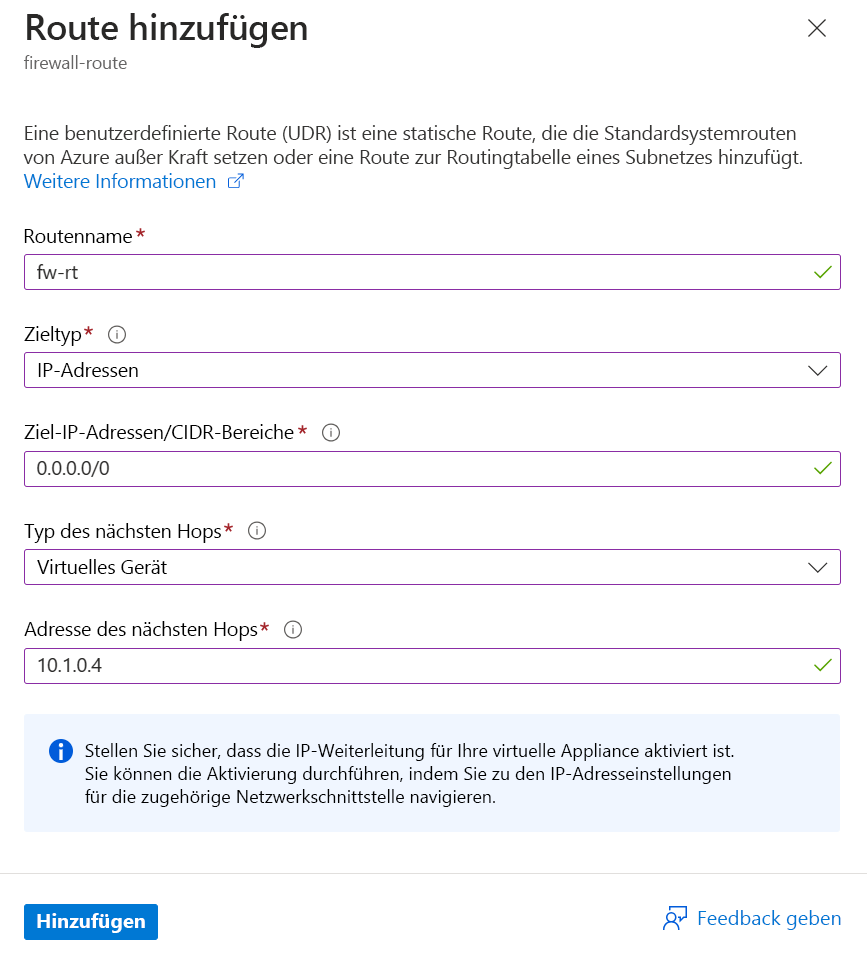

Geben Sie die folgenden Werte ein:

Feld Wert Routenname fw-rt Zieltyp IP-Adressen Ziel-IP-Adressen/CIDR-Bereiche 0.0.0.0/0 Typ des nächsten Hops Virtuelles Gerät Adresse des nächsten Hops Fügen Sie den Wert für Private Firewall-IP-Adresse aus der vorherigen Übungseinheit ein. Sie finden sie auf der Seite „Firewall“ in „Private Firewall-IP-Adresse“.

Wählen Sie Hinzufügen aus.

Erstellen einer Anwendungsregelsammlung

Standardmäßig verweigert die Firewall den Zugriff auf alles, sodass Sie Bedingungen konfigurieren müssen, unter denen der Datenverkehr durch die Firewall zugelassen wird.

Erstellen Sie eine Anwendungsregelsammlung mit Regeln, durch die Azure Virtual Desktop der Zugriff auf mehrere vollqualifizierte Domänennamen (FQDNs) ermöglicht wird.

Suchen Sie im Azure-Portal nach Firewalls, und wählen Sie diese Option aus.

Wählen Sie die Firewall learn-fw aus.

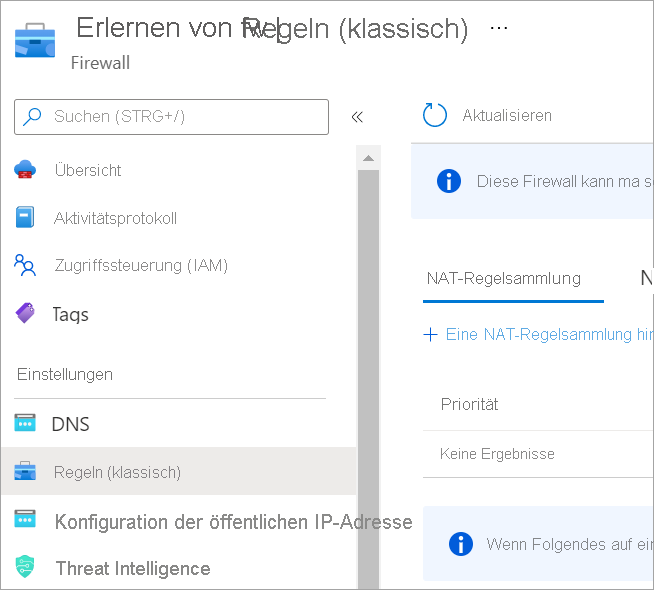

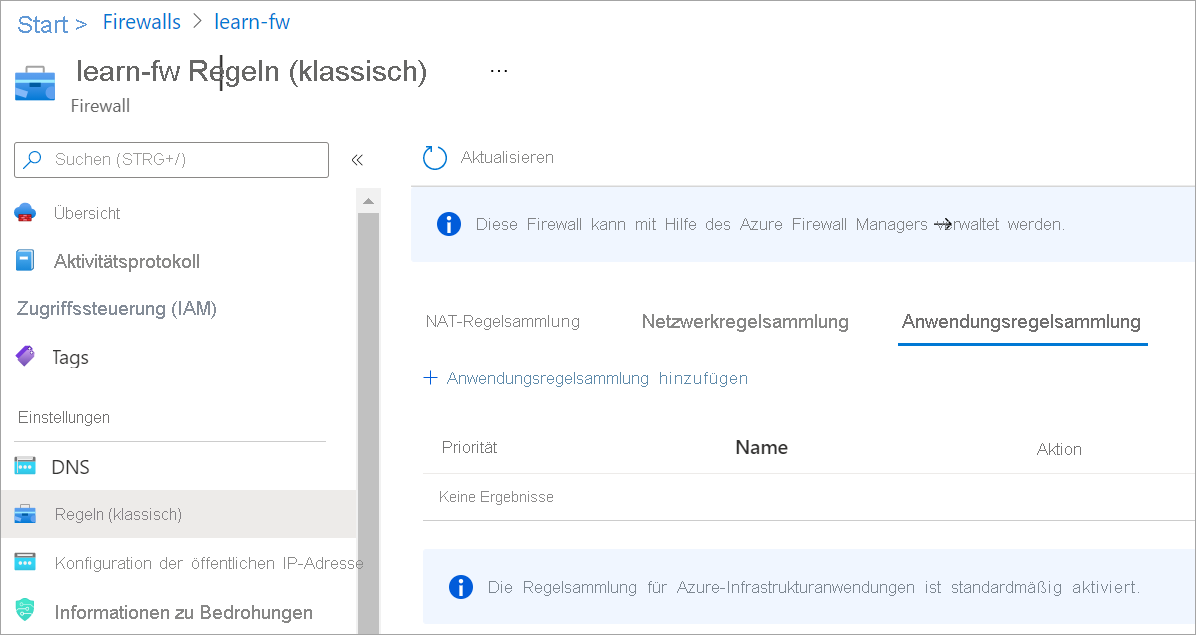

Wählen Sie unter Einstellungen die Option Regeln (klassisch) aus.

Wählen Sie die Registerkarte Anwendungsregelsammlung und dann Anwendungsregelsammlung hinzufügen aus.

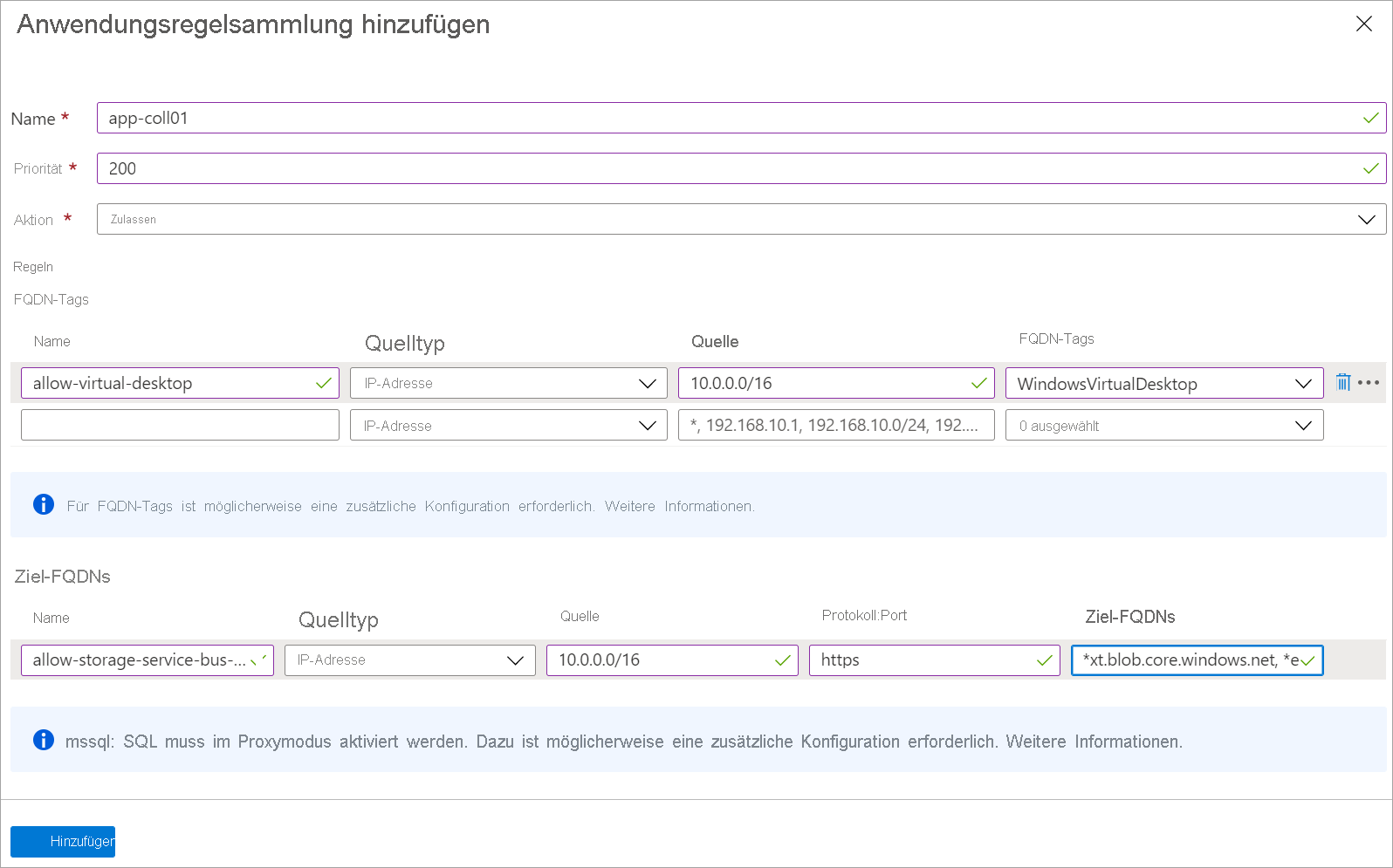

Geben Sie Folgendes ein:

Feld Wert Name app-coll01 Priorität 200 Aktion Zulassen Geben Sie unter Regeln im Abschnitt FQDNs-Tags die folgenden Informationen ein:

Feld Wert Name allow-virtual-desktop Quelltyp IP-Adresse `Source` Adressraum für hostVNet, z. B. 10.0.0.0/16 FQDN-Tags Windows Virtual Desktop Geben Sie unter Regeln im Abschnitt Ziel-FQDNs die folgenden Informationen ein:

Feld Wert Name allow-storage-service-bus-accounts Quelltyp IP-Adresse `Source` Adressraum für hostVNet, z. B. 10.0.0.0/16 Protokoll:Port https Ziel-FQDNs *xt.blob.core.windows.net,*eh.servicebus.windows.net,*xt.table.core.windows.netAnschließend ähnelt das Formular der folgenden Abbildung:

Wählen Sie Hinzufügen aus.

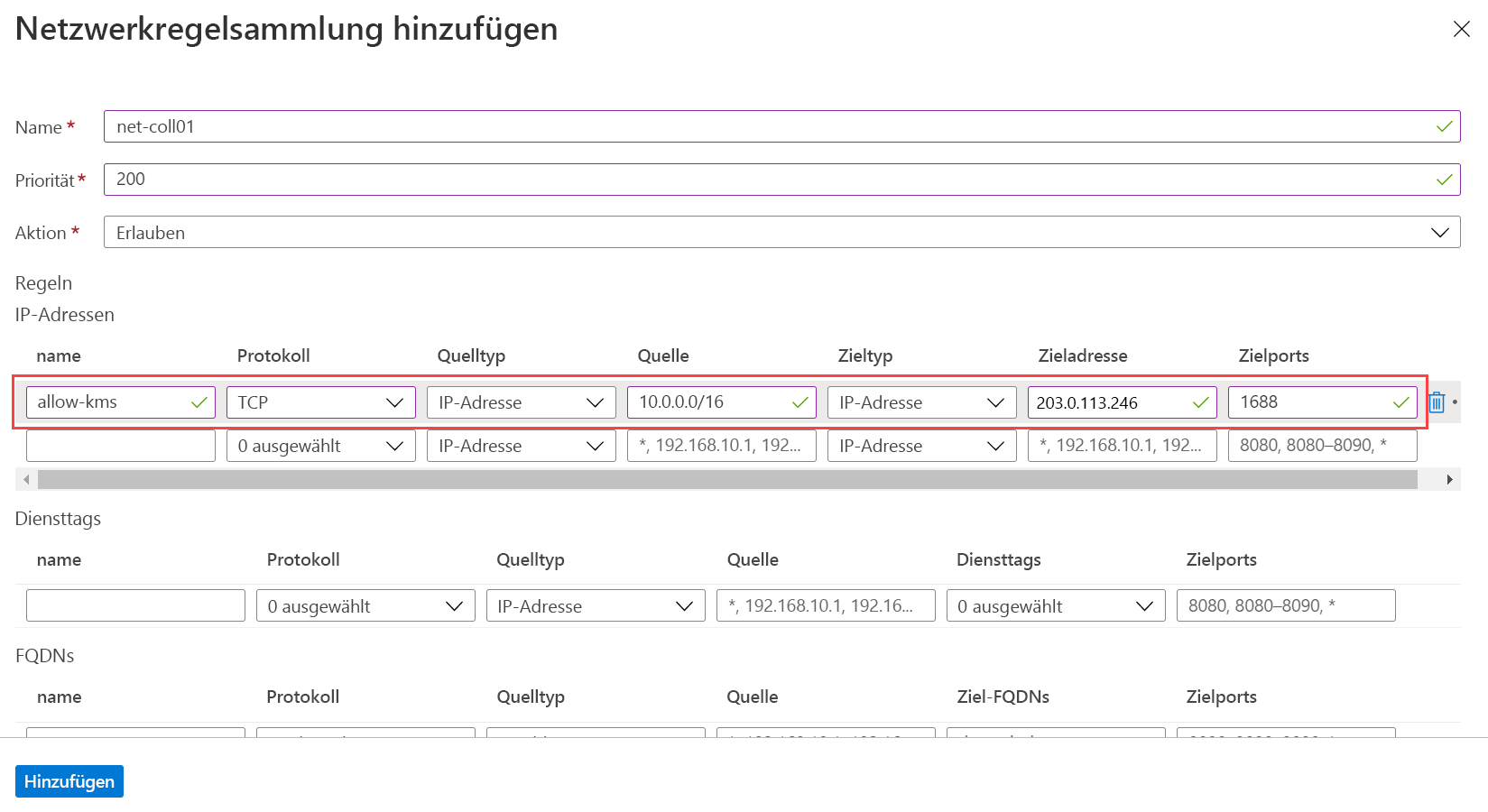

Erstellen einer Netzwerkregelsammlung

Angenommen, unser Szenario verwendet Microsoft Entra Domain Services (Microsoft Entra Domain Services), sodass Sie keine Netzwerkregel erstellen müssen, um DNS zuzulassen. Sie müssen jedoch eine Regel erstellen, um Datenverkehr von Ihren Azure Virtual Desktop-VMs an den Windows-Aktivierungsdienst zuzulassen. Damit die Netzwerkregel Schlüsselverwaltungsdienste (Key Management Services, KMS) zulässt, verwenden Sie die Ziel-IP-Adresse des KMS-Servers für die globale Azure-Cloud.

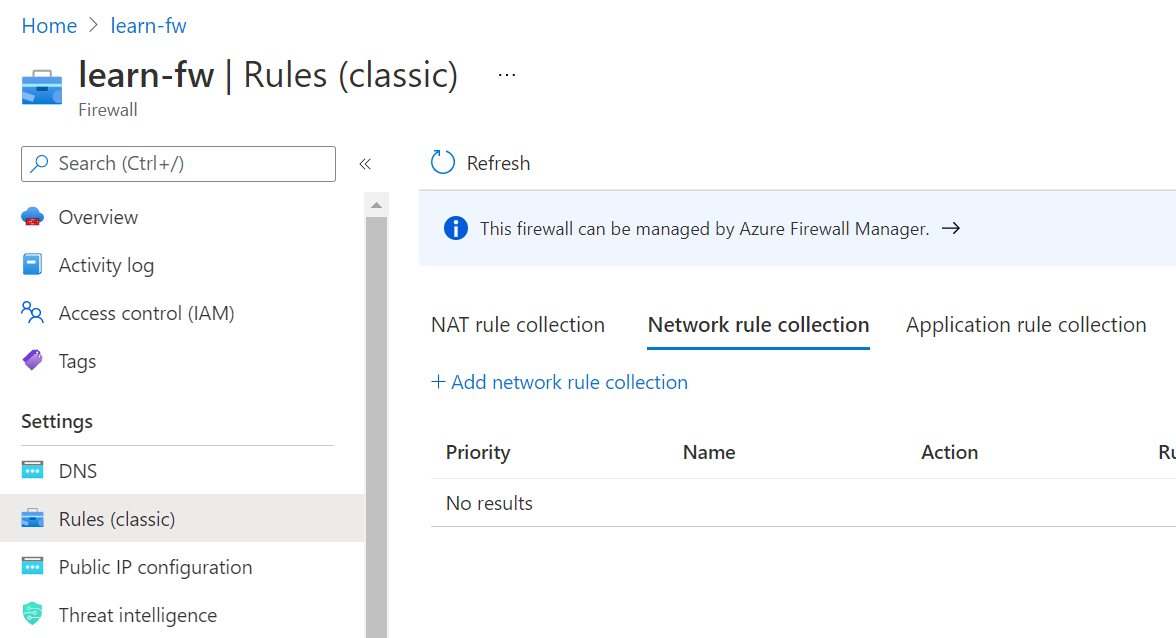

Wählen Sie unter learn-fw>Regeln (klassisch) die Option Netzwerkregelsammlung aus.

Wählen Sie die Registerkarte Netzwerkregelsammlung und dann Netzwerkregelsammlung hinzufügen aus.

Geben Sie Folgendes ein:

Feld Wert Name net-coll01 Priorität 200 Aktion Zulassen Geben Sie unter Regeln im Abschnitt IP-Adressen die folgenden Informationen ein:

Feld Wert Name allow-kms Protocol TCP Quelltyp IP-Adresse `Source` Adressraum für hostVNet, z. B. 10.0.0.0/16 Zieltyp IP-Adresse Destination Address (Zieladresse) 23.102.135.246 Zielports 1688 Anschließend ähnelt das Formular der folgenden Abbildung:

Wählen Sie Hinzufügen.

Arbeit überprüfen

An diesem Punkt haben Sie den gesamten Netzwerkdatenverkehr für Azure Virtual Desktop über die Firewall weitergeleitet. Stellen Sie nun sicher, dass die Firewall wie erwartet funktioniert. Ausgehender Netzwerkdatenverkehr vom Hostpool sollte über die Firewall zum Azure Virtual Desktop-Dienst gefiltert werden. Sie können überprüfen, ob die Firewall Datenverkehr an den Dienst zulässt, indem Sie den Status der Dienstkomponenten überprüfen.

Führen Sie in Azure Cloud Shell den folgenden Befehl aus:

"rdgateway", "rdbroker","rdweb"|% ` {Invoke-RestMethod -Method:Get ` -Uri https://$_.wvd.microsoft.com/api/health}|ft ` -Property Health,TimeStamp,ClusterUrlEs sollten etwa die folgenden Ergebnisse erhalten, bei denen alle drei Komponentendienste als fehlerfrei aufgeführt sind:

Health TimeStamp ClusterUrl ------ --------- ---------- RDGateway is Healthy 7/2/2021 6:00:00 PM https://rdgateway-c101-cac-r1.wvd.microsoft.com/ RDBroker is Healthy 7/2/2021 6:00:00 PM https://rdbroker-c100-cac-r1.wvd.microsoft.com/ RDWeb is Healthy 7/2/2021 6:00:00 PM https://rdweb-c100-cac-r1.wvd.microsoft.com/Wenn eine oder mehrere Komponenten nicht fehlerfrei sind, funktioniert die Firewall nicht wie erwartet.