Zulassen des ausgehenden Netzwerkzugriffs für Azure Virtual Desktop

Wenn Sie eine Azure Firewall-Bereitstellung planen, um eine Workload wie Azure Virtual Desktop zu schützen, müssen Sie wissen, welche Regeln bereitzustellen sind, um den entsprechenden Netzwerkdatenverkehr zuzulassen.

Beim Beispiel der Buchhaltungsfirma darf in Ihrer Azure Virtual Desktop-Umgebung kein nicht autorisierter Netzwerkdatenverkehr vorhanden sein. Sie möchten den ausgehenden Netzwerkdatenverkehr für Azure Virtual Desktop mithilfe von Azure Firewall begrenzen.

Damit Azure Virtual Desktop funktioniert, benötigt der Hostpool ausgehenden Internetzugriff auf den Azure Virtual Desktop-Dienst. Der Hostpool benötigt möglicherweise auch ausgehenden Internetzugriff für die Benutzer.

Erstellen von Firewallregeln

Sie müssen Anwendungs- und Netzwerkfirewallregeln erstellen, um den entsprechenden Netzwerkdatenverkehr für Azure Virtual Desktop zuzulassen. Sie müssen dem Hostpool ausgehenden Netzwerkzugriff auf Azure Virtual Desktop und unterstützende Dienste gewähren. Je nach Anforderungen Ihrer Organisation möchten Sie möglicherweise sicheren, ausgehenden Internetzugriff für Ihre Endbenutzer ermöglichen.

Konfigurieren von Anwendungsregeln

Erstellen Sie eine Anwendungsregelsammlung mit den beiden folgenden Regeln, um dem Hostpool ausgehenden Netzwerkzugriff auf Azure Virtual Desktop zu gestatten:

| Regel | Beschreibung |

|---|---|

| Azure Virtual Desktop zulassen | Verwenden Sie das FQDN-Tag WindowsVirtualDesktop, um Datenverkehr vom virtuellen Netzwerk des Hostpools zuzulassen. |

| Speicher- und Service Bus-Konten zulassen | Verwenden Sie Ziel-FQDNs, um den Zugriff vom virtuellen Netzwerk des Hostpools auf die vom Hostpool verwendeten Speicher- und Service Bus-Konten zuzulassen. Verwenden Sie entweder Platzhalter-FQDNs, um den erforderlichen Zugriff zu ermöglichen, oder fügen Sie die genauen FQDNs hinzu, wenn die Regel restriktiver sein soll. |

In der folgenden Tabelle sind die Zieloptionen angegeben, mit denen Sie eine Regel erstellen können, die Speicher- und Service Bus-Konten zulässt:

| Optionen | Zu verwendende FQDNs |

|---|---|

| Platzhalter-FQDN | *xt.blob.core.windows.net, *eh.servicebus.windows.net |

| Genaue FQDNs | Verwenden Sie die folgende Log Analytics-Abfrage in Azure Monitor-Protokollen, um die genauen erforderlichen FQDNs aufzulisten, die vom Hostpool verwendet werden. |

AzureDiagnostics

| where Category == "AzureFirewallApplicationRule"

| search "Deny"

| search "gsm*eh.servicebus.windows.net" or "gsm*xt.blob.core.windows.net"

| parse msg_s with Protocol " request from " SourceIP ":" SourcePort:int " to " FQDN ":" *

| project TimeGenerated,Protocol,FQDN

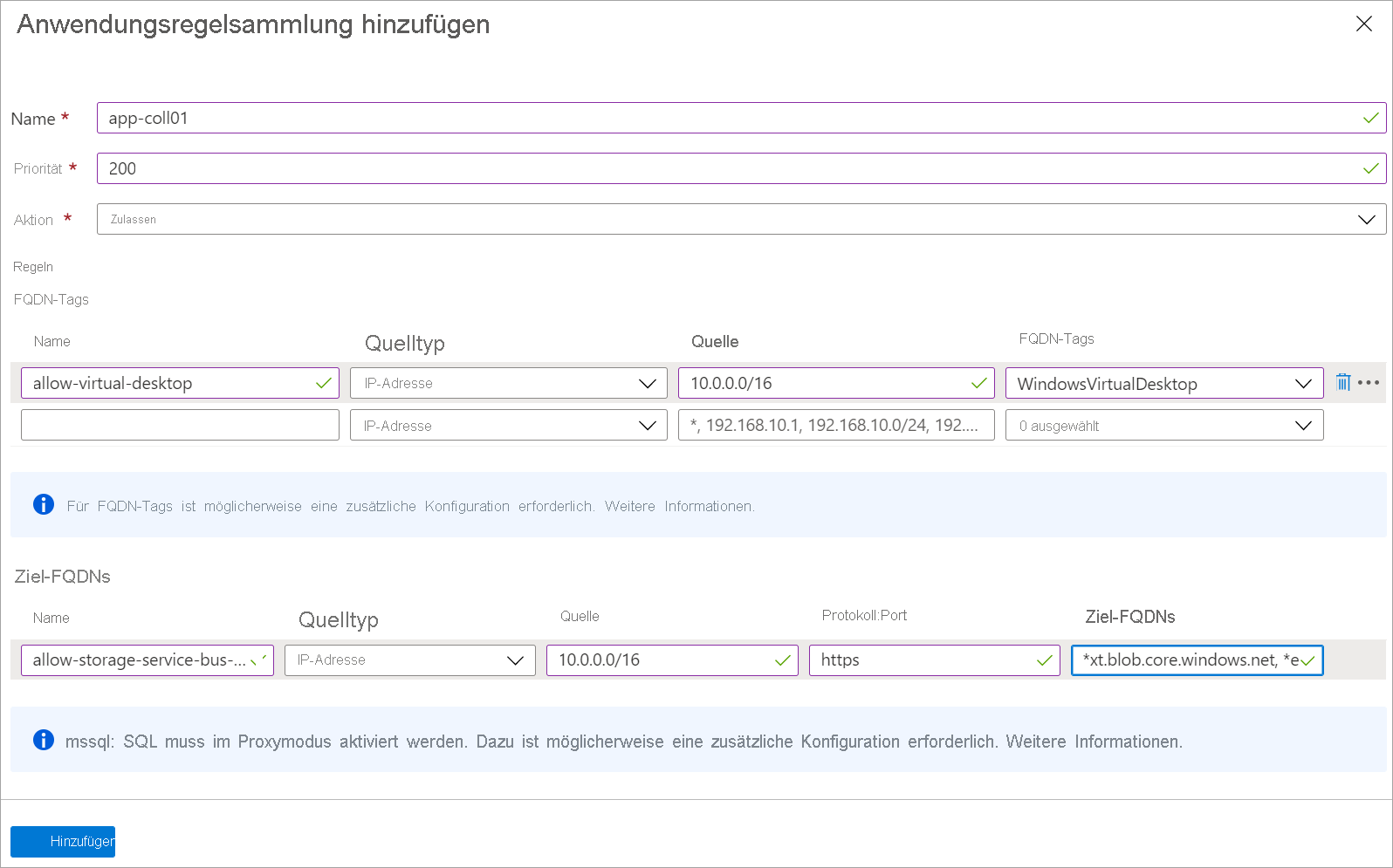

Wenn Sie beide Regeln hinzufügen, ähnelt Ihre Regelsammlung dem folgenden Screenshot:

In der nächsten Übung durchlaufen Sie die spezifischen Schritte zum Erstellen der Anwendungsregelsammlung.

Konfigurieren von Netzwerkregeln

Damit Azure Virtual Desktop funktioniert, müssen Sie Azure Firewall-Regeln für DNS und den Windows Aktivierungsdienst hinzufügen.

Erstellen Sie eine Netzwerkregelsammlung mit den folgenden Regeln:

| Regel | Beschreibung |

|---|---|

| DNS zulassen | Lassen Sie Datenverkehr von der privaten IP-Adresse Ihres Active Directory-Domänenservers an * für TCP- und UDP-Ports 53 zu. Für einige Bereitstellungen sind möglicherweise keine DNS-Regeln erforderlich. Microsoft Entra Domain Services leitet beispielsweise DNS-Abfragen an Azure DNS unter 168.63.129.16 weiter. |

| KMS zulassen | Lassen Sie Datenverkehr von Ihren Azure Virtual Desktop-VMs an den TCP-Port 1688 des Windows-Aktivierungsdiensts zu. |

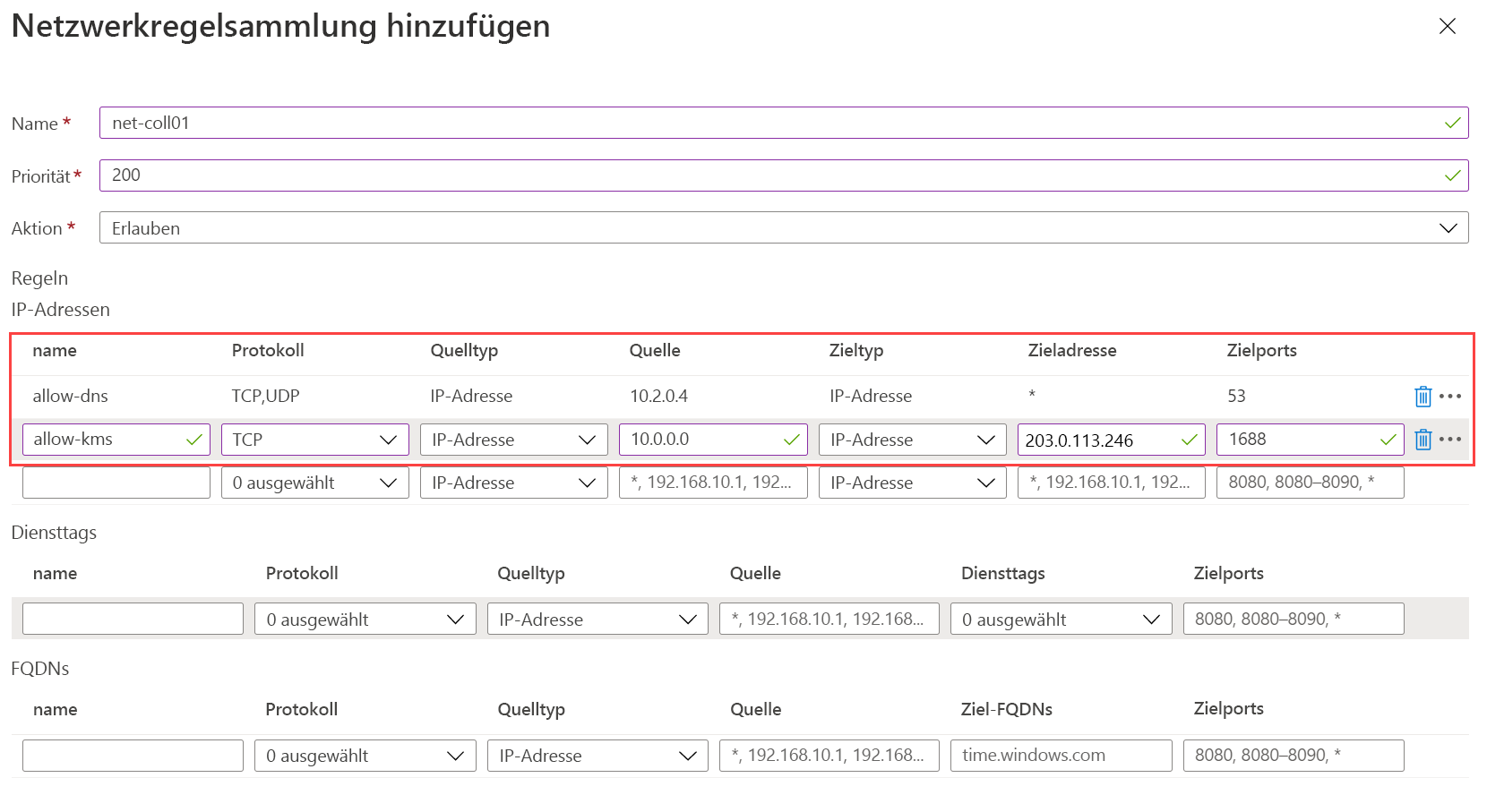

Wenn Sie beide Netzwerkregeln hinzufügen, ähnelt Ihre Regelsammlung dem folgenden Screenshot:

In der nächsten Übung durchlaufen Sie die spezifischen Schritte zum Erstellen einer Netzwerkregelsammlung.

Zulassen des sicheren ausgehenden Internetzugriffs für die Benutzer

Möglicherweise müssen Sie weitere Anwendungs- und Netzwerkregeln für Azure Firewall erstellen, wenn Sie Benutzern ausgehenden Internetzugriff gestatten möchten.

Wenn Sie über eine klar definierte Liste zulässiger Ziele wie Microsoft 365 verfügen, verwenden Sie Anwendungs- und Netzwerkregeln für Azure Firewall, um Endbenutzerdatenverkehr direkt an die Ziele weiterzuleiten. Informationen zum Office 365-IP-Adress- und -URL-Webdienst finden Sie unter den Ressourcen, die in diesem Modul aufgeführt sind.

Möglicherweise möchten Sie ausgehenden Internetdatenverkehr von Benutzern mithilfe eines vorhandenen, lokalen und sicheren Webgateways filtern. Sie können hierzu Webbrowser oder andere Anwendungen, die im Azure Virtual Desktop-Hostpool ausgeführt werden, mit einer expliziten Proxykonfiguration konfigurieren. Sie können beispielsweise Microsoft Edge-Befehlszeilenoptionen zum Konfigurieren von Proxyeinstellungen verwenden. Diese Proxyeinstellungen wirken sich nur auf den Internetzugriff für Ihre Benutzer aus und lassen ausgehenden Datenverkehr vom Azure Virtual Desktop-Dienst direkt über Azure Firewall zu. Weitere Informationen finden Sie in den Ressourcen, die im Abschnitt „Zusammenfassung“ dieses Moduls aufgeführt sind.