Implementieren von Sicherheitsregeln

Sie können die Gerätesicherheit über den Knoten Endpunktsicherheit in Microsoft Intune konfigurieren. Dort können Sie auch Sicherheitstasks für Geräte verwalten, die ausgeführt werden, wenn diese Geräte einem Risiko ausgesetzt sind. Mit den Endpunktsicherheitsrichtlinien können Sie Sicherheitseinstellungen für Ihre Geräte festlegen und Risiken mindern. Mithilfe der verfügbaren Aufgaben lassen sich Geräte ermitteln, für die ein Risiko besteht. Anschließend können Sie die vorliegenden Probleme behandeln und dafür sorgen, dass die Geräte erneut Ihren Sicherheitsvorgaben entsprechen.

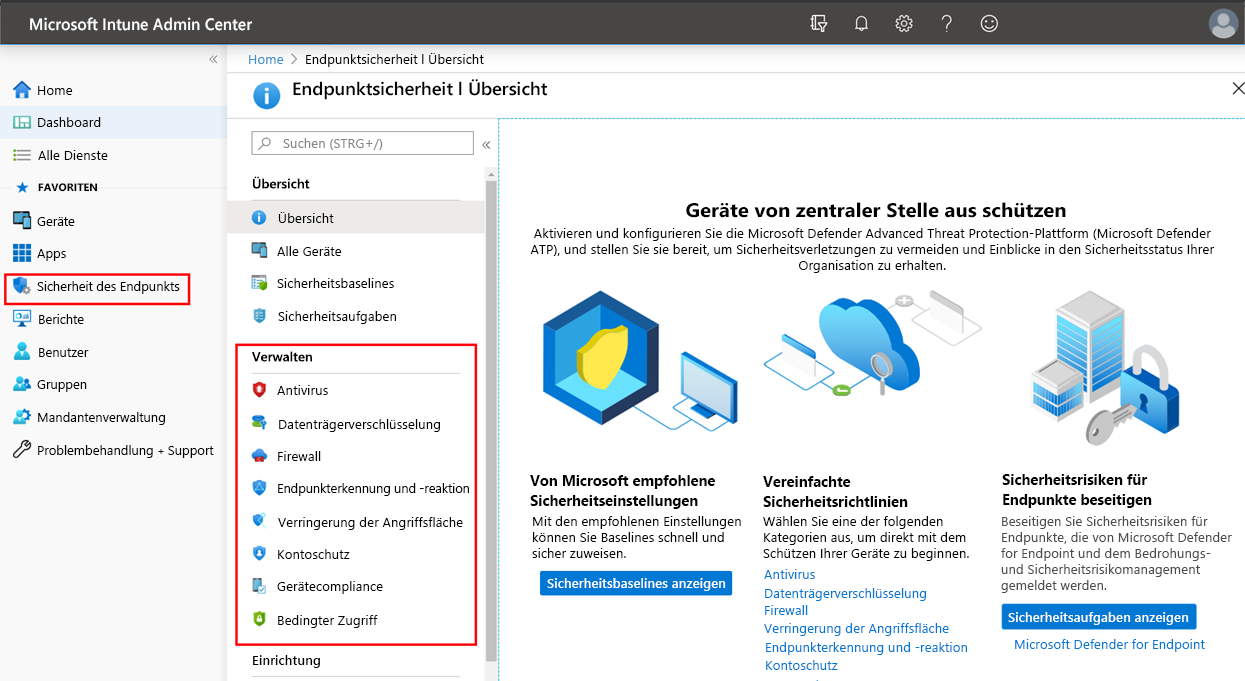

Im Knoten „Endpunktsicherheit“ werden die über Intune verfügbaren Tools gruppiert, mit denen Sie die Sicherheit Ihrer Geräte überprüfen und gewährleisten:

- Überprüfen Sie den Status aller Ihrer verwalteten Geräte: Sie können die Gerätecompliance auf hoher Ebene anzeigen und einen Drilldown zu bestimmten Geräten ausführen, um zu verstehen, welche Compliancerichtlinien nicht erfüllt sind, damit Sie diese beheben können.

- Bereitstellen von Sicherheitsbaselines, die bewährte Sicherheitskonfigurationen für Geräte einrichten: Intune enthält Sicherheitsbaselines für Windows-Geräte und eine wachsende Liste von Anwendungen wie Microsoft Defender for Endpoint und Microsoft Edge. Sicherheitsbaselines sind vorkonfigurierte Gruppen von Windows-Einstellungen, die Ihnen helfen, eine bekannte Zusammenstellung von Einstellungen und Standardwerten anzuwenden, die von den maßgeblichen Sicherheitsteams empfohlen werden. Mithilfe von Sicherheitsbaselines lassen sich im Handumdrehen Best Practice-Konfigurationen von Geräte- und Anwendungseinstellungen bereitstellen, um Ihre Benutzer und Geräte zu schützen. Sicherheitsbaselines werden bei Geräten mit Windows 10, Version 1809 und höher, unterstützt.

- Verwalten von Sicherheitskonfigurationen auf Geräten über präzise Richtlinien: Jede Sicherheitsrichtlinie für Endpunkte wurde für bestimmte Aspekte der Gerätesicherheit erstellt. Dazu zählen z. B. Antivirus, Datenträgerverschlüsselung, Firewalls und verschiedene andere Bereiche, die durch eine Integration mit Microsoft Defender for Endpoint verfügbar sind.

- Einrichten von Geräte- und Benutzeranforderungen durch die Compliancerichtlinie: Mit Compliancerichtlinien legen Sie die Regeln fest, die Geräte und Benutzer*innen erfüllen müssen, damit sie als konform gelten. Diese Regeln können u. a. Betriebssystemversionen, Kennwortanforderungen und Gerätebedrohungsstufen umfassen. Wenn Sie eine Integration mit Microsoft Entra-Richtlinien für den bedingten Zugriff vornehmen, um Compliancerichtlinien einzuführen, können Sie den Zugriff auf Unternehmensressourcen für verwaltete und noch nicht verwaltete Geräte steuern. Endpunktsicherheitsrichtlinien sind eine von mehreren Methoden in Intune, mit denen Sie Einstellungen auf Geräten konfigurieren können. Beim Verwalten von Einstellungen sollten Sie wissen, welche weiteren Methoden in Ihrer Umgebung verwendet werden, über die Ihre Geräte konfiguriert werden können. Dies ist wichtig, um Konflikte zu vermeiden.

- Integrieren von Intune mit Microsoft Defender for Endpoint: Durch die Integration mit Microsoft Defender for Endpoint erhalten Sie Zugriff auf Sicherheitsaufgaben. Sicherheitsaufgaben verbinden Microsoft Defender für Endpunkt und Intune eng miteinander. Sie helfen Ihrem Sicherheitsteam, Geräte zu identifizieren, die gefährdet sind, und übergeben detaillierte Korrekturschritte an Intune-Administratoren, die dann handeln können.

- Integrieren von Configuration Manager in Microsoft Defender für Endpunkt: Mithilfe der Mandantenanfügung in einem Szenario mit gemeinsam verwalteter Endpunktverwaltung können Sie Configuration Manager in Microsoft Defender for Endpoint integrieren. Sie erhalten Zugriff auf Sicherheitsaufgaben, mit denen Unternehmen erweiterte Angriffe in ihren Netzwerken erkennen, untersuchen und darauf reagieren können.