Übung: Zuweisen von Azure-Ressourcenrollen in Privileged Identity Management

Zuweisen von Azure-Ressourcenrollen

Microsoft Entra Privileged Identity Management (Azure AD PIM) kann sowohl die integrierten Azure-Ressourcenrollen als auch benutzerdefinierte Rollen verwalten. Beispiele:

- Besitzer

- Benutzerzugriffsadministrator

- Mitwirkender

- Sicherheitsadministrator

- Sicherheits-Manager

Führen Sie folgende Schritte aus, um einen Benutzer für eine Azure AD-Ressourcenrolle als „berechtigt“ festzulegen.

Melden Sie sich beim Microsoft Entra Admin Center als Mandantenadministrator an.

Suchen Und wählen Sie dann Microsoft Entra Privileged Identity Management aus.

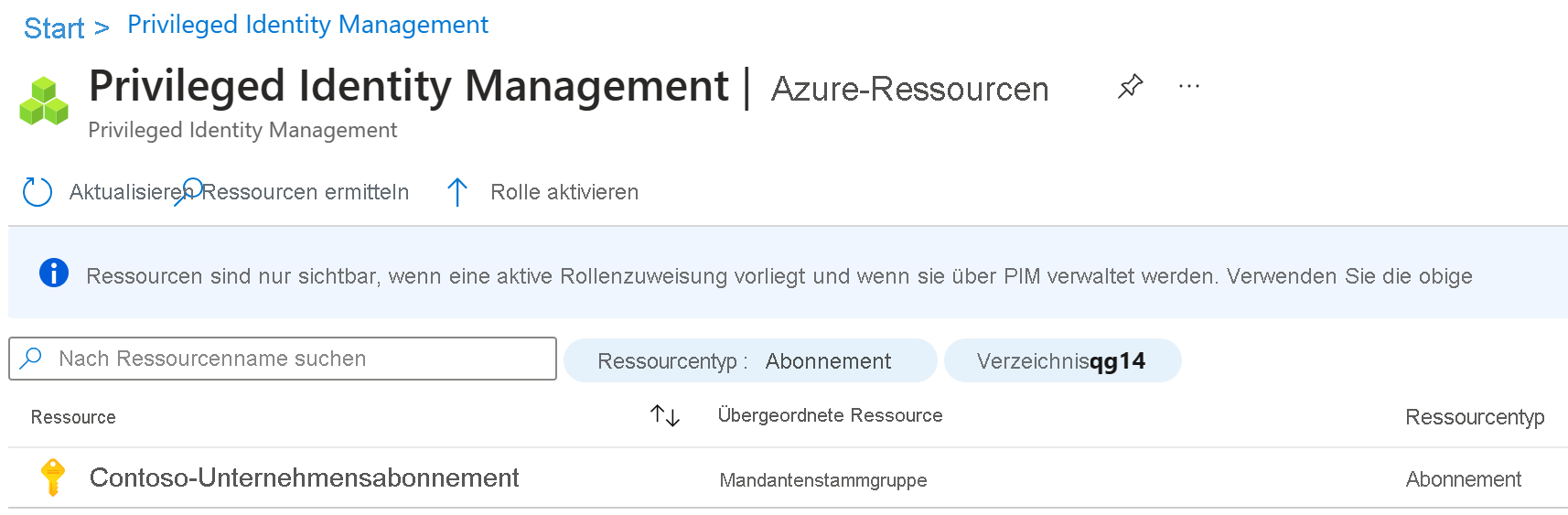

Klicken Sie auf dem Blatt „Privileged Identity Management“ im linken Navigationsbereich auf Azure-Ressourcen.

Klicken Sie im oberen Menü auf Ressourcen ermitteln.

Wählen Sie auf dem Bildschirm „Azure-Ressourcen – Ermittlung“ Ihr Abonnement aus, und klicken Sie anschließend im oberen Menü auf Ressource verwalten.

Überprüfen Sie im Dialogfeld Für die ausgewählte Ressource Onboarding zur Verwaltung durchführen die Informationen, und klicken Sie dann auf OK.

Schließen Sie nach Abschluss des Onboardingvorgangs den Bildschirm „Azure-Ressourcen – Ermittlung“.

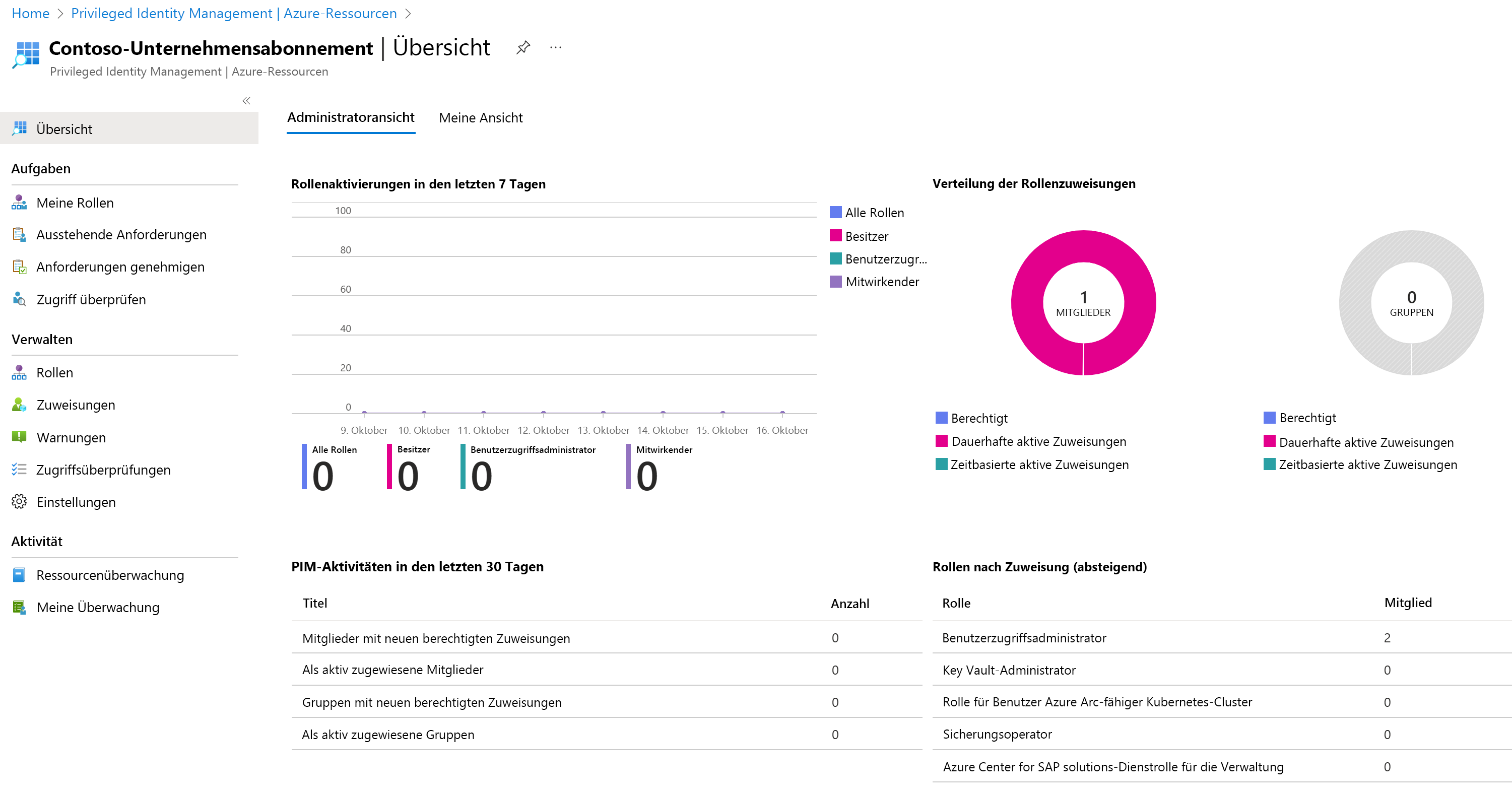

Wählen Sie auf dem Bildschirm „Azure-Ressourcen“ die soeben hinzugefügte Ressource aus.

Klicken Sie im linken Navigationsmenü unter Verwalten auf Rollen, um die Liste der Rollen für Azure-Ressourcen anzuzeigen.

Klicken Sie im oberen Menü auf Zuweisungen hinzufügen.

Wählen Sie im Dialogfeld Zuweisungen hinzufügen das Menü Rolle auswählen aus, und klicken Sie dann auf API-Verwaltungsdienstmitwirkender.

Wählen Sie unter Mitglied(er) auswählen die Option Keine Mitglieder ausgewählt aus.

Wählen Sie im Bereich „Mitglied oder Gruppe auswählen“ ein Konto Ihrer Organisation aus, dem die Rolle zugewiesen werden soll.

Wählen Sie Weiter aus.

Wählen Sie auf der Registerkarte Einstellungen unter Zuweisungstyp die Option Berechtigt aus.

- Für berechtigte Zuweisungen muss das Mitglied der Rolle eine Aktion durchführen, um die Rolle verwenden zu können. Beispiele für Aktionen sind eine erfolgreiche Multi-Faktor-Authentifizierung (MFA)-Überprüfung, die Angabe einer geschäftlichen Begründung oder das Anfordern einer Genehmigung von den angegebenen genehmigenden Personen.

- Für aktive Zuweisungen ist es nicht erforderlich, dass das Mitglied eine Aktion durchführt, um die Rolle nutzen zu können. Bei als aktiv zugewiesenen Mitgliedern sind die Berechtigungen immer der Rolle zugewiesen.

Geben Sie die Zuweisungsdauer an, indem Sie den Start- und Endzeitpunkt für Datum und Uhrzeit ändern.

Wählen Sie abschließend Zuweisen aus.

Nachdem die neue Rollenzuweisung erstellt wurde, wird eine Statusbenachrichtigung angezeigt.

Aktualisieren oder Entfernen der Zuweisung einer vorhandenen Ressourcenrolle

Befolgen Sie diese Anweisungen zum Aktualisieren oder Entfernen einer vorhandenen Rollenzuweisung.

- Öffnen Sie Microsoft Entra Privileged Identity Management.

- Wählen Sie Azure-Ressourcen aus.

- Wählen Sie die zu verwaltende Ressource aus, um die Übersichtsseite zu öffnen.

- Wählen Sie unter Verwalten die Option Zuweisungen aus.

- Überprüfen Sie auf der Registerkarte Berechtigte Rollen in der Spalte „Aktion“ die verfügbaren Optionen.

- Wählen Sie Entfernen.

- Überprüfen Sie im Dialogfeld Entfernen die Informationen, und klicken Sie auf Ja.