Definieren einer Strategie für den privilegierten Zugriff für Administratoren

Was ist Privileged Identity Management (PIM)?

PIM ist ein Dienst in Microsoft Entra ID, um den Zugriff auf privilegierte Ressourcen zu verwalten. Mit PIM können Sie den Zugriff auf wichtige Ressourcen in Ihrer Organisation verwalten, steuern und überwachen. Dazu gehören Ressourcen in Microsoft Entra ID, Azure und anderen Microsoft Online Services wie Microsoft 365 oder Microsoft Intune.

Wozu dient PIM?

PIM bietet zeit- und genehmigungsbasierte Rollenaktivierung für den Zugriff auf Ressourcen. Dies trägt dazu bei, das Risiko übermäßiger, unnötiger oder missbrauchter Zugriffsberechtigungen für Ressourcen zu minimieren, die wichtig für Sie sind. Zu den wichtigsten PIM-Features gehören:

- Gewähren von privilegiertem Just-In-Time-Zugriff auf Microsoft Entra ID- und Azure-Ressourcen

- Zuweisen von zeitgebundenem Zugriff auf Ressourcen (mit Start- und Enddatum)

- Anfordern einer Genehmigung bei der Aktivierung privilegierter Rollen

- Erzwingen der Multi-Faktor-Authentifizierung für alle Rollenaktivierungen

- Anfordern einer Begründung, um nachvollziehen zu können, warum Benutzer eine Aktivierung vornehmen

- Erhalten von Benachrichtigungen, wenn privilegierte Rollen aktiviert werden

- Durchführen von Zugriffsüberprüfungen, um zu prüfen, ob Benutzer die Rollen weiterhin benötigen

- Herunterladen eines Überwachungsverlaufs zur internen oder externen Überwachung

Bevor Sie PIM in Ihrer Organisation bereitstellen, befolgen Sie die Anleitungen, und machen Sie sich mit den Konzepten in diesem Abschnitt vertraut. Dies hilft Ihnen bei der Erstellung eines Plans, der auf die Anforderungen Ihrer Organisation für privilegierte Identitäten zugeschnitten ist.

Hinweis

PIM erfordert eine Premium P2-Lizenz.

Identifizieren der Beteiligten

Der folgende Abschnitt hilft Ihnen, alle Beteiligten zu identifizieren, die am Projekt beteiligt sind. Sie untersuchen, welche Personen eine Genehmigung oder Überprüfung benötigen oder informiert bleiben möchten. Er enthält separate Tabellen für die Bereitstellung von PIM für Microsoft Entra-Rollen und PIM für Azure-Rollen. Fügen Sie der folgenden Tabelle je nach Bedarf Projektbeteiligte für Ihre Organisation hinzu.

SO = Genehmigung für dieses Projekt

R = Dieses Projekt überprüfen und Beiträge bereitstellen

I = Über dieses Projekt informiert

Projektbeteiligte: Privileged Identity Management für Microsoft Entra-Rollen

| Name | Rolle | Aktion |

|---|---|---|

| Name und E-Mail-Adresse | Identitätsarchitekt oder globaler Azure-Administrator: Ein*e Vertreter*in aus dem Identitätsverwaltungsteam, der oder die definiert, wie diese Änderung an der zentralen Identitätsverwaltungsinfrastruktur in Ihrer Organisation ausgerichtet werden soll. | SO/R/I |

| Name und E-Mail-Adresse | Dienstbesitzer/Linien-Manager: Ein Vertreter aus den IT-Besitzer*innen eines Diensts oder einer Gruppe von Diensten. Er ist der Hauptentscheidungsträger und in erster Linie verantwortlich für die Einführung von PIM für sein Team. | SO/R/I |

| Name und E-Mail-Adresse | Sicherheitsbesitzer: Ein*e Vertreter*in aus dem Sicherheitsteam, der oder die genehmigen kann, dass der Plan die Sicherheitsanforderungen Ihrer Organisation erfüllt. | SO/R |

| Name und E-Mail-Adresse | IT-Supportmanager/Helpdesk: Ein*e Vertreter*in aus der IT-Supportorganisation, der oder die Feedback zur Unterstützbarkeit dieser Änderung aus Helpdesksicht geben kann. | R/I |

| Name und E-Mail-Adresse für Pilotbenutzer | Benutzer mit privilegierten Rollen: Die Gruppe von Benutzer*innen, für die PIM (Privileged Identity Management) implementiert wird. Sie müssen darüber informiert werden, wie sie ihre Rolle nach der Implementierung von PIM aktivieren können. | I |

Beteiligte: Privileged Identity Management für Azure-Rollen

| Name | Rolle | Aktion |

|---|---|---|

| Name und E-Mail-Adresse | Abonnement-/Ressourcenbesitzer: Ein*e Vertreter*in aus den IT-Besitzern jedes Abonnements bzw. jeder Ressource, für die Sie PIM bereitstellen möchten. | SO/R/I |

| Name und E-Mail-Adresse | Sicherheitsbesitzer: Ein*e Vertreter*in aus dem Sicherheitsteam, der oder die genehmigen kann, dass der Plan die Sicherheitsanforderungen Ihrer Organisation erfüllt. | SO/R |

| Name und E-Mail-Adresse | IT-Supportmanager/Helpdesk: Ein*e Vertreter*in aus der IT-Supportorganisation, der oder die Feedback zur Unterstützbarkeit dieser Änderung aus Helpdesksicht geben kann. | R/I |

| Name und E-Mail-Adresse für Pilotbenutzer | Azure-Rollenbenutzer: Die Gruppe von Benutzer*innen, für die PIM (Privileged Identity Management) implementiert wird. Sie müssen darüber informiert werden, wie sie ihre Rolle nach der Implementierung von PIM aktivieren können. | I |

Einstieg in Privileged Identity Management

Bereiten Sie PIM im Rahmen des Planungsprozesses gemäß der Anleitung im Artikel „Starten mit der Verwendung von Privileged Identity Management“ vor. Durch PIM erhalten Sie Zugriff auf einige Features, die für die Unterstützung Ihrer Bereitstellung vorgesehen sind.

Wenn Sie PIM für Azure-Ressourcen bereitstellen möchten, führen Sie die im Artikel „Ermitteln von Azure-Ressourcen zur Verwaltung in Privileged Identity Management“ beschriebenen Schritte aus. Nur Besitzer von Abonnements und Verwaltungsgruppen können die Verwaltung dieser Ressourcen in PIM veranlassen. Nach der Integration in die Verwaltung sind die PIM-Funktionen für Besitzer*innen auf allen Ebenen verfügbar, einschließlich Verwaltungsgruppen, Abonnements, Ressourcengruppen und Ressourcen. Wenn Sie als globaler Administrator versuchen, PIM für Azure-Ressourcen bereitzustellen, können Sie die Zugriffsrechte zum Verwalten aller Azure-Abonnements erhöhen, um sich selbst Zugriff auf alle Azure-Ressourcen im Verzeichnis für die Ermittlung zu gewähren. Wir raten jedoch dazu, die Genehmigung aller Ihrer Abonnementbesitzer einzuholen, bevor Sie deren Ressourcen mit PIM verwalten.

Durchsetzen des Prinzips der geringsten Rechte

Stellen Sie unbedingt sicher, dass Sie das Prinzip der geringsten Rechte in Ihrer Organisation für Ihre Microsoft Entra ID- und Azure-Rollen erzwingen.

Planen der Delegierung der geringsten Rechte

Bei Microsoft Entra-Rollen ist es üblich, dass Organisationen die Rolle „Globaler Administrator“ mehreren Administrator*innen zuweisen, obwohl die meisten Administrator*innen nur eine oder zwei bestimmte und weniger umfangreiche Administratorrollen benötigen. Bei einer großen Anzahl globaler Administratoren oder anderer Rollen mit hohen Berechtigungen ist es schwierig, Ihre privilegierten Rollenzuweisungen genau genug nachzuverfolgen.

Führen Sie die folgenden Schritte aus, um das Prinzip der geringsten Rechte für Ihre Microsoft Entra-Rollen umzusetzen.

Einblicke in die Granularität der Rollen erhalten Sie durch Lesen und Verstehen der verfügbaren Microsoft Entra-Administratorrollen. Sie und Ihr Team sollten außerdem den Artikel zu Administratorrollen nach Administratoraufgabe in Microsoft Entra ID lesen, in dem die am wenigsten privilegierte Rolle für bestimmte Aufgaben erläutert wird.

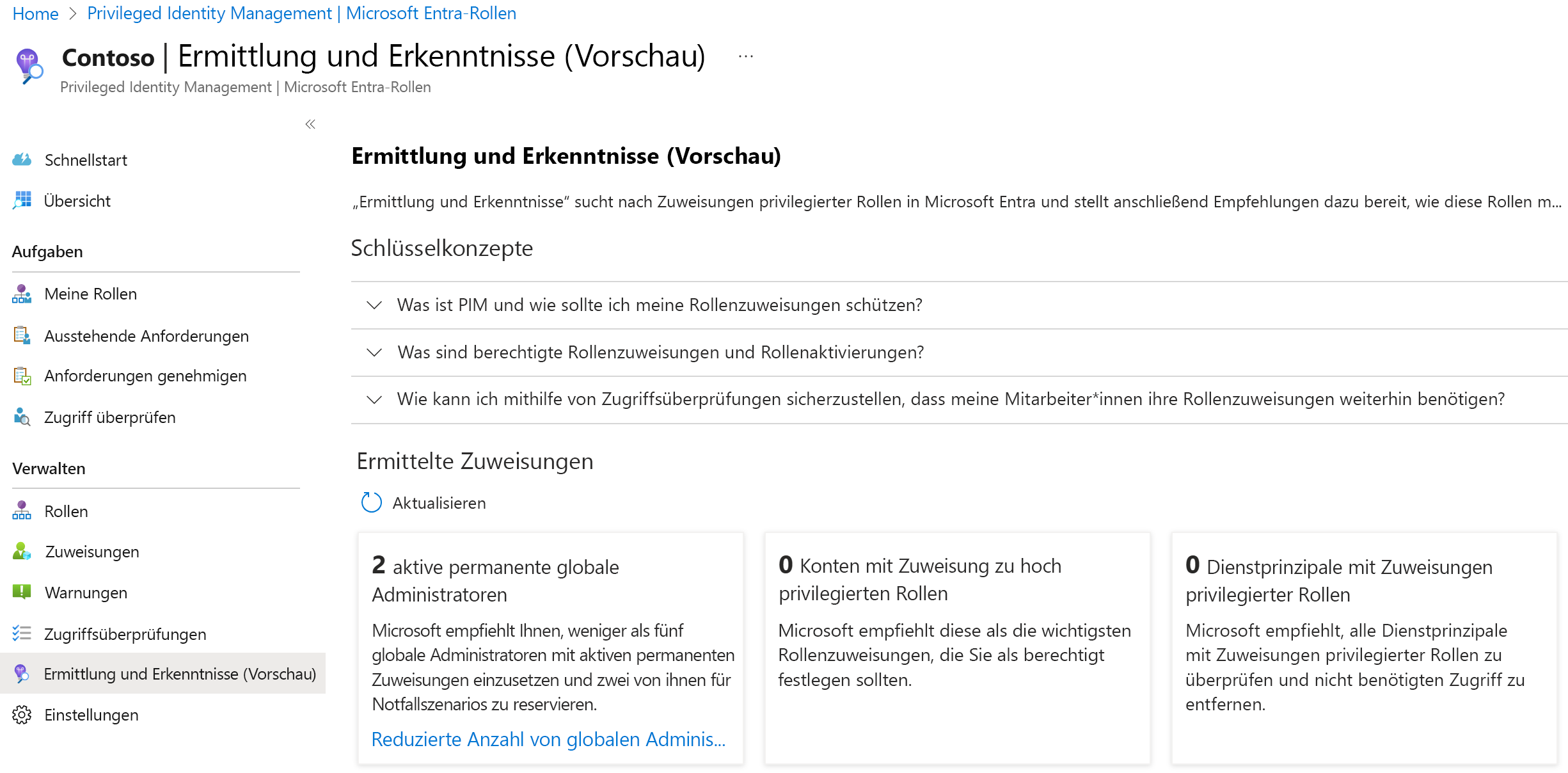

Erstellen Sie eine Liste der Benutzer mit privilegierten Rollen in Ihrer Organisation. Über die Seite „Ermittlung und Erkenntnisse (Vorschau)“ können Sie in PIM das Risiko reduzieren.

Ermitteln Sie für alle globalen Administratoren in Ihrer Organisation, warum sie die Rolle benötigen. Entfernen Sie diese dann aus der Rolle „Globaler Administrator“, und weisen Sie ihnen in Microsoft Entra ID integrierte Rollen oder benutzerdefinierte Rollen mit geringeren Berechtigungen zu. Hinweis: Bei Microsoft gibt es derzeit nur ungefähr 10 Administratoren mit der Rolle „Globaler Administrator“.

Für alle anderen Microsoft Entra-Rollen überprüfen Sie die Liste der Zuweisungen, ermitteln Administrator*innen, die die Rolle nicht mehr benötigen, und entfernen deren Zuweisungen.

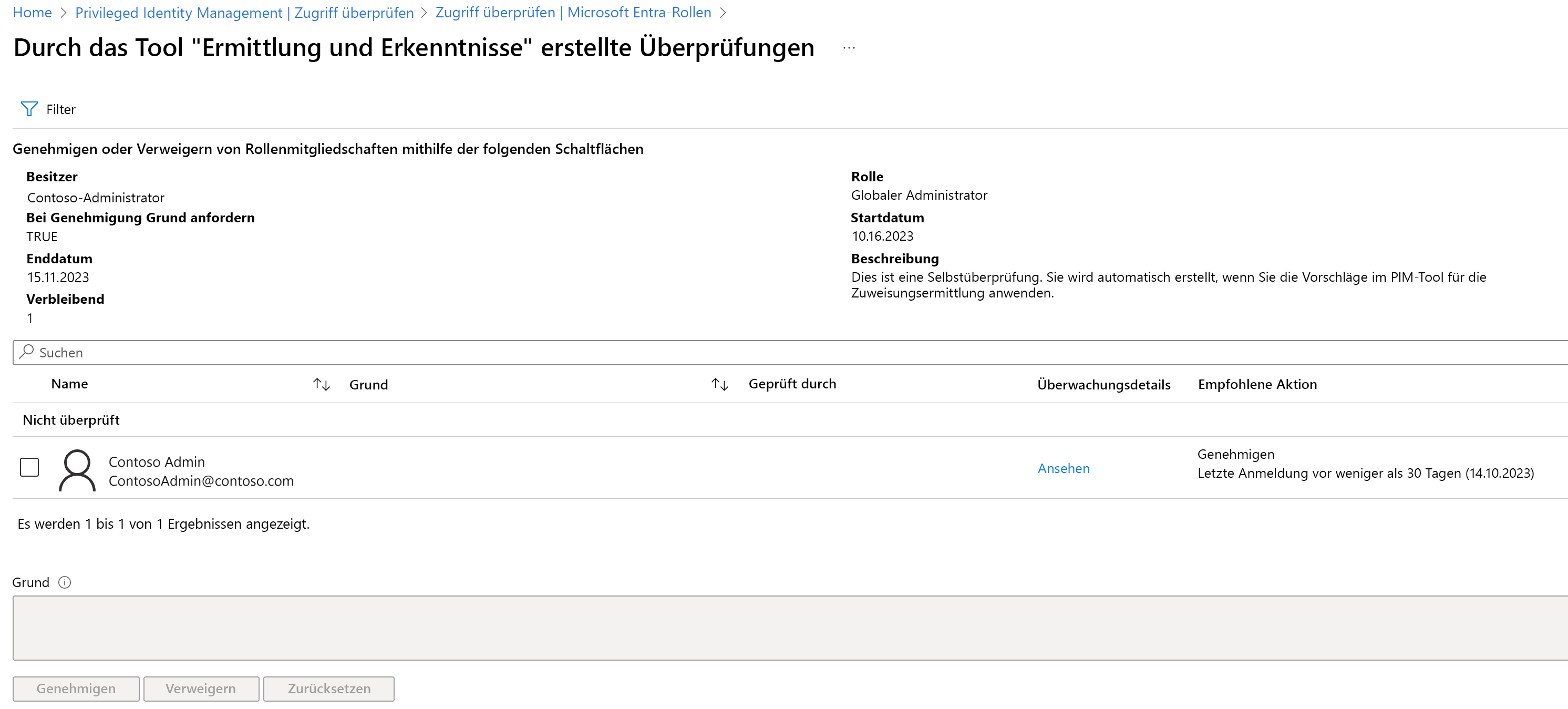

Mithilfe von Zugriffsüberprüfungen in PIM können Sie die letzten beiden Schritte automatisieren. Befolgen Sie die unter „Erstellen einer Zugriffsüberprüfung für Microsoft Entra ID-Rollen in Privileged Identity Management“ beschriebenen Schritte, um eine Zugriffsüberprüfung für alle Microsoft Entra-Rollen mit mindestens einem Mitglied einzurichten.

Legen Sie die Prüfer auf Mitglieder (selbst) fest. Alle Benutzer mit der Rolle erhalten eine E-Mail, in der sie aufgefordert werden, zu bestätigen, dass sie den Zugriff benötigen. Aktivieren Sie außerdem in den erweiterten Einstellungen die Option Bei Genehmigung Grund anfordern, damit Benutzer angeben müssen, warum sie die Rolle benötigen. Basierend auf diesen Informationen können Sie Benutzer aus nicht erforderlichen Rollen entfernen oder genauer abgestimmte Administratorrollen an sie delegieren.

Bei Zugriffsüberprüfungen werden E-Mails gesendet, um Personen dazu aufzufordern, ihren Zugriff auf die Rollen zu überprüfen. Wenn Sie privilegierte Konten haben, mit denen keine E-Mail-Adressen verknüpft sind, achten Sie darauf, für diese Konten das Feld für die sekundäre E-Mail-Adresse auszufüllen.

Planen der Delegierung von Azure-Ressourcenrollen

Für Azure-Abonnements und _Ressourcen können Sie einen ähnlichen Zugriffsüberprüfungsprozess einrichten, um die Rollen in den einzelnen Abonnements oder Ressourcen zu überprüfen. Das Ziel dieses Prozesses besteht in der Minimierung der Zuweisungen der Rollen „Besitzer“ und „Benutzerzugriffsadministrator“ für die einzelnen Abonnements oder Ressourcen und in der Entfernung unnötiger Zuweisungen. Organisationen delegieren solche Aufgaben jedoch häufig an den Besitzer eines Abonnements oder einer Ressource, da sie ein besseres Verständnis der bestimmten Rollen (insbesondere benutzerdefinierten Rollen) haben.

Wenn Sie als Benutzer*in mit der Rolle „Globaler Administrator“ versuchen, PIM für Azure-Rollen in Ihrer Organisation bereitzustellen, können Sie die Zugriffsrechte zum Verwalten aller Azure-Abonnements erhöhen, um Zugriff auf die einzelnen Abonnements zu erhalten. Anschließend können Sie die Besitzer der einzelnen Abonnements ermitteln und in Zusammenarbeit mit ihnen unnötige Zuweisungen entfernen und die Zuweisung der Besitzerrolle minimieren.

Benutzer*innen mit der Rolle „Besitzer“ für ein Azure-Abonnement können auch Zugriffsüberprüfungen für Azure-Ressourcen verwenden, um unnötige Rollenzuweisungen mit einem ähnlichen Vorgang wie oben für Microsoft Entra-Rollen beschrieben zu überprüfen und zu entfernen.

Entscheiden, welche Rollenzuweisungen von Privileged Identity Management geschützt werden sollen

Nachdem Sie die Zuweisungen privilegierter Rollen in Ihrer Organisation bereinigt haben, müssen Sie entscheiden, welche Rollen mit PIM geschützt werden sollen.

Wenn eine Rolle durch PIM geschützt ist, müssen berechtigte Benutzer, die ihr zugewiesen sind, die Rechte erhöhen, um die von der Rolle gewährten Berechtigungen zu nutzen. Die Erhöhung von Rechten kann auch das Einholen einer Genehmigung, das Verwenden der Multi-Faktor-Authentifizierung und die Angabe von Gründen für die Aktivierung umfassen. PIM kann Erhöhungen von Rechten außerdem über Benachrichtigungen und die PIM- und Microsoft Entra-Überwachungsereignisprotokolle nachverfolgen.

Die Auswahl, welche Rollen mit PIM zu schützen sind, kann schwierig sein und unterscheidet sich je nach Organisation. Dieser Abschnitt enthält die bewährten Methoden für Microsoft Entra- und Azure-Rollen.

Microsoft Entra-Rollen

Das Priorisieren des Schutzes von Microsoft Entra-Rollen mit den meisten Berechtigungen ist wichtig. Basierend auf den Nutzungsmustern aller PIM-Kunden werden die folgenden zehn Microsoft Entra-Rollen am häufigsten von PIM verwaltet:

Globaler Administrator

Sicherheitsadministrator

Benutzeradministrator

Exchange-Administrator

SharePoint-Administrator

Intune-Administrator

Sicherheitsleseberechtigter

Dienstadministrator

Abrechnungsadministrator

Skype for Business-Administrator

Tipp

Microsoft-Empfehlung: Verwalten Sie zunächst alle globalen Administratoren und Sicherheitsadministratoren mithilfe von PIM, weil diese Benutzer bei einer Kompromittierung den meisten Schaden anrichten können.

Eine entscheidende Rolle spielen die sensibelsten Daten und Berechtigungen Ihrer Organisation. Beispielsweise wollen manche Organisationen die Rollen „Power BI-Administrator“ oder „Teams-Administrator“ mithilfe von PIM schützen, da diese auf Daten zugreifen und wichtige Workflows ändern können.

Anfällig für Angriffe sind Rollen, denen Gastbenutzer zugewiesen sind.

Tipp

Microsoft-Empfehlung: Verwalten Sie alle Rollen für Gastbenutzer mit PIM, um Risiken im Zusammenhang mit kompromittierten Gastbenutzerkonten zu reduzieren.

Leserollen wie „Verzeichnisleseberechtigter“, „Nachrichtencenter-Leseberechtigter“ und „Benutzer mit Leseberechtigung für Sicherheitsfunktionen“ werden manchmal als weniger wichtig angesehen als andere Rollen, weil sie nicht über Schreibberechtigungen verfügen. Einige Kunden schützen jedoch auch diese Rollen, weil Angreifer mit Zugriff auf diese Konten möglicherweise vertrauliche Daten, wie z. B. personenbezogene Daten, lesen können. Berücksichtigen Sie dieses Risiko bei der Entscheidung, ob Leserollen in Ihrer Organisation mit PIM verwaltet werden sollen.

Azure-Rollen

Bevor Sie entscheiden, welche Rollenzuweisungen für Azure-Ressourcen mit PIM verwaltet werden sollen, müssen Sie die für Ihre Organisation wichtigsten Abonnements/Ressourcen identifizieren. Beispiele für solche Abonnements/Ressourcen sind:

- Ressourcen, welche die sensibelsten Daten hosten

- Ressourcen, von denen zentrale Anwendungen für Kunden abhängig sind

Wenn Sie sich als globaler Administrator unsicher sind, welche Abonnements und Ressourcen am wichtigsten sind, bitten Sie die Abonnementbesitzer in Ihrer Organisation, eine Liste der von jedem Abonnement verwalteten Ressourcen zusammenzustellen. Gruppieren Sie dann in Zusammenarbeit mit den Abonnementbesitzern die Ressourcen basierend auf dem Schweregrad im Fall einer Kompromittierung (niedrig, mittel, hoch). Priorisieren Sie anhand dieser Schweregrade, welche Ressourcen mit PIM verwaltet werden sollen.

Tipp

Microsoft-Empfehlung: Arbeiten Sie Abonnement-/Ressourcenbesitzern von kritischen Diensten zusammen, um den PIM-Workflow für alle Rollen in sensiblen Abonnements/Ressourcen einzurichten.

PIM für Azure-Ressourcen unterstützt zeitgebundene Dienstkonten. Dienstkonten sollten auf die gleiche Weise behandelt werden wie normale Benutzerkonten.

Für Abonnements/Ressourcen, die nicht so wichtig sind, müssen Sie PIM nicht für alle Rollen einrichten. Allerdings sollten Sie die Rollen „Besitzer“ und „Benutzerzugriffsadministrator“ mit PIM schützen.

Tipp

Microsoft-Empfehlung: Verwalten Sie die Rollen „Besitzer“ und „Benutzerzugriffsadministrator“ aller Abonnements/Ressourcen mit PIM.

Entscheiden, ob Rollen einer Gruppe zugewiesen werden sollen

Ob eine Rolle einer Gruppe (statt einzelnen Benutzern) zugewiesen werden soll, ist eine strategische Entscheidung. Ziehen Sie in den folgenden Fällen bei der Planung in Betracht, einer Gruppe eine Rolle zuzuweisen, um Rollenzuweisungen zu verwalten:

- Einer Rolle sind viele Benutzer zugewiesen.

- Sie möchten die Zuweisung der Rolle delegieren.

Viele Benutzer sind einer Rolle zugewiesen

Die manuelle Nachverfolgung, welche Benutzer einer Rolle zugewiesen sind, und die bedarfsorientierte Verwaltung der jeweiligen Zuweisungen sind Aufgaben, die einige Zeit in Anspruch nehmen können. Wenn Sie eine Gruppe einer Rolle zuweisen möchten, erstellen Sie zunächst eine Gruppe, der Rollen zugewiesen werden können, und weisen Sie dann die Gruppe als für die Rolle berechtigt zu. Bei dieser Aktion unterliegen alle Benutzer in der Gruppe demselben Aktivierungsprozess wie einzelne Benutzer, die für eine Erhöhung in die Rolle berechtigt sind. Gruppenmitglieder aktivieren ihre Zuweisung für die Gruppe einzeln mithilfe des Prozesses zur Aktivierungsanforderung und Genehmigung in PIM. Es wird also nicht die Gruppe aktiviert, sondern nur die Gruppenmitgliedschaft des Benutzers.

Sie möchten die Zuweisung der Rolle delegieren

Ein Gruppenbesitzer kann die Mitgliedschaft für eine Gruppe verwalten. Für Gruppen, denen Microsoft Entra ID-Rollen zugewiesen werden können, sind nur der Administrator für privilegierte Rollen, der globale Administrator und die Gruppenbesitzer in der Lage, die Gruppenmitgliedschaft zu verwalten. Wenn vom Administrator bzw. der Administratorin der Gruppe neue Mitglieder hinzugefügt werden, erhalten diese Mitglieder Zugriff auf die Rollen, die der Gruppe zugewiesen sind, unabhängig davon, ob die Zuweisung berechtigt oder aktiv ist. Verwenden Sie Gruppenbesitzer, um die Verwaltung der Gruppenmitgliedschaft für eine zugewiesene Rolle zu delegieren, damit der erforderliche Umfang der Berechtigungen reduziert werden kann.

Tipp

Microsoft-Empfehlung: Verwalten Sie Gruppen, denen Microsoft Entra ID-Rollen zugewiesen werden können, mit PIM. Nach der Integration einer Gruppe, der Rollen zugewiesen werden können, in die Verwaltung in PIM wird sie als Gruppe mit privilegiertem Zugriff bezeichnet. Verwenden Sie PIM, um zu erzwingen, dass Gruppenbesitzer ihre Rollenzuweisung „Besitzer“ aktivieren, bevor sie Gruppenmitgliedschaften verwalten können.

Entscheiden, welche Rollenzuweisungen permanent oder berechtigt sein sollen

Nachdem Sie die Liste der von PIM zu verwaltenden Rollen erstellt haben, müssen Sie entscheiden, welche Benutzer*innen die berechtigte Rolle anstatt der dauerhaft aktiven Rolle erhalten sollen. Dauerhaft aktive Rollen sind die normalen, über Microsoft Entra ID- und Azure-Ressourcen zugewiesenen Rollen, während berechtigte Rollen nur in PIM zugewiesen werden können.

Microsoft-Empfehlung: Legen Sie für Microsoft Entra- und Azure-Rollen keine anderen dauerhaft aktiven Zuweisungen fest als die empfohlenen zwei Konten für den Notfallzugriff, die über die permanente Rolle „Globaler Administrator“ verfügen müssen.

Es wird zwar empfohlen, überhaupt keinen ständigen Administratorzugriff bereitzustellen, für Organisationen ist es jedoch mitunter schwierig, dies sofort umzusetzen. Berücksichtigen Sie bei der Entscheidungsfindung folgende Aspekte:

Häufigkeit der Rechteerhöhung: Wenn der Benutzer die privilegierte Zuweisung nur einmal benötigt, sollte er nicht die permanente Zuweisung haben. Wenn der Benutzer andererseits die Rolle für seine tägliche Arbeit benötigt und seine Produktivität durch die Verwendung von PIM erheblich verringert würde, kann er für die permanente Rolle in Betracht gezogen werden.

Für Ihre Organisation spezifische Fälle: Wenn die Person, der die berechtigte Rolle zugewiesen wird, einem entfernten Team angehört oder eine hochrangige Führungskraft ist, sodass die Kommunikation und die Durchsetzung der Erhöhung der Rechte schwierig ist, kann die Person für die permanente Rolle in Betracht gezogen werden.

Tipp

Microsoft-Empfehlung: Richten Sie laufende Zugriffsüberprüfungen für Benutzer*innen mit permanenten Rollenzuweisungen ein.

Entwerfen Ihrer Privileged Identity Management-Einstellungen

Vor dem Implementieren Ihrer PIM-Lösung empfiehlt sich, einen Entwurf der PIM-Einstellungen für jede privilegierte Rolle zu erstellen, die in Ihrer Organisation verwendetet wird. Dieser Abschnitt enthält einige Beispiele für PIM-Einstellungen für bestimmte Rollen. Diese dienen nur zu Referenzzwecken und können für Ihre Organisation variieren. Jede dieser Einstellungen wird nach den Tabellen mit den Empfehlungen von Microsoft ausführlich erläutert.

Privileged Identity Management-Einstellungen für Microsoft Entra-Rollen

| Einstellung | Globaler Administrator | Exchange-Administrator | Helpdeskadministrator |

|---|---|---|---|

| MFA erforderlich, zweistufige Überprüfung | Ja | Ja | Nein |

| Benachrichtigung | Ja | Ja | Nein |

| Vorfallsticket | Ja | Keine | Ja |

| Genehmigung anfordern | Ja | Nr. | Nein |

| Genehmigende Person | Andere globale Administratoren | Keine | Keine |

| Aktivierungsdauer | 1 Stunde | 2 Stunden | 8 Stunden |

| Permanenter Administrator | Konten für den Notfallzugriff | Keine | Keine |

Privileged Identity Management-Einstellungen für Azure-Rollen

| Einstellung | Besitzer von wichtigen Abonnements | Benutzerzugriffsadministrator von weniger wichtigen Abonnements | Mitwirkender von virtuellen Computern |

|---|---|---|---|

| MFA erforderlich, zweistufige Überprüfung | Ja | Ja | Nein |

| Benachrichtigung | Ja | Ja | Ja |

| Genehmigung anfordern | Ja | Nr. | Nein |

| Genehmigende Person | Andere Besitzer des Abonnements | Keine | Keine |

| Aktivierungsdauer | 1 Stunde | 1 Stunde | 3 Stunden |

| Aktiver Administrator | Keine | Nein | Keine |

| Ablauf der Aktivierung | – | n/v | – |

In der folgenden Tabelle sind die einzelnen Einstellungen beschrieben.

| Einstellung | Beschreibung |

|---|---|

| Rolle | Der Name der Rolle, für die Sie die Einstellungen definieren. |

| MFA erforderlich, zweistufige Überprüfung | Gibt an, ob der berechtigte Benutzer MFA ausführen muss; zweistufige Überprüfung vor dem Aktivieren der Rolle. |

| Microsoft empfiehlt, MFA zu erzwingen, zweistufige Überprüfung für alle Administratorrollen, insbesondere, wenn die Rollen Gastbenutzer haben. | |

| Benachrichtigung | Ist diese Einstellung auf „true“ festgelegt, erhalten globale Administratoren, Administratoren für privilegierte Rollen und Sicherheitsadministratoren in der Organisation eine E-Mail-Benachrichtigung, wenn ein berechtigter Benutzer die Rolle aktiviert. |

| Manche Organisationen besitzen keine mit den Administratorkonten verknüpfte E-Mail-Adresse. Legen Sie eine alternative E-Mail-Adresse fest, damit die Administratoren die E-Mail-Benachrichtigungen erhalten können. | |

| Vorfallsticket | Gibt an, ob der berechtigte Benutzer beim Aktivieren seiner Rolle eine Vorfallsticketnummer erfassen muss. Mit dieser Einstellung kann eine Organisation jede Aktivierung anhand einer internen Vorfallnummer identifizieren, um unerwünschte Aktivierungen zu verringern. |

| Microsoft-Empfehlung: Nutzen Sie Incidentticketnummern, um PIM mit Ihrem internen System zu verknüpfen. Diese Methode kann für genehmigende Personen nützlich sein, die Kontext für die Aktivierung benötigen. | |

| Genehmigung anfordern | Gibt an, ob der berechtigte Benutzer eine Genehmigung zum Aktivieren der Rolle einholen muss. |

| Microsoft-Empfehlung: Richten Sie eine Genehmigung für Rollen mit den höchsten Berechtigungen ein. Eine Analyse der Nutzungsmuster aller PIM-Kunden zeigt, dass für die Rollen „Globaler Administrator“, „Benutzeradministrator“, „Exchange-Administrator“, „Sicherheitsadministrator“ und „Kennwortadministrator“ am häufigsten eine Genehmigung erforderlich ist. | |

| Genehmigende Person | Wenn für die Aktivierung der berechtigten Rolle eine Genehmigung erforderlich ist, listen Sie die Personen auf, durch die die Anforderung genehmigt werden muss. PIM legt standardmäßig alle Benutzer als genehmigende Person fest, die Administratoren für privilegierte Rollen sind, unabhängig davon, ob es sich um eine dauerhafte oder berechtigte Zuweisung handelt. |

| Wenn ein*e Benutzer*in sowohl für eine Microsoft Entra-Rolle berechtigt als auch eine genehmigende Person der Rolle ist, kann diese*r sich nicht selbst Genehmigungen erteilen. | |

| Microsoft-Empfehlung: Wählen Sie als genehmigende Person anstelle eines globalen Administrators Benutzer aus, die die Rolle und ihre häufigsten Benutzer am besten kennen. | |

| Aktivierungsdauer | Die Zeitspanne, in der ein Benutzer in der Rolle aktiviert ist, bevor sie abläuft. |

| Permanenter Administrator | Liste der Benutzer, die ein permanenter Administrator für die Rolle sein werden (d. h. sie nie aktivieren müssen). |

| Microsoft-Empfehlung: Legen Sie keine ständigen Administratoren für Rollen fest, mit Ausnahme von globalen Administratoren. | |

| Aktiver Administrator | Für Azure-Ressourcen ist „Aktiver Administrator“ die Liste der Benutzer, die zur Verwendung der Rolle nie eine Aktivierung durchführen müssen. Diese wird nicht als permanenter Administrator wie bei Microsoft Entra-Rollen bezeichnet, weil Sie eine Ablaufzeit festlegen können, nach der ein*e Benutzer*in diese Rolle verliert. |

| Ablauf der Aktivierung | Aktive Rollenzuweisungen für Azure-Rollen laufen nach der konfigurierten Dauer ab. Sie können zwischen 15 Tagen, 1 Monat, 3 Monaten, 6 Monaten, 1 Jahr und dauerhafter Aktivierung wählen. |

| Ablauf der Berechtigung | Berechtigte Rollenzuweisungen für Azure-Rollen laufen nach dieser Dauer ab. Sie können zwischen 15 Tagen, 1 Monat, 3 Monaten, 6 Monaten, 1 Jahr und dauerhafter Berechtigung wählen. |