Aspekte der Planung einer sicheren Konfiguration

Da die Bereitstellung von Servern mit Azure Arc-Unterstützung Tausende von Computern in mehreren Niederlassungen umfasst und unternehmenskritische Workloads verarbeitet werden müssen, steht die Sicherheit für Wide World Importers an oberster Stelle. Bei der Planung einer sicheren Bereitstellung müssen Sie sich überlegen, wie Zugriffsrollen, Richtlinien und Netzwerke gemeinsam eingesetzt werden können, um Konformität und den Schutz von Ressourcen sicherzustellen.

Server mit Azure Arc-Unterstützung profitieren nicht nur von den integrierten Sicherheitsfunktionen mit standardmäßiger sorgfältiger Verschlüsselung und Datenfreigabe, sondern verfügen auch über eine Reihe von zusätzlichen Sicherheitskonfigurationen. Für die Gewährleistung einer sicheren Bereitstellung müssen Sie ggf. eine effektive Zielzone für Arc-fähige Ressourcen vorbereiten, indem Sie die entsprechenden Konfigurationen in Bezug auf Zugriffssteuerung, Governanceinfrastruktur und erweiterte Netzwerkoptionen vornehmen. In dieser Lerneinheit erfahren Sie Folgendes:

Konfigurieren der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC): Sie entwickeln einen Zugriffsplan, um zu steuern, welche Personen Zugriff auf die Verwaltung der Server mit Azure Arc-Unterstützung haben und ihre Daten auch über andere Azure-Dienste anzeigen können.

Entwickeln eines Azure Policy-Governanceplans: Legen Sie fest, wie die Governance für Hybridserver und Computer auf Abonnement- oder Ressourcengruppenebene mit Azure Policy implementiert werden soll.

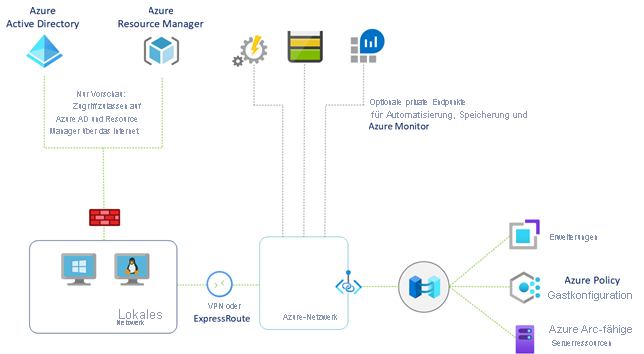

Auswählen erweiterter Netzwerkoptionen: Ermitteln Sie, ob ein Proxyserver oder Azure Private Link für Ihre Bereitstellung von Servern mit Azure Arc-Unterstützung erforderlich ist.

Sichere Identitäten und Zugriffssteuerung

Jeder Azure Arc-fähige Server verfügt über eine verwaltete Identität, die Teil einer Ressourcengruppe innerhalb eines Azure-Abonnements ist. Diese Identität stellt den Server dar, der lokal oder in einer anderen Cloudumgebung ausgeführt wird. Der Zugriff auf diese Ressource wird mit der standardmäßigen rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) von Azure gesteuert. Zwei spezifische Rollen für Server mit Azure Arc-Unterstützung sind „Onboarding von Azure Connected Machine“ und „Ressourcenadministrator für Azure Connected Machine“.

Die Rolle „Onboarding von Azure Connected Machine“ ist für das Onboarding im großen Stil verfügbar und kann nur neue Azure Arc-fähige Server in Azure lesen oder erstellen. Sie kann nicht zum Löschen bereits registrierter Server oder zum Verwalten von Erweiterungen verwendet werden. Als bewährte Methode empfehlen wir, diese Rolle nur dem Microsoft Entra-Dienstprinzipal zuzuweisen, der zum Onboarding von Computern im großen Stil verwendet wird.

Benutzer*innen mit der Rolle „Ressourcenadministrator für Azure Connected Machine“ können einen Computer lesen, ändern, ein erneutes Onboarding durchführen oder löschen. Diese Rolle ist für die Unterstützung der Verwaltung von Azure Arc-fähigen Servern konzipiert, jedoch für keine anderen Ressourcen in der Ressourcengruppe oder im Abonnement.

Darüber hinaus wird für den Azure Connected Machine-Agent auch die Authentifizierung per öffentlichem Schlüssel für die Kommunikation mit dem Azure-Dienst genutzt. Nachdem Sie einen Server in Azure Arc integriert haben, wird ein privater Schlüssel auf dem Datenträger gespeichert und immer dann verwendet, wenn der Agent mit Azure kommuniziert. Bei Diebstahl kann der private Schlüssel auf einem anderen Server verwendet werden, um mit dem Dienst zu kommunizieren, und so agieren, als ob es sich um den ursprünglichen Server handelt. Dies umfasst das Erhalten des Zugriffs auf die systemseitig zugewiesene Identität sowie auf alle Ressourcen, auf die diese Identität zugreifen kann. Die Datei mit dem privaten Schlüssel ist so geschützt, dass nur das HIMDS-Konto Lesezugriff darauf hat. Um Offlineangriffe zu verhindern, wird dringend empfohlen, die vollständige Datenträgerverschlüsselung (z. B. BitLocker, dm-crypt usw.) auf dem Betriebssystemvolume Ihres Servers zu verwenden.

Governance mit Azure Policy

Die Einhaltung gesetzlicher Bestimmungen in Azure Policy bietet von Microsoft erstellte und verwaltete Initiativendefinitionen (als integriert bezeichnet) für die Compliancedomänen und Sicherheitskontrollen, die mit unterschiedlichen Compliancestandards zusammenhängen. Hier sind einige Beispiele für Azure-Richtlinien zur Einhaltung gesetzlicher Bestimmungen angegeben:

- ISM PROTECTED der australischen Regierung

- Vergleichstest für die Azure-Sicherheit

- Azure-Sicherheitsvergleichstest v1

- Canada Federal PBMM

- CMMC Level 3

- FedRAMP High

- FedRAMP Moderate

- HIPAA HITRUST 9.2

- IRS 1075, September 2016

- ISO 27001:2013

- Durch New Zealand ISM eingeschränkt

- NIST SP 800-171 R2

- NIST SP 800-53 Rev. 4

- NIST SP 800-53 Rev. 5

- UK OFFICIAL und UK NHS

Bevor Sie Server mit Azure Arc-Unterstützung in einer Ressourcengruppe bereitstellen, können Sie Azure-Richtlinien mit den jeweiligen Korrekturaufgaben auf Ressourcengruppen-, Abonnement- oder Verwaltungsgruppenebene systemintern definieren und zuweisen, um sicherzustellen, dass für Schutzmaßnahmen für die Überwachung und Konformität gesorgt ist.

Sicheres Netzwerk mit Private Link

Neben dem öffentlichen Endpunkt sind der Proxyserver und Azure Private Link zwei weitere Optionen für sichere Netzwerke für Server mit Azure Arc-Unterstützung.

Wenn Ihr Computer zur Herstellung der Internetverbindung über einen Proxyserver kommuniziert, können Sie die IP-Adresse des Proxyservers oder den Namen und die Portnummer, die vom Computer für die Kommunikation mit dem Proxyserver verwendet werden, angeben. Sie können diese Angaben direkt im Azure-Portal vornehmen, wenn Sie ein Skript für das Arc-Onboarding mehrerer Computer generieren.

Bei hohen Sicherheitsanforderungen können Sie Azure PaaS-Dienste mithilfe von Azure Private Link auf sichere Weise mit Ihrem virtuellen Netzwerk verknüpfen, indem Sie private Endpunkte verwenden. Bei vielen Diensten richten Sie einfach für jede Ressource einen Endpunkt ein. Dies bedeutet, dass Sie Ihre lokalen Server oder Server in mehreren Clouds mit Azure Arc verbinden und den gesamten Datenverkehr über eine Azure ExpressRoute- oder Site-to-Site-VPN-Verbindung übertragen können, statt öffentliche Netzwerke zu verwenden. Wenn Sie Private Link mit Servern mit Azure Arc-Unterstützung nutzen, haben Sie folgende Möglichkeiten:

- Herstellen einer privaten Verbindung mit Azure Arc ohne öffentlichen Netzwerkzugriff.

- Sicherstellen, dass der Zugriff auf die Daten des Azure Arc-fähigen Computers oder Servers nur über autorisierte private Netzwerke erfolgt.

- Sicheres Verbinden Ihres privaten lokalen Netzwerks mit Azure Arc über ExpressRoute und Private Link.

- Kapseln des gesamten Datenverkehrs innerhalb des Microsoft Azure-Backbonenetzwerks.