Implementieren von Sicherheit zum Schutz von Azure SQL

Das Verständnis und die effektive Verwaltung von Server- und Datenbankfirewallregeln sowie von Microsoft Defender für SQL ist wichtig, um den Schutz Ihrer Azure SQL Ressourcen während der Migration und darüber hinaus sicherzustellen.

Konfigurieren von Firewallregeln für Server und Datenbanken

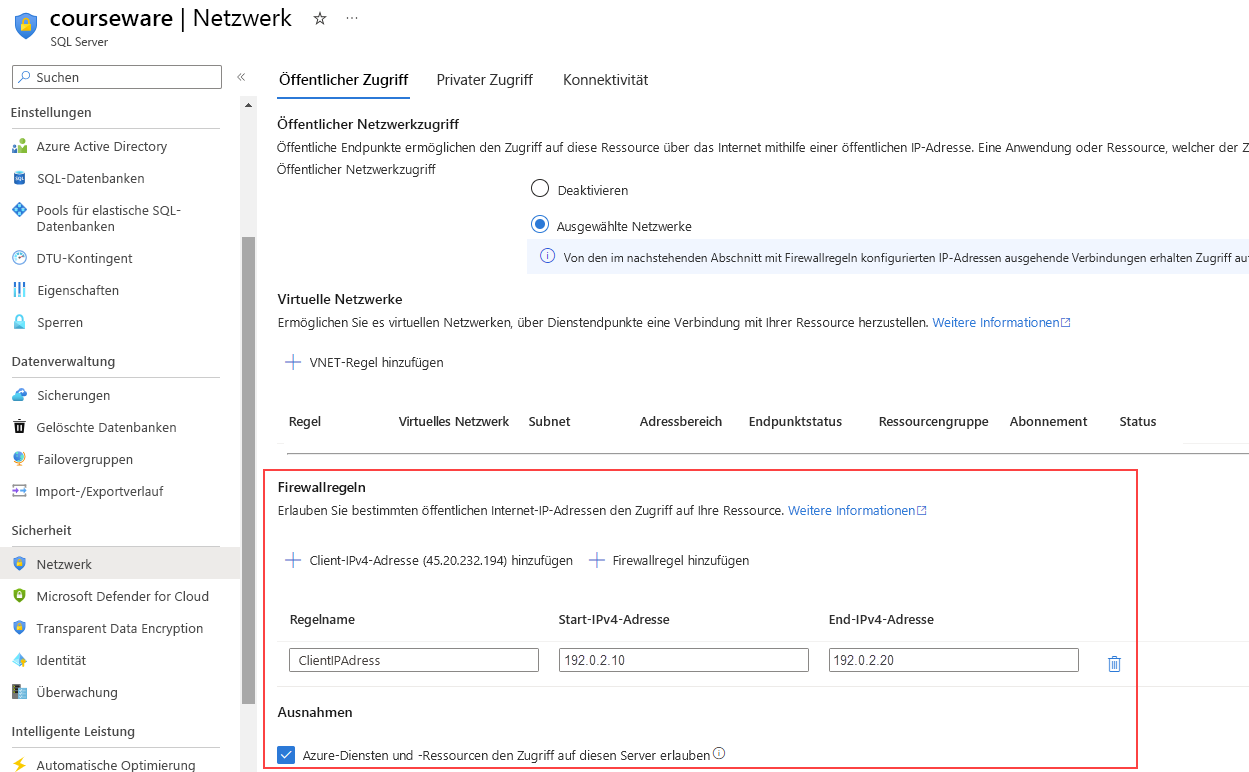

In Azure SQL-Datenbank können Sie Firewallregeln sowohl auf Server- als auch auf Datenbankebene konfigurieren.

Firewallregeln auf Serverebene

Firewallregeln auf Serverebene steuern den Zugriff auf Azure SQL-Datenbank auf einer breiteren Ebene und bestimmen, welche IP-Adressen eine Verbindung mit dem Server herstellen können. Im Gegensatz dazu

Firewallregeln auf Serverebene ermöglichen Benutzer*innen das Herstellen einer Verbindung mit allen Serverdatenbanken, während Firewalls auf Datenbankebene den Zugriff für bestimmte IP-Adressen auf einzelne Datenbanken steuern.

Sie können Firewallregeln auf Serverebene über das Azure-Portal oder mithilfe der gespeicherten Prozedur sp_set_firewall_rule innerhalb der Datenbank master konfigurieren.

Hinweis

Die Einstellung Azure-Diensten und -Ressourcen den Zugriff auf diese Servergruppe gestatten zählt als einzelne Firewallregel, wenn sie aktiviert ist. Blockieren Sie standardmäßig jeglichen Zugriff, und geben Sie ihn nur bei Bedarf frei.

Firewallregeln auf Datenbankebene

Regeln auf Datenbankebene bieten spezifischere Kontrolle innerhalb einzelner Datenbanken. Sie können Firewallregeln auf Datenbankebene nur über T-SQL konfigurieren, indem Sie die gespeicherte Prozedur sp_set_database_firewall_rule in der Benutzerdatenbank verwenden.

Beim Herstellen einer Verbindung sucht Azure SQL-Datenbank nach einer Firewallregel auf Datenbankebene, die für den angegebenen Datenbanknamen spezifisch ist. Wenn diese Regel nicht gefunden wird, überprüft sie die IP-Firewallregeln auf Serverebene, die für alle Datenbanken auf dem Server gelten. Wenn eine der beiden Regeln vorhanden ist, wird die Verbindung hergestellt.

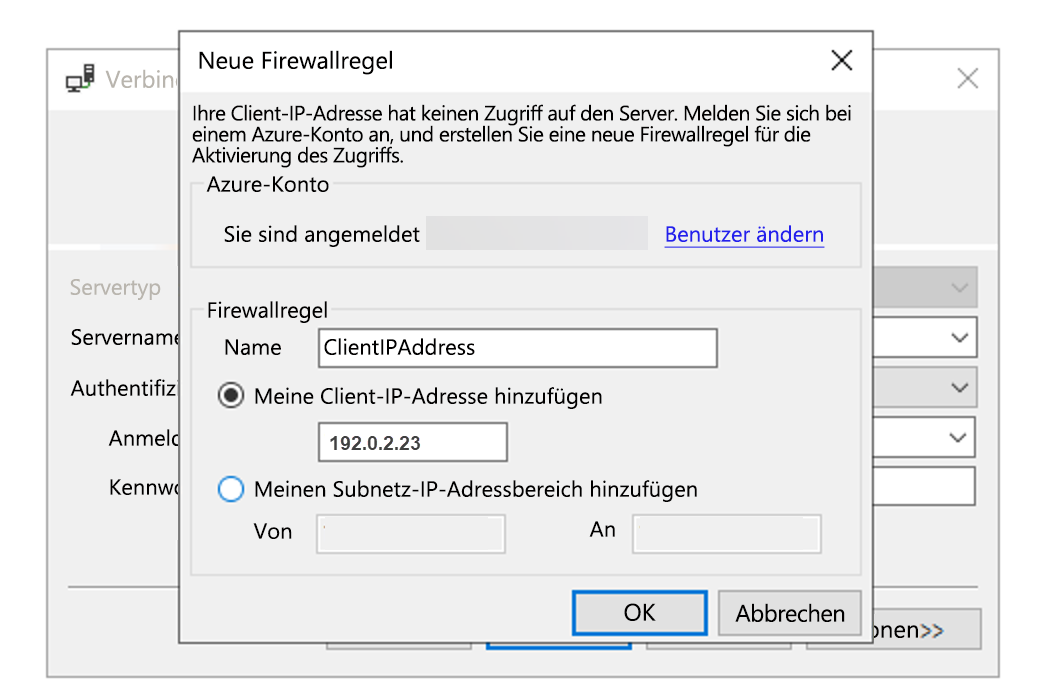

Wenn keine der beiden Regeln existiert und der*die Benutzer*in die Verbindung über SQL Server Management Studio oder Azure Data Studio herstellt, wird er*sie aufgefordert, eine Firewallregel zu erstellen.

Weitere Informationen zu Firewallregeln auf Serverebene und Firewallregeln auf Datenbankebene finden Sie unter IP-Firewallregeln für Azure SQL-Datenbank und Azure Synapse.

Microsoft Defender für SQL

Microsoft Defender für SQL ist eine umfassende Sicherheitslösung für Azure SQL-Datenbank, Azure SQL Managed Instance und SQL Server auf Azure-VMs. Das Programm überwacht und bewertet kontinuierlich die Sicherheit Ihrer Datenbank und bietet maßgeschneiderte Empfehlungen, um sie zu stärken.

Außerdem bietet es erweiterte Sicherheitsfunktionen, einschließlich SQL-Sicherheitsrisikobewertung und Advanced Threat Protection, um Ihren Datenstatus proaktiv zu schützen. Diese umfassende Lösung hilft Ihnen, ein hohes Maß an Sicherheit in Ihrer SQL-Umgebung zu gewährleisten.

Es gibt zwei verschiedene Möglichkeiten, Microsoft Defender für SQL zu aktivieren.

| Methode | BESCHREIBUNG |

|---|---|

| Abonnementebene (empfohlen) | Aktivieren Sie die Lösung auf Abonnementebene, um einen umfassenden Schutz aller Datenbanken in Azure SQL-Datenbank und Azure SQL Managed Instance zu gewährleisten. Sie können sie bei Bedarf einzeln deaktivieren. |

| Ressourcenebene | Alternativ können Sie sie auf Ressourcenebene aktivieren, wenn Sie den Schutz für bestimmte Datenbanken manuell verwalten möchten. |

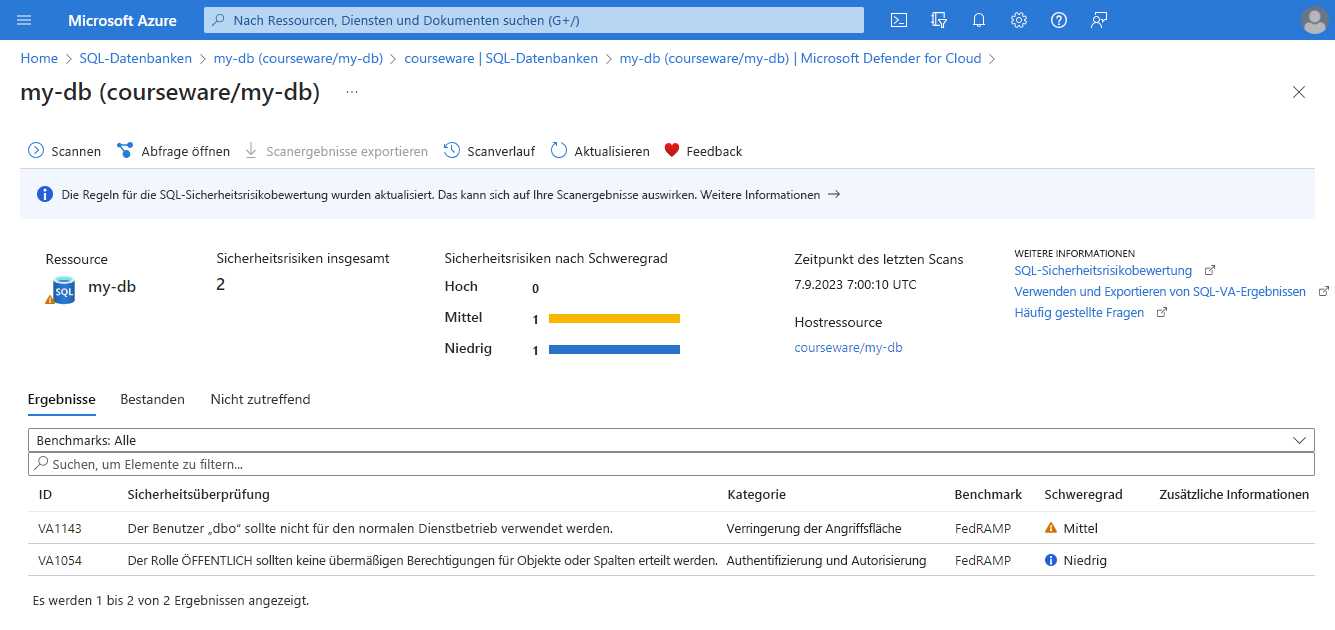

Sicherheitsrisikobewertung mit der SQL

Bei der SQL-Sicherheitsrisikobewertung wird eine Wissensdatenbank von Regeln basierend auf den Best Practices von Microsoft verwendet. Sicherheitsrisiken, Fehlkonfigurationen, übermäßige Berechtigungen und ungeschützte vertrauliche Daten werden dabei gekennzeichnet.

Sie haben zwei Konfigurationsoptionen für die SQL-Sicherheitsrisikobewertung:

Expresskonfiguration: Dies ist die Standardoption und erfordert keinen externen Speicher für Baseline- und Überprüfungsergebnisse.

Klassische Konfiguration: Sie müssen ein Azure-Speicherkonto zum Speichern von Baseline- und Überprüfungsergebnisdaten verwalten.

Advanced Threat Protection für Azure SQL-Datenbank

Advanced Threat Protection erhöht die Sicherheit von Azure SQL, indem ungewöhnliche oder potenziell schädliche Datenbankzugriffsversuche erkannt werden und darauf reagiert wird.

Die Lösung bietet Sicherheitswarnungen für verdächtige Datenbankaktivitäten, potenzielle Sicherheitsrisiken, Angriffe durch Einschleusung von SQL-Befehlen und ungewöhnliche Zugriffsmuster und ist mit Microsoft Defender for Cloud integriert. Diese Integration bietet Erkenntnisse und empfohlene Maßnahmen zum Untersuchen und Minimieren von Bedrohungen und macht sie für Nicht-Sicherheitsexpert*innen zugänglich.

Eine Liste der Warnungen finden Sie unter Warnungen für eine SQL-Datenbank und Azure Synapse Analytics in Microsoft Defender für Cloud.