Verwenden des verhaltensbasierten Blockierens

Die heutige Bedrohungslandschaft wird von dateiloser Schadsoftware mit „LotL“-Taktiken (Living off the Land) überlaufen. Weiterhin gibt es Schadsoftware mit hochgradig polymorphen Bedrohungen, die schneller mutieren, als herkömmliche Lösungen mithalten können, und von Menschen gesteuerten Angriffe, bei denen eine Anpassung danach erfolgt, was die Angreifer*innen auf den kompromittierten Geräten finden. Herkömmliche Sicherheitslösungen reichen nicht aus, um solche Angriffe zu verhindern. Sie brauchen Funktionen, die auf künstlicher Intelligenz (KI) und Machine Learning (ML) basieren, wie z. B. verhaltensbasiertes Blockieren und Eindämmen, die in Defender für Endpunkt enthalten sind.

Funktionen für verhaltensbasiertes Blockieren und Eindämmen können dabei helfen, Bedrohungen auf Grundlage der Verhaltensmuster und Prozessstrukturen zu erkennen und zu beseitigen, auch wenn die Bedrohung bereits begonnen hat. Der Schutz der nächsten Generation, EDR und Defender für Endpunkt-Komponenten und -Features arbeiten bei den Funktionen für verhaltensbasiertes Blockieren und Eindämmen Hand in Hand.

Funktionen für verhaltensbasiertes Blockieren und Eindämmen können für mehrere Komponenten und Features von Defender für Endpunkt verwendet werden, um Angriffe sofort zu beenden und deren Fortschreiten zu verhindern.

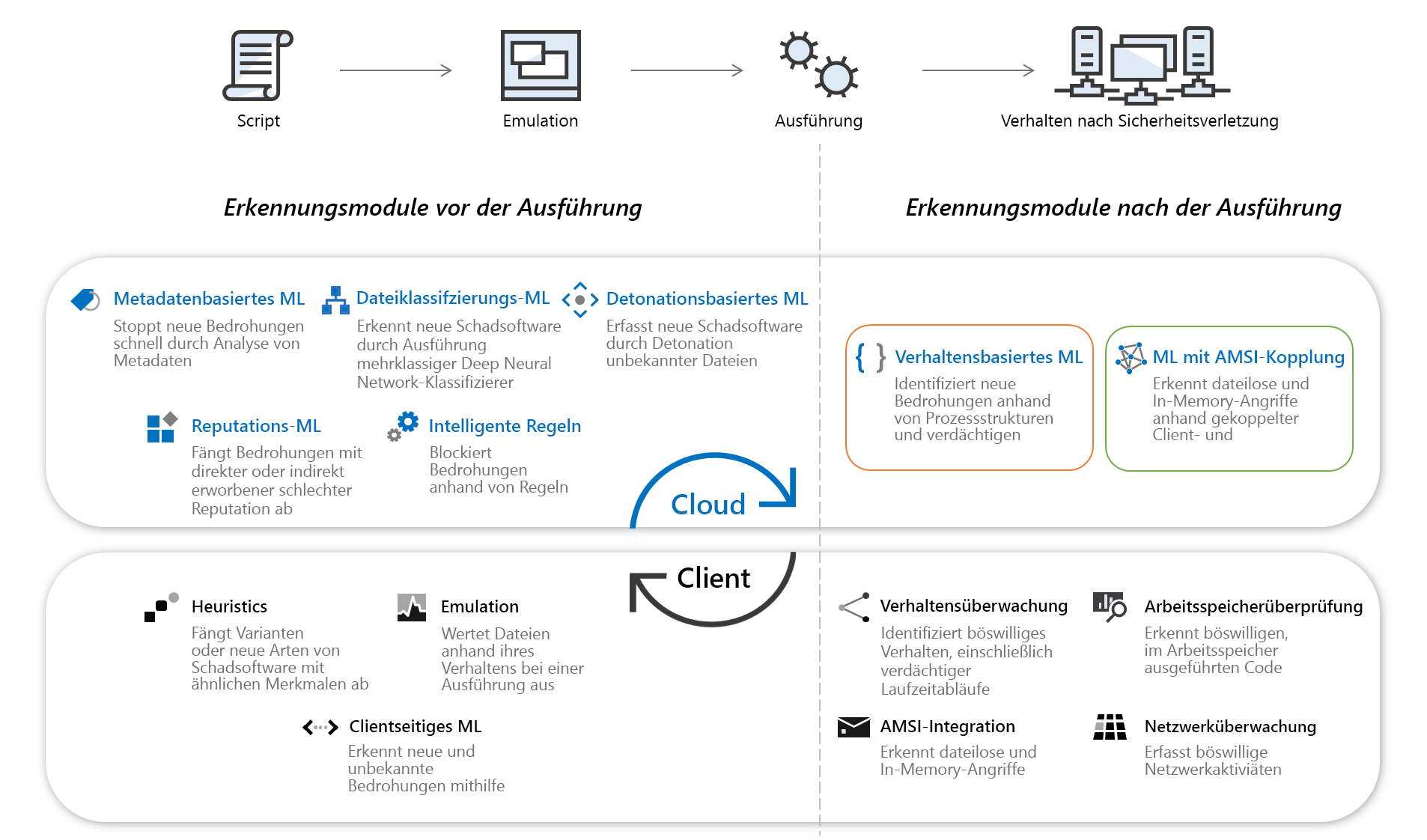

Der Schutz der nächsten Generation (zu dem auch Microsoft Defender Antivirus gehört) kann Bedrohungen durch Analysieren des Verhaltens erkennen und Bedrohungen beenden, die bereits begonnen haben.

EDR (Endpoint Detection and Response) empfängt Sicherheitssignale über das Netzwerk-, Geräte- und Kernelverhalten vom Betriebssystem. Beim Erkennen von Bedrohungen werden Warnungen erstellt. Mehrere Warnungen desselben Typs werden zu Incidents zusammengefasst, wodurch Ihr Sicherheitsteam die Bedrohung leichter untersuchen und darauf reagieren kann.

Defender für Endpunkt weist eine breite Palette an Technologien für Identitäten, E-Mail, Daten und Apps auf. Dazu zählen das Netzwerk, der Endpunkt und die Kernelverhaltenssignale, die über EDR empfangen werden. Als Komponente von Microsoft Defender XDR verarbeitet und korreliert Defender for Endpoint diese Signale, löst Erkennungswarnungen aus und stellt verwandte Warnungen in Vorfälle zusammen.

Mit diesen Funktionen können mehr Bedrohungen verhindert oder blockiert werden, selbst wenn sie bereits begonnen haben. Sobald verdächtiges Verhalten erkannt wird, wird die Bedrohung eingedämmt, Warnungen werden erstellt, und die Bedrohungen werden in ihrem Ablauf gestoppt.

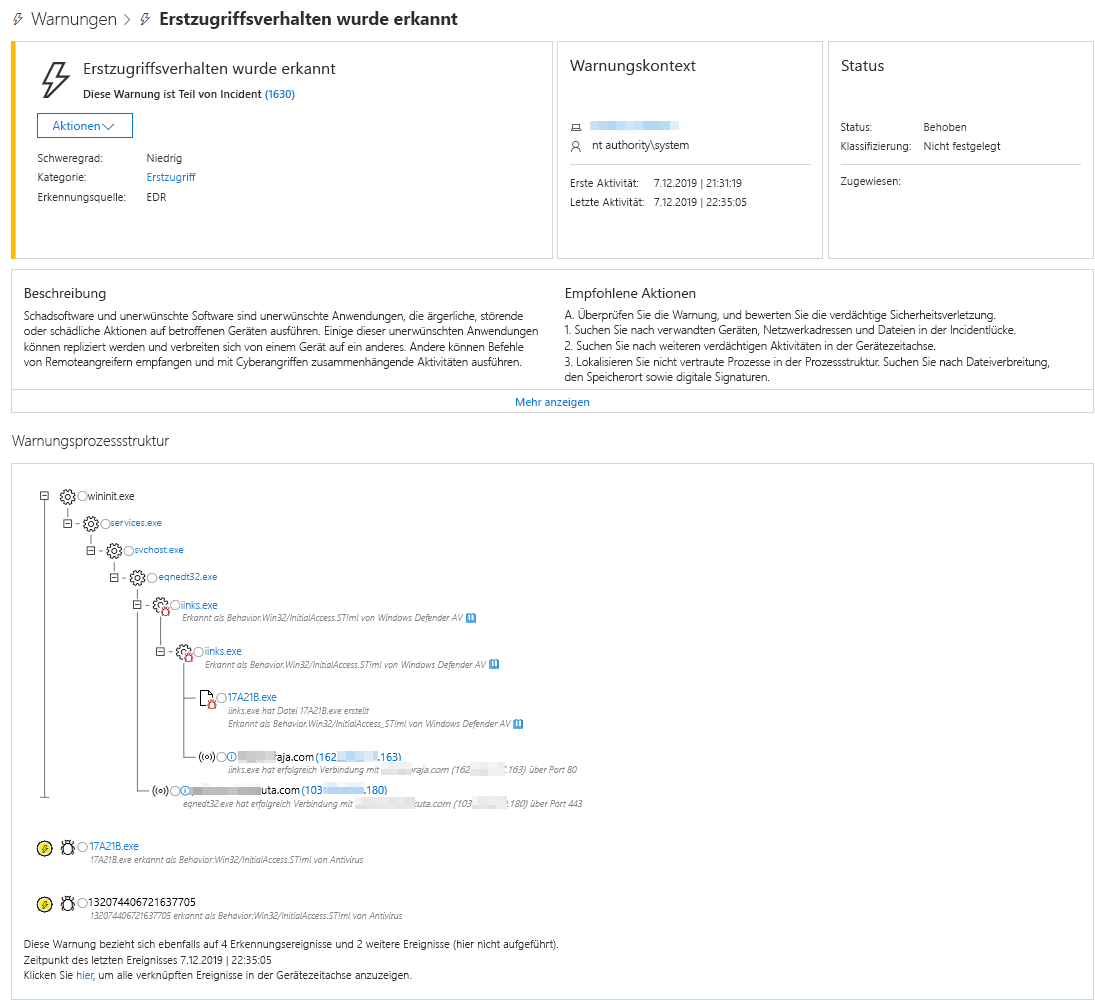

Die folgende Abbildung zeigt ein Beispiel für eine Warnung, die durch Funktionen für verhaltensbasiertes Blockieren und Eindämmen ausgelöst wurde:

Clientseitiges verhaltensbasiertes Blockieren

Das clientseitige verhaltensbasierte Blockieren ist Bestandteil der Funktionen für verhaltensbasiertes Blockieren und Eindämmen in Defender für Endpunkt. Sobald ein verdächtiges Verhalten auf Geräten (als Clients oder Endpunkte bezeichnet) erkannt wird, werden Artefakte (z. B. Dateien oder Anwendungen) blockiert, geprüft und automatisch korrigiert.

Funktionsweise des clientseitigen verhaltensbasierten Blockierens

Microsoft Defender Antivirus kann verdächtiges Verhalten, schädlichen Code, dateilose und In-Memory-Angriffe und vieles mehr auf einem Gerät erkennen. Wenn verdächtige Verhaltensweisen erkannt werden, überwacht und sendet Microsoft Defender Antivirus diese verdächtigen Verhalten und die zugehörigen Prozessstrukturen an Cloud Protection Service. Machine Learning unterscheidet innerhalb von Millisekunden zwischen bösartigen Anwendungen und gutem Verhalten und klassifiziert jedes Artefakt. Sobald ein Artefakt als bösartig erkannt wird, wird es auf dem Gerät blockiert.

Immer wenn verdächtiges Verhalten erkannt wird, wird eine Warnung generiert und im Portal von Microsoft Defender angezeigt

Clientseitiges verhaltensbasiertes Blockieren ist effektiv, da hiermit nicht nur der Beginn eines Angriffs verhindert wird, sondern auch ein Angriff beendet werden kann, der bereits begonnen hat. Mithilfe des Blockierens durch Feedbackschleifen (eine weitere Funktion für verhaltensbasiertes Blockieren und Eindämmen) werden Angriffe auf anderen Geräten in Ihrer Organisation verhindert.

Verhaltensbasierte Erkennungsmethoden

Verhaltensbasierte Erkennungsmethoden werden entsprechend der MITRE ATT&CK Matrix for Enterprise benannt. Die Benennungskonvention hilft bei der Identifizierung der Angriffsphase, in der böswilliges Verhalten beobachtet wurde.

| Taktik | Bedrohungsname für Erkennung |

|---|---|

| Erstzugriff | Behavior:Win32/InitialAccess.*!ml |

| Ausführung | Behavior:Win32/Execution.*!ml |

| Persistenz | Behavior:Win32/Persistence.*!ml |

| Berechtigungsausweitung | Behavior:Win32/PrivilegeEscalation.*!ml |

| Umgehen von Verteidigungsmaßnahmen | Behavior:Win32/DefenseEvasion.*!ml |

| Zugriff auf Anmeldeinformationen | Behavior:Win32/CredentialAccess.*!ml |

| Ermittlung | Behavior:Win32/Discovery.*!ml |

| Seitliche Verschiebung | Behavior:Win32/LateralMovement.*!ml |

| Collection | Behavior:Win32/Collection.*!ml |

| Befehl und Steuerung | Behavior:Win32/CommandAndControl.*!ml |

| Exfiltration | Behavior:Win32/Exfiltration.*!ml |

| Auswirkung | Behavior:Win32/Impact.*!ml |

| Nicht kategorisiert | Win32/Generic.*!ml |

Blockieren durch Feedbackschleifen

Das Blockieren durch Feedbackschleifen, das auch als Schnellschutz bezeichnet wird, ist Bestandteil der Funktionen für verhaltensbasiertes Blockieren und Eindämmen in Defender für Endpunkt. Durch das Blockieren durch Feedbackschleifen sind Geräte in Ihrer Organisation besser vor Angriffen geschützt.

Funktionsweise des Blockierens durch Feedbackschleifen

Wenn ein verdächtiges Verhalten oder eine verdächtige Datei erkannt wird (z. B. von Microsoft Defender Antivirus), werden Informationen zu diesem Artefakt an mehrere Klassifizierer gesendet. Die Schnellschutzschleifen-Engine überprüft die Informationen und korreliert sie mit anderen Signalen, um zu entscheiden, ob eine Datei blockiert werden soll. Das Überprüfen und Klassifizierens von Artefakten erfolgt blitzschnell. Dies führt zum schnellen Blockieren bestätigter Schadsoftware und fördert den Schutz im gesamten Ökosystem.

Dank des Schnellschutzes kann ein Angriff auf einem Gerät, auf anderen Geräten in der Organisation und auf Geräten in anderen Organisationen beendet werden, wenn ein Angriff versucht, sich auszuweiten.

EDR (Endpoint Detection and Response) im Blockmodus

Wenn EDR (Endpoint Detection and Response) im Blockmodus aktiviert ist, blockiert Defender für Endpunkt schädliche Artefakte oder Verhaltensweisen, die durch den Schutz nach der Sicherheitsverletzung beobachtet werden. EDR im Blockmodus arbeitet im Hintergrund, um schädliche Artefakte zu beheben, die nach der Sicherheitsverletzung erkannt werden.

EDR im Blockmodus ist auch in das Bedrohungs- und Sicherheitsrisikomanagement integriert. Falls EDR im Blockmodus noch nicht aktiviert ist, erhält das Sicherheitsteam Ihrer Organisation eine Sicherheitsempfehlung zum Aktivieren.

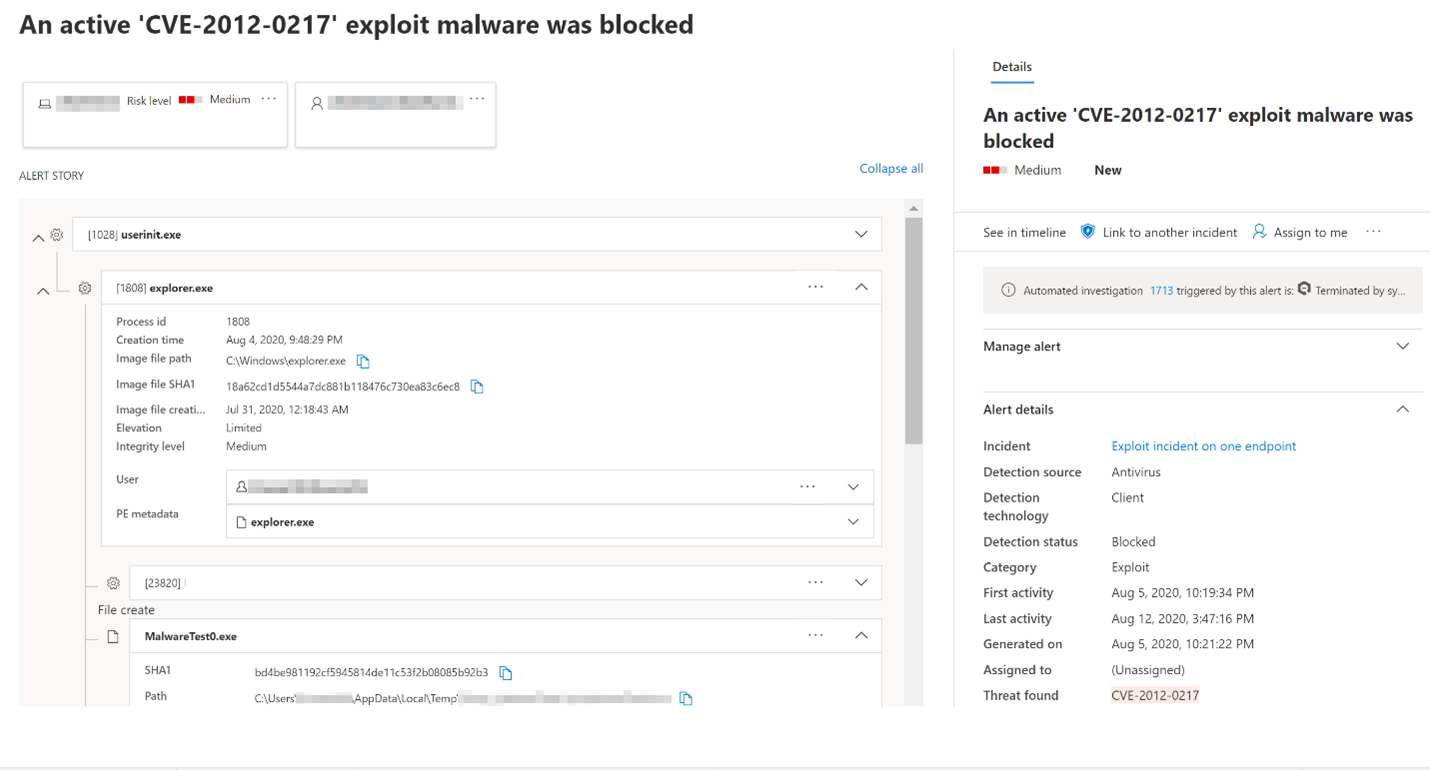

Was geschieht bei Erkennen eines schädlichen Artefakts?

Wenn EDR im Blockmodus aktiviert ist und ein schädliches Artefakt erkannt wird, werden Blockierungs- und Korrekturmaßnahmen ergriffen. Der Erkennungsstatus wird im Info-Center als abgeschlossene Aktionen vom Typ „Blockiert“ oder „Verhindert“ angezeigt.

Die folgende Abbildung zeigt eine unerwünschte Softwareinstanz, die erkannt und durch EDR im Blockmodus blockiert wurde: