Verwenden des Info-Centers

Info-Center

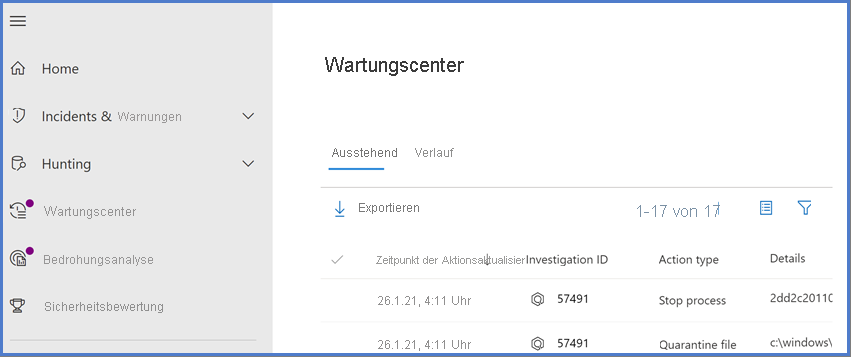

Im zentralisierten Aktionscenter des Microsoft Defender-Portals werden ausstehende und abgeschlossene Wartungsaktionen für Ihre Geräte, E-Mail- und Zusammenarbeitsinhalte sowie Identitäten an einem Ort aufgeführt.

Das zentralisierte Aktionscenter vereint Wartungsaktionen für Defender für Endpunkt und Defender für Office 365. Es definiert eine gemeinsame Sprache für alle Wartungsaktionen und bietet eine einheitliche Untersuchungsfunktion. Ihr Sicherheitsbetriebsteam verfügt über eine zentralisierte Benutzeroberfläche zum Anzeigen und Verwalten von Wartungsaktionen.

Das Aktionscenter besteht aus ausstehenden und historischen Elementen:

Ausstehend: Hier wird eine Liste der laufenden Untersuchungen angezeigt, die Aufmerksamkeit erfordern. Dabei werden empfohlene Aktionen angezeigt, die Ihr Sicherheitsteam annehmen oder ablehnen kann. Die Registerkarte „Ausstehende Aktionen“ wird nur angezeigt, wenn ausstehende Aktionen vorhanden sind, die genehmigt (oder abgelehnt) werden können.

Verlauf: Ein Überwachungsprotokoll für alle folgenden Elemente:

Korrekturmaßnahmen, die aufgrund einer automatisierten Untersuchung durchgeführt wurden

Korrekturmaßnahmen, die von Ihrem Sicherheitsteam genehmigt wurden (einige Aktionen, z. B. das Senden einer Datei in die Quarantäne, können rückgängig gemacht werden)

Befehle und Korrekturmaßnahmen, die in Live Response-Sitzungen ausgeführt bzw. durchgeführt wurden (einige Aktionen können rückgängig gemacht werden)

Von Microsoft Defender Antivirus ausgeführte Korrekturmaßnahmen (einige Aktionen können rückgängig gemacht werden)

Wählen Sie „Automatisierte Untersuchungen“ und dann „Info-Center“ aus.

Wenn eine automatisierte Untersuchung ausgeführt wird, wird für jedes untersuchte Beweiselement eine Bewertung generiert. Die möglichen Bewertungen sind „Bösartig“, „Verdächtig“ und „Keine Bedrohungen gefunden“. Dies ist abhängig von Folgendem:

Art der Bedrohung

Bewertung

Konfiguration der Gerätegruppen Ihrer Organisation

Korrekturmaßnahmen können automatisch oder nur nach Genehmigung durch das Sicherheitsteam Ihrer Organisation erfolgen.

Überprüfen von ausstehenden Aktionen

So können Sie eine ausstehende Aktion genehmigen oder ablehnen:

Wählen Sie auf der Registerkarte „Ausstehend“ ein Element aus.

Wählen Sie eine Untersuchung aus einer der Kategorien aus, um einen Bereich zu öffnen, in dem Sie Korrekturmaßnahmen genehmigen oder ablehnen können.

Weitere Details, z. B. zur Datei oder dem Dienst, zur Untersuchung und der Warnung werden angezeigt. In diesem Bereich können Sie den Link zum Öffnen der Untersuchungsseite auswählen, um Details zur Untersuchung zu sehen. Sie können auch mehrere Untersuchungen auswählen, um Aktionen für mehrere Untersuchungen zu genehmigen oder abzulehnen.

Überprüfen von abgeschlossenen Aktionen

So überprüfen Sie abgeschlossene Aktionen:

Wählen Sie die Registerkarte „Verlauf“ aus, und erweitern Sie ggf. den Zeitraum, um weitere Daten anzuzeigen.

Wählen Sie ein Element aus, um weitere Details zu dieser Korrekturmaßnahme anzuzeigen.

Rückgängigmachen von abgeschlossenen Aktionen

Sie haben festgestellt, dass ein Gerät oder eine Datei keine Bedrohung ist. Sie können vorgenommene Korrekturmaßnahmen rückgängig machen. Dabei spielt es keine Rolle, ob diese Aktionen automatisch oder manuell ausgeführt wurden. Sie können die folgenden Aktionen rückgängig machen:

`Source`

Automatisierte Untersuchung

Microsoft Defender Antivirus

Manuelle Antwortaktionen

Unterstützte Aktionen

Isolieren des Geräts

Einschränken der Codeausführung

Isolieren einer Datei in der Quarantäne

Löschen von Registrierungsschlüsseln

Beenden eines Diensts

Deaktivieren von Treibern

Entfernen von geplanten Aufgaben

Entfernen einer Datei aus der Quarantäne auf mehreren Geräten

So heben Sie für eine Datei auf mehreren Geräten die Quarantäne auf:

Wählen Sie auf der Registerkarte „Verlauf“ eine Datei mit dem Aktionstyp „Datei isolieren“ aus.

Wählen Sie im Bereich auf der rechten Seite des Bildschirms die Option „Auf X weitere Instanzen dieser Datei anwenden“ und dann „Rückgängig machen“ aus.

Anzeigen von Details zur Quelle von Aktionen

Das Info-Center enthält eine Spalte vom Typ „Aktionsquelle“, die Aufschluss über den Ursprung einer Aktion gibt. In der folgenden Tabelle sind mögliche Aktionsquellwerte beschrieben:

| Aktionsquellwert | Beschreibung |

|---|---|

| Manuelle Geräteaktion | Eine manuelle Aktion, die auf einem Gerät ausgeführt wird. Beispiele hierfür sind die Geräteisolierung oder Dateiquarantäne. |

| Manuelle E-Mail Aktion | Eine manuelle Aktion, die für eine E-Mail ausgeführt wird. Ein Beispiel hierfür ist das vorläufige Löschen von E-Mail-Nachrichten oder das Korrigieren einer E-Mail-Nachricht. |

| Automatisierte Geräteaktion | Eine automatisierte Aktion, die für eine Entität ausgeführt wird, z. B. eine Datei oder einen Prozess. Beispiele für automatisierte Aktionen sind das Senden einer Datei in Quarantäne, Beenden eines Prozesses und Entfernen eines Registrierungsschlüssels. |

| Automatisierte E-Mail-Aktion | Eine automatisierte Aktion, die für E-Mail-Inhalte ausgeführt wird, z. B. eine E-Mail-Nachricht, Anlage oder URL. Beispiele für automatisierte Aktionen sind das vorläufige Löschen von E-Mail-Nachrichten, Blockieren von URLs und Deaktivieren der externen E-Mail-Weiterleitung. |

| Aktion der erweiterten Suche | Aktionen, die auf Geräten oder für E-Mails mit der Funktion für die erweiterte Suche ausgeführt werden. |

| Explorer-Aktion | Aktionen, die für E-Mail-Inhalte mit Explorer ausgeführt werden. |

| Manuelle Live Response-Aktion | Aktionen, die auf einem Gerät mit Live Response ausgeführt werden. Beispiele hierfür sind das Löschen einer Datei, Beenden eines Prozesses und Entfernen einer geplanten Aufgabe. |

| Live Response-Aktion | Aktionen, die auf einem Gerät mit Microsoft Defender für Endpunkt-APIs ausgeführt werden. Beispiele für Aktionen sind das Isolieren eines Geräts, Ausführen einer Antivirenüberprüfung und Abrufen von Informationen zu einer Datei. |

Übermittlungen

In Microsoft 365-Organisationen mit Exchange Online-Postfächern können Administratoren das Übermittlungsportal im Microsoft Defender-Portal verwenden, um E-Mails, URLs und Anlagen zur Überprüfung an Microsoft zu senden.

Wenn Sie eine E-Mail zur Analyse übermitteln, erhalten Sie Folgendes:

- E-Mail-Authentifizierungsprüfung: Details dazu, ob die E-Mail-Authentifizierung bei der Zustellung erfolgreich war.

- Richtlinientreffer: Informationen zu Richtlinien, die die eingehende E-Mail für Ihren Mandanten ggf. zugelassen oder blockiert und dabei unsere Dienstfilterbeurteilungen außer Kraft gesetzt haben.

- Nutzdatenreputation bzw. -detonation: Aktuelle Untersuchung aller URLs und Anlagen in der Nachricht.

- Bewerteranalyse: Überprüfung durch menschliche Bewerter, um zu beurteilen, ob Nachrichten schädlich sind.

Wichtig

Nutzdatenreputation bzw. -detonation und Bewerteranalyse kommen nicht in allen Mandanten zur Anwendung. Es wird verhindert, dass Informationen die Organisation verlassen, wenn Daten aus Compliancegründen innerhalb der Mandantengrenzen bleiben müssen.

Was müssen Sie wissen, bevor Sie beginnen?

Für die Übermittlung von Nachrichten und Dateien an Microsoft ist eine der folgenden Rollen erforderlich:

Sicherheitsadministrator oder Sicherheitsleseberechtigter im Microsoft Defender-Portal.

Administratoren können bis zu 30 Tage alte Nachrichten übermitteln, sofern die Nachrichten noch im Postfach verfügbar und nicht vom Benutzer oder einem anderen Administrator gelöscht wurden.

Übermittlungen von Administratoren werden wie folgt gedrosselt:

Maximale Anzahl an Übermittlungen in einem Zeitraum von 15 Minuten: 150 Übermittlungen

Gleiche Anzahl von Übermittlungen in einem Zeitraum von 24 Stunden: Drei Übermittlungen

Gleiche Anzahl von Übermittlungen in einem Zeitraum von 15 Minuten: Eine Übermittlung

Melden verdächtiger Inhalte an Microsoft

Vergewissern Sie sich auf der Seite „Übermittlungen“, dass die Registerkarte „E-Mails“, „E-Mail-Anlagen“ oder „URLs“ ausgewählt ist – je nachdem, welche Art von Inhalt Sie melden möchten. Wählen Sie dann das Symbol „Zur Analyse an Microsoft übermitteln“ aus. Zur Analyse an Microsoft übermitteln

Verwenden Sie das angezeigte Flyout „Zur Analyse an Microsoft übermitteln“, um den Inhaltstyp (E-Mail, URL oder E-Mail-Anlage) zu übermitteln.

Hinweis

In Clouds, in denen Daten die Umgebung nicht verlassen dürfen, sind Datei- und URL-Übermittlungen nicht verfügbar. Die Optionen für Datei oder URL werden abgeblendet.

Benachrichtigen von Benutzern über das Portal

Wählen Sie auf der Seite „Übermittlungen“ die Registerkarte „Von Benutzern gemeldete Nachrichten“ und anschließend die Nachricht aus, für die Sie eine Markierung und eine Benachrichtigung erstellen möchten.

Wählen Sie die Dropdownliste „Markieren und benachrichtigen“ und anschließend „Keine Bedrohungen gefunden“ > „Phishing“ oder „Junk“ aus.

Die gemeldete Nachricht wird als False Positive oder False Negative gekennzeichnet. Über das Portal wird automatisch eine E-Mail-Benachrichtigung an den Benutzer gesendet, der die Nachricht gemeldet hat.

Übermitteln einer fragwürdigen E-Mail an Microsoft

Vergewissern Sie sich im Feld „Übermittlungstyp auswählen“, das „E-Mail“ in der Dropdownliste ausgewählt ist.

Verwenden Sie im Abschnitt zum Hinzufügen der Netzwerknachrichten-ID oder Hochladen der E-Mail-Datei eine der folgenden Optionen:

Hinzufügen der Netzwerknachrichten-ID: Die ID ist ein GUID-Wert, der im Header „X-MS-Exchange-Organization-Network-Message-Id“ der Nachricht (bzw. bei unter Quarantäne gestellten Nachrichten im Header „X-MS-Office365-Filtering-Correlation-Id“) verfügbar ist.

Hochladen der E-Mail-Datei (MSG- oder EML-Datei): Wählen Sie „Dateien durchsuchen“ aus. Navigieren Sie im daraufhin angezeigten Dialogfeld zur gewünschten EML- oder MSG-Datei, wählen Sie sie aus, und wählen Sie anschließend „Öffnen“ aus.

Geben Sie im Feld „Empfänger auswählen, bei dem ein Problem vorlag“ den Empfänger an, für den eine Richtlinienüberprüfung ausgeführt werden soll. Bei der Richtlinienüberprüfung wird ermittelt, ob die Überprüfung der E-Mail aufgrund von Benutzer- oder Organisationsrichtlinien umgangen wurde.

Wählen Sie im Abschnitt „Grund für die Übermittlung an Microsoft auswählen“ eine der folgenden Optionen aus:

- Hätte nicht blockiert werden sollen (False Positive)

- Hätte blockiert werden sollen (False Negative): Wählen Sie im angezeigten Abschnitt Die E-Mail hätte wie folgt kategorisiert werden müssen einen der folgenden Werte aus: „Phishing“, „Schadsoftware“ oder „Spam“. (Sollten Sie unsicher sein, verwenden Sie die Option, die Ihrer Ansicht nach am besten passt.)

Wenn Sie fertig sind, klicken Sie auf Senden.

Senden einer verdächtigen URL an Microsoft

Wählen Sie im Feld „Übermittlungstyp auswählen“ die Option „URL“ aus der Dropdownliste aus.

Geben Sie im daraufhin angezeigten URL-Feld die vollständige URL ein. Beispiel:

https://www.fabrikam.com/marketing.html.Wählen Sie im Abschnitt „Grund für die Übermittlung an Microsoft auswählen“ eine der folgenden Optionen aus:

- Hätte nicht blockiert werden sollen (False Positive)

- Hätte blockiert werden sollen (False Negative): Wählen Sie im angezeigten Abschnitt Diese URL hätte wie folgt kategorisiert werden müssen einen der folgenden Werte aus: „Phishing“ oder „Schadsoftware“. (Sollten Sie unsicher sein, verwenden Sie die Option, die Ihrer Ansicht nach am besten passt.)

Wenn Sie fertig sind, klicken Sie auf Senden.

Übermitteln einer verdächtigen E-Mail-Anlage an Microsoft

Wählen Sie im Feld „Übermittlungstyp auswählen“ die Option „E-Mail-Anlage“ aus der Dropdownliste aus.

Wählen Sie im Abschnitt „Datei“ die Option „Dateien durchsuchen“ aus. Navigieren Sie im daraufhin angezeigten Dialogfeld zur gewünschten Datei, wählen Sie sie aus, und wählen Sie anschließend „Öffnen“ aus.

Wählen Sie im Abschnitt „Grund für die Übermittlung an Microsoft auswählen“ eine der folgenden Optionen aus:

- Hätte nicht blockiert werden sollen (False Positive)

- Hätte blockiert werden sollen (False Negative): Wählen Sie im angezeigten Abschnitt Diese Datei hätte wie folgt kategorisiert werden müssen einen der folgenden Werte aus: „Phishing“ oder „Schadsoftware“. (Sollten Sie unsicher sein, verwenden Sie die Option, die Ihrer Ansicht nach am besten passt.)

Wenn Sie fertig sind, klicken Sie auf Senden.

Hinweis

Wenn die Schadsoftwarefilterung die Nachrichtenanlagen durch die Datei „Malware Alert Text.txt“ ersetzt hat, muss die ursprüngliche Nachricht mit den ursprünglichen Anlagen aus der Quarantäne übermittelt werden. Weitere Informationen zur Quarantäne und zum Freigeben von Nachrichten mit False Positives für Schadsoftware finden Sie unter „Verwalten von unter Quarantäne gestellten Nachrichten und Dateien als Administrator“.

Anzeigen von Administratorübermittlungen an Microsoft

Vergewissern Sie sich auf der Seite „Übermittlungen“, dass die Registerkarte „E-Mails“, „URL“ oder „E-Mail-Anlage“ ausgewählt ist.

Die Einträge können durch Klicken auf eine verfügbare Spaltenüberschrift sortiert werden. Wählen Sie „Spalten anpassen“ aus, um bis zu sieben Spalten anzuzeigen. Die Standardwerte sind mit einem Sternchen (*) gekennzeichnet:

- Übermittlungsname*

- Absender*

- Recipient

- Übermittelt am*

- Grund für die Übermittlung*

- Status*

- Ergebnis*

- Filterbeurteilung

- Grund für Zustellung/Blockierung

- Übermittlungs-ID

- Netzwerknachrichten-ID/Objekt-ID

- Direction

- Absender-IP-Adresse

- Massenbeschwerdeniveau (Bulk Complaint Level, BCL)

- Destination

- Richtlinienaktion

- Übermittelt durch

- Phishingsimulation

- Tags*

- Zulassen

Wählen Sie „Anwenden“ aus, wenn Sie fertig sind.

Ergebnisdetails für Administratorübermittlungen

Nachrichten aus Administratorübermittlungen werden überprüft, und die Ergebnisse werden im Flyout mit den Übermittlungsdetails angezeigt:

- Angabe, ob zum Zeitpunkt der Zustellung ein Fehler bei der E-Mail-Authentifizierung des Absenders aufgetreten ist

- Informationen zu Richtlinientreffern, die möglicherweise die Beurteilung einer Nachricht beeinflusst oder außer Kraft gesetzt haben

- Aktuelle Detonationsergebnisse, um zu ermitteln, ob die in der Nachricht enthaltenen URLs oder Dateien schädlich sind

- Feedback von Bewertern

Wurde eine Außerkraftsetzung gefunden, sollte das Ergebnis innerhalb einiger Minuten verfügbar sein. Wenn kein Problem mit der E-Mail-Authentifizierung vorliegt oder die Zustellung nicht von einer Außerkraftsetzung betroffen war, kann es bis zu einem Tag dauern, bis das Feedback von Bewertern vorliegt.

Anzeigen von Benutzerübermittlungen an Microsoft

Wenn Sie das Add-In „Nachricht melden“ oder „Phishing melden“ bereitgestellt haben oder Benutzer die integrierte Berichterstellung in Outlook im Web verwenden, können Sie auf der Registerkarte „Von Benutzern gemeldete Nachrichten“ sehen, was von Benutzern gemeldet wird.

Wählen Sie auf der Seite „Übermittlungen“ die Registerkarte „Von Benutzern gemeldete Nachrichten“ aus.

Die Einträge können durch Klicken auf eine verfügbare Spaltenüberschrift sortiert werden. Wählen Sie „Spalten anpassen“ aus, um die verfügbaren Optionen anzuzeigen. Die Standardwerte sind mit einem Sternchen (*) gekennzeichnet:

- E-Mail-Betreff*

- Berichtet von*

- Meldedatum*

- Absender*

- Grund für die Meldung*

- Ergebnis*

- ID der gemeldeten Nachricht

- Netzwerknachrichten-ID

- Absender-IP-Adresse

- Gemeldet von

- Phishingsimulation

- In Administratorübermittlung konvertiert

- Tags*

- Markiert als*

- Markiert von

- Markierungsdatum

Wählen Sie „Anwenden“ aus, wenn Sie fertig sind.

Hinweis

Wenn Organisationen so konfiguriert sind, dass von Benutzern gemeldete Nachrichten nur an das benutzerdefinierte Postfach gesendet werden, werden gemeldete Nachrichten zwar in den von Benutzern gemeldeten Nachrichten angezeigt, ihre Ergebnisse sind jedoch immer leer (da sie nicht erneut überprüft wurden).

Rückgängigmachen von Benutzerübermittlungen

Wenn ein Benutzer eine verdächtige E-Mail an das benutzerdefinierte Postfach gesendet hat, haben der Benutzer und der Administrator keine Möglichkeit mehr, die Übermittlung rückgängig zu machen. Wenn der Benutzer die E-Mail wiederherstellen möchte, steht sie im Ordner „Gelöschte Elemente“ oder „Junk-E-Mail“ zur Verfügung.

Konvertieren von Nachrichten, die von Benutzern gemeldet wurden, aus dem benutzerdefinierten Postfach in eine Administratorübermittlung

Wenn Sie das benutzerdefinierte Postfach so konfiguriert haben, dass von Benutzern gemeldete Nachrichten abgefangen werden, ohne die Nachrichten an Microsoft zu senden, können Sie nach bestimmten Nachrichten suchen und sie zur Analyse an Microsoft senden.

Wählen Sie auf der Registerkarte „Von Benutzern gemeldete Nachrichten“ eine Nachricht in der Liste aus, wählen Sie „Zur Analyse an Microsoft senden“ aus, und wählen Sie anschließend einen der folgenden Werte aus der Dropdownliste aus:

- Als „Sauber“ melden

- Phishing melden

- Schadsoftware melden

- Spam melden

- Untersuchung auslösen