Untersuchen von Incidents

Die Seite für Incidents enthält die folgenden Informationen und Navigationslinks.

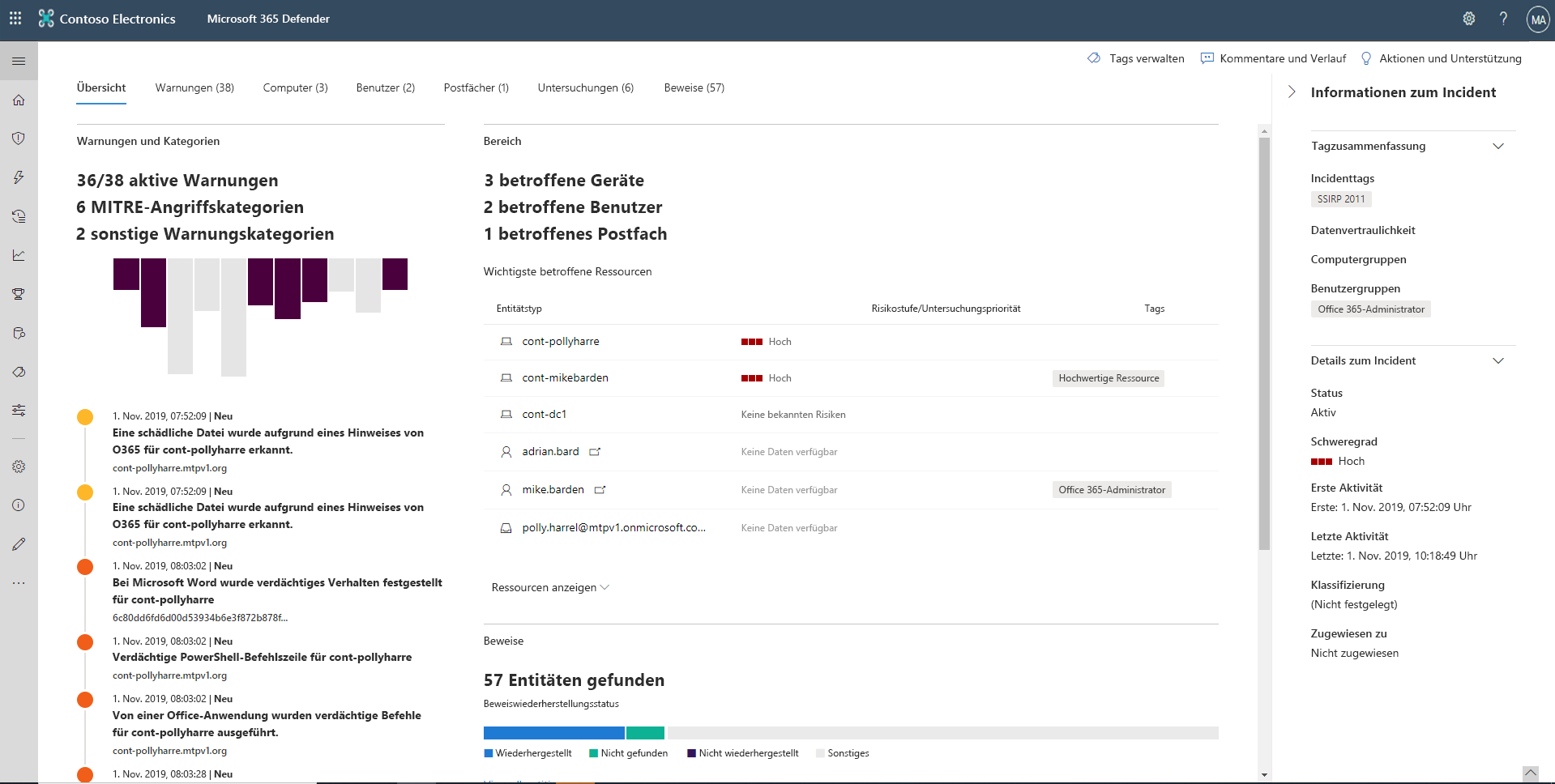

Übersicht über Incidents

Auf der Übersichtsseite erhalten Sie einen Überblick über die wichtigsten Aspekte des Incidents.

Die Angriffskategorien bieten eine visuelle und numerische Ansicht, wie weit der Angriff in der Kill Chain fortgeschritten ist. Wie andere Microsoft-Sicherheitsprodukte auch orientiert sich Microsoft Defender XDR am MITRE ATT&CK™-Framework.

Der Bereich „Umfang“ enthält eine Liste der am stärksten betroffenen Ressourcen, die Teil dieses Incidents sind. Wenn spezifische Informationen zu dieser Ressource vorhanden sind, z. B. Risikostufe, Untersuchungspriorität und Tagging für die Ressourcen, werden diese ebenfalls in diesem Abschnitt angezeigt.

Die Warnungszeitachse gibt einen Einblick in die chronologische Reihenfolge, in der die Warnungen aufgetreten sind, und die Gründe, warum diese Warnungen mit diesem Incident verknüpft sind.

Der Abschnitt „Beweise“ enthält eine Zusammenfassung, wie viele verschiedene Artefakte im Incident enthalten waren, und zeigt deren Korrekturstatus, sodass Sie sofort feststellen können, ob eine Maßnahme Ihrerseits erforderlich ist.

Diese Übersicht kann bei der ersten Selektion des Incidents helfen, indem Sie Einblicke in die wichtigsten Merkmale des Incidents erhalten, die Sie beachten sollten.

Alerts

Sie können alle Warnungen im Zusammenhang mit dem Incident und andere zugehörige Informationen anzeigen, z. B. den Schweregrad, die an der Warnung beteiligten Entitäten, die Quelle der Warnungen (Microsoft Defender for Identity, Microsoft Defender für Endpunkt, Microsoft Defender für Office 365) und den Grund, aus dem Sie miteinander verknüpft wurden.

Standardmäßig sind die Warnungen in chronologischer Reihenfolge sortiert, damit Sie zuerst sehen können, wie sich der Angriff im Laufe der Zeit entwickelt hat. Wenn Sie auf eine Warnung klicken, werden Sie zur entsprechenden Warnungsseite geführt, auf der Sie eine ausführliche Untersuchung dieser Warnung vornehmen können.

Geräte

Auf der Registerkarte „Geräte“ sind alle Geräte aufgeführt, bei denen Warnungen im Zusammenhang mit dem Incident festgestellt werden.

Wenn Sie auf den als Link dargestellten Namen des Computers klicken, auf dem der Angriff stattgefunden hat, gelangen Sie zur zugehörigen Geräteseite. Auf der Geräteseite werden Warnungen angezeigt, die für dieses Gerät ausgelöst wurden, sowie verknüpfte Ereignisse zur Vereinfachung der Untersuchung.

Benutzer

Hier werden Benutzer angezeigt, die als Teil oder im Zusammenhang mit einem bestimmten Incident ermittelt wurden.

Wenn Sie auf den Benutzernamen klicken, gelangen Sie zur Microsoft Defender für Cloud-Apps-Seite des Benutzers, auf der weitere Untersuchungen durchgeführt werden können.

Postfächer

Hier können Sie Postfächer untersuchen, die als Teil oder im Zusammenhang mit einem Incident ermittelt wurden.

Apps

Untersuchen Sie Apps, die als Teil oder im Zusammenhang mit einem Incident ermittelt wurden.

Untersuchungen

Wählen Sie „Untersuchungen“ aus, um alle automatisierten Untersuchungen anzuzeigen, die durch Warnungen in diesem Incident ausgelöst wurden. Die Untersuchungen führen Korrekturaktionen durch oder warten auf die Genehmigung von Aktionen durch einen Analysten.

Wählen Sie eine Untersuchung aus, um zur Seite mit den entsprechenden Untersuchungsdetails zu gelangen. Dort finden Sie vollständige Informationen zum Untersuchungs- und Korrekturstatus. Wenn im Rahmen der Untersuchung Aktionen zur Genehmigung ausstehen, werden diese auf der Registerkarte „Ausstehende Aktionen“ angezeigt.

Beweis und Reaktionen

Microsoft Defender XDR untersucht automatisch alle von den Vorfällen unterstützten Ereignisse und verdächtigen Entitäten in den Warnungen, sodass Sie automatische Antworten und Informationen zu den wichtigen Dateien, Prozessen, Diensten, E-Mails und mehr erhalten. Dadurch können Sie potenzielle Bedrohungen im Incident schnell erkennen und blockieren.

Jede der analysierten Entitäten wird mit einer Bewertung (schädlich, verdächtig, bereinigt) und einem Korrekturstatus gekennzeichnet. Dadurch können Sie den Korrekturstatus des gesamten Incidents und die nächsten Schritte zur weiteren Korrektur nachvollziehen.

Graph

Der Graph visualisiert Informationen zu zugehörigen Cybersicherheitsbedrohungen in einem Incident, damit Sie die Muster und Korrelationen zwischen verschiedenen Datenpunkten erkennen können. Sie können diese Korrelation über das Incidentdiagramm anzeigen.

Das Diagramm zeigt den Verlauf des Cybersicherheitsangriffs. Sie können z. B. den Einstiegspunkt sehen, welcher Indikator der Gefährdung oder Aktivität auf welchem Gerät aufgetreten ist usw.

Sie können die Kreise im Incidentdiagramm auswählen, um Details zu den schädlichen Dateien, die zugehörigen Dateierkennungen, die Anzahl der weltweiten Instanzen, Beobachtungen in Ihrer Organisation und ggf. Anzahl der Instanzen anzuzeigen.