Verwalten von Incidents

Microsoft Defender XDR bietet eine domänenübergreifende Bedrohungskorrelation und ein zweckgerichtetes Portal zur Untersuchung von Bedrohungen. Incidents basieren auf zugehörigen Warnungen, die dann erstellt werden, wenn ein böswilliges Ereignis oder eine schädliche Aktivität in Ihrem Netzwerk festgestellt wird. Einzelne Warnungen bieten wertvolle Hinweise zu einem laufenden Angriff. Allerdings werden bei Angriffen üblicherweise verschiedene Vektoren und Techniken verwendet, um eine Sicherheitsverletzung durchzuführen. Das Zusammenführen einzelner Hinweise kann schwierig und zeitaufwendig sein.

Dieses kurze Video gibt einen Überblick über Vorfälle in Microsoft Defender XDR.

Ein Incident ist eine Sammlung korrelierter Warnungen, die die Geschichte eines Angriffs erzählen. Microsoft Defender XDR aggregiert automatisch schädliche und verdächtige Ereignisse, die in verschiedenen Geräte-, Benutzer- und Postfacheinheiten im Netzwerk gefunden werden. Durch das Gruppieren verwandter Warnungen in einem Incident erhalten Sicherheitsverantwortliche einen umfassenden Überblick über einen Angriff.

So können Sicherheitsverantwortliche beispielsweise sehen, wo der Angriff begonnen hat, welche Taktiken verwendet wurden und wie weit der Angriff in das Netzwerk eingedrungen ist. Sicherheitsverantwortliche können auch den Umfang des Angriffs sehen – also beispielsweise, wie viele Geräte, Benutzer und Postfächer betroffen waren, wie schwerwiegend die Auswirkungen waren sowie andere Details zu betroffenen Entitäten.

Bei entsprechender Aktivierung kann Microsoft Defender XDR die einzelnen Warnungen mithilfe von Automatisierung und künstlicher Intelligenz automatisch untersuchen und auflösen. Sicherheitsverantwortliche können auch weitere Korrekturschritte durchführen, um den Angriff direkt aus der Incidentansicht zu beheben.

In der Incidentwarteschlange werden die Incidents der letzten 30 Tage angezeigt. Von hier aus können Sicherheitsverantwortliche erkennen, welche Incidents auf Grundlage der Risikostufe und anderer Faktoren priorisiert werden sollten.

Sicherheitsverantwortliche können Incidents auch umbenennen, sie einzelnen Analysten zuweisen, klassifizieren sowie Tags zu Incidents hinzufügen, um eine bessere und stärker angepasste Oberfläche für die Incidentverwaltung bereitzustellen.

Priorisieren von Incidents

Microsoft Defender XDR wendet Korrelationsanalysen an und aggregiert alle verwandten Warnungen und Untersuchungen verschiedener Produkte in einem Vorfall. Microsoft Defender XDR löst außerdem eindeutige Warnungen für Aktivitäten aus, die nur aufgrund der durchgängigen Sichtbarkeit, über die Microsoft Defender XDR für den gesamten Bestand und die Produktsuite verfügt, als schädlich identifiziert werden können. Diese Ansicht vermittelt dem Security Operations Analyst einen umfassenderen Überblick über den Angriff, wodurch er komplexe Bedrohungen innerhalb der Organisation besser verstehen und behandeln kann.

In der Incidentwarteschlange wird eine Sammlung gekennzeichneter Incidents von allen Geräten, Benutzern und Postfächern angezeigt. Hiermit können Sie Incidents sortieren, um Prioritäten zu setzen und eine fundierte Entscheidung über Antworten für die Cybersicherheit zu treffen.

Standardmäßig zeigt die Warteschlange im Microsoft Defender-Portal Vorfälle an, die in den letzten 30 Tagen aufgetreten sind. Der zuletzt aufgetretene Incident befindet sich ganz oben in der Liste, sodass Sie ihn zuerst sehen können.

Die Incidentwarteschlange umfasst anpassbare Spalten, mit denen Sie verschiedene Merkmale des Incidents oder der enthaltenen Entitäten sichtbar machen können. Diese ausführlicheren Informationen ermöglichen es ihnen, eine fundierte Entscheidung hinsichtlich der Priorisierung von Incidents zu treffen.

Zur besseren Übersichtlichkeit werden Incidentnamen mithilfe der automatischen Incidentbenennung basierend auf Warnungsattributen generiert, z. B. der Anzahl der betroffenen Endpunkte, den betroffenen Benutzern, Erkennungsquellen oder Kategorien. Dank der automatischen Benennung können Sie den Umfang des Incidents schnell erkennen.

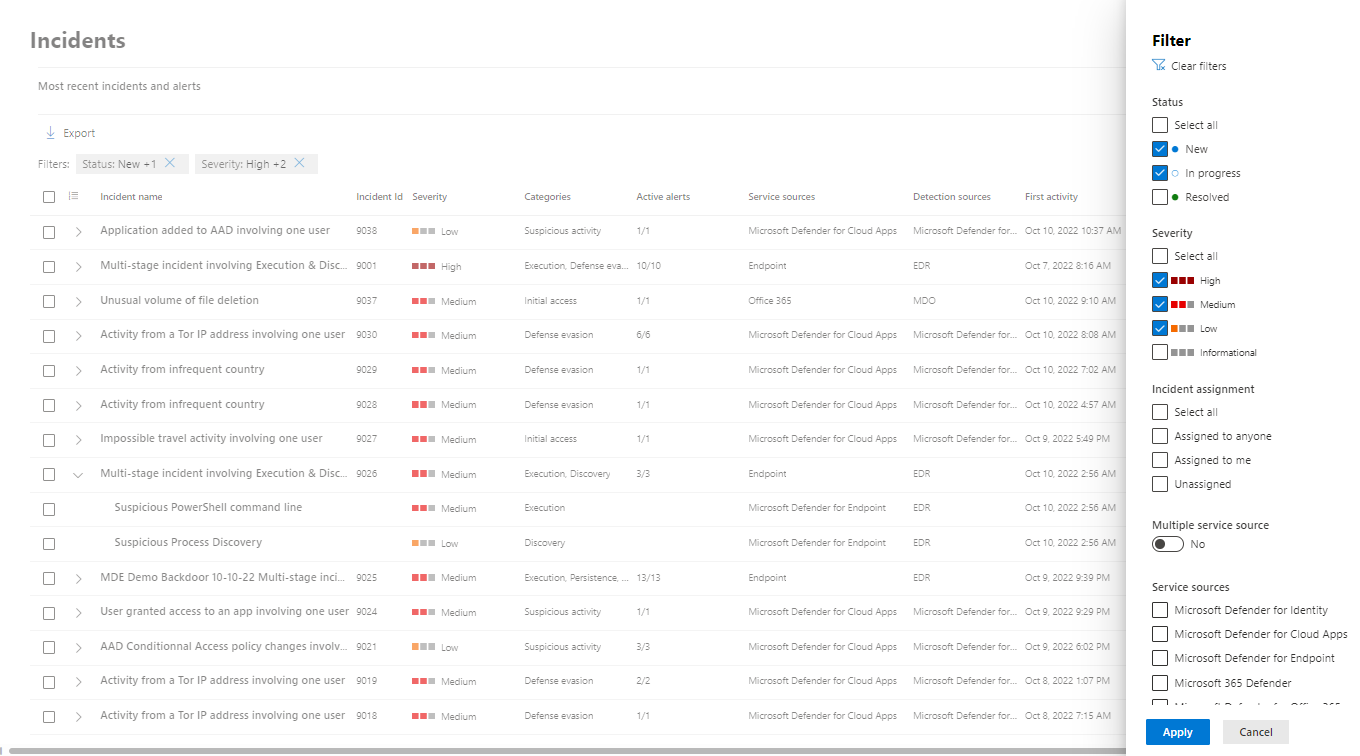

Verfügbare Filter

Status

Sie können die Liste der angezeigten Incidents auf der Grundlage ihres Status einschränken, um festzustellen, welche aktiv oder behoben sind.

Severity

Der Schweregrad eines Incidents weist auf die Auswirkung hin, die er auf Ihre Ressourcen haben kann. Je höher der Schweregrad, desto größer die Auswirkung und desto notwendiger in der Regel die sofortige Aufmerksamkeit.

Zuordnung von Vorfällen

Sie können auswählen, ob Warnungen angezeigt werden sollen, die Ihnen zugewiesen sind oder die von der Automatisierung behandelt werden.

Mehrere Dienstquellen

Wählen Sie Nein (Standard) oder Ja aus, um die Option zu aktivieren.

Dienstquellen

Filtern Sie, um nur Incidents mit Warnungen aus verschiedenen Quellen anzuzeigen. Zu den Quellen zählen: Microsoft Defender für Endpunkt, Microsoft Cloud App Security, Microsoft Defender for Identity, Microsoft Defender für Office 365.

Tags

Filtern Sie nach zugewiesenen Tags. Alle zugewiesenen Tags werden angezeigt, sobald Sie das Feld Tag-Name eingeben auswählen.

Mehrere Kategorien

Sie können auswählen, dass nur Incidents angezeigt werden, die mehreren Kategorien zugeordnet sind und somit potenziell mehr Schaden anrichten können.

Kategorien

Wählen Sie Kategorien aus, um sich auf bestimmte festgestellte Taktiken, Techniken oder Angriffskomponenten zu konzentrieren.

Entitäten

Filtern Sie nach Entitätsnamen oder ID.

Vertraulichkeit der Daten

Einige Angriffe konzentrieren sich auf das Exfiltrieren vertraulicher oder wertvoller Daten. Durch Anwenden eines Filters, um zu sehen, ob vertrauliche Daten von dem Incident betroffen sind, können Sie schnell feststellen, ob vertrauliche Informationen kompromittiert wurden. Sollte eine Kompromittierung vorliegen, können Sie eine Reaktion auf diese Incidents priorisieren. Diese Filterfunktion kann nur verwendet werden, wenn Microsoft Purview Information Protection aktiviert ist.

Gerätegruppe

Filtern Sie nach definierten Gerätegruppen.

Betriebssystemplattform

Grenzen Sie die Ansicht der Incidentwarteschlange nach Betriebssystem ein.

Klassifizierung

Filtern Sie Incidents basierend auf den festgelegten Klassifizierungen der zugehörigen Warnungen. Zu den Werten zählen echte Warnungen, falsche Warnungen oder eine nicht festgelegte Klassifizierung.

Zustand der automatisierten Untersuchung

Filtern Sie Incidents nach dem Status der automatisierten Untersuchung.

Zugeordnete Bedrohung

Wenn Sie das Feld Zugehörige Bedrohung eingeben auswählen, können Sie Informationen zur Bedrohung eingeben und die vorherigen Suchkriterien aufrufen.

Vorschau von Incidents

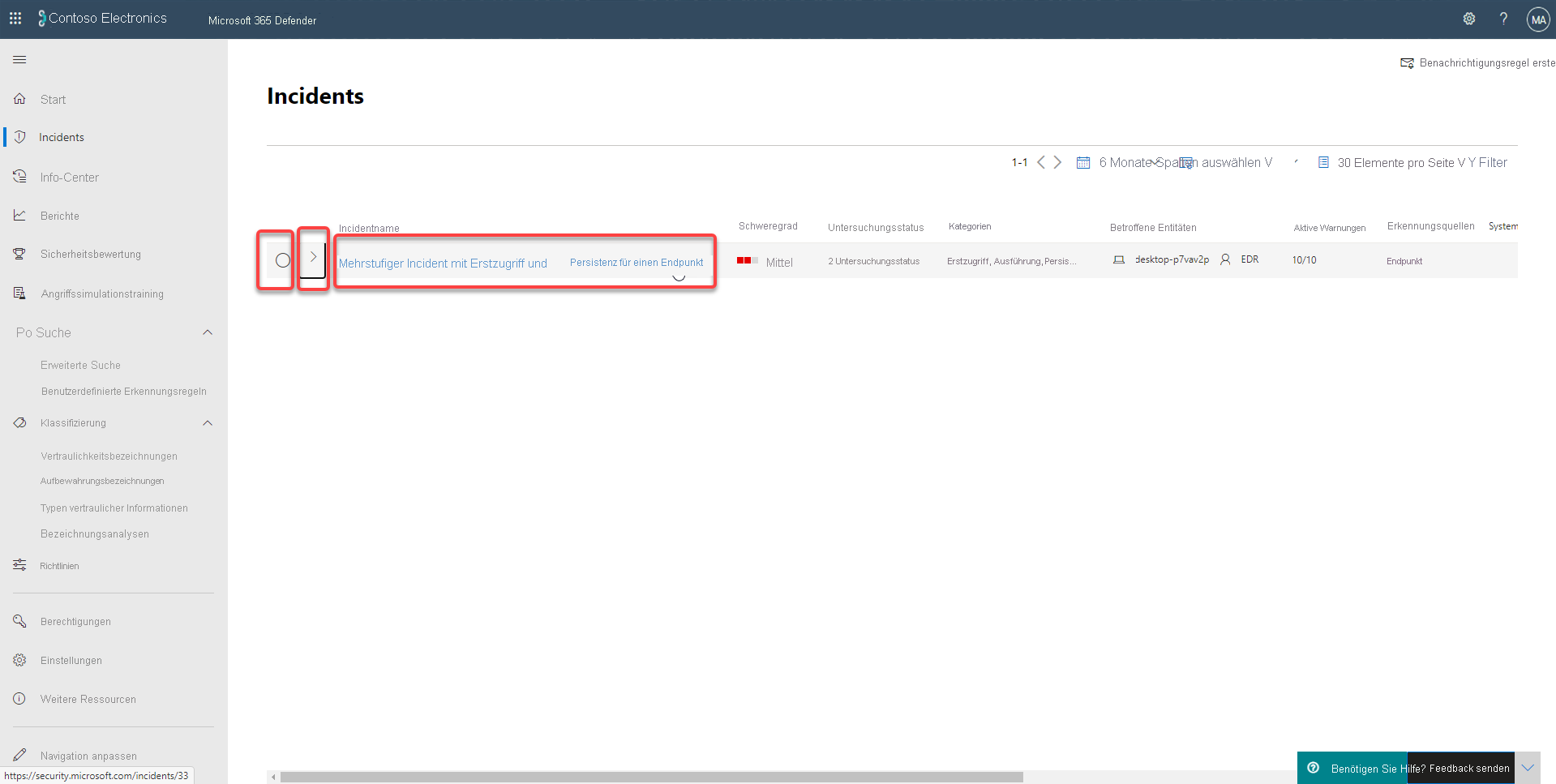

Die Portalseiten enthalten Vorschauinformationen für die meisten listenbezogenen Daten.

In diesem Screenshot sind die drei markierten Bereiche der Kreis, das Größer-als-Symbol und der tatsächliche Link.

Kreis

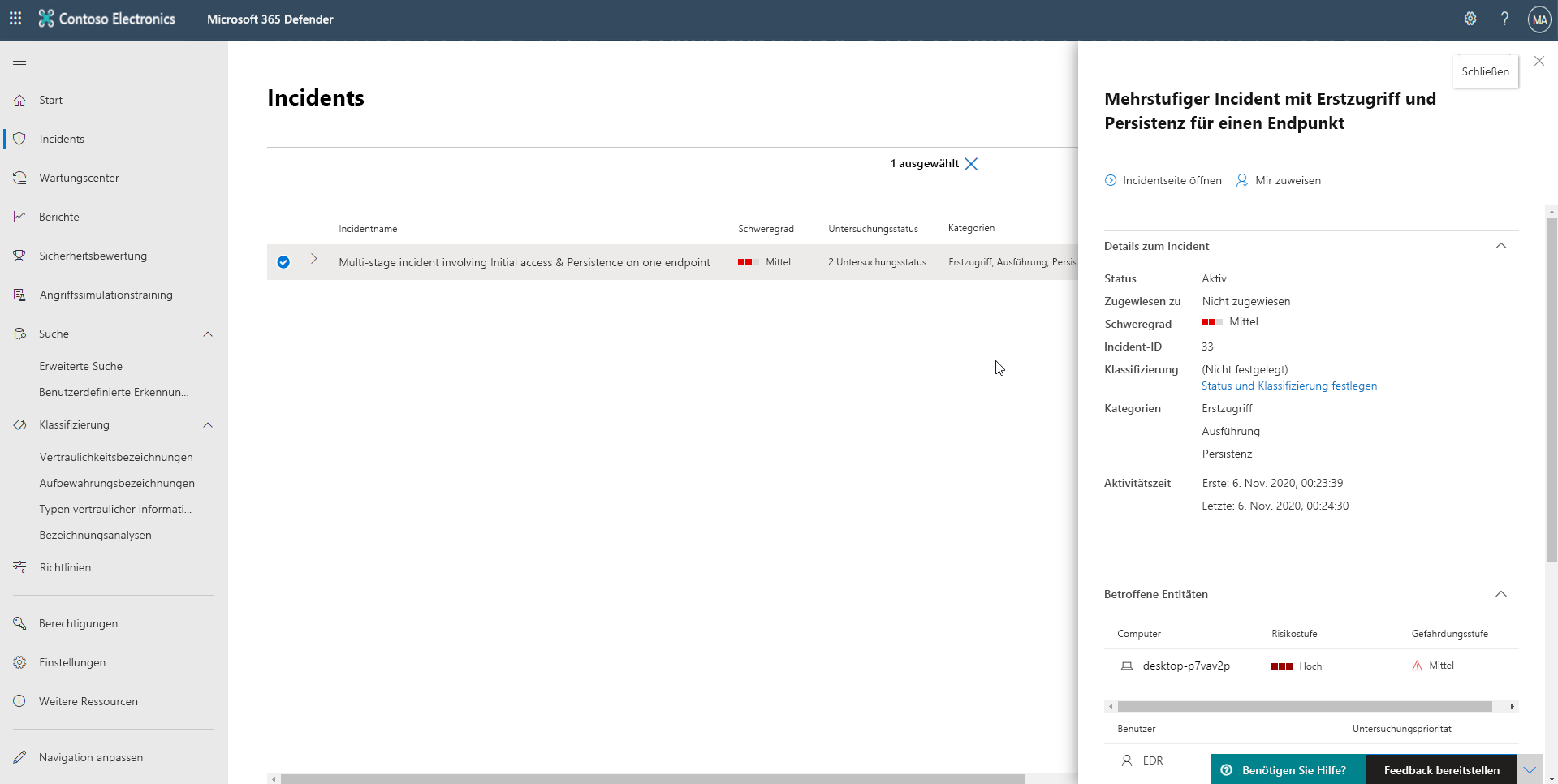

Wenn Sie den Kreis auswählen, wird auf der rechten Seite ein Detailfenster geöffnet. Dieses enthält eine Vorschau des Elements und die Option, die vollständige Seite mit Informationen anzuzeigen.

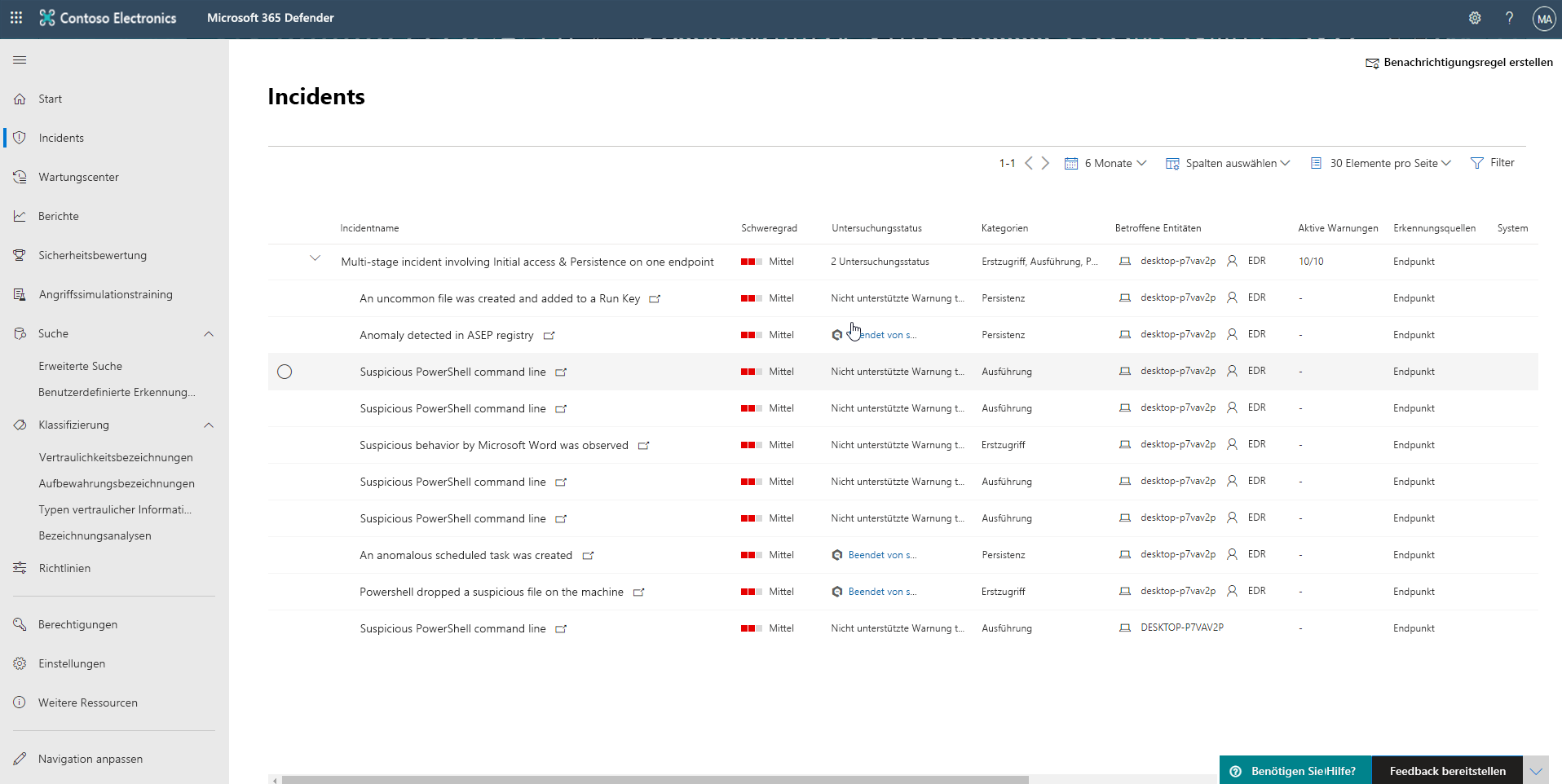

Größer-als-Symbol

Wenn Sie das Größer-als-Symbol auswählen und zugehörige Datensätze vorhanden sind, die angezeigt werden können, sehen Sie diese Datensätze unter dem aktuellen Datensatz.

Link

Der Link führt Sie zur vollständigen Seite für das Element.

Verwalten von Incidents

Die Verwaltung der Incidents ist unabdingbar, um sicherzustellen, dass Bedrohungen eingedämmt und behandelt werden. In Microsoft Defender XDR haben Sie Zugriff auf die Verwaltung von Vorfällen für Geräte, Benutzer und Postfächer. Sie können Incidents verwalten, indem Sie einen aus der Incidentwarteschlange auswählen.

Sie können den Namen eines Incidents bearbeiten, ihn auflösen sowie seine Klassifizierung und Ermittlung festlegen. Sie können den Incident auch sich selbst zuweisen sowie Incidenttags und Kommentare hinzufügen.

Wenn Sie bei der Untersuchung Warnungen von einem Incident in einen anderen verschieben möchten, ist das auch über die Registerkarte „Warnungen“ möglich. Über die Registerkarte „Warnungen“ können Sie einen größeren oder kleineren Incident erstellen, der alle relevanten Warnungen enthält.

Bearbeiten des Incidentnamens

Incidents wird automatisch ein Name zugewiesen, der auf Warnungsattributen basiert, z. B. der Anzahl der betroffenen Endpunkte, den betroffene Benutzer, Erkennungsquellen oder Kategorien. Dank der auf Warnungsattributen basierenden Benennung können Sie schnell den Umfang des Incidents erkennen. Sie können den Namen des Incidents so ändern, dass er Ihrer bevorzugten Benennungskonvention besser entspricht.

Zuweisen von Incidents

Wenn ein Incident noch nicht zugewiesen wurde, können Sie „Mir zuweisen“ auswählen, um ihn sich selbst zuzuweisen. Dadurch werden Sie nicht nur Besitzer des Incidents, sondern auch aller ihm zugeordneten Warnungen.

Festlegen von Status und Klassifizierung

Incidentstatus

Sie können Incidents durch Ändern des Status bei fortschreitender Untersuchung kategorisieren (als „Aktiv“ oder „Behoben“). Die Möglichkeit, den Status zu aktualisieren, hilft Ihnen dabei, die Reaktion Ihres Teams auf Incidents zu organisieren und zu verwalten.

Beispielsweise kann der SOC-Analyst dringende aktive Incidents für den jeweiligen Tag überprüfen und sie dann sich selbst zur Untersuchung zuzuweisen.

Alternativ kann der SOC-Analyst den Status des Incidents auf „Behoben“ festlegen, wenn der Incident aufgelöst wurde. Durch das Auflösen eines Incidents werden automatisch alle offenen Warnungen geschlossen, die Teil des Incidents sind.

Klassifizierung und Ermittlung

Sie können sich entscheiden, keine Klassifizierung festzulegen, oder angeben, ob es sich bei einem Incident um eine echte oder falsche Warnung handelt. Auf diese Weise kann das Team Muster erkennen und daraus lernen.

Hinzufügen von Kommentaren

Sie können Kommentare hinzufügen und ältere Ereignisse zu einem Incident anzeigen, um zuvor daran vorgenommene Änderungen zu sehen.

Wenn eine Warnung geändert oder ein Kommentar hinzugefügt wird, wird dies im Abschnitt „Kommentare und Verlauf“ erfasst.

Hinzugefügte Kommentare werden sofort im Bereich angezeigt.

Hinzufügen von Incidenttags

Sie können einem Incident benutzerdefinierte Tags hinzufügen, um beispielsweise eine Gruppe von Incidents mit gemeinsamen Merkmalen zu kennzeichnen. Später können Sie die Incidentwarteschlange nach allen Incidents filtern, die ein bestimmtes Tag enthalten.